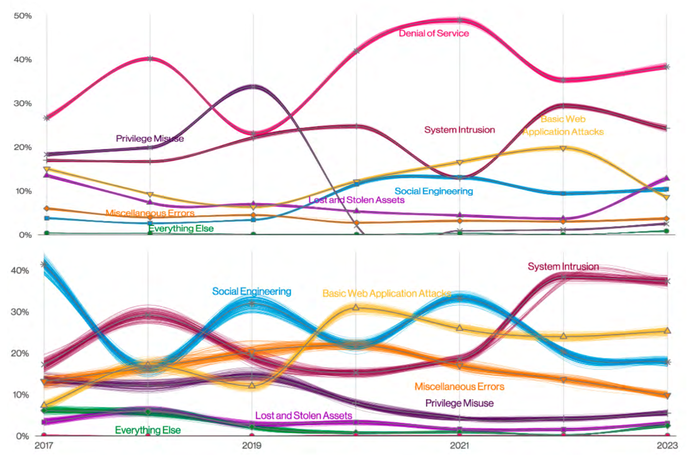

2022 年もサービス拒否攻撃が脅威の主流を占め続けましたが、侵害 (データ損失が確認されたセキュリティ インシデント) には、システム侵入、基本的な Web アプリケーション攻撃、ソーシャル エンジニアリングが含まれる可能性が高くなりました。

Verizon の「16,300 年データ侵害調査レポート」で分析された 2023 件を超えるセキュリティ インシデントのうち、6,250 件以上 (38%) がサービス妨害攻撃で、約 5,200 件 (32%) がデータ侵害であることが確認されました。 サービス拒否攻撃は緩和されるまで破壊的でしたが、レポートのデータの多くは被害者ではなく DOS 防御プロバイダーからのものでした。システム侵入、Web アプリケーション侵害、ソーシャル エンジニアリングによるデータ侵害は、通常、システムに重大な影響を及ぼしました。仕事。

レポートの上位 7 つの攻撃タイプ、DOS 攻撃とシステム侵入は、CIA (機密性、完全性、可用性) の XNUMX つの要素の異なる部分をターゲットにしています。 脆弱性管理会社 RapidXNUMX の主任研究員である Erick Galinkin 氏は、「システム侵入は通常、機密性と完全性に影響を与えますが、サービス拒否攻撃は可用性を標的とします」と述べています。

「結局のところ、DDoS の使用はターゲットに圧力をかけ、可用性を回復することに集中させることです」と彼は言います。 「これは、恐喝キャンペーンの一環として、同時に行われる侵害の試みから標的の注意をそらすため、または一部の標的を妨害するための単独の戦術としても使用できます。」

このデータは、注目すべきインシデントとなる脅威活動と、企業に実害をもたらす脅威活動の違いを浮き彫りにしています。 平均的なランサムウェア インシデントによる被害額は、全侵害の 24% を占め、26,000 倍の XNUMX ドルに達しました。 報告書によると。 対照的に、6,248 件のサービス拒否インシデントのうち、データ漏洩に至ったのは XNUMX 件のみでした。 「2023年データ侵害調査報告書」には次のように記載されています.

電子メール セキュリティ会社 Cofense のインテリジェンス分析マネージャー、ジョー ギャロップ氏は、このレポートでは、パターンは有益である一方で、大きく異なる可能性があるという事実も強調しました。

「すべての事件は異なるため、網羅的かつ排他的でありながら詳細な一連の事件カテゴリーを考え出すのは非常に困難です」と彼は言います。 「さまざまな手法が重複しており、攻撃チェーンが複数のカテゴリに分類されるアクティビティ間を循環する可能性があるため、セキュリティに対する総合的なアプローチを維持することが非常に重要です。」

ランサムウェアの増加によるシステム侵入の増加

システム侵入のカテゴリで最も一般的なパターンは、コンピューターまたはデバイスに悪意のあるソフトウェアがインストールされ、次にデータが窃取され、最後にシステムまたはデータの可用性に対する攻撃であり、これらはすべてランサムウェア攻撃の特徴です。 実際、DBIR によると、システム侵入カテゴリのすべてのアクションの 80% 以上をランサムウェアが占めています。

Verizon の脅威インテリジェンス担当シニア マネージャー、David Hylender 氏は、ランサムウェアの人気が続いているため、企業はシステム侵入パターンの検出に重点を置く必要があると述べています。

「システム侵入がトップに上がっている主な理由は、それがランサムウェアが存在するパターンであるという事実です」と彼は言います。 「ランサムウェアはあらゆる規模、業種、地理的な場所の組織に蔓延し続けており、システム侵入パターンは拡大し続けています。」

しかし、基本的な Web 攻撃やソーシャル エンジニアリングなど、他の攻撃ベクトルも侵害につながります。 侵害の 25 分の 18 (XNUMX%) は基本的な Web アプリケーション攻撃が原因であり、侵害の XNUMX% はソーシャル エンジニアリングが原因でした。 また、システム侵入のカテゴリ内では、Web アプリケーションを介した攻撃が、システム侵入を引き起こしたすべての攻撃の XNUMX 分の XNUMX を占めています。

防衛に不可欠な従業員

ソーシャル エンジニアリングとして始まったインシデントは、攻撃チェーンが進行するにつれてすぐにシステム侵入に変わる可能性があります。 実際、インシデントが混在しているため、システムとデータを侵害から保護することが非常に総合的な作業になると、Rapid7 のガリンキン氏は述べています。

防御戦略は、組織が何を重視するかにも依存します。 医療現場では、DDoS 攻撃は通常、支払いやスケジュール管理ポータルなどの公開リソースに影響を与えます。これらのリソースは重要ですが、患者ケアの中核機能には影響しない可能性があると同氏は言います。

「個々の組織が重視するものは大きく異なる場合があります」とガリンキン氏は言います。 「したがって、組織にとって最も重要なリソースと資産は何かを検討し、さまざまな脅威がそれらのリソースをどのように標的にするかを評価することが重要です。 最終的には、それが最良の防御策につながるだろう。」

しかし、ソーシャル エンジニアリングはさまざまな種類の侵害に非常に広範囲に影響を及ぼしているため、従業員は防御パズルの重要なピースであるとコフェンスのギャロップ氏は述べています。

「報告書に記載されているすべての侵害の 74% には人的要素が含まれているため、人間の脆弱性に対処することが重要です」と彼は言います。 「従業員は、ソーシャル エンジニアリングの試みに懐疑的であり、疑わしいリンクを認識し、資格情報を決して共有しないように訓練されるべきです。」

- SEO を活用したコンテンツと PR 配信。 今日増幅されます。

- EVMファイナンス。 分散型金融のための統一インターフェイス。 こちらからアクセスしてください。

- クォンタムメディアグループ。 IR/PR増幅。 こちらからアクセスしてください。

- プラトアイストリーム。 Web3 データ インテリジェンス。 知識増幅。 こちらからアクセスしてください。

- 情報源: https://www.darkreading.com/attacks-breaches/dos-attacks-dominate-but-system-intrusions-cause-most-pain

- :持っている

- :は

- :not

- :どこ

- $UP

- 000

- 16

- 200

- 2022

- 2023

- 250

- 7

- a

- 従った

- 越えて

- 行動

- 活動

- アドレッシング

- 影響を及ぼす

- に対して

- すべて

- また

- 間で

- an

- 分析

- および

- 申し込み

- アプローチ

- です

- AS

- 資産

- At

- 攻撃

- 攻撃

- 試み

- 賃貸条件の詳細・契約費用のお見積り等について

- 平均

- バック

- 基本

- BE

- なぜなら

- になる

- BEST

- の間に

- 混合

- 違反

- 違反

- 広い

- ビジネス

- 焙煎が極度に未発達や過発達のコーヒーにて、クロロゲン酸の味わいへの影響は強くなり、金属を思わせる味わいと乾いたマウスフィールを感じさせます。

- by

- came

- キャンペーン

- 缶

- これ

- カテゴリ

- カテゴリー

- 原因となる

- 生じました

- チェーン

- チャート

- 中央情報局(CIA)

- 来ます

- コマンドと

- 企業

- 会社

- 妥協

- コンピュータ

- 秘密

- 確認済み

- 検討

- 継続します

- 続ける

- コントラスト

- 基本

- Credentials

- 重大な

- サイクル

- データ

- データ侵害

- データ侵害

- データ損失

- デイビッド

- DDoS攻撃

- DDoS攻撃

- 防衛

- 守備

- 依存

- 詳細な

- デバイス

- の違い

- 異なります

- 難しい

- 開示

- 混乱する

- 破壊的な

- 支配する

- DOS

- 倍増

- メール

- 素子

- 社員

- エンジニアリング

- 評価する

- さらに

- あらゆる

- 特別

- 運動

- 流出

- ゆすり

- 非常に

- 実際

- 秋

- 最後に

- 会社

- フォーカス

- 続いて

- フットプリント

- 強

- 4

- から

- 機能性

- 地理的

- 受け

- 成長する

- 害

- he

- ヘルスケア

- ハイライト

- 包括的な

- 認定条件

- HTTPS

- 人間

- 人間的要素

- 影響

- 影響

- 重要

- in

- 事件

- 含まれました

- 含めて

- 個人

- 知らせます

- 有益な

- インストール

- 整合性

- インテリジェンス

- に

- 調査

- IT

- JOE

- 風景

- 主要な

- 可能性が高い

- LINE

- リンク

- 場所

- 損失

- 維持する

- make

- 作成

- 管理

- マネージャー

- 最大幅

- 五月..

- メソッド

- かもしれない

- 他には?

- 最も

- ずっと

- 決して

- 注目すべき

- of

- on

- ONE

- の

- or

- 組織

- 組織

- その他

- 痛み

- 部

- 部品

- 患者

- パターン

- パターン

- 支払い

- ピース

- プラトン

- プラトンデータインテリジェンス

- プラトデータ

- 人気

- 潜在的な

- 圧力

- 主要な

- 校長

- 保護

- プロバイダ

- 置きます

- パズル

- 四半期

- すぐに

- ランサムウェア

- ランサムウェア攻撃

- むしろ

- リアル

- 理由

- 認識する

- レポート

- 研究者

- リソース

- 復活

- s

- 言う

- スケジューリング

- セキュリティ

- シニア

- セッションに

- 設定

- いくつかの

- シェアする

- すべき

- 重要

- から

- サイズ

- 懐疑的な

- 社会

- ソーシャルエンジニアリング

- ソフトウェア

- 一部

- ソース

- スタンドアロン

- 開始

- 戦略

- そのような

- 疑わしい

- システム

- ターゲット

- より

- それ

- アプリ環境に合わせて

- それら

- その後

- 彼ら

- 物事

- 三番

- この

- それらの

- 脅威

- 脅威

- 介して

- 〜へ

- top

- 訓練された

- 順番

- 2

- 一般的に

- 遍在する

- 最終的に

- 下

- まで

- つかいます

- 中古

- 通常

- 値

- 価値観

- さまざまな

- ベライゾン

- 垂直

- 非常に

- 犠牲者

- 脆弱性

- 脆弱性

- ウェブ

- ウェブアプリケーション

- Webアプリケーション

- した

- この試験は

- which

- while

- 広く

- 意志

- 以内

- まだ

- ゼファーネット