イントロ

安全探偵 セキュリティチームは、フランスの子供服のeコマースウェブサイトmelijoe.comに影響を与えるデータ侵害を発見しました。

Melijoeは、フランスを拠点とする子供服の高級小売店です。 同社が所有するAmazonS3バケットは、認証制御が行われていなくてもアクセス可能なままであり、潜在的に数十万の顧客の機密データや個人データを公開していました。

Melijoeは世界規模で活動しており、その結果、この事件は世界中の顧客に影響を与えています。

Melijoeとは何ですか?

2007年に設立されたmelijoe.comは、高級子供服を専門とするeコマースファッション小売業者です。 同社は、女の子、男の子、赤ちゃん向けの衣料品を提供しています。 Melijoe.comには、ラルフローレン、ヴェルサーチ、トミーヒルフィガー、ポールスミスジュニアなどのトップブランドもあります。

「Melijoe」は、フランスのパリに本社を置くBEBEOとして正式に登録された会社によって運営されています。 MELIJOE.COMによると、BEBEOの登録資本金は約950,000ユーロ(約1.1万米ドル)です。 Melijoeサービスは、12.5ラウンドの資金調達で14万ユーロ(約2万米ドル)を生み出しました(Crunchbaseによる)。

Melijoeは、2020年後半に、スウェーデンの著名な子供服コングロマリットであるBabyshop Group(BSG)と合併しました。この企業は、さまざまなハイストリートストアやeコマースストアで年間売上高が1億SEK(約113億XNUMX万米ドル)です。

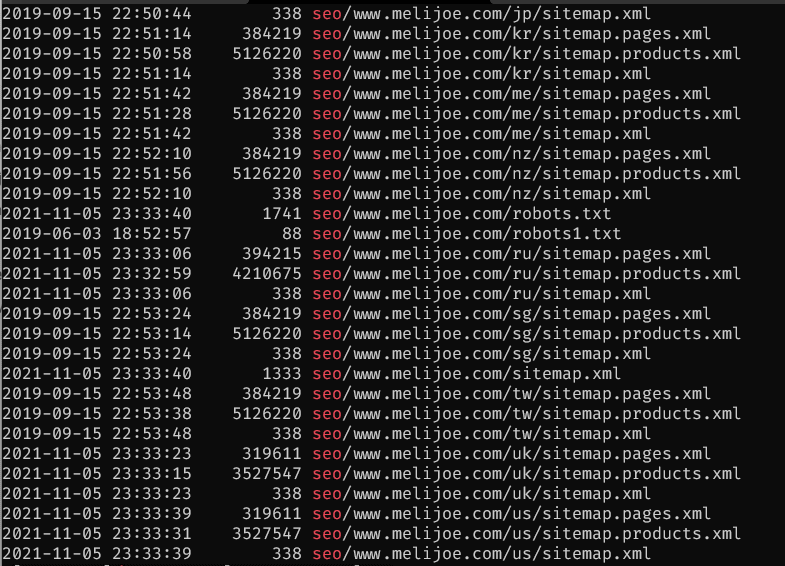

いくつかの指標は、Melijoe/BEBEOがオープンなAmazonS3バケットに関係していることを確認しています。 バケツの中のブランド、生年月日、およびその他のコンテンツは、所有者がフランスの子供服の小売業者であることを示唆していますが、全体に「Bebeo」への言及もあります。 最も重要なのは、バケットにmelijoe.comのサイトマップが含まれていることです。

オープンバケットリファレンスmelijoe.com内にあるサイトマップ

何が公開されましたか?

全体として、melijoe.comの誤って構成されたAmazon S3バケットは、約2万のファイル、合計で約200GBのデータを公開しました。

バケット上のいくつかのファイルは、 極秘データ & 個人を特定できる情報(PII) of Melijoeの顧客。

これらのファイルには、さまざまなデータセットが含まれていました。 設定、ウィッシュリスト、 & 購入。

バケットには他のファイルタイプもありました。 出荷ラベル melijoe.comの製品在庫に関連するいくつかのデータ。

環境設定

環境設定 データは顧客アカウントからエクスポートされました。 データは、購入決定に関する消費者の好み、好き、嫌いの詳細を明らかにしました。 あった 数万のログ XNUMXつのファイルで見つかりました。

環境設定 露出した形 顧客PII & 機密性の高い顧客データ、 配合工業用化学製品の:

- メールアドレス

- 子供の名前

- 性別

- 生年月日

- ブランドの好み

設定データは、購入データとオンサイトクリックを介して収集できます。 プリファレンスは、各顧客の製品の推奨事項をパーソナライズするためによく使用されます。

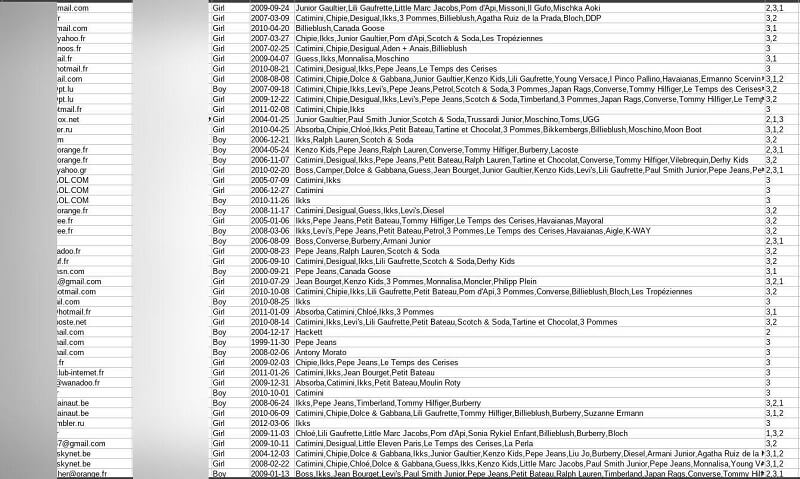

あなたは好みの証拠を見ることができます を参照してください。

顧客の好みのログはバケツにありました

欲しいものリスト

欲しいものリスト データは、顧客のオンサイトウィッシュリスト(各顧客によってキュレーションされた希望の製品のコレクション)に関する詳細を明らかにしました。 繰り返しになりますが、この情報は顧客のアカウントから取得されたようです。 あった 750,000を超えるログ に属するデータを含むXNUMXつのファイル 63,000の一意のユーザーの電子メールアドレス。

欲しいものリスト 露出した形 顧客PII & 機密性の高い顧客データ:

- メールアドレス

- 製品がウィッシュリストに追加された日付

- 製品がウィッシュリストから削除された日付(削除された場合)

- アイテムコード、 製品を内部で識別するために使用されます

ウィッシュリストは、オンサイトの行動を追跡することではなく、顧客自身が作成したものです。 ウィッシュリストは、XNUMXつのアイテムから数千のアイテムまでさまざまでした。 ウィッシュリストが長くなると、顧客のお気に入りのアイテムについてもっと知ることができます。

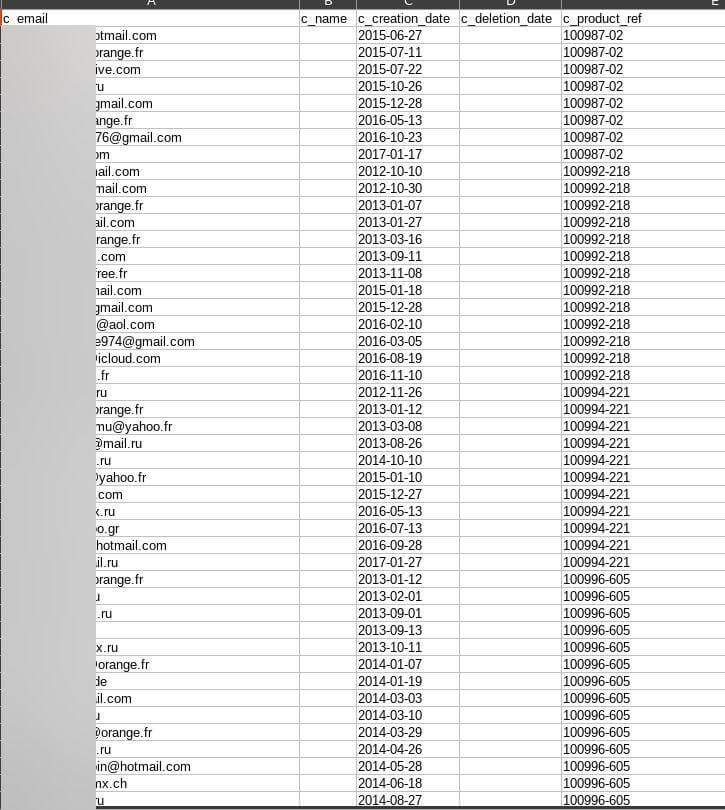

次のスクリーンショットは、ウィッシュリストの証拠を示しています。

ファイルに掲載された顧客のウィッシュリストの膨大なログ

購入

購入 データが上に表示されました 1.5万アイテム で購入 数十万の注文。 からの注文がありました 150,000を超える一意のメールアドレス 単一のファイルに。

購入 露出した 顧客PII & 機密性の高い顧客データ、を含みます:

- メールアドレス

- 注文した商品のSKUコード

- 注文時刻

- 注文の財務詳細、 含む支払った価格と通貨

- お支払い方法、 つまり、Visa、PayPalなど

- 配送に関する情報、 株式会社配達先住所と配達日

- 請求先住所

購入 データは、他のXNUMXつのデータセットと比較して最大数のユーザーに影響を与えたようです。 これらのログには、Melijoeの顧客の購入行動が詳細に記載されています。 繰り返しになりますが、これにより、消費者に対して使用される可能性のある個人情報が明らかになります。

多数の商品を購入したお客様もいれば、XNUMXつかXNUMXつの商品を購入したお客様もいらっしゃいます。 ウィッシュリストと同様に、より多くのアイテムを注文した顧客は、お気に入りの製品についてより多くの情報を公開していました。

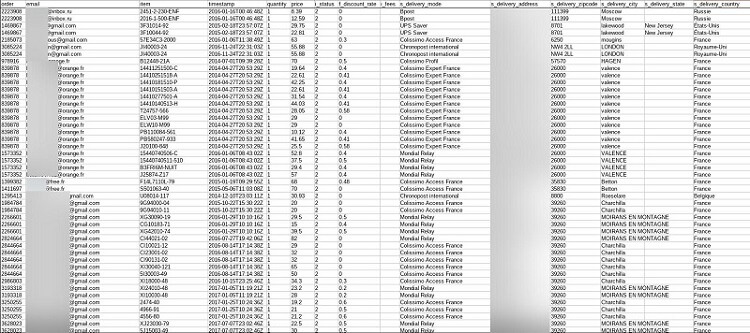

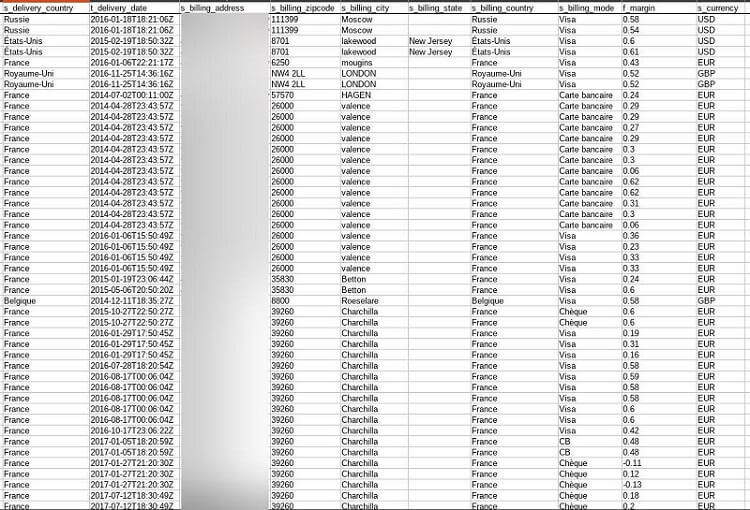

以下のスクリーンショットは、購入ログの証拠を示しています。

購入ログは、さまざまな形式のデータを公開しました

配達、請求、および通貨情報もログ内に見つかりました

配送ラベル

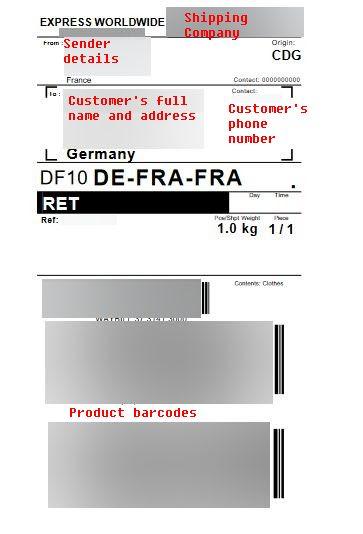

MelijoeのAWSS3バケットに含まれています 出荷ラベル。 出荷ラベルは、Melijoeの顧客の注文に関連付けられていました。 バケットには300を超えるこれらのファイルがありました。

配送ラベル のいくつかの例を公開 顧客PII:

- 氏名

- 電話番号

- 配送先住所

- 製品バーコード

以下に、XNUMX人の顧客の注文の配送ラベルを表示します。

バケットにある配送ラベル

上記のデータに加えて、MelijoeのバケットにはMelijoeのバケットに関する情報も含まれていました 製品カタログ & 在庫レベル。

倫理的な理由から、バケットの内容のサンプルしか分析できませんでした。 バケットに保存されているファイルの数が多い場合、他のいくつかの形式の機密データが公開される可能性があります。

MelijoeのAmazonS3バケットはライブであり、検出時に更新されていました。

AmazonはMelijoeのバケットを管理していないため、設定の誤りについて責任を負わないことに注意することが重要です。

Melijoe.comは、グローバルな顧客ベースに製品を販売しているため、世界中の顧客がセキュリティで保護されていないバケツにさらされています。 主に、フランス、ロシア、ドイツ、英国、および米国の顧客が影響を受けます。

Melijoeのセキュリティで保護されていないAmazonS200,000バケットでは、最大3万人が情報を公開していると推定されます。 この数値は、バケットで確認した一意のメールアドレスの数に基づいています。

以下の表で、Melijoeのデータ公開の完全な内訳を確認できます。

| 公開されたファイルの数 | 約 2 万ファイル |

| 影響を受けるユーザーの数 | 最大200,000 |

| 公開されたデータの量 | 約200GB |

| 会社の所在地 | フランス |

バケットには、2016年8月から発見された日付(2021年XNUMX月XNUMX日)までにアップロードされたファイルが含まれていました。

私たちの調査結果によると、数年にわたって作成された購入とウィッシュリストに関連するファイルのデータ。 Melijoeのバケットに詳細が記載されている購入は、2013年2017月から2012年2017月の間に行われ、ウィッシュリストはXNUMX年XNUMX月からXNUMX年XNUMX月の間に作成されました。

12年2021月22日に、オープンバケットについてMelijoeにメッセージを送信し、2021年25月2021日に、Melijoeの新旧の連絡先にフォローアップメッセージを送信しました。 15年2021月XNUMX日、フランスのコンピュータ緊急対応チーム(CERT)とAWSに連絡し、XNUMX年XNUMX月XNUMX日に両方の組織にフォローアップメッセージを送信しました。フランスのCERTが返信し、責任を持って違反を開示しました。 フランスのCERTは、彼らがMelijoeに連絡すると言ったが、私たちは二度と彼らから返事をもらえなかった。

5年2022月10日にCNILに連絡し、2022年10月2022日にフォローアップしました。CNILは翌日、「ケースは当社のサービスによって処理されています」と返信しました。 また、XNUMX年XNUMX月XNUMX日にフランスのCERTに連絡し、「残念ながら、多くのリマインダーの後、バケットの所有者は私たちのメッセージに応答しませんでした」と述べました。

バケットは18年2022月XNUMX日に確保されました。

melijoe.comとその顧客の両方が、このデータ公開の影響に直面する可能性があります。

データ漏えいの影響

悪意のある攻撃者がMelijoeの開いているAmazonS3バケットに保存されているファイルにアクセスしたかどうかはわかりません。 ただし、パスワード保護が設定されていないため、melijoe.comのバケットには、そのURLを見つけた可能性のある人なら誰でも簡単にアクセスできました。

これは、ハッカーまたは犯罪者がバケットのファイルを読み取ったりダウンロードしたりした可能性があることを意味します。 その場合、悪意のある人物は、露出したMelijoeの顧客をサイバー犯罪の形態で標的にする可能性があります。

Melijoeは、データ保護違反についても精査される可能性があります。

顧客への影響

公開されたmelijoe.comの顧客は、このデータ侵害のためにサイバー犯罪のリスクにさらされています。 顧客は、バケットに公開されている個人データや機密データの広範な例を持っています。

前述のように、ウィッシュリストや購入履歴が大きい顧客は、お気に入りの製品についてより多くの情報を公開しています。 これらの個人は、ハッカーが自分の好き嫌いについてもっと知ることができるため、より調整された詳細な攻撃に直面する可能性があります。 これらの顧客は、彼らが裕福であり、多くのハイエンド製品を購入する余裕があるという推定に基づいてターゲティングすることもできます。

フィッシングとマルウェア

ハッカーは、露出したMelijoeの顧客をターゲットにする可能性があります フィッシング攻撃とマルウェア バケットのファイルにアクセスした場合。

MelijoeのAmazonS3バケットには、ハッカーに潜在的なターゲットの長いリストを提供する可能性のある、ほぼ200,000の一意の顧客の電子メールアドレスが含まれていました。

ハッカーは、melijoe.comの正規の従業員を装って、これらの顧客に連絡する可能性があります。 ハッカーは、公開されているいくつかの詳細のいずれかを参照して、電子メールに関する説明を作成できます。 たとえば、ハッカーは個人の好み/ウィッシュリストを参照して、取引が提供されていることを顧客に納得させることができます。

被害者がハッカーを信頼すると、悪意のある攻撃者はフィッシングの試みやマルウェアを起動できます。

フィッシング攻撃では、ハッカーは信頼を利用して、被害者からより機密性の高い個人情報を強要します。 ハッカーは、たとえば、被害者にクレジットカードの資格情報を開示するように説得したり、悪意のあるリンクをクリックしたりする可能性があります。 このようなリンクをクリックすると、マルウェアが被害者のデバイスにダウンロードされる可能性があります。これは、ハッカーが他の形式のデータ収集やサイバー犯罪を実行できるようにする悪意のあるソフトウェアです。

詐欺と詐欺

ハッカーはまた、露出した顧客を標的にする可能性があります 詐欺や詐欺 バケットのファイルにアクセスした場合。

サイバー犯罪者は、バケツからの情報を使用して、露出した顧客を電子メールで標的にし、連絡をとる正当な理由がある信頼できる人物のように見せかけることができます。

ハッカーは、標的の信頼を悪用して詐欺や詐欺を実行する可能性があります。これは、被害者をだまして金銭を渡すように設計されたスキームです。 たとえば、ハッカーは注文の詳細と配信情報を使用して配信詐欺を実行する可能性があります。 ここでは、ハッカーが被害者に商品を受け取るために偽の配送料を支払うように依頼する可能性があります。

melijoe.comへの影響

Melijoeは、データインシデントの結果として、法的および刑事上の影響を受ける可能性があります。 同社の誤って構成されたAmazonS3バケットはデータ保護法に違反している可能性がありますが、他の企業はmelijoe.comの費用でバケットのコンテンツにアクセスする可能性があります。

データ保護違反

Melijoeは、会社のバケットが誤って構成され、顧客のデータが公開されたため、EUの一般データ保護規則(GDPR)に違反した可能性があります。

GDPRは、EU市民の機密データと個人データを保護します。 GDPRは、顧客のデータの収集、保存、および使用に関して企業を管理し、データの不適切な取り扱いは規制の下で罰せられます。

欧州委員会(CNIL)は、フランスのデータ保護当局であり、GDPRの実施に責任を負っています。 MelijoeはCNILの監視下に入る可能性があります。 CNILは、GDPRの違反に対して、最大20万ユーロ(約23万米ドル)または会社の年間売上高の4%(いずれか大きい方)の罰金を科すことができます。

MelijoeのオープンなAmazonS3バケットは、EU市民のデータだけでなく、世界中の国々の顧客のデータを公開しています。 したがって、melijoe.comは、CNILに加えて他のいくつかの法域からの罰の対象となる可能性があります。 たとえば、米国の連邦取引委員会(FTC)は、FTC法の違反の可能性についてmelijoe.comを調査することを選択でき、英国の情報コミッショナーオフィス(ICO)は、違反の可能性についてmelijoe.comを調査できます。 2018年データ保護法。

Melijoeのバケツに他のさまざまな大陸からの露出した顧客がいるため、多くのデータ保護当局がmelijoe.comの調査を選択する可能性があります。

競争諜報活動

公開された情報は、ハッカーによって収集され、データに関心のある第三者に販売される可能性があります。 これには、他の衣料品小売業者など、melijoe.comの競合企業が含まれる場合があります。 マーケティングエージェンシーもバケットのデータに価値を見出しているかもしれません。

ライバル企業はデータを使用して実行することができます 競争スパイ。 特に、競合他社はmelijoe.comの顧客リストにアクセスして、自分のビジネスの潜在的な顧客を見つけることができます。 ライバル企業は、Melijoeからビジネスを奪い、彼ら自身の顧客基盤を強化しようとして、露出した顧客にオファーを連絡する可能性があります。

データ漏洩の防止

データを安全に保ち、漏洩のリスクを軽減するために何ができるでしょうか。

データの漏洩を防ぐためのヒントをいくつか紹介します。

- 個人情報は、完全に信頼できる個人、組織、およびエンティティにのみ提供してください。

- 安全なドメインを持つWebサイト(つまり、ドメイン名の先頭に「https」や閉じたロック記号が付いているWebサイト)にのみアクセスしてください。

- 社会保障番号など、最も機密性の高い形式のデータを提供する場合は特に注意してください。

- 文字、数字、記号を組み合わせて使用する解読不能なパスワードを作成します。 既存のパスワードを定期的に更新してください。

- ソースが正当であることが確実でない限り、電子メール、メッセージ、またはインターネット上の他の場所のリンクをクリックしないでください。

- ソーシャルメディアサイトのプライバシー設定を編集して、友達と信頼できるユーザーだけがあなたのコンテンツを見ることができるようにします。

- セキュリティで保護されていないWiFiネットワークに接続している場合は、重要な形式のデータ(クレジットカード番号やパスワードなど)を表示したり入力したりしないでください。

- サイバー犯罪、データ保護、およびフィッシング攻撃やマルウェアの犠牲になる可能性を減らす方法について学びましょう。

私たちに関しては

安全探偵.com 世界最大のアンチウイルスレビューウェブサイトです。

SafetyDetectives研究所は、ユーザーのデータを保護する方法について組織を教育しながら、オンラインコミュニティがサイバー脅威から身を守るのを支援することを目的とした無料サービスです。 私たちのWebマッピングプロジェクトの包括的な目的は、インターネットをすべてのユーザーにとってより安全な場所にすることです。

私たちの以前のレポートは、複数の注目を集める脆弱性とデータ漏洩を明らかにしました。 アメリカのソーシャル分析プラットフォームIGBlade、および ブラジルのマーケットプレイスインテグレータープラットフォームHariexpress.com.br 610GBを超えるデータが漏洩しました。

過去3年間のSafetyDetectivesサイバーセキュリティレポートの完全なレビューについては、以下をご覧ください。 SafetyDetectivesサイバーセキュリティチーム.

- &

- 000

- 2016

- 2020

- 2021

- 2022

- 私たちについて

- アクセス

- 従った

- 越えて

- 行為

- すべて

- Amazon

- 分析論

- 毎年恒例の

- アンチウイルス

- どこにでも

- 周りに

- 認証

- 権威

- AWS

- 開始

- さ

- 請求

- 10億

- ブランド

- 違反

- ビルド

- ビジネス

- ビジネス

- 購入

- 資本

- チャンス

- 子供達

- 閉まっている

- アパレル

- コレクション

- 委員会

- コミュニティ

- 企業

- 会社

- 会社の

- 比べ

- 競合他社

- 消費者

- 含まれています

- コンテンツ

- 中身

- 可能性

- Credentials

- クレジット

- クレジットカード

- 刑事上の

- CrunchBaseに

- 通貨

- Customers

- サイバー

- サイバー犯罪

- サイバーセキュリティ

- データ

- データ侵害

- データ保護

- 中

- 取引

- 配達

- 詳細

- DID

- 異なります

- 発見

- 発見

- そうではありません

- ドメイン

- ドメイン名

- eコマース

- 教育する

- 特に

- スパイ

- 推定

- EU

- 例

- 悪用する

- 顔

- 偽

- ファッション

- 特集

- 特徴

- 連邦政府の

- 連邦取引委員会

- フィギュア

- 終わり

- フォロー中

- フォーム

- 発見

- フランス

- 詐欺

- フランス語

- FTC

- フル

- 資金調達

- GDPR

- 一般的なデータ保護規則

- ドイツ

- 女の子

- グローバル

- 商品

- グループ

- ハッカー

- ハッカー

- ハンドリング

- 助けます

- こちら

- ハイ

- 認定条件

- How To

- HTTPS

- 何百

- ICO

- 重要

- include

- 含めて

- 情報

- 関心

- インターネット

- インベントリー

- 調べる

- 問題

- 1月

- 管轄区域

- ラベル

- 大

- より大きい

- 起動する

- 法制

- リーク

- LEARN

- リーガルポリシー

- 活用します

- 光

- LINK

- リンク

- リスト

- 長い

- マルウェア

- マーケティング

- 市場

- メディア

- 百万

- お金

- 最も

- ネットワーク

- 番号

- 多数の

- オファー

- オンライン

- 開いた

- 注文

- 受注

- 組織

- その他

- 所有者

- 支払われた

- パリ

- パスワード

- パスワード

- 支払う

- PayPal

- のワークプ

- 個人的な

- 個人データ

- 個人

- フィッシング詐欺

- フィッシング攻撃

- フィッシング攻撃

- プラットフォーム

- 可能

- プライバシー

- プライベート

- Pro

- プロダクト

- 製品

- プロジェクト

- 著名な

- 守る

- 保護

- 提供します

- 購入

- 購入した

- 購入

- 購買

- 目的

- 範囲

- 理由は

- 受け取ります

- 減らします

- 登録された

- 規制

- レポート

- 研究

- 応答

- 責任

- 小売業者

- 小売業者

- 明らかに

- レビュー

- リスク

- ライバル

- ラウンド

- ロシア

- 前記

- 詐欺

- 安全に

- セキュリティ

- サービス

- サービス

- 発送

- ウェブサイト

- サイト

- So

- 社会

- ソーシャルメディア

- ソフトウェア

- 売ら

- 専門にする

- 米国

- ストレージ利用料

- 店舗

- ストリート

- ターゲット

- チーム

- ソース

- 世界

- 第三者

- 数千

- 脅威

- 介して

- 全体

- 時間

- ヒント

- top

- 追跡

- トレード

- 信頼

- ユニーク

- ユナイテッド

- イギリス

- 米国

- 無担保

- アップデイト

- us

- つかいます

- users

- 値

- ビザ

- 脆弱性

- ウェブ

- ウェブサイト

- ウェブサイト

- かどうか

- 誰

- 無線LAN

- 以内

- 無し

- 世界

- 世界の

- 年