Emotet は 2014 年から活動しているマルウェア ファミリで、Mealybug または TA542 として知られるサイバー犯罪グループによって運営されています。 これはバンキング型トロイの木馬として始まりましたが、後にボットネットに進化し、世界中で最も蔓延する脅威の XNUMX つになりました。 Emotet はスパムメールを通じて拡散します。 侵害されたコンピュータから情報を窃取したり、侵害されたコンピュータにサードパーティのマルウェアを配信したりする可能性があります。 Emotet オペレーターはターゲットについてあまりこだわりがなく、個人だけでなく企業や大規模な組織に属するシステムにもマルウェアをインストールします。

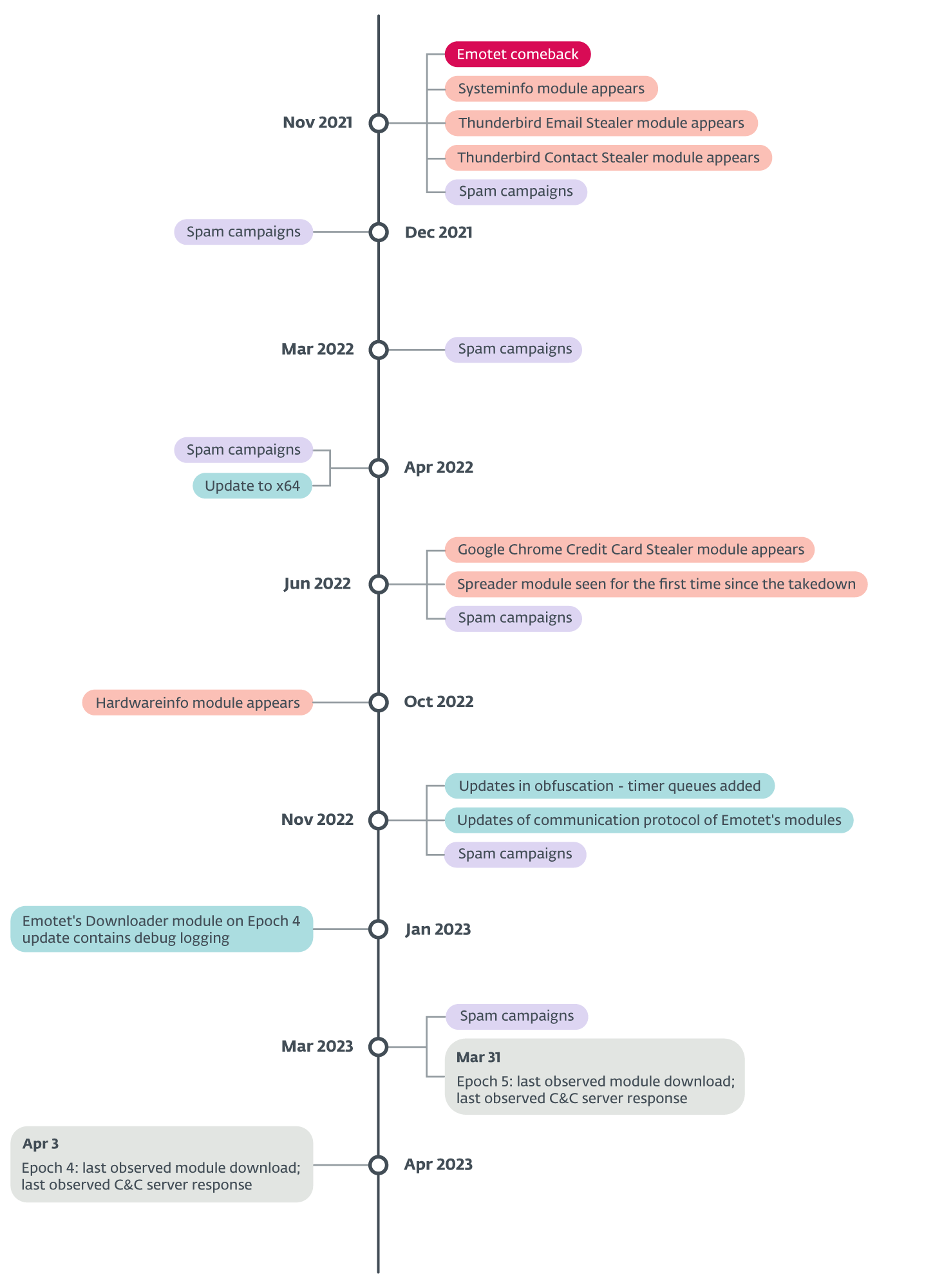

2021 年 XNUMX 月、Emotet は 降ろす ユーロジャストとユーロポールが調整した2021か国の国際的な共同努力の結果。 しかし、この作戦にもかかわらず、EmotetはXNUMX年XNUMX月に復活しました。

このブログ投稿の要点:

- Emotet は削除後に再び出現して以来、複数のスパム キャンペーンを開始しました。

- それ以来、Mealybug は複数の新しいモジュールを作成し、すべての既存のモジュールを複数回更新および改善しました。

- Emotet のオペレーターは、ボットネットが復活して以来、その監視と追跡を回避することに多大な努力を払ってきました。

- 現在、Emotet はサイレントで非アクティブですが、これはおそらく、効果的な新しい攻撃ベクトルを見つけられなかったことが原因と考えられます。

スパムキャンペーン

2021 年末に複数のスパム キャンペーンが続いて復活した後、2022 年初頭もこうした傾向が続き、 私たちは登録しました Emotet オペレータによって開始された複数のスパム キャンペーン。 この間、Emotet は主に、VBA マクロが埋め込まれた悪意のある Microsoft Word および Microsoft Excel ドキュメントを介して拡散していました。

2022 年 XNUMX 月、Microsoft は、インターネットから取得したドキュメント内の VBA マクロを無効にすることで、拡散方法として悪意のあるドキュメントを含むフィッシングメールを使用していた Emotet や Qbot などのすべてのマルウェア ファミリに対する方針を変更しました。 この変化は、 発表の 今年の初めに Microsoft によって更新され、当初は 2022 月初旬に展開されましたが、ユーザーからのフィードバックにより更新はロールバックされました。 最終的なロールアウトは 2 年 2022 月末に行われ、図 XNUMX に見られるように、このアップデートにより Emotet 侵害が大幅に減少しました。 XNUMX 年の夏には目立った活動は観察されませんでした。

Emotet の主な攻撃ベクトルを無効にすることで、その運用者はターゲットを侵害する新たな方法を模索するようになりました。 コナカイガラムシ 実験を始めた しかし、2022 年が終わろうとしていたとき、Emotet のオペレータは、VBA マクロと同じくらい効果的な新しい攻撃ベクトルを見つけるのに苦労していました。 2023 年に、彼らは XNUMX つの特徴的なマルスパム キャンペーンを実行し、それぞれわずかに異なる侵入経路とソーシャル エンジニアリング手法をテストしました。 ただし、攻撃の規模が縮小していることと、アプローチが絶えず変化していることは、結果に不満があることを示唆している可能性があります。

これら 8 つのキャンペーンのうちの最初のキャンペーンは XNUMX 月 XNUMX 日頃に発生しました。th, 2023 年、Emotet ボットネットが、悪意のある VBA マクロを埋め込んだ、請求書に見せかけた Word 文書の配布を開始しました。 VBA マクロは Microsoft によってデフォルトで無効にされており、被害者は埋め込まれた悪意のあるコードを実行できなかったため、これは非常に奇妙でした。

13 月 XNUMX 日までの XNUMX 回目のキャンペーンth と18月XNUMX日th、攻撃者はこれらの欠陥を認識していたようで、応答チェーンアプローチの使用とは別に、VBA マクロから VBScript が埋め込まれた OneNote ファイル (ONE)。 被害者がファイルを開くと、保護された OneNote ページのような画面が表示され、内容を確認するには [表示] ボタンをクリックするよう求められます。 このグラフィック要素の背後には、Emotet DLL をダウンロードするように設定された隠し VBScript がありました。

この操作が悪意のあるコンテンツにつながる可能性があるという OneNote の警告にもかかわらず、人々は習慣的に同様のプロンプトをクリックする傾向があるため、攻撃者がデバイスを侵害する可能性があります。

ESET テレメトリーで観察された最後のキャンペーンは 20 月 XNUMX 日に開始されましたth, 米国での所得税の期限が近づいていることを利用して。 ボットネットによって送信された悪意のある電子メールは、米国税務署の内国歳入庁 (IRS) から送信されたものであるかのように装い、W-9 form.zip という名前のアーカイブ ファイルを添付していました。 付属の ZIP ファイルには、悪意のある VBA マクロが埋め込まれた Word 文書が含まれており、意図した被害者はこれを実行する必要があったと考えられます。 enable。 特に米国を対象としたこのキャンペーンとは別に、埋め込み VBScript と OneNote のアプローチを使用した別のキャンペーンも同時に進行していたことが観察されました。

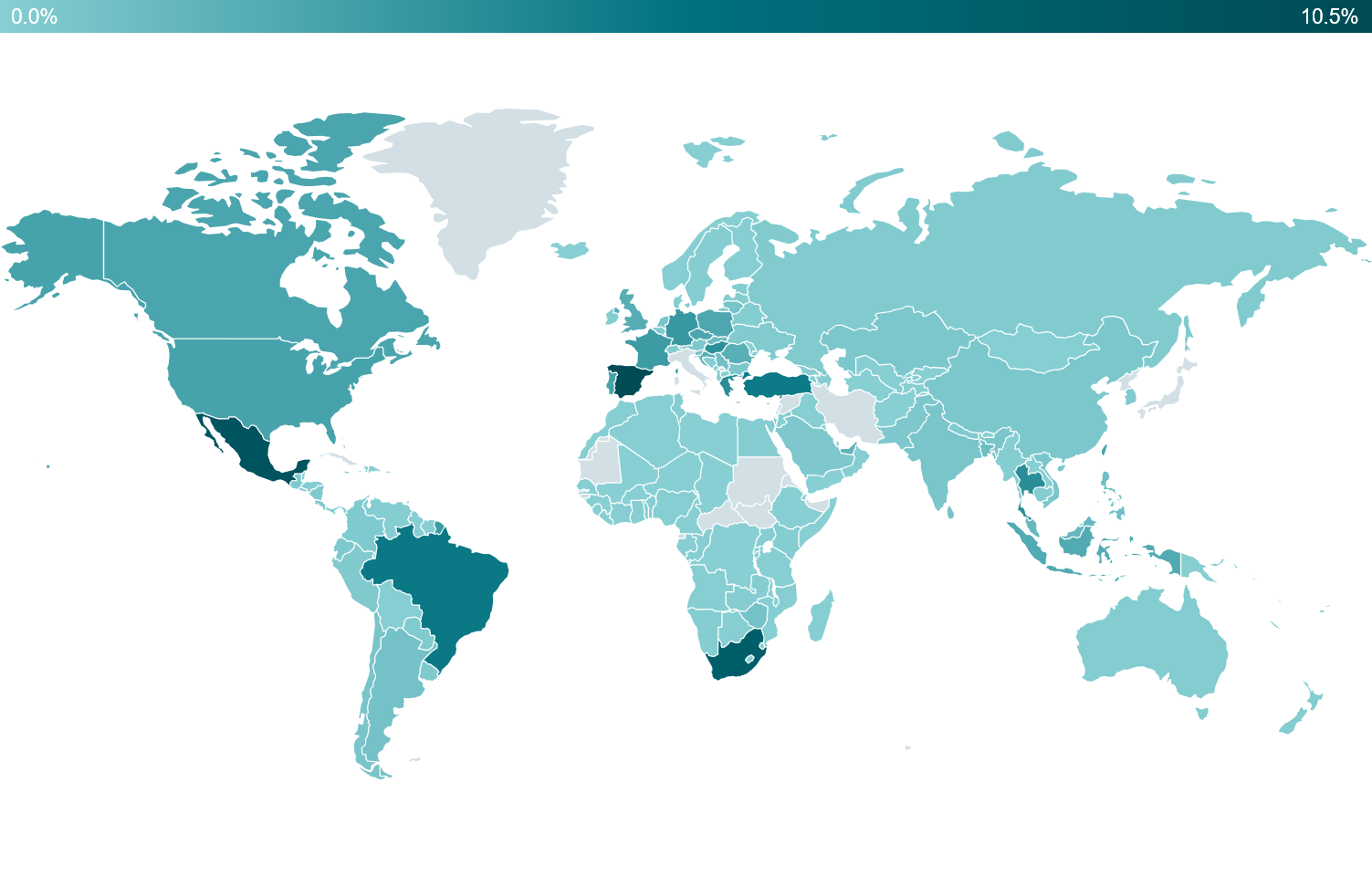

図 3 に見られるように、ESET によって検出された攻撃のほとんどは日本 (43%)、イタリア (13%) を狙っていましたが、これらの数字はこれらの地域の強力な ESET ユーザー ベースによって偏っている可能性があります。 (世界の他の地域に焦点を当てるため) これらの上位 4 か国を除いた後、図 5 では、世界の他の地域も被害を受けていることがわかります。スペイン (5%) が 4 位、メキシコ (XNUMX%) が続きます。 %)、南アフリカ (XNUMX%)。

強化された保護と難読化

再登場後、Emotet は複数のアップグレードを受けました。 最初の注目すべき特徴は、ボットネットが暗号化スキームを切り替えたことです。 削除される前、Emotet は主な非対称スキームとして RSA を使用していましたが、再出現後、ボットネットは楕円曲線暗号を使用し始めました。 現在、すべてのダウンローダー モジュール (メイン モジュールとも呼ばれる) には XNUMX つの埋め込み公開キーが付属しています。 XNUMX つは楕円曲線 Diffie Hellman 鍵交換プロトコルに使用され、もう XNUMX つは署名検証 (デジタル署名アルゴリズム) に使用されます。

Emotet マルウェアを 64 ビット アーキテクチャに更新することとは別に、Mealybug はモジュールを保護するために複数の新しい難読化も実装しました。 最初の注目すべき難読化は制御フローの平坦化であり、これにより分析が大幅に遅くなり、Emotet モジュール内のコードの興味深い部分の特定が遅くなる可能性があります。

Mealybug は、多くのランダム化手法も実装および改善しました。その中で最も注目に値するのは、構造体のメンバーの順序のランダム化と、定数を計算する命令のランダム化 (定数はマスクされます) です。

言及する価値のあるもう 2022 つの更新は、モジュールがタイマー キューの使用を開始した XNUMX 年の最後の四半期に発生しました。 これらにより、モジュールのメイン関数とモジュールの通信部分がコールバック関数として設定され、複数のスレッドによって呼び出され、これらすべてが制御フローのフラット化と組み合わされ、コードのどのブロックがどの状態であるかを管理します。呼び出されるファイルはスレッド間で共有されます。 この難読化により、分析にさらなる障害が発生し、実行フローの追跡がさらに困難になります。

新しいモジュール

マルウェアの収益性と蔓延を維持するために、Mealybug は図 5 の黄色で示されている複数の新しいモジュールを実装しました。それらのいくつかはボットネットの防御メカニズムとして作成され、その他はマルウェアのより効率的な拡散のために作成されました。そして最後に重要なことですが、モジュールも追加されました。被害者のお金を盗むために使用できる情報を盗みます。

Thunderbird Email Stealer と Thunderbird Contact Stealer

Emotet はスパム メールを通じて拡散され、Emotet は電子メール スレッド ハイジャック技術をうまく利用しているため、人々はそれらのメールを信頼することがよくあります。 削除前、Emotet は Outlook Contact Stealer および Outlook Email Stealer と呼ばれる、Outlook から電子メールと連絡先情報を盗むことができるモジュールを使用していました。 しかし、誰もが Outlook を使用しているわけではないため、Emotet は削除後、無料の代替電子メール アプリケーションである Thunderbird にも焦点を当てました。

Emotet は、感染したコンピュータに Thunderbird Email Stealer モジュールを展開する可能性があり、これは (名前が示すように) 電子メールを盗むことができます。 このモジュールは、受信したメッセージ (MBOX 形式) を含む Thunderbird ファイルを検索し、メッセージの送信者、受信者、件名、日付、内容を含む複数のフィールドからデータを盗みます。 盗まれたすべての情報は、その後の処理のために C&C サーバーに送信されます。

Emotet は、Thunderbird Email Stealer とともに、Thunderbird から連絡先情報を盗むことができる Thunderbird Contact Stealer も展開します。 このモジュールは Thunderbird ファイルも検索し、今回は受信メッセージと送信メッセージの両方を検索します。 違いは、このモジュールは単にファイルから情報を抽出するだけであるということです。 から:, に:, CC: および Cc: フィールドを取得し、誰が誰と通信したかを示す内部グラフを作成します。ノードは人であり、XNUMX 人が互いに通信した場合、XNUMX 人の間にエッジが存在します。 次のステップでは、モジュールは盗まれた連絡先を (最も相互接続されている人から順に) 注文し、この情報を C&C サーバーに送信します。

このすべての取り組みは、MailPassView Stealer モジュールと Spammer モジュールという XNUMX つの追加モジュール (削除前にすでに存在していました) によって補完されます。 MailPassView Stealer は、正規の NirSoft ツールを悪用してパスワードを回復し、電子メール アプリケーションから資格情報を盗みます。 盗まれた電子メール、資格情報、および誰が誰と連絡を取っているのかに関する情報が処理されると、Mealybug は、以前に盗まれた会話への返信のように見える悪意のある電子メールを作成し、それらの電子メールを盗んだ資格情報と一緒にスパマー モジュールに送信します。スパマー モジュールは、これらの資格情報を使用して送信します。 SMTP を介した以前の電子メール会話に対する悪意のある返信。

Google Chrome クレジット カード 窃盗犯

名前が示すように、Google Chrome Credit Card Stealer は、Google Chrome ブラウザに保存されているクレジット カードに関する情報を盗みます。 これを実現するために、モジュールは静的にリンクされた SQLite3 ライブラリを使用して、通常は次の場所にある Web データ データベース ファイルにアクセスします。 %LOCALAPPDATA%GoogleChromeユーザーデータデフォルトウェブデータ。 モジュールはテーブルにクエリを実行します クレジットカード for カードの名前, 有効期限_月, 有効期限_年, カード番号_暗号化済み、デフォルトの Google Chrome プロファイルに保存されているクレジット カードに関する情報が含まれています。 最後のステップでは、card_number_encrypted 値が、 %LOCALAPPDATA%GoogleChromeUser DataLocal 状態ファイル すべての情報は C&C サーバーに送信されます。

Systeminfo モジュールと Hardwareinfo モジュール

Emotet の復帰直後、2021 年 XNUMX 月に Systeminfo と呼ばれる新しいモジュールが登場しました。 このモジュールは、侵害されたシステムに関する情報を収集し、C&C サーバーに送信します。 収集される情報は次のもので構成されます。

- の出力 SYSTEMINFO command

- の出力 でipconfig /すべて command

- の出力 nltest /dclist: コマンド (2022 年 XNUMX 月に削除)

- プロセスリスト

- 稼働時間 (次の方法で取得) GetTickCount) 秒単位 (2022 年 XNUMX 月に削除)

In October 2022 Emotet のオペレーターは、Hardwareinfo と呼ばれる別の新しいモジュールをリリースしました。 侵害されたマシンのハードウェアに関する情報だけを盗むわけではありませんが、Systeminfo モジュールに対する補足的な情報源として機能します。 このモジュールは、侵害されたマシンから次のデータを収集します。

- コンピュータ名

- メジャー バージョン番号とマイナー バージョン番号を含む OS バージョン情報

- セッションID

- CPUのブランド文字列

- RAMのサイズと使用量に関する情報

両方のモジュールの主な目的は XNUMX つあり、その通信が正当に侵害された被害者からのものであるかどうかを確認することです。 Emotet は、特に復活後、コンピュータ セキュリティ業界や研究者の間で非常にホットな話題となったため、Mealybug は、その活動の追跡や監視から身を守るためにあらゆる努力を払いました。 データを収集するだけでなく、追跡防止や分析防止のトリックも含まれるこれら XNUMX つのモジュールによって収集された情報のおかげで、実際の被害者とマルウェア研究者の活動やサンドボックスを区別する Mealybug の機能が大幅に向上しました。

次は何ですか?

ESET の調査とテレメトリによると、ボットネットの両方のエポックは 2023 年 XNUMX 月初頭以来静かになっています。現時点では、これが作成者にとってさらなる休暇期間なのか、新しい効果的な感染ベクトルの発見に苦労しているのか、それとも新しい誰かがボットネットを操作しています。

ボットネットの一方または両方のエポックが 2023 年 XNUMX 月に誰かに売却されたという噂は確認できませんが、エポックの XNUMX つで異常なアクティビティが発生していることに気付きました。 ダウンローダー モジュールの最新アップデートには、モジュールの内部状態をログに記録し、その実行をファイルに記録する新しい機能が含まれていました。 C:JSmithLoader (図6、図7)。 実際に何かを記録するにはこのファイルが存在している必要があるため、この機能は、モジュールの機能とその仕組みを完全に理解していない人にとってはデバッグ出力のように見えます。 さらに、当時、ボットネットは Spammer モジュールも広く拡散していました。これは、歴史的に安全であると考えられるマシンでのみこれらのモジュールを使用していたので、Mealybug にとってはより貴重であると考えられています。

ボットネットが現在沈黙している理由のどちらの説明が真実であっても、Emotet はその有効性で知られており、そのオペレーターはボットネットの再構築と維持、さらにはいくつかの改善の追加にも努力を払ってきました。そのため、将来何が起こるかについては、私たちのブログで追跡してください。私たち。

WeLiveSecurityで公開されている調査に関するお問い合わせは、次のURLまでお問い合わせください。 Threatintel@eset.com.

ESET Research は、非公開の APT インテリジェンス レポートとデータ フィードを提供します。 本サービスに関するお問い合わせは、 ESET脅威インテリジェンス ページで見やすくするために変数を解析したりすることができます。

IoC

| SHA-1 | ファイル名 | ESET検出名 | 説明 |

|---|---|---|---|

| D5FDE4A0DF9E416DE02AE51D07EFA8D7B99B11F2 | 無し | Win64/Emotet.AL | Emotet Systeminfo モジュール。 |

| 1B6CFE35EF42EB9C6E19BCBD5A3829458C856DBC | 無し | Win64/Emotet.AL | Emotet Hardwareinfo モジュール。 |

| D938849F4C9D7892CD1558C8EDA634DADFAD2F5A | 無し | Win64/Emotet.AO | Emotet Google Chrome クレジット カード スティーラー モジュール。 |

| 1DF4561C73BD35E30B31EEE62554DD7157AA26F2 | 無し | Win64/Emotet.AL | Emotet Thunderbird 電子メール スティーラー モジュール。 |

| 05EEB597B3A0F0C7A9E2E24867A797DF053AD860 | 無し | Win64/Emotet.AL | Emotet Thunderbird Contact Stealer モジュール。 |

| 0CEB10940CE40D1C26FC117BC2D599C491657AEB | 無し | Win64/Emotet.AQ | Emotet Downloader モジュール、タイマー キュー難読化を備えたバージョン。 |

| 8852B81566E8331ED43AB3C5648F8D13012C8A3B | 無し | Win64/Emotet.AL | Emotet ダウンローダー モジュール、x64 バージョン。 |

| F2E79EC201160912AB48849A5B5558343000042E | 無し | Win64/Emotet.AQ | Emotet Downloader モジュール、デバッグ文字列を含むバージョン。 |

| CECC5BBA6193D744837E689E68BC25C43EDA7235 | 無し | Win32/Emotet.DG | Emotet ダウンローダー モジュール、x86 バージョン。 |

ネットワーク

| IP | ドメイン | ホスティングプロバイダー | 初めて見た | 詳細 |

|---|---|---|---|---|

| 1.234.2[。]232 | 無し | SK ブロードバンド株式会社 | 無し | 無し |

| 1.234.21[。]73 | 無し | SK ブロードバンド株式会社 | 無し | 無し |

| 5.9.116[。]246 | 無し | ヘッツナー オンライン GmbH | 無し | 無し |

| 5.135.159[。]50 | 無し | OVH SAS | 無し | 無し |

| 27.254.65[。]114 | 無し | CS LOXINFO Public Company Limited。 | 無し | 無し |

| 37.44.244[。]177 | 無し | ホスティンジャー・インターナショナル・リミテッド | 無し | 無し |

| 37.59.209[。]141 | 無し | Abuse-C ロール | 無し | 無し |

| 37.187.115[。]122 | 無し | OVH SAS | 無し | 無し |

| 45.71.195[。]104 | 無し | NET ALTERNATIVA PROVEDOR DE INTERNET LTDA – 私 | 無し | 無し |

| 45.79.80[。]198 | 無し | Linodeの | 無し | 無し |

| 45.118.115[。]99 | 無し | アセップ・バンバン・グナワン | 無し | 無し |

| 45.176.232[。]124 | 無し | ケーブル Y テレコムニカシオネス デ コロンビア SAS (ケーブルテレコ) | 無し | 無し |

| 45.235.8[。]30 | 無し | ウィキネットテレコミュニケーションズ | 無し | 無し |

| 46.55.222[。]11 | 無し | DCC | 無し | 無し |

| 51.91.76[。]89 | 無し | OVH SAS | 無し | 無し |

| 51.161.73[。]194 | 無し | OVH SAS | 無し | 無し |

| 51.254.140[。]238 | 無し | Abuse-C ロール | 無し | 無し |

| 54.37.106[。]167 | 無し | OVH SAS | 無し | 無し |

| 54.37.228[。]122 | 無し | OVH SAS | 無し | 無し |

| 54.38.242[。]185 | 無し | OVH SAS | 無し | 無し |

| 59.148.253[。]194 | 無し | CTINETS ホストマスター | 無し | 無し |

| 61.7.231[。]226 | 無し | IPネットワークCATテレコム | 無し | 無し |

| 61.7.231[。]229 | 無し | タイ通信庁、CAT | 無し | 無し |

| 62.171.178[。]147 | 無し | コンタボGmbH | 無し | 無し |

| 66.42.57[。]149 | 無し | ザ・コンスタント・カンパニーLLC | 無し | 無し |

| 66.228.32[。]31 | 無し | Linodeの | 無し | 無し |

| 68.183.93[。]250 | 無し | デジタルオーシャン、LLC | 無し | 無し |

| 72.15.201[。]15 | 無し | フレクセンシャル コロラド社 | 無し | 無し |

| 78.46.73[。]125 | 無し | Hetzner Online GmbH – 担当者、ORG-HOA1-RIPE | 無し | 無し |

| 78.47.204[。]80 | 無し | ヘッツナー オンライン GmbH | 無し | 無し |

| 79.137.35[。]198 | 無し | OVH SAS | 無し | 無し |

| 82.165.152[。]127 | 無し | 1&1 IONOS SE | 無し | 無し |

| 82.223.21[。]224 | 無し | イオノスSE | 無し | 無し |

| 85.214.67[。]203 | 無し | 株式会社ストラト | 無し | 無し |

| 87.106.97[。]83 | 無し | イオノスSE | 無し | 無し |

| 91.121.146[。]47 | 無し | OVH SAS | 無し | 無し |

| 91.207.28[。]33 | 無し | オプティマテレコム株式会社 | 無し | 無し |

| 93.104.209[。]107 | 無し | MNET | 無し | 無し |

| 94.23.45[。]86 | 無し | OVH SAS | 無し | 無し |

| 95.217.221[。]146 | 無し | ヘッツナー オンライン GmbH | 無し | 無し |

| 101.50.0[。]91 | 無し | PT. ベオン・インターメディア | 無し | 無し |

| 103.41.204[。]169 | 無し | PT Infinys System インドネシア | 無し | 無し |

| 103.43.75[。]120 | 無し | Choopa LLC 管理者 | 無し | 無し |

| 103.63.109[。]9 | 無し | グエン・ヌー・タン | 無し | 無し |

| 103.70.28[。]102 | 無し | グエン・ティ・オアン | 無し | 無し |

| 103.75.201[。]2 | 無し | IRT-CDNPLUSCOLTD-TH | 無し | 無し |

| 103.132.242[。]26 | 無し | イシャンのネットワーク | 無し | 無し |

| 104.131.62[。]48 | 無し | デジタルオーシャン、LLC | 無し | 無し |

| 104.168.155[。]143 | 無し | ホストウィンズ LLC. | 無し | 無し |

| 104.248.155[。]133 | 無し | デジタルオーシャン、LLC | 無し | 無し |

| 107.170.39[。]149 | 無し | デジタルオーシャン、LLC | 無し | 無し |

| 110.232.117[。]186 | 無し | ラックコープ | 無し | 無し |

| 115.68.227[。]76 | 無し | スマイルサーブ | 無し | 無し |

| 116.124.128[。]206 | 無し | IRT-KRNIC-KR | 無し | 無し |

| 116.125.120[。]88 | 無し | IRT-KRNIC-KR | 無し | 無し |

| 118.98.72[。]86 | 無し | PT Telkom インドネシア APNIC リソース管理 | 無し | 無し |

| 119.59.103[。]152 | 無し | 453 ラッドプラコート ジョラクヘブア | 無し | 無し |

| 119.193.124[。]41 | 無し | IPマネージャー | 無し | 無し |

| 128.199.24[。]148 | 無し | デジタルオーシャン、LLC | 無し | 無し |

| 128.199.93[。]156 | 無し | デジタルオーシャン、LLC | 無し | 無し |

| 128.199.192[。]135 | 無し | デジタルオーシャン、LLC | 無し | 無し |

| 129.232.188[。]93 | 無し | Xneelo (Pty) Ltd | 無し | 無し |

| 131.100.24[。]231 | 無し | EVEO SA | 無し | 無し |

| 134.122.66[。]193 | 無し | デジタルオーシャン、LLC | 無し | 無し |

| 139.59.56[。]73 | 無し | デジタルオーシャン、LLC | 無し | 無し |

| 139.59.126[。]41 | 無し | Digital Ocean Inc 管理者 | 無し | 無し |

| 139.196.72[。]155 | 無し | 杭州アリババ広告有限公司 | 無し | 無し |

| 142.93.76[。]76 | 無し | デジタルオーシャン、LLC | 無し | 無し |

| 146.59.151[。]250 | 無し | OVH SAS | 無し | 無し |

| 146.59.226[。]45 | 無し | OVH SAS | 無し | 無し |

| 147.139.166[。]154 | 無し | アリババ(米国)テクノロジー株式会社 | 無し | 無し |

| 149.56.131[。]28 | 無し | OVH SAS | 無し | 無し |

| 150.95.66[。]124 | 無し | GMOインターネット株式会社 管理者 | 無し | 無し |

| 151.106.112[。]196 | 無し | ホスティンジャー・インターナショナル・リミテッド | 無し | 無し |

| 153.92.5[。]27 | 無し | ホスティンジャー・インターナショナル・リミテッド | 無し | 無し |

| 153.126.146[。]25 | 無し | IRT-JPNIC-JP | 無し | 無し |

| 159.65.3[。]147 | 無し | デジタルオーシャン、LLC | 無し | 無し |

| 159.65.88[。]10 | 無し | デジタルオーシャン、LLC | 無し | 無し |

| 159.65.140[。]115 | 無し | デジタルオーシャン、LLC | 無し | 無し |

| 159.69.237[。]188 | 無し | Hetzner Online GmbH – 担当者、ORG-HOA1-RIPE | 無し | 無し |

| 159.89.202[。]34 | 無し | デジタルオーシャン、LLC | 無し | 無し |

| 160.16.142[。]56 | 無し | IRT-JPNIC-JP | 無し | 無し |

| 162.243.103[。]246 | 無し | デジタルオーシャン、LLC | 無し | 無し |

| 163.44.196[。]120 | 無し | GMO-Z com ネットデザインホールディングス株式会社 | 無し | 無し |

| 164.68.99[。]3 | 無し | コンタボGmbH | 無し | 無し |

| 164.90.222[。]65 | 無し | デジタルオーシャン、LLC | 無し | 無し |

| 165.22.230[。]183 | 無し | デジタルオーシャン、LLC | 無し | 無し |

| 165.22.246[。]219 | 無し | デジタルオーシャン、LLC | 無し | 無し |

| 165.227.153[。]100 | 無し | デジタルオーシャン、LLC | 無し | 無し |

| 165.227.166[。]238 | 無し | デジタルオーシャン、LLC | 無し | 無し |

| 165.227.211[。]222 | 無し | デジタルオーシャン、LLC | 無し | 無し |

| 167.172.199[。]165 | 無し | デジタルオーシャン、LLC | 無し | 無し |

| 167.172.248[。]70 | 無し | デジタルオーシャン、LLC | 無し | 無し |

| 167.172.253[。]162 | 無し | デジタルオーシャン、LLC | 無し | 無し |

| 168.197.250[。]14 | 無し | オマール・アンセルモ・リポル(TDC NET) | 無し | 無し |

| 169.57.156[。]166 | 無し | SoftLayer | 無し | 無し |

| 172.104.251[。]154 | 無し | Akamai コネクテッド クラウド | 無し | 無し |

| 172.105.226[。]75 | 無し | Akamai コネクテッド クラウド | 無し | 無し |

| 173.212.193[。]249 | 無し | コンタボGmbH | 無し | 無し |

| 182.162.143[。]56 | 無し | IRT-KRNIC-KR | 無し | 無し |

| 183.111.227[。]137 | 無し | 韓国通信 | 無し | 無し |

| 185.4.135[。]165 | 無し | ENARTIA シングルメンバー SA | 無し | 無し |

| 185.148.168[。]15 | 無し | Abuse-C ロール | 無し | 無し |

| 185.148.168[。]220 | 無し | Abuse-C ロール | 無し | 無し |

| 185.168.130[。]138 | 無し | ギガクラウドNOC | 無し | 無し |

| 185.184.25[。]78 | 無し | MUV Bilisim ve Telekomunikasyon Hizmetleri Ltd. Sti. | 無し | 無し |

| 185.244.166[。]137 | 無し | Jan Philipp Waldecker が LUMASERV System として取引 | 無し | 無し |

| 186.194.240[。]217 | 無し | SEMPER TELECOMUNICACOES LTDA | 無し | 無し |

| 187.63.160[。]88 | 無し | BITCOM PROVEDOR DE SERVICOS DE INTERNET LTDA | 無し | 無し |

| 188.44.20[。]25 | 無し | 通信サービス会社 A1 マケドニア DOOEL スコピエ | 無し | 無し |

| 190.90.233[。]66 | 無し | INTERNEXA Brasil Operadora de Telecomunicações SA | 無し | 無し |

| 191.252.103[。]16 | 無し | Locaweb インターネット サービス S/A | 無し | 無し |

| 194.9.172[。]107 | 無し | Abuse-C ロール | 無し | 無し |

| 195.77.239[。]39 | 無し | テレフォニカ デ エスパーニャ サウ | 無し | 無し |

| 195.154.146[。]35 | 無し | スケールウェイの悪用、ORG-ONLI1-RIPE | 無し | 無し |

| 196.218.30[。]83 | 無し | TE データ担当者の役割 | 無し | 無し |

| 197.242.150[。]244 | 無し | アフリホスト (Pty) Ltd | 無し | 無し |

| 198.199.65[。]189 | 無し | デジタルオーシャン、LLC | 無し | 無し |

| 198.199.98[。]78 | 無し | デジタルオーシャン、LLC | 無し | 無し |

| 201.94.166[。]162 | 無し | Claro NXT Telecomunicacoes Ltda | 無し | 無し |

| 202.129.205[。]3 | 無し | ニパテクノロジー株式会社 | 無し | 無し |

| 203.114.109[。]124 | 無し | IRT-TOT-TH | 無し | 無し |

| 203.153.216[。]46 | 無し | イスワディ | 無し | 無し |

| 206.189.28[。]199 | 無し | デジタルオーシャン、LLC | 無し | 無し |

| 207.148.81[。]119 | 無し | ザ・コンスタント・カンパニーLLC | 無し | 無し |

| 207.180.241[。]186 | 無し | コンタボGmbH | 無し | 無し |

| 209.97.163[。]214 | 無し | デジタルオーシャン、LLC | 無し | 無し |

| 209.126.98[。]206 | 無し | GoDaddy.com、LLC | 無し | 無し |

| 210.57.209[。]142 | 無し | アンドリ・タムトリジャント | 無し | 無し |

| 212.24.98[。]99 | 無し | インターネットヴィジヤ | 無し | 無し |

| 213.239.212[。]5 | 無し | ヘッツナー オンライン GmbH | 無し | 無し |

| 213.241.20[。]155 | 無し | Netia Telekom SA 連絡先の役割 | 無し | 無し |

| 217.182.143[。]207 | 無し | OVH SAS | 無し | 無し |

MITER ATT&CKテクニック

このテーブルは バージョン12 MITRE ATT&CK エンタープライズ技術の

| 戦術 | ID | 名前 | 説明 |

|---|---|---|---|

| 偵察 | T1592.001 | 被害者ホスト情報の収集: ハードウェア | Emotet は、CPU ブランド文字列など、侵害されたマシンのハードウェアに関する情報を収集します。 |

| T1592.004 | 被害ホスト情報の収集: クライアント構成 | Emotet は、システム構成に関する情報を収集します。 でipconfig /すべて および SYSTEMINFO コマンド。 | |

| T1592.002 | 被害者ホスト情報の収集: ソフトウェア | Emotet は、実行中のプロセスのリストを抽出します。 | |

| T1589.001 | 被害者の身元情報を収集する: 認証情報 | Emotet は、ブラウザや電子メール アプリケーションから認証情報を盗むことができるモジュールを展開します。 | |

| T1589.002 | 被害者の身元情報を収集する: 電子メールアドレス | Emotet は、電子メール アプリケーションから電子メール アドレスを抽出できるモジュールを展開します。 | |

| リソース開発 | T1586.002 | 侵害アカウント: 電子メール アカウント | Emotet は電子メール アカウントを侵害し、マルスパム メールの拡散に使用します。 |

| T1584.005 | 侵害インフラストラクチャ: ボットネット | Emotet は、多数のサードパーティ システムを侵害してボットネットを形成します。 | |

| T1587.001 | 機能の開発:マルウェア | Emotet は、複数の独自のマルウェア モジュールとコンポーネントで構成されています。 | |

| T1588.002 | 機能の取得:ツール | Emotet は、NirSoft ツールを使用して、感染したマシンから認証情報を盗みます。 | |

| 初期アクセス | T1566 | フィッシング詐欺 | Emotet は、悪意のある添付ファイルを含むフィッシングメールを送信します。 |

| T1566.001 | フィッシング:スピアフィッシングアタッチメント | Emotet は、悪意のある添付ファイルを含むスピアフィッシングメールを送信します。 | |

| 実行 | T1059.005 | コマンドおよびスクリプトインタープリター:Visual Basic | Emotet は、悪意のある VBA マクロを含む Microsoft Word ドキュメントを使用していることが確認されています。 |

| T1204.002 | ユーザーの実行:悪意のあるファイル | Emotet は、ユーザーが悪意のある電子メールの添付ファイルを開いたり、埋め込まれたスクリプトを実行したりすることに依存してきました。 | |

| 防衛回避 | T1140 | ファイルまたは情報の難読化/デコード | Emotet モジュールは、API 関数名の暗号化された文字列とマスクされたチェックサムを使用します。 |

| T1027.002 | 難読化されたファイルまたは情報:ソフトウェアパッキング | Emotet はカスタム パッカーを使用してペイロードを保護します。 | |

| T1027.007 | 難読化されたファイルまたは情報: 動的 API 解決 | Emotet は実行時に API 呼び出しを解決します。 | |

| クレデンシャルアクセス | T1555.003 | パスワード ストアからの資格情報: Web ブラウザからの資格情報 | Emotet は、NirSoft の WebBrowserPassView アプリケーションを悪用して、Web ブラウザに保存されている認証情報を取得します。 |

| T1555 | パスワード ストアからの認証情報 | Emotet は、NirSoft の MailPassView アプリケーションを悪用して、電子メール アプリケーションからパスワードを盗むことができます。 | |

| 収集 | T1114.001 | メールコレクション:ローカルメールコレクション | Emotet は、Outlook および Thunderbird アプリケーションから電子メールを盗みます。 |

| コマンドおよび制御 | T1071.003 | アプリケーション層プロトコル: メールプロトコル | Emotet は SMTP 経由で悪意のある電子メールを送信する可能性があります。 |

| T1573.002 | 暗号化されたチャネル:非対称暗号化 | Emotet は ECDH キーを使用して C&C トラフィックを暗号化します。 | |

| T1573.001 | 暗号化されたチャネル:対称暗号化 | Emotet は AES を使用して C&C トラフィックを暗号化します。 | |

| T1571 | 非標準ポート | Emotet は、7080 などの非標準ポートで通信することが知られています。 |

- SEO を活用したコンテンツと PR 配信。 今日増幅されます。

- PlatoData.Network 垂直生成 Ai。 自分自身に力を与えましょう。 こちらからアクセスしてください。

- プラトアイストリーム。 Web3 インテリジェンス。 知識増幅。 こちらからアクセスしてください。

- プラトンESG。 自動車/EV、 カーボン、 クリーンテック、 エネルギー、 環境、 太陽、 廃棄物管理。 こちらからアクセスしてください。

- ブロックオフセット。 環境オフセット所有権の近代化。 こちらからアクセスしてください。

- 情報源: https://www.welivesecurity.com/2023/07/06/whats-up-with-emotet/

- :持っている

- :は

- :not

- :どこ

- $UP

- 1

- 100

- 視聴者の38%が

- 16

- 180

- 19

- 20

- 2000

- 2014

- 2021

- 2022

- 2023

- 214

- 22

- 23

- 234

- 24

- 50

- 7

- 70

- 75

- 77

- 8

- 9

- 91

- 98

- a

- できる

- 私たちについて

- 虐待

- 虐待

- アクセス

- アカウント

- 達成する

- 認め

- を買収

- Action

- アクティブ

- 活動

- アクティビティ

- 実際に

- 加えます

- NEW

- アドレス

- 追加

- 利点

- 広告運用

- AES

- アフリカ

- 後

- 目的としました

- アルゴリズム

- アリババ

- すべて

- 許す

- 既に

- また

- 代替案

- しかし

- 間で

- an

- 分析

- および

- 別の

- どれか

- 離れて

- API

- 登場

- 申し込み

- アプローチ

- 4月

- APT

- 建築

- Archive

- です

- 周りに

- AS

- At

- 攻撃

- 攻撃

- 著者

- 大通り

- 回避

- バック

- バンキング

- ベース

- BE

- になりました

- なぜなら

- き

- 開始

- 行動

- 背後に

- の間に

- 偏った

- より大きい

- ブロック

- ブログ

- 両言語で

- ボットネット

- ブランド

- 持って来る

- ブロードバンド

- ブラウザ

- ブラウザ

- 内蔵

- 焙煎が極度に未発達や過発達のコーヒーにて、クロロゲン酸の味わいへの影響は強くなり、金属を思わせる味わいと乾いたマウスフィールを感じさせます。

- (Comma Separated Values) ボタンをクリックして、各々のジョブ実行の詳細(開始/停止時間、変数値など)のCSVファイルをダウンロードします。

- by

- 計算する

- コール

- 呼ばれます

- コール

- 来ました

- キャンペーン

- キャンペーン

- 缶

- 機能

- できる

- カード

- カード

- 実施

- CAT

- センター

- チェーン

- 変化する

- 変更

- 変更

- チャネル

- クロム

- クロムブラウザ

- クリック

- クライアント

- CO

- コード

- 共同

- 収集する

- コレクション

- コロンビア

- コロラド州

- COM

- 組み合わせた

- 来ます

- 再起

- 来ます

- 伝える

- コミュニケーション

- 通信部

- 企業

- 会社

- 補完的

- 完全に

- コンポーネント

- 妥協

- 損害を受けた

- コンピュータ

- コンピュータセキュリティ

- コンピューター

- 確認します

- 交流

- 見なさ

- からなる

- 定数

- 接触

- コンタクト

- 含む

- 含まれている

- コンテンツ

- 中身

- 継続します

- コントロール

- 会話

- コーディネート

- コープ

- 国

- 作成した

- 作成します。

- Credentials

- クレジット

- クレジットカード

- クレジットカード

- 暗号

- 暗号

- 現在

- 曲線

- カスタム

- サイバー犯罪

- データ

- データベース

- 日付

- デフォルト

- 守備

- 配信する

- 展開します

- 展開

- 配備する

- にもかかわらず

- 検出された

- 検出

- Devices

- DID

- 違い

- 異なります

- 難しい

- デジタル

- 無効

- 独特の

- 配布する

- ドキュメント

- ドキュメント

- ありません

- そうではありません

- ダウン

- ダウンロード

- Drop

- 原因

- 間に

- ダイナミック

- 各

- 早い

- エッジ(Edge)

- 効果的な

- 有効

- 効率的な

- 努力

- 素子

- 楕円

- メール

- 埋め込まれた

- では使用できません

- end

- エンジニアリング

- Enterprise

- エポック

- ESETリサーチ

- 特に

- 欧州警察組織

- さらに

- イベント

- あらゆる

- 誰も

- 進化

- Excel

- 交換

- 除外

- 排他的に

- 実行

- 実行

- 既存の

- 説明

- エキス

- 抽出物

- 失敗

- 家族

- 家族

- 特徴

- フィードバック

- フィールズ

- フィギュア

- File

- ファイナル

- もう完成させ、ワークスペースに掲示しましたか?

- 名

- 欠陥

- フロー

- フォーカス

- 焦点を当て

- 続いて

- フォロー中

- フォーム

- 形式でアーカイブしたプロジェクトを保存します.

- 無料版

- 頻繁に

- から

- function

- 機能性

- さらに

- さらに

- 未来

- ゲーム

- GmBH

- でログイン

- Google Chrome

- グラフ

- グラフィック

- 素晴らしい

- グループ

- 持っていました

- が起こった

- Hardware

- 持ってる

- 隠されました

- 歴史的に

- ヒット

- ホールディングス

- host

- HOT

- 認定条件

- しかしながら

- HTTPS

- アイデンティティ

- if

- 実装

- 実装

- 改善されました

- 改善

- in

- 非アクティブな

- 含まれました

- 含めて

- 所得

- 所得税

- 個人

- インドネシア

- 産業を変えます

- 情報

- インフラ

- お問い合わせ

- インストールする

- 説明書

- インテリジェンス

- 意図された

- 相互接続

- 興味深い

- 内部

- 国税庁

- 世界全体

- インターネット

- に

- 呼び出された

- IRS

- IT

- Italy

- ITS

- ジョン

- 1月

- 2021年 XNUMX月

- 日本

- jp

- 7月

- ただ

- キープ

- キー

- キー

- 既知の

- 姓

- 後で

- 打ち上げ

- 層

- つながる

- 最低

- 正当な

- 図書館

- 生活

- ような

- 限定的

- リンク

- リスト

- LLC

- ローカル

- 位置して

- ログ

- ロギング

- 見て

- のように見える

- 見

- 探して

- LOOKS

- たくさん

- (株)

- 機械

- マシン

- マクロ

- マクロ

- 製

- メイン

- 主に

- 維持する

- 主要な

- 作る

- マルウェア

- 管理する

- 多くの

- 3月

- 五月..

- メカニズム

- メンバー

- メンバー

- メッセージ

- メッセージ

- 方法

- Mexico

- Microsoft

- かもしれない

- マイナー

- モジュール

- モジュール

- お金

- モニタリング

- 他には?

- もっと効率的

- 最も

- 移動する

- の試合に

- 名

- 名前付き

- 名

- net

- 新作

- 最新

- 次の

- ノード

- 注目すべき

- 11月

- November 2021

- 今

- 番号

- 多数の

- NXT

- 観察する

- 障害

- 得

- 海洋

- 10月

- of

- オファー

- Office

- 頻繁に

- on

- ONE

- オンライン

- の

- 開かれた

- 開設

- 運営

- オペレーティング

- 操作

- 演算子

- or

- 注文

- 受注

- 組織

- 元々

- その他

- その他

- 私たちの

- 成果

- Outlook

- 出力

- ページ

- 部

- 部品

- パスワード

- パスワード

- のワークプ

- フィッシング詐欺

- 場所

- プラトン

- プラトンデータインテリジェンス

- プラトデータ

- お願いします

- ポイント

- :

- 貴重な

- 流行している

- 前

- 前に

- 主要な

- プライベート

- 多分

- 処理済み

- ラボレーション

- 処理

- プロフィール

- 有益な

- 守る

- 保護された

- 保護

- 公共

- 公開鍵

- 公表

- 目的

- 置きます

- 四半期

- クエリ

- RAM

- リアル

- 本当に

- 受け

- 受信者

- 回復

- レッド

- 地域

- リリース

- 信頼

- 残る

- 残っている

- 削除済み

- 除去

- 返信

- レポート

- 研究

- 研究者

- リソース

- REST

- 結果

- return

- 収入

- 職種

- 圧延

- ロールアウトする

- RSA

- 噂

- ラン

- ランニング

- s

- 安全な

- 同じ

- サンドボックス

- スキーム

- スクリプト

- 二番

- 秒

- セキュリティ

- 一見

- 見て

- 送信

- トランスミッタ

- 送る

- 送信

- 仕える

- サービス

- サービス

- セッションに

- shared

- 示す

- 重要

- 著しく

- 同様の

- から

- サイズ

- わずかに異なる

- 遅く

- So

- 社会

- ソーシャルエンジニアリング

- ソフトウェア

- 売ら

- 一部

- 誰か

- 何か

- ソース

- サウス

- 南アフリカ共和国

- スペイン

- スパム

- 特に

- 広がる

- 広がる

- スプレッド

- 開始

- 起動

- 都道府県

- 米国

- 盗む

- 手順

- 盗まれました

- 保存され

- 店舗

- 文字列

- 強い

- 構造

- 奮闘

- テーマ

- 続いて

- 首尾よく

- そのような

- 示唆する

- 提案する

- 夏

- 切り替え

- システム

- テーブル

- 取得

- ターゲット

- 対象となります

- ターゲット

- 税金

- テクニック

- テクノロジー

- 電気通信

- 言う

- テスト

- タイ

- 感謝

- それ

- 未来

- 情報

- ステート

- 世界

- アプリ環境に合わせて

- それら

- 自分自身

- その後

- そこ。

- ボーマン

- 彼ら

- 三番

- サードパーティ

- この

- それらの

- しかし?

- 脅威

- 脅威

- 三

- 介して

- 従って

- 時間

- タイムライン

- <font style="vertical-align: inherit;">回数</font>

- 〜へ

- 一緒に

- ツール

- 豊富なツール群

- top

- トピック

- 追跡する

- 追跡

- トレーディング

- トラフィック

- トレンド

- トレンド

- トロイの

- true

- 信頼

- 2

- わかる

- 進行中の

- ユニーク

- ユナイテッド

- 米国

- 今後の

- アップデイト

- 更新しました

- 更新

- アップグレード

- us

- USA

- つかいます

- 中古

- ユーザー

- users

- 使用されます

- 通常

- 休暇

- 値

- VBA

- Ve

- Verification

- 確認する

- バージョン

- 非常に

- 、

- 被害者

- 犠牲者

- 詳しく見る

- 訪問

- 警告

- ました

- 方法

- we

- ウェブ

- ウェブブラウザ

- WELL

- went

- した

- この試験は

- いつ

- かどうか

- which

- 誰

- なぜ

- 広く

- 意志

- Word

- 作品

- 世界

- 価値

- でしょう

- 年

- まだ

- ゼファーネット

- 〒