개발자가 암호 및 API 키와 같은 중요한 소프트웨어 비밀을 유출하는 비율은 절반으로 증가하여 GitHub 리포지토리에 대한 커밋 5.5개 중 1,000개에 도달했습니다.

비밀 관리 회사인 GitGuardian이 이번 주에 발표한 보고서에 따른 것입니다. 이 비율은 작아 보이지만 전체적으로 회사는 공개 저장소로 유출된 비밀 사례를 최소 10만 건 이상 감지했으며, 이는 총 3만 개 이상의 고유한 비밀을 설명한다고 회사는 "2022 State of Secrets Sprawl" 보고서에서 밝혔습니다.

일반 암호가 비밀의 대부분(56%)을 차지했지만 38분의 XNUMX 이상(XNUMX%)은 API 키, 난수 생성기 시드 및 기타 민감한 문자열을 포함하는 높은 엔트로피 비밀과 관련되었습니다.

더 많은 회사가 애플리케이션 인프라와 운영을 클라우드로 이동함에 따라 API 키, 자격 증명 및 기타 소프트웨어 비밀이 비즈니스 보안에 매우 중요해졌습니다. 이러한 비밀이 유출되면 그 결과는 파괴적이거나 최소한 비용이 많이 들 수 있습니다.

GitGuardian의 보안 및 개발자 지지자인 Mackenzie Jackson은 "비밀은 모든 비즈니스 또는 조직의 핵심입니다. 모든 시스템과 인프라에 대한 액세스 권한을 부여할 수 있습니다."라고 말합니다. "위험은 완전한 시스템 탈취에서 작은 데이터 노출 또는 기타 다양한 것에 이르기까지 무엇이든 될 수 있습니다."

"코드 공유 플랫폼과 같은 공공 공간뿐만 아니라 특히 개인 저장소 또는 기업 IT 자산과 같은 폐쇄된 공간에 이러한 키가 매년 수백만 개 축적됩니다." GitGuardian "2023 State of Secrets Sprawl" 보고서에서 밝혔습니다..

그리고 그러한 사적인 공간도 취약할 수 있습니다. 예를 들어, XNUMX월에 협업 및 메시징 플랫폼 슬랙(Slack)은 사용자들에게 "제한된 수의 슬랙 직원 토큰"이 사용되었다고 경고했습니다. 위협 행위자에 의해 도난, 그런 다음 개인 코드 저장소를 다운로드했습니다. 지난 XNUMX월 Salesforce의 자회사인 클라우드 애플리케이션 플랫폼 제공업체인 Heroku는 공격자가 해킹 후 해시 및 솔트 처리된 비밀번호 데이터베이스를 훔쳤다는 사실을 인정했습니다. GitHub와 통합하는 데 사용되는 OAuth 토큰에 대한 액세스 권한 얻기.

인프라 — as … 이런!

기밀 유출이 증가하는 이유 중 하나는 다음과 같습니다. IaC(코드형 인프라) 훨씬 더 유명해졌습니다. IaC는 수동 프로세스가 아닌 코드를 통해 인프라를 관리하고 프로비저닝하는 것으로, 2022년에는 GitHub 리포지토리에 푸시된 IaC 관련 파일 및 아티팩트 수가 28% 증가했습니다. GitGuardian에 따르면 대부분(83%)의 파일이 Docker, Kubernetes 또는 Terraform용 구성 파일로 구성되어 있습니다.

IaC를 통해 개발자는 서버, 데이터베이스 및 소프트웨어 정의 네트워킹을 포함하여 애플리케이션에서 사용하는 인프라 구성을 지정할 수 있습니다. 이러한 모든 구성 요소를 제어하려면 종종 비밀이 필요하다고 Jackson은 말합니다.

"공격 표면은 계속 확장되고 있습니다."라고 그는 말합니다. "Infrastructure-as-code는 새로운 것이 되었고 인기가 폭발적으로 증가했으며 인프라에는 비밀이 필요하므로 Infrastructure-as-code [파일]에는 종종 비밀이 포함됩니다."

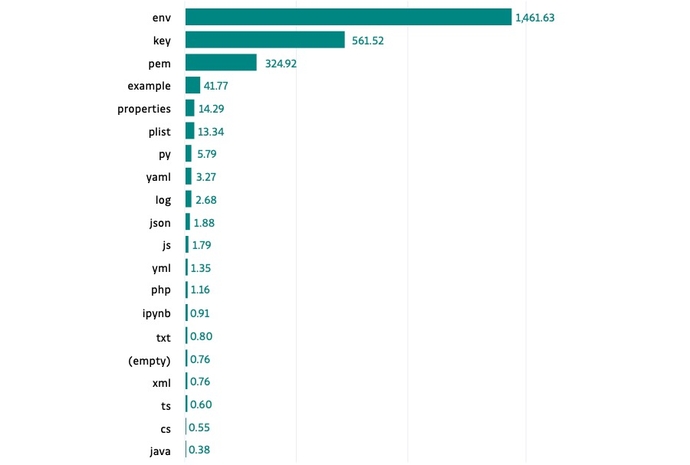

또한 중요한 애플리케이션 정보의 캐시로 일반적으로 사용되는 세 가지 파일 유형(.env, .key 및 .pem)이 가장 민감한 것으로 간주되며 파일당 가장 많은 비밀을 갖는 것으로 정의됩니다. 개발자는 거의 항상 이러한 파일을 공개 저장소에 게시하는 것을 피해야 한다고 Jackson은 말합니다.

"이러한 파일 중 하나가 Git 리포지토리에 있으면 보안에 허점이 있다는 것을 알 수 있습니다."라고 그는 말합니다. “파일에 비밀이 포함되어 있지 않더라도 절대 존재해서는 안 됩니다. 그들이 거기에 있지 않은지 확인하고 그들이 언제 있는지 알 수 있도록 경고하는 장치를 마련해야 합니다.”

이러한 이유로 기업은 잠재적인 위험한 파일을 차단할 수 있는 가시성과 능력을 확보하기 위해 시스템과 파일에서 비밀을 지속적으로 스캔해야 한다고 Jackson은 덧붙입니다.

"가시성을 확보하기 위해 모든 인프라를 스캔해야 합니다."라고 그는 말합니다. "그리고 나서 다음 단계에는 엔지니어와 개발자를 확인하는 도구를 구현하는 것이 포함됩니다. 비밀이 유출될 때 이를 감지합니다."

- SEO 기반 콘텐츠 및 PR 배포. 오늘 증폭하십시오.

- 플라토 블록체인. Web3 메타버스 인텔리전스. 지식 증폭. 여기에서 액세스하십시오.

- 출처: https://www.darkreading.com/application-security/inside-threat-developers-leaked-10m-credentials-passwords-2022

- :이다

- $ 10 만

- 000

- 1

- 10

- 2022

- 2023

- 7

- a

- 능력

- ACCESS

- 에 따르면

- 회계

- 모으다

- 또한

- 추가

- 변호사

- 후

- All

- 수

- 항상

- 및

- 인프라

- API를

- API 키

- 어플리케이션

- 있군요

- AS

- 자산

- At

- 공격

- BE

- 때문에

- 가

- 블록

- 사업

- by

- CAN

- 거래차트

- 검사

- 닫은

- 클라우드

- 암호

- 협동

- 일반적으로

- 기업

- 회사

- 완전한

- 구성 요소들

- 구성

- 고려

- 구성

- 포함하는

- 이 포함되어 있습니다

- 지속적으로

- 제어

- Corporate

- 신임장

- 임계

- 왕관

- 위험한

- 데이터

- 데이터베이스

- 데이터베이스

- 한정된

- 탐지 된

- 파괴적인

- 개발자

- 개발자

- 도커

- 종업원

- 엔지니어

- 환경

- 특히

- 조차

- 모든

- 확대

- 비싼

- 입양 부모로서의 귀하의 적합성을 결정하기 위해 미국 이민국에

- 파일

- 굳은

- 럭셔리

- 에

- 획득

- 발전기

- 힘내

- GitHub의

- 부여

- 반

- 해시

- 있다

- 데

- 구멍

- HTTPS

- 구현

- in

- 포함

- 포함

- 포함

- 증가

- 증가

- 정보

- 인프라

- 예

- 를 받아야 하는 미국 여행자

- 통합

- 참여

- IT

- 그

- 잭슨

- 일월

- JPG

- 뛰어 올랐다

- 키

- 키

- 알아

- 성

- 누출

- 제한된

- 과반수

- 확인

- 관리

- 조작

- 최대 폭

- 메시지

- 백만

- 수백만

- 배우기

- 가장

- 움직임

- 필요한

- 요구

- 네트워킹

- 신제품

- 다음 것

- 번호

- 맹세

- of

- ONE

- 행정부

- 조직

- 기타

- 전체

- 비밀번호

- 암호

- tỷ lệ phần trăm

- 장소

- 플랫폼

- 플랫폼

- 플라톤

- 플라톤 데이터 인텔리전스

- 플라토데이터

- 인기 문서

- 인기

- 가능성

- 예방

- 사설

- 프로세스

- 공급자

- 공개

- 출판

- 출판

- 밀

- 닥치는대로의

- 율

- RE

- 도달

- 이유

- 신고

- 저장소

- 결과

- 위험

- s

- 영업

- 라고

- 주사

- 비밀

- 보안

- 씨앗

- 것

- 민감한

- 서버

- 영상을

- 느슨하게

- 작은

- So

- 소프트웨어

- 출처

- 공간

- 주 정부

- 정해진

- 단계

- 훔친

- 보조적인

- 이러한

- 표면

- 체계

- 시스템은

- 테라 폼

- 그

- XNUMXD덴탈의

- 그들의

- 그곳에.

- Bowman의

- 맡은 일

- 일

- 제삼

- 이번 주

- 위협

- 세

- 을 통하여

- 에

- 토큰

- 검색을

- 금액

- 유형

- 일반적으로

- 유일한

- 사용자

- 여러

- 거대한

- 가시성

- 취약

- 주

- 어느

- 누구

- 과

- year

- 자신의

- 너의

- 제퍼 넷