Door Angela Potter, Lead Product Manager bij ConsenSys en EEA-lid, met input van de EEA Crosschain Interoperability Working Group

De toekomst van blockchain is multichain. Laag 2's zijn een Belangrijk deel van de Ethereum-schaalstrategie, en we hebben gezien aanzienlijke groei van zijketens en alternatieve Layer 1's in het afgelopen jaar. Hoewel er is een beetje debat over hoe deze multichain-wereld er in de toekomst uit zal zien, weten we dat nieuwe blockchain-netwerken snel opkomen en dat gebruikers een toenemende behoefte hebben om op een samenhangende manier te communiceren met meerdere heterogene blockchains.

Tegenwoordig is de belangrijkste cross-chain use case het overbruggen van activa van de ene keten naar de andere om toegang te krijgen tot een mogelijkheid die alleen beschikbaar is in een bepaalde keten. De kans kan zijn om een digitaal activum te kopen; deelname aan een high-yield defi-protocol; een op blockchain gebaseerd spel spelen; of gewoon zaken doen met een persoon in een andere keten.

We krabben slechts aan de oppervlakte van de kansen (en risico's) van crosschain-bruggen. In de afgelopen paar maanden resulteerden twee enorme bridge-hacks in ongeveer $ 1 miljard aan gestolen geld. De Wormgat brug hack ($ 320 miljoen) was te wijten aan een smart contract-bug; terwijl de Ronin-bridge-hack voorkomen had kunnen worden met een meer gedecentraliseerd bridge-ontwerp (zie meer discussie in de sectie Externe validators hieronder). Transparant en vertrouwen geminimaliseerd brugontwerp is nog nooit zo belangrijk geweest.

Wat betekent het om activa te overbruggen?

Hoewel we ons talloze manieren kunnen voorstellen waarop meerdere blockchains mogelijk moeten interageren, zijn de technologieën van vandaag voornamelijk gericht op het in staat stellen van gebruikers om geld van de ene keten naar de andere te verplaatsen. Hoe bereiken bruggen dit eigenlijk? Er zijn twee methoden op hoog niveau die we vandaag zien.

1. Activa overdracht

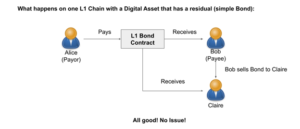

De overdracht van activa omvat het vergrendelen van tokens in escrow op keten A en het slaan van enkele equivalente ("ingepakte") tokens op keten B. Bij het overbruggen in de tegenovergestelde richting worden verpakte tokens op keten B verbrand en ontgrendeld van escrow op keten A. Met deze methode , worden de tokens op keten B altijd direct gedekt door fondsen in het overbruggingscontract op keten A.

Het belangrijkste nadeel van deze aanpak is dat er een grote hoeveelheid waarde kan zijn opgesloten in het overbruggingscontract op keten A. Als deze tokens zouden worden aangetast, zouden alle verpakte tokens op keten B hun waarde verliezen.

2. Activa-uitwisseling

Bij een uitwisseling ruilt een gebruiker op keten A tokens met een gebruiker op keten B. Er worden geen fondsen vastgehouden buiten de uitvoering van de uitwisseling, en er hoeven geen tokens te worden geslagen of geback-upt; elke twee native tokens kunnen direct worden verhandeld. Het nadeel is dat als ik geld naar een andere keten wil verplaatsen, ik een gebruiker (of liquiditeitsverschaffer) op mijn bestemmingsketen moet vinden om de andere helft van mijn transactie te vervullen.

Hoe worden bruggen gevalideerd?

Om een activaoverdracht of een activauitwisseling over twee blockchains uit te voeren, moeten er parallelle transacties plaatsvinden in elke keten. Er moet een mechanisme zijn om ervoor te zorgen dat fondsen daadwerkelijk zijn betaald in de bronketen, zodat overeenkomstige activa kunnen worden geslagen, vrijgegeven of overgedragen op de bestemmingsketen. Deze methoden variëren in hun vertrouwensmodellen: een brug met geminimaliseerde vertrouwen voegt geen nieuwe vertrouwensaannames toe buiten de twee ketens die bij de overdracht betrokken zijn, wat ideaal is; maar dit kan in de praktijk moeilijk te bereiken zijn, zoals hieronder wordt besproken.

Er zijn vier primaire methoden voor het valideren van de brontransactie en het starten van de bestemmingstransactie.

1. Externe validators

Een vertrouwde set validators controleert of tokens zijn gedeponeerd in de bronketen, waardoor tokens op de bestemming kunnen worden geslagen of ingetrokken. Deze methode kan worden gebruikt voor activaoverdracht of activauitwisseling en is eenvoudig in te stellen; maar het voegt extra vertrouwensaannames toe buiten de twee ketens die bij de overdracht betrokken zijn. Dit is de meest gebruikelijke verificatiemethode onder bruggen die momenteel op de markt zijn, waarbij het totale aantal validators over het algemeen varieert van één tot vijftig, afhankelijk van de brug, en een meerderheid moet elke transactie ondertekenen om door te gaan.

De recente Ronin bridge-hack voor $ 650 miljoen vond plaats toen een kwaadwillende acteur de sleutels verwierf voor 5 van de 9 validators, waardoor ze een frauduleuze transactie konden ondertekenen. Dit onderstreept het belang van het hebben van een groot aantal onafhankelijke partijen die de brug beveiligen (of een of meer van de andere hieronder beschreven validatiemethoden gebruiken).

2. Optimistisch

Bij deze methode wordt aangenomen dat transacties geldig zijn, tenzij ze worden gemarkeerd door een watcher. Elke ingediende transactie heeft een uitdagingsperiode waarin kijkers worden beloond voor het identificeren van fraude. Zodra de uitdagingsperiode is afgelopen, is de transactie afgerond. Deze aanpak heeft minder vertrouwensaannames dan externe validators, omdat er slechts één eerlijke partij nodig is om fraude te voorkomen. Transacties duren echter langer (van 30 minuten tot een week) vanwege de uitdagingsperiode, en kijkers moeten goed worden gestimuleerd om transacties continu te controleren. Een native exit uit een optimistische rollup is het klassieke voorbeeld, waarbij de onderliggende beveiliging van de rollup wordt gebruikt om van L2 naar L1 te gaan; maar u kunt ook een op zichzelf staand optimistisch bridge-protocol hebben met een eigen set externe watchers, die over twee willekeurige ketens kunnen worden gebruikt.

3. Atoomruil

Deze methode wordt gebruikt voor het uitwisselen van activa en is voor de beveiliging afhankelijk van de contractcode. De meest gebruikelijke benadering is een hash timelock-contract (HTLC), waarbij gebruikers pas geld op hun respectievelijke bestemmingsketens kunnen ophalen nadat beide partijen geld op hun bronketens hebben gestort. Als een partij niet stort, wordt alles teruggedraaid na een time-outperiode. Bij deze methode wordt het vertrouwen geminimaliseerd, maar beide partijen moeten online blijven voor de duur van de swap om geld aan de andere kant op te nemen, wat wrijving kan veroorzaken voor eindgebruikers.

4. Lichtclientrelais

Blokheaders en bewijzen worden doorgestuurd van de bronketen naar een contract op de bestemmingsketen, die ze verifieert door een lichte client van het consensusmechanisme van de bronketen uit te voeren. Bij deze methode wordt het vertrouwen geminimaliseerd en wordt het meest gebruikt voor activaoverdracht, maar het kan ook worden toegepast op activauitwisseling of andere meer algemene gebruikssituaties. Implementatie brengt echter veel overhead met zich mee: voor elk paar bron/bestemmingsketens dat de brug ondersteunt, moet een light client worden ontwikkeld; en eenmaal ontwikkeld kan het rekenintensief zijn om te draaien.

Er zijn veel benaderingen voor overbrugging, waarvan sommige een aantal van de hierboven beschreven ontwerpen combineren. Er zijn veel crosschain-projecten, waaronder interoperabiliteitsnetwerken zoals Cosmos, Polkadot, Chainlink CCIP en Hyperledger Cactus; maar voor de doeleinden van dit overzicht zullen we ons concentreren op bruggen die het Ethereum-mainnet ondersteunen. Hier zijn enkele voorbeelden van bruggen die tegenwoordig op de markt zijn die bruggen tussen deze netwerken ondersteunen.

Connext's Amarok

Connext is van plan om in juni een nieuwe upgrade uit te brengen, genaamd Amarok, hun ontwerp overschakelen van atomaire swaps naar een netwerk voor de uitwisseling van activa dat gebruikmaakt van Het optimistische protocol van Nomad om fraudeclaims af te handelen. Liquiditeitsverschaffers maken snelle overboekingen mogelijk door fondsen te beheren in afwachting van de 30 minuten durende uitdagingsperiode op Nomad.

Hop uitwisseling

Fondsen in Hop zijn vergrendeld op Ethereum en beveiligd door de native rollup-brug, terwijl liquiditeitsverschaffers snelle overdrachten tussen L2's mogelijk maken door geld naar munttokens te sturen. Ingepakte tokens worden automatisch terug geruild in canonieke tokens via AMM's als onderdeel van de overbruggingstransactie.

IN DE BUURT van de Regenboogbrug

Regenboogbrug maakt activaoverdracht mogelijk tussen de Ethereum- en NEAR-netwerken via light client-relay. Een NEAR light-client draait in een contract op het Ethereum-netwerk en een Ethereum light-client draait in een contract op het Near-netwerk. Een relay-service stuurt block-headers van het ene netwerk naar het andere om te worden geverifieerd door de light-clients aan elke kant. Dit wordt gecombineerd met een optimistisch ontwerp, waarbij kijkers binnen 4 uur ongeldige transacties van Near tot Ethereum kunnen betwisten.

LayerZero's Stargate

Stargate is een implementatie van LayerZero, een activa-uitwisselingsprotocol dat een orakel en een relayer (twee afzonderlijke partijen) vereist om elke transactie te valideren. Stargate heeft onlangs ook een Pre-crimineel systeem dat elke transactie simuleert en controleert of de resulterende overbruggingsstatus als geldig wordt beschouwd voordat deze wordt afgerond.

Wanchain-brug

Wanchain maakt overdracht van activa tussen meerdere Layer 1- en Layer 2-netwerken mogelijk. Een drempelaantal externe validators moet bij elke transactie aftekenen met behulp van multiparty-berekening. Validators moeten onderpand inzetten voor elke transactie die ze verwerken om te goeder trouw te handelen.

De crosschain-ruimte evolueert snel en de gefragmenteerde en steeds veranderende aard van crosschain-technologie maakt het voor ondernemingen een uitdaging om deel te nemen. Naarmate de ruimte volwassener wordt, hebben ondernemingen de mogelijkheid om crosschain-technologieën te gebruiken om waarde te ontsluiten in alle hoeken van het blockchain-ecosysteem; maar om dit te doen, moeten we de belangrijkste obstakels voor adoptie oplossen waarmee bedrijven worden geconfronteerd:

- Beveiligingsproblemen en onduidelijke best practices

- Verschillende brugbenaderingen die niet flexibel of consistent genoeg zijn om op voort te bouwen

- Privacy- en wettelijke vereisten

De EER heeft vrijgegeven veiligheidsrichtlijnen voor cross-chain en werkt aan ontwerp-interoperabiliteitsnormen om deze belemmeringen aan te pakken. Houd ons in de gaten voor het volgende artikel in de serie over de EEA Crosschain Interoperabiliteit Werkgroep.

Neem voor meer informatie over de vele voordelen van het EER-lidmaatschap contact op met teamlid James Harsh op: of ga naar https://entethalliance.org/become-a-member/.

Volg ons op Twitter, LinkedIn en Facebook om op de hoogte te blijven van alles wat met de EER te maken heeft.

- Bitcoin

- blockchain

- blockchain-naleving

- blockchain-conferentie

- Blog

- coinbase

- vindingrijk

- Overeenstemming

- cryptoconferentie

- crypto mijnbouw

- cryptogeld

- gedecentraliseerde

- Defi

- Digitale activa

- Enterprise Ethereum Alliance

- ethereum

- machine learning

- niet-vervangbare token

- Plato

- plato ai

- Plato gegevensintelligentie

- Platoblockchain

- PlatoData

- platogamen

- Veelhoek

- Bewijs van het belang

- W3

- zephyrnet