Leestijd: 5 minuten

Onderzoek welk deel van de brug beveiligd moet worden en hoe je dat implementeert.

2022 was de jaar van bridgehacks, met 5 grote hacks: Qubit, Wormhole, Ronin, Harmony en Nomad. Elk protocol liep miljoenen verliezen op. De bruggen vergemakkelijken de transactie tussen ketens, maar wat heeft het voor zin als we ze niet veilig kunnen houden?

In deze blog brengen we u verschillende aspecten van die blog en waar u op moet letten bij het bouwen of controleren van een blog om zulke grote hacks op bruggen te voorkomen en een beter en veiliger Web3-ecosysteem te creëren.

De brug ontleden vanuit veiligheidsoogpunt

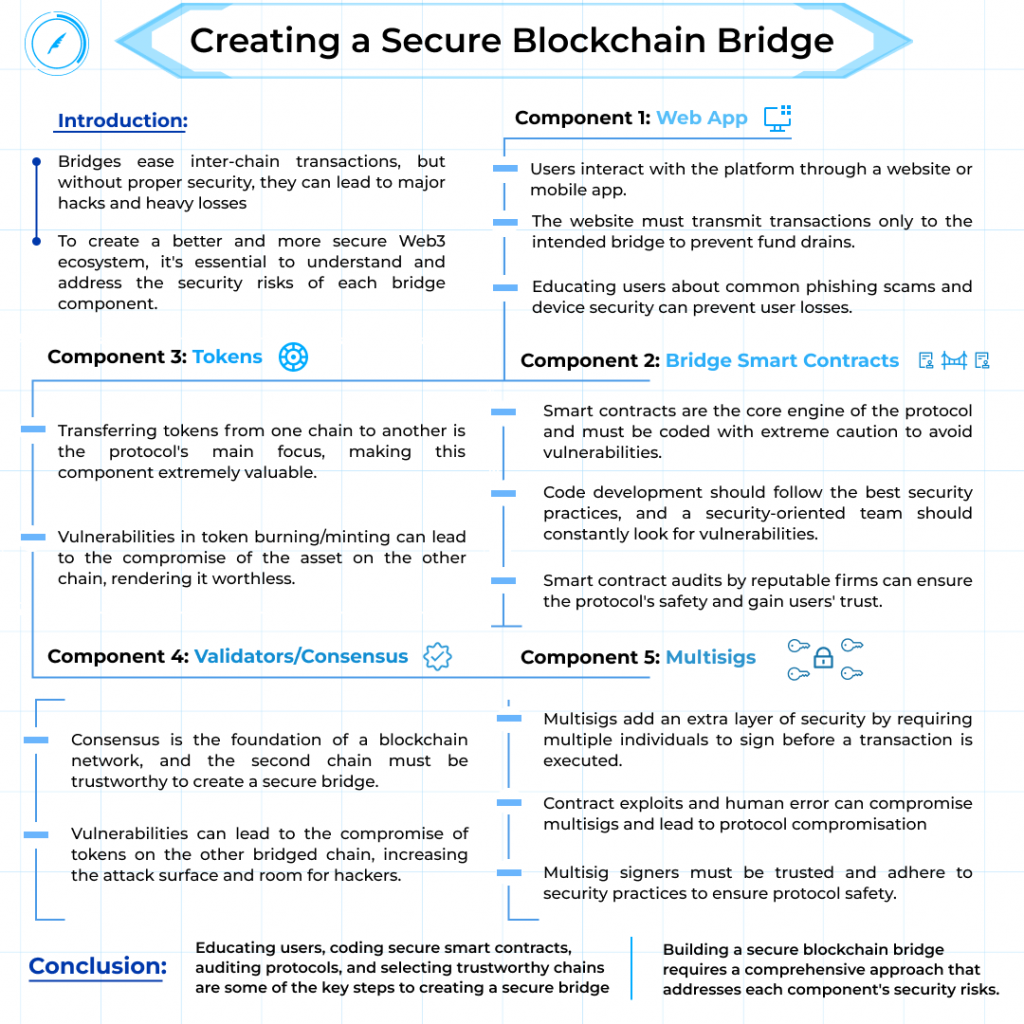

Er zijn verschillende aspecten van een brug. Normaal gesproken bestaat een bridge uit een web-app, RPC, slimme contracten, tokens, validators, multisigs en de community. We zullen elk van deze aspecten behandelen en op welke beveiligingsgerelateerde zaken we in sommige daarvan moeten letten.

Web-app

Dit deel is waar gebruikers communiceren met een platform voor services. Dit kan een website zijn of een mobiele app. Dit wordt ontwikkeld door de maker van het protocol of kan door een derde partij worden gemaakt voor het protocol, dit communiceert in een later stadium met de RPC (later) om te communiceren met de kernbrug.

Het belangrijkste risicogebied in Web App is de website zelf. De website, die fungeert als een platform voor gebruikers om met de blockchain te communiceren, zou de transacties alleen en alleen naar de bedoelde brug moeten verzenden en niet naar enkele onbekende contracten, die later de portemonnee van de gebruiker kunnen leegmaken. Er moet dus goed worden gecontroleerd of elke interactie tussen het platform en de blockchain op bekende contracten moet plaatsvinden.

De andere risicofactor in Web Apps is de eindgebruiker. Er moet meer worden gedaan om de gebruiker op te leiden. De gebruikers worden vaak het slachtoffer van phishing-sites of hun apparaten worden geïnfecteerd, wat resulteert in een leegloop van fondsen. Om uw gebruiker te behoeden voor dergelijke verliesprotocollen, kunt u overwegen om ze te informeren over de veelvoorkomende fouten die gebruikers maken.

Overbrug slimme contracten

Slimme contracten maken deel uit van het protocol waarbij we uiterst voorzichtig moeten zijn en voortdurend moeten zoeken naar kwetsbaarheden tijdens het coderen ervan. Zij vormen de kernmotor van het protocol. De brug zal uit veel van dergelijke slimme contracten bestaan, en voor veel functionaliteiten zullen waarschijnlijk verschillende contracten nodig zijn om met elkaar te communiceren, waardoor er ruimte ontstaat voor kwetsbaarheden.

Ook zijn slimme contracten voor iedereen zichtbaar; dit is een voordeel dat de blockchain-infrastructuur transparant is. Iedereen kan bekijken wat het protocol doet en hoe het technisch werkt door de smart contract code door te nemen, maar dit betekent ook dat je broncode open is, en daar kunnen hackers misbruik van maken. Het is dus uiterst belangrijk om uw protocol zonder kwetsbaarheden achter te laten en het uit de eerste hand veilig te maken.

Het ontwikkelteam dat de code voor het smart contract schrijft, moet een competent team zijn dat een beveiligingsgerichte stap zet en zich bij elke stap afvraagt of dit codeblok toch tot kwetsbaarheid kan leiden. Worden de best practices voor ontwikkeling gevolgd? en moet altijd gereed zijn in geval van een inbreuk op de beveiliging.

Het ontwikkelen van veilige slimme contracten is een uitdagende taak. Het vergt jaren van oefening om het vak onder de knie te krijgen. Het is dus altijd aan te raden en belangrijk om te kiezen voor een “Smart contract audit” van bekende firma’s zoals QuillAudits. Met een team van ervaren experts behandelt QuillAudits elk aspect van het protocol vanuit beveiligingsoogpunt en laat niets aan het toeval over. Dit is een van de meest cruciale parameters die het succes van elk protocol bepalen. Door een audit te ondergaan, wint het protocol het vertrouwen van de gebruikers door het auditrapport van een erkend bedrijf te publiceren.

tokens

Dit is het meest waardevolle deel van het protocol. Ons protocol draait hier om; we proberen tokens van de ene chain naar de andere over te dragen, maar het is complexer om tokens te verwerken. Zie je, het systeem kan veel kwetsbaarheden hebben, vooral als we het hebben over branden/munten.

Een interessant ding is dat in sommige gevallen uw tokenpool op één keten is aangetast. Raad eens wat er gebeurt met het actief van de andere keten? Het activum in de andere keten is niet gedekt en kan niet worden verantwoord, waardoor het waardeloos kan worden.

Validatoren/Consensus

Consensus vertegenwoordigt de basis van een blockchain-netwerk. Hoewel bekend is dat Ethereum en andere bekende ketens veilig en getest zijn, kan er een probleem ontstaan als u een brug maakt voor een andere niet zo geteste keten.

Het probleem is niet alleen gecompromitteerde tokens. Het kan leiden tot het compromitteren van uw tokens op de andere overbrugde keten. De tweede ketting moet betrouwbaar zijn om een veilige brug te creëren. Het verhoogt ook het aanvalsoppervlak en geeft hackers de ruimte om op kwetsbaarheden te jagen.

Multisigs

Enkele van de meest schadelijke aanvallen op bruggen in 2022 waren voornamelijk vanwege dit onderdeel. Dit is dus een hot topic voor brugbeveiliging. De bridge wordt waarschijnlijk bestuurd door een of meer multisigs, dit zijn portefeuilles waarvoor meerdere personen moeten ondertekenen voordat de transactie wordt uitgevoerd.

De multisigs voegen een extra beveiligingslaag toe door de autoriteit niet te beperken tot een enkele ondertekenaar, maar door verschillende ondertekenaars stemrecht te geven. Met deze multisigs kunnen de overbruggingscontracten ook worden geüpgraded of gepauzeerd.

Maar deze zijn niet onfeilbaar. Er zijn veel veiligheidsgerelateerde aspecten aan verbonden. Een daarvan is contractexploitatie, multisigs worden geïmplementeerd als slimme contracten en zijn dus potentieel kwetsbaar voor exploits. Veel multisigs-contracten zijn al lang getest en doen het goed, maar de contracten zijn nog steeds een extra aanvalsoppervlak.

Menselijke fouten zijn een van de belangrijkste factoren als het gaat om protocolbeveiliging, en de ondertekenaars zijn ook mensen of accounts; dus kunnen ze worden gecompromitteerd, wat resulteert in het compromitteren van het protocol. Elke persoon die een ondertekenaar is van een multisig-portemonnee moet natuurlijk worden vertrouwd om geen tegenstander te zijn, maar moet ook worden vertrouwd om zich aan de beveiligingspraktijken te houden, aangezien hun veiligheid cruciaal is voor de veiligheid van het protocol.

Conclusie

Bruggen volgen een complex mechanisme en implementatie. Deze complexiteit kan vele deuren openen voor kwetsbaarheden en hackers in staat stellen het protocol te breken. Om het protocol daartegen te beveiligen, kunnen veel maatregelen worden genomen, slechts enkele daarvan zijn hierboven besproken, maar er gaat niets boven Auditing-services.

Auditingservices bieden de beste weergave en analyse van het protocol vanuit beveiligingsoogpunt. Door dit te doen, kunnen protocollen de populariteit en het vertrouwen van gebruikers vergroten en zichzelf beschermen tegen aanvallen. Het is dus altijd aan te raden om een audit te laten uitvoeren voordat u live gaat om verliezen te voorkomen. QuillAudits zit al heel lang in het spel en heeft echt een goede naam opgebouwd. Bekijk de website en blader door meer informatieve blogs.

18 keer bekeken

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- Platoblockchain. Web3 Metaverse Intelligentie. Kennis versterkt. Toegang hier.

- Bron: https://blog.quillhash.com/2023/04/07/part-2-bridging-the-blockchain-creating-a-secure-blockchain-bridge/

- :is

- 2022

- a

- Over

- boven

- accounts

- Handelingen

- Extra

- aanhangen

- Voordeel

- altijd

- analyse

- en

- Nog een

- iedereen

- gebruiken

- apps

- ZIJN

- GEBIED

- rond

- AS

- verschijning

- aspecten

- aanwinst

- At

- aanvallen

- Aanvallen

- controleren

- gecontroleerd

- auditing

- autoriteit

- BE

- omdat

- vaardigheden

- wezen

- BEST

- Betere

- tussen

- Blok

- blockchain

- Blockchain-netwerk

- Blog

- blogs

- overtreding

- Breken

- BRUG

- overbrugd

- bruggen

- overbrugging

- brengen

- Gebouw

- by

- CAN

- kan niet

- geval

- gevallen

- voorzichtig

- keten

- ketens

- uitdagend

- kans

- controle

- code

- codering

- Gemeen

- gemeenschap

- competent

- complex

- ingewikkeldheid

- Aangetast

- Overwegen

- permanent

- contract

- contracten

- gecontroleerd

- Kern

- Type cursus

- Covers

- ambachtelijke

- en je merk te creëren

- Wij creëren

- schepper

- cruciaal

- omgang

- ontwikkelde

- Ontwikkeling

- systemen

- anders

- besproken

- doen

- deuren

- elk

- ecosysteem

- opvoeden

- opleiden

- in staat stellen

- Motor

- fout

- vooral

- ethereum

- Alle

- iedereen

- ervaren

- deskundigen

- exploits

- extra

- uiterst

- geconfronteerd

- factoren

- Vallen

- bedrijven

- volgen

- gevolgd

- Voor

- Foundation

- oppompen van

- functionaliteiten

- functies

- fonds

- verdiensten

- spel

- het krijgen van

- geeft

- Vrijgevigheid

- Go

- gaan

- goed

- Hackers

- hacks

- handvat

- gebeuren

- schadelijk

- Harmonie

- Hebben

- zwaar

- hulp

- Populair

- Hoe

- How To

- HTTPS

- uitvoeren

- uitvoering

- geïmplementeerd

- belangrijk

- in

- Laat uw omzet

- individueel

- individuen

- leerzaam

- Infrastructuur

- interactie

- wisselwerking

- wisselwerking

- interessant

- kwestie

- IT

- zelf

- Houden

- bekend

- lagen

- leiden

- Verlof

- als

- Waarschijnlijk

- leven

- lang

- lange tijd

- Kijk

- uit

- verliezen

- gemaakt

- Hoofd

- groot

- maken

- veel

- meester

- max-width

- middel

- maatregelen

- mechanisme

- miljoenen

- fouten

- Mobile

- Applicatie voor de mobiele telefoon

- meer

- meest

- beweging

- meervoudig

- multisig

- naam

- behoeften

- netwerk

- NOMAD

- normaal

- of

- on

- EEN

- open

- Overige

- parameters

- deel

- feest

- Mensen

- Phishing

- Phishing-sites

- platform

- Plato

- Plato gegevensintelligentie

- PlatoData

- punt

- Oogpunt

- zwembad

- populariteit

- mogelijk

- praktijk

- praktijken

- gepast

- protocol

- protocolbeveiliging

- protocollen

- zorgen voor

- Reclame

- qubit

- Quillhash

- verhoogt

- klaar

- erkend

- verslag

- vertegenwoordigt

- vereisen

- verkregen

- rechten

- Risico

- Risico factor

- RONIN

- Kamer

- veilig

- Veiligheid

- Bespaar

- Tweede

- beveiligen

- veiligheid

- Diensten

- moet

- teken

- single

- Locaties

- slim

- slim contract

- Slimme contracten

- So

- sommige

- bron

- broncode

- Stadium

- Stap voor

- Still

- succes

- dergelijk

- Oppervlak

- system

- Nemen

- neemt

- Talk

- Taak

- team

- dat

- De

- hun

- Ze

- zich

- Deze

- ding

- spullen

- Derde

- Door

- niet de tijd of

- naar

- teken

- tokens

- onderwerp

- transactie

- Transacties

- overdracht

- Transparantie

- Trust

- vertrouwde

- opgewaardeerd

- .

- Gebruiker

- gebruikers

- validatoren

- waardevol

- divers

- Slachtoffer

- Bekijk

- zichtbaar

- kwetsbaarheden

- kwetsbaarheid

- Kwetsbaar

- Portemonnee

- Portemonnees

- web

- Web3

- Web3-ecosysteem

- Website

- GOED

- bekend

- Wat

- Wat is

- welke

- en

- wil

- Met

- wormgat

- jaar

- You

- Your

- zephyrnet