We hebben gewacht op iOS 16, gezien het recente evenement van Apple waarop de iPhone 14 en andere geüpgradede hardwareproducten voor het publiek werden gelanceerd.

Vanmorgen hebben we een Instellingen > Algemeen > software bijwerken, voor het geval dat…

... maar er kwam niets opdagen.

Maar ergens kort voor 8 uur vanavond Britse tijd [2022-09-12T18:31Z] viel er een hele reeks updatemeldingen in onze inbox, die een merkwaardige mix van nieuwe en bijgewerkte Apple-producten aankondigden.

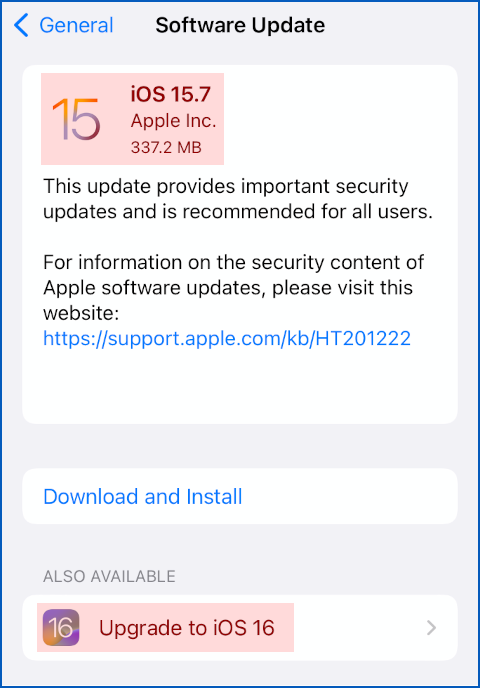

Nog voordat we de bulletins hadden gelezen, probeerden we Instellingen > Algemeen > software bijwerken nogmaals, en deze keer kregen we een upgrade naar iOS 15.7, met een alternatieve upgrade die ons rechtstreeks naar iOS 16:

Een update en een upgrade tegelijkertijd beschikbaar!

(We gingen voor de upgrade naar iOS 16 - de download was iets minder dan 3 GB, maar eenmaal gedownload ging het proces sneller dan we hadden verwacht, en alles lijkt tot nu toe prima te werken.)

Zorg ervoor dat u bijwerkt, zelfs als u niet upgradet

Even voor de duidelijkheid, als je dat niet wilt upgrade naar iOS 16 nog niet, je moet nog steeds -updateOmdat de iOS 15.7 en iPadOS 15.7 updates bevatten talloze beveiligingspatches, waaronder een oplossing voor een nagesynchroniseerde bug CVE-2022-32917.

De bug, waarvan de ontdekking eenvoudig wordt toegeschreven aan "een anonieme onderzoeker", wordt als volgt beschreven:

[Bug gepatcht:] Kernel Beschikbaar voor: iPhone 6s en hoger, iPad Pro (alle modellen), iPad Air 2 en hoger, iPad 5e generatie en hoger, iPad mini 4 en hoger en iPod touch (7e generatie) Impact: een applicatie kan mogelijk willekeurige code uitvoeren met kernelrechten. Apple is op de hoogte van een melding dat dit probleem mogelijk actief is misbruikt. Beschrijving: het probleem is verholpen door verbeterde grenscontroles.

Zoals we al aangaven wanneer Apple voor het laatst is nood-zero-day-patches uitkwam, betekent een uitvoeringsfout van de kernelcode dat zelfs onschuldig ogende apps (misschien inclusief apps die de App Store hebben gehaald omdat ze geen duidelijke rode vlaggen opriepen bij onderzoek) konden losbarsten van Apple's app-per-app beveiligingsvergrendeling...

...en mogelijk het hele apparaat overnemen, inclusief het recht grijpen om systeembewerkingen uit te voeren, zoals het gebruik van de camera of camera's, het activeren van de microfoon, het verkrijgen van locatiegegevens, het maken van screenshots, snuffelen in netwerkverkeer voordat het wordt versleuteld (of nadat het is ontsleuteld) ), toegang tot bestanden van andere apps en nog veel meer.

Als, inderdaad, dit "probleem" (of veiligheidsgat zoals je het misschien liever noemt) actief in het wild is geëxploiteerd, is het redelijk om te concluderen dat er apps zijn die nietsvermoedende gebruikers al hebben geïnstalleerd, van wat zij dachten dat het een vertrouwde bron was, ook al bevatten die apps code om te activeren en misbruik maken van deze kwetsbaarheid.

Intrigerend genoeg krijgt macOS 11 (Big Sur) zijn eigen update om MacOS 11.7, die een tweede zero-day hole patcht, genaamd CVE-2022-32894, beschreven in precies dezelfde bewoordingen als het hierboven aangehaalde iOS zero-day bulletin.

CVE-2022-32894 wordt echter alleen vermeld als een Big Sur-bug, met de recentere besturingssysteemversies macOS 12 (Monterey), iOS 15, iPadOS 15 en iOS 16 schijnbaar onaangetast.

Onthoud dat een beveiligingslek dat pas werd verholpen nadat de slechteriken al hadden ontdekt hoe ze het konden misbruiken, bekend staat als a zero-day omdat er nul dagen waren waarin zelfs de meest enthousiaste gebruiker of systeembeheerder er proactief tegen had kunnen patchen.

Het volledige verhaal

De updates die in deze ronde van bulletins zijn aangekondigd, omvatten het volgende.

We hebben ze hieronder vermeld in de volgorde waarin ze per e-mail zijn binnengekomen (omgekeerde numerieke volgorde), zodat iOS 16 onderaan verschijnt:

- APPEL-SA-2022-09-12-5: Safari 16. Deze update is van toepassing op macOS Big Sur (versie 11) en Monterey (versie 12). Er wordt geen Safari-update vermeld voor macOS 10 (Catalina). Twee van de opgeloste bugs kunnen leiden tot het uitvoeren van externe code, wat betekent dat een website met boobytraps malware op uw computer zou kunnen implanteren (die vervolgens CVE-2022-32917 zou kunnen misbruiken om het op kernelniveau over te nemen), hoewel geen van deze bugs wordt vermeld als nuldagen. (Zien HT213442.)

- APPEL-SA-2022-09-12-4: macOS Monterey 12.6" Deze update kan als urgent worden beschouwd, aangezien deze een oplossing bevat voor CVE-2022-32917. (Zien HT213444.)

- APPEL-SA-2022-09-12-3: macOS BigSur 11.7 Een soortgelijke reeks patches als hierboven vermeld voor macOS Monterey, inclusief de CVE-2022-32917 zero-day. Deze Big Sur-update patcht ook CVE-2022-32894, de tweede kernel-zero-dag die hierboven is beschreven. (Zien HT213443.)

- APPEL-SA-2022-09-12-2: iOS 15.7 en iPadOS 15.7 Zoals vermeld aan het begin van het artikel, patchen deze updates CVE-2022-32917. (Zien HT213445.)

- APPEL-SA-2022-09-12-1: iOS 16 De grote! Naast een hele reeks nieuwe functies, omvat dit de Safari-patches die afzonderlijk worden geleverd voor macOS (zie bovenaan deze lijst) en een oplossing voor CVE-2022-32917. Intrigerend genoeg adviseert het iOS 16-upgradebulletin dat: "[a]extra CVE-vermeldingen [worden] binnenkort toegevoegd", maar duidt CVE-2022-23917 niet aan als een nuldag. Of dat komt omdat iOS 16 zelf nog niet officieel als "in het wild" werd beschouwd, of omdat de bekende exploit nog niet werkt op een niet-gepatchte iOS 16 Beta, kunnen we je niet vertellen. Maar de bug lijkt inderdaad te zijn overgedragen van iOS 15 naar de iOS 16-codebase. (Zien HT213446.)

Wat te doen?

Als altijd, Patch vroeg, patch vaak.

Een volledige upgrade van iOS 15 naar iOS 16.0, zoals het zichzelf meldt na installatie, zal de bekende bugs in iOS 15 patchen. (We hebben nog geen aankondiging gezien voor iPadOS 16.)

Als u nog niet klaar bent voor de upgrade, moet u upgraden naar iOS 15.7, vanwege het zero-day-kernelgat.

Op iPads, waarvoor iOS 16 nog niet wordt genoemd, pak iPadOS 15.7 nu - wacht niet op iPadOS 16 om uit te komen, aangezien je jezelf onnodig zou blootstellen aan een bekende exploiteerbare kernelfout.

Op Macs krijgen Monterey en Big Sur een dubbele update, een om Safari te patchen, wat wordt Safari 16, en een voor het besturingssysteem zelf, waarmee u naar: MacOS 11.7 (Grote Sur) of MacOS 12.6 (Monterey).

Geen patch voor iOS 12 deze keer, en geen melding van macOS 10 (Catalina) - of Catalina nu niet langer wordt ondersteund, of gewoon te oud om een van deze bugs op te nemen, we kunnen je niet vertellen.

Houd deze ruimte in de gaten voor eventuele CVE-updates!

- Apple

- blockchain

- vindingrijk

- cryptocurrency wallets

- cryptoexchange

- internetveiligheid

- cybercriminelen

- Cybersecurity

- Department of Homeland Security

- digitale portefeuilles

- firewall

- iOS

- Kaspersky

- malware

- Mcafee

- Naakte beveiliging

- NexBLOC

- OS X

- Plato

- plato ai

- Plato gegevensintelligentie

- Plato-spel

- PlatoData

- platogamen

- VPN

- kwetsbaarheid

- website veiligheid

- zephyrnet