De snelheid waarmee ontwikkelaars kritieke softwaregeheimen, zoals wachtwoorden en API-sleutels, lekten, sprong met de helft naar 5.5 van elke 1,000 commits naar GitHub-repositories.

Dat blijkt uit een rapport dat deze week is gepubliceerd door geheimbeheerbedrijf GitGuardian. Hoewel het percentage klein lijkt, heeft het bedrijf over het algemeen minstens 10 miljoen gevallen van geheimen gedetecteerd die lekten naar een openbare opslagplaats, goed voor meer dan 3 miljoen unieke geheimen in totaal, verklaarde het bedrijf in zijn rapport "2022 State of Secrets Sprawl".

Terwijl generieke wachtwoorden goed waren voor de meerderheid (56%) van de geheimen, betrof meer dan een derde (38%) een geheim met hoge entropie dat API-sleutels, random number generator-seeds en andere gevoelige strings omvat.

Naarmate meer bedrijven hun applicatie-infrastructuur en activiteiten naar de cloud verplaatsen, zijn API-sleutels, inloggegevens en andere softwaregeheimen van cruciaal belang geworden voor de beveiliging van hun bedrijf. Wanneer die geheimen uitlekken, kunnen de resultaten verwoestend of op zijn minst duur zijn.

"Geheimen zijn de kroonjuwelen van elk bedrijf of elke organisatie - ze kunnen echt toegang verlenen tot al uw systemen en infrastructuur", zegt Mackenzie Jackson, beveiligings- en ontwikkelaarsadvocaat bij GitGuardian. "Het risico kan van alles zijn, van volledige systeemovernames tot kleine gegevensblootstellingen of verschillende andere dingen."

"Miljoenen van dergelijke sleutels stapelen zich elk jaar op, niet alleen in openbare ruimtes, zoals platforms voor het delen van codes, maar vooral in gesloten ruimtes zoals privé-opslagplaatsen of IT-middelen van bedrijven," GitGuardian Dat staat in het rapport “2023 State of Secrets Sprawl”..

En zelfs die privéruimtes kunnen kwetsbaar zijn. Zo waarschuwde het samenwerkings- en berichtenplatform Slack in januari gebruikers dat er een "beperkt aantal Slack-werknemertokens" was gestolen door een bedreigingsactor, die vervolgens privécode-opslagplaatsen hebben gedownload. Afgelopen mei erkende leverancier van cloudapplicatieplatform Heroku, een dochteronderneming van Salesforce, dat een aanvaller een database met gehashte en gezouten wachtwoorden had gestolen nadat toegang krijgen tot de OAuth-tokens die worden gebruikt om te integreren met GitHub.

Infrastructuur - als … Oeps!

Een deel van de reden voor de toename van het lekken van geheimen is omdat infrastructuur-als-code (IaC) is veel populairder geworden. IaC is het beheren en leveren van infrastructuur via code in plaats van via handmatige processen, en in 2022 is het aantal IaC-gerelateerde bestanden en artefacten dat naar GitHub-repository's wordt gepusht, met 28% toegenomen. De overgrote meerderheid (83%) van de bestanden bestaat volgens GitGuardian uit configuratiebestanden voor Docker, Kubernetes of Terraform.

Met IaC kunnen ontwikkelaars de configuratie specificeren van de infrastructuur die door hun applicatie wordt gebruikt, inclusief servers, databases en softwaregedefinieerde netwerken. Om al die componenten te beheersen, zijn vaak geheimen nodig, zegt Jackson.

"Het aanvalsoppervlak wordt steeds groter", zegt hij. "Infrastructuur-als-code is dit nieuwe ding geworden en het is enorm populair geworden, en infrastructuur heeft geheimen nodig, dus infrastructuur-als-code [bestanden] bevat vaak geheimen."

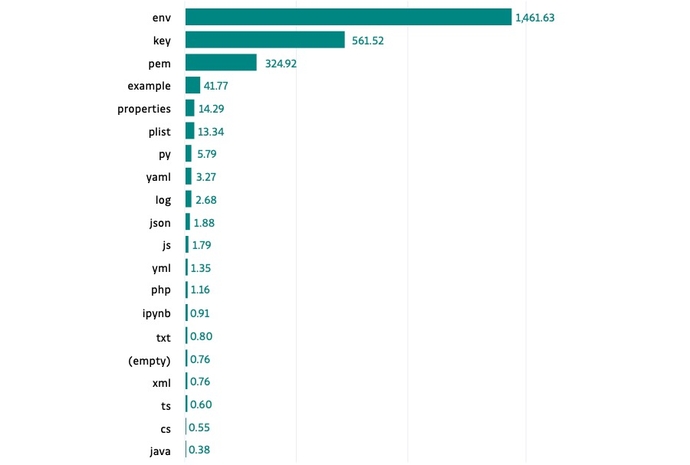

Bovendien worden drie bestandstypen die gewoonlijk worden gebruikt als caches voor gevoelige applicatie-informatie - .env, .key en .pem - als de meest gevoelige beschouwd, gedefinieerd als hebbende de meeste geheimen per bestand. Ontwikkelaars zouden bijna altijd moeten vermijden om die bestanden naar een openbare repository te publiceren, zegt Jackson.

"Als een van deze bestanden zich in je Git-repository bevindt, weet je dat je gaten in je beveiliging hebt", zegt hij. 'Zelfs als het dossier geen geheimen bevat, zouden ze er gewoon nooit moeten zijn. Je moet preventie hebben om ervoor te zorgen dat ze er niet zijn en waarschuwingen om te weten wanneer ze er zijn.

Om die reden moeten bedrijven voortdurend systemen en bestanden scannen op geheimen, om zichtbaarheid te krijgen en potentieel gevaarlijke bestanden te blokkeren, voegt Jackson toe.

"Je wilt je hele infrastructuur scannen om er zeker van te zijn dat je zichtbaar bent", zegt hij. "En dan omvatten de volgende stappen het implementeren van tools om ingenieurs en ontwikkelaars te controleren ... om eventuele geheimen te detecteren wanneer ze naar buiten glippen."

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- Platoblockchain. Web3 Metaverse Intelligentie. Kennis versterkt. Toegang hier.

- Bron: https://www.darkreading.com/application-security/inside-threat-developers-leaked-10m-credentials-passwords-2022

- :is

- $ 10 miljoen

- 000

- 1

- 10

- 2022

- 2023

- 7

- a

- vermogen

- toegang

- Volgens

- Accounting

- Accumuleren

- toevoeging

- Voegt

- advocaat

- Na

- Alles

- toestaat

- altijd

- en

- en infrastructuur

- api

- API-SLEUTELS

- Aanvraag

- ZIJN

- AS

- Activa

- At

- aanvallen

- BE

- omdat

- worden

- Blok

- bedrijfsdeskundigen

- by

- CAN

- tabel

- controle

- CLOSED

- Cloud

- code

- samenwerking

- algemeen

- Bedrijven

- afstand

- compleet

- componenten

- Configuratie

- beschouwd

- bestaande uit

- bevatten

- bevat

- doorlopend

- onder controle te houden

- Bedrijfs-

- Geloofsbrieven

- kritisch

- Kroon

- gevaarlijk

- gegevens

- Database

- databanken

- gedefinieerd

- gedetecteerd

- verwoestende

- Ontwikkelaar

- ontwikkelaars

- havenarbeider

- Werknemer

- Ingenieurs

- Milieu

- vooral

- Zelfs

- Alle

- uit te breiden

- duur

- Dien in

- Bestanden

- Stevig

- Voor

- oppompen van

- met het verkrijgen van

- generator

- Git

- GitHub

- toe te kennen

- Helft

- gehashte

- Hebben

- met

- Gaten

- HTTPS

- uitvoering

- in

- omvatten

- omvat

- Inclusief

- Laat uw omzet

- meer

- informatie

- Infrastructuur

- instantie

- verkrijgen in plaats daarvan

- integreren

- betrokken zijn

- IT

- HAAR

- Jackson

- Januari

- jpg

- Sprong

- sleutel

- toetsen

- blijven

- Achternaam*

- lekken

- Beperkt

- Meerderheid

- maken

- beheren

- handboek

- max-width

- messaging

- miljoen

- miljoenen

- meer

- meest

- beweging

- noodzakelijk

- behoeften

- netwerken

- New

- volgende

- aantal

- OAuth

- of

- EEN

- Operations

- organisatie

- Overige

- totaal

- Wachtwoord

- wachtwoorden

- percentage

- plaats

- platform

- platforms

- Plato

- Plato gegevensintelligentie

- PlatoData

- Populair

- populariteit

- potentieel

- het voorkomen

- privaat

- processen

- leverancier

- publiek

- gepubliceerde

- Reclame

- geduwd

- willekeurige

- tarief

- RE

- bereiken

- reden

- verslag

- bewaarplaats

- Resultaten

- Risico

- s

- verkoopsteam

- zegt

- aftasten

- Geheim

- veiligheid

- zaden

- lijkt

- gevoelig

- Servers

- moet

- speling

- Klein

- So

- Software

- bron

- ruimten

- Land

- bepaald

- Stappen

- gestolen

- dochteronderneming

- dergelijk

- Oppervlak

- system

- Systems

- Terraform

- dat

- De

- hun

- Er.

- Deze

- ding

- spullen

- Derde

- deze week

- bedreiging

- drie

- Door

- naar

- tokens

- tools

- Totaal

- types

- typisch

- unieke

- gebruikers

- divers

- groot

- zichtbaarheid

- Kwetsbaar

- week

- welke

- WIE

- Met

- jaar

- You

- Your

- zephyrnet