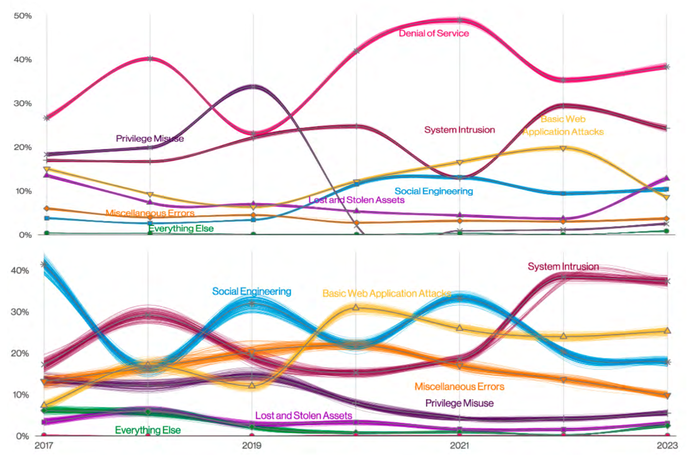

Denial-of-service-aanvallen bleven het dreigingslandschap in 2022 domineren, maar inbreuken (de beveiligingsincidenten die resulteerden in bevestigd gegevensverlies) omvatten waarschijnlijk systeeminbraken, basale webapplicatie-aanvallen en social engineering.

Van de meer dan 16,300 beveiligingsincidenten die zijn geanalyseerd in Verizon's "2023 Data Breach Investigations Report", waren meer dan 6,250, of 38%, denial-of-service-aanvallen, terwijl bijna 5,200, of 32%, bevestigde datalekken waren. Hoewel de denial-of-service-aanvallen ontwrichtend waren totdat ze werden afgezwakt - veel van de gegevens in het rapport waren afkomstig van DOS-beveiligingsproviders in plaats van slachtoffers - resulteerden datalekken door systeeminbraken, compromissen in webapplicaties en social engineering meestal in aanzienlijke gevolgen voor bedrijf.

De twee belangrijkste aanvalstypes in het rapport — DOS-aanvallen en systeeminbraken — richten zich op verschillende delen van de CIA-triade (vertrouwelijkheid, integriteit, beschikbaarheid). Systeeminbraken tasten doorgaans de vertrouwelijkheid en integriteit aan, terwijl denial-of-service-aanvallen gericht zijn op beschikbaarheid, zegt Erick Galinkin, hoofdonderzoeker bij Rapid7, een bedrijf dat kwetsbaarheden beheert.

"Uiteindelijk is het gebruik van DDoS om druk uit te oefenen op een doelwit en hen te dwingen zich te concentreren op het herstellen van de beschikbaarheid", zegt hij. "Dit kan worden gebruikt als onderdeel van een afpersingscampagne, om een doelwit af te leiden van gelijktijdige compromispogingen, of zelfs als een op zichzelf staande tactiek om een doelwit te verstoren."

De gegevens benadrukken de verschillen in dreigingsactiviteiten die opmerkelijke incidenten worden en die welke bedrijven echte schade berokkenen. De schade veroorzaakt door het gemiddelde ransomware-incident, dat goed was voor 24% van alle inbreuken, verdubbelde tot $ 26,000, volgens het rapport. Daarentegen leidden slechts vier van de 6,248 denial-of-service-incidenten tot openbaarmaking van gegevens, het "2023 Data Breach Investigations Report" vermeld.

Het rapport onderstreepte ook dat patronen weliswaar informatief zijn, maar ook sterk kunnen variëren, zegt Joe Gallop, manager inlichtingenanalyse bij Cofense, een e-mailbeveiligingsbedrijf.

"Elk incident is anders, waardoor het erg moeilijk is om een uitputtende en exclusieve, maar toch gedetailleerde reeks incidentcategorieën te bedenken", zegt hij. "Vanwege de overlap tussen verschillende methoden en het potentieel voor een aanvalsketen om te wisselen tussen activiteiten die onder verschillende categorieën kunnen vallen, is het uiterst belangrijk om een holistische benadering van beveiliging te behouden."

Meer systeeminbraken, omdat er meer ransomware is

Het meest voorkomende patroon in de categorie systeeminbraak is kwaadaardige software die op een computer of apparaat is geïnstalleerd, gevolgd door data-exfiltratie en ten slotte aanvallen op de beschikbaarheid van een systeem of data - allemaal kenmerken van ransomware-aanvallen. Volgens de DBIR was ransomware zelfs verantwoordelijk voor meer dan 80% van alle acties in de categorie systeeminbraak.

Vanwege de aanhoudende populariteit van ransomware zouden bedrijven zich moeten richten op het detecteren van het systeeminbraakpatroon, zegt David Hylender, senior manager van bedreigingsinformatie bij Verizon.

"De belangrijkste reden dat systeeminbraak naar de top is gestegen, is het feit dat het het patroon is waar ransomware zich bevindt", zegt hij. "Aangezien ransomware alomtegenwoordig blijft onder organisaties van elke omvang, branche en geografische locatie, blijft het systeeminbraakpatroon groeien."

Maar andere aanvalsvectoren leiden ook tot inbreuken, waaronder basale webaanvallen en social engineering. Een kwart (25%) van de inbreuken werd veroorzaakt door aanvallen op basiswebapplicaties, terwijl 18% van de inbreuken werd veroorzaakt door social engineering. En binnen de categorie systeeminbraak waren aanvallen via webapplicaties goed voor een derde van alle aanvallen die resulteerden in een systeeminbraak.

Werknemers cruciaal voor Defensie

Een incident dat begint als social engineering kan snel veranderen in een systeeminbraak naarmate de aanvalsketen vordert. De combinatie van incidenten maakt het beschermen van systemen en gegevens tegen inbreuken zelfs een zeer holistische oefening, zegt Galinkin van Rapid7.

De defensieve strategie hangt ook af van wat organisaties waarderen. In een zorgomgeving heeft een DDoS-aanval meestal invloed op openbare bronnen, zoals betalings- of planningsportalen, die van cruciaal belang zijn, maar mogelijk geen invloed hebben op de kernfunctionaliteit van patiëntenzorg, zegt hij.

"De dingen die een individuele organisatie waardeert, kunnen enorm variëren", zegt Galinkin. “Het is dus belangrijk voor organisaties om na te gaan wat hun belangrijkste middelen en middelen zijn, en vervolgens te evalueren hoe verschillende bedreigingen zich op die middelen kunnen richten. Uiteindelijk zal dat de beste verdediging informeren.”

Maar omdat social engineering zo'n brede voetafdruk heeft bij verschillende soorten inbreuken, zijn werknemers een cruciaal onderdeel van de defensieve puzzel, zegt Cofense's Gallop.

"Aangezien 74% van alle inbreuken in het rapport een menselijk element bevatte, is het aanpakken van menselijke kwetsbaarheden van cruciaal belang", zegt hij. "Werknemers moeten worden opgeleid om sceptisch te zijn over pogingen tot social engineering, om verdachte links te herkennen en om nooit inloggegevens te delen."

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- EVM Financiën. Uniforme interface voor gedecentraliseerde financiën. Toegang hier.

- Quantum Media Groep. IR/PR versterkt. Toegang hier.

- PlatoAiStream. Web3 gegevensintelligentie. Kennis versterkt. Toegang hier.

- Bron: https://www.darkreading.com/attacks-breaches/dos-attacks-dominate-but-system-intrusions-cause-most-pain

- : heeft

- :is

- :niet

- :waar

- $UP

- 000

- 16

- 200

- 2022

- 2023

- 250

- 7

- a

- Volgens

- over

- acties

- activiteiten

- aanpakken

- invloed hebben op

- tegen

- Alles

- ook

- onder

- an

- analyse

- en

- Aanvraag

- toepassingen

- nadering

- ZIJN

- AS

- Activa

- At

- aanvallen

- Aanvallen

- pogingen

- beschikbaarheid

- gemiddelde

- terug

- basis-

- BE

- omdat

- worden

- BEST

- tussen

- blending

- overtreding

- inbreuken

- breed

- bedrijfsdeskundigen

- maar

- by

- kwam

- Campagne

- CAN

- verzorging

- categorieën

- Categorie

- Veroorzaken

- veroorzaakt

- keten

- tabel

- cia

- hoe

- Gemeen

- Bedrijven

- afstand

- compromis

- computer

- vertrouwelijkheid

- BEVESTIGD

- Overwegen

- voortgezet

- blijft

- contrast

- Kern

- Geloofsbrieven

- kritisch

- cyclus

- gegevens

- datalek

- Gegevensdoorbraken

- Data Loss

- David

- DDoS

- DDoS-aanval

- Verdediging

- defensief

- afhankelijk

- gedetailleerd

- apparaat

- verschillen

- anders

- moeilijk

- onthulling

- ontwrichten

- verstorend

- heersen

- DOS

- verdubbelde

- element

- medewerkers

- Engineering

- schatten

- Zelfs

- Alle

- Nieuwste vermeldingen

- Oefening

- exfiltratie

- afpersing

- uiterst

- feit

- Vallen

- Tot slot

- Stevig

- Focus

- gevolgd

- Footprint

- Voor

- Dwingen

- vier

- oppompen van

- functionaliteit

- geografisch

- het krijgen van

- Groeien

- schaden

- he

- gezondheidszorg

- highlights

- holistische

- Hoe

- HTTPS

- menselijk

- Menselijk element

- Impact

- Effecten

- belangrijk

- in

- incident

- inclusief

- Inclusief

- individueel

- informeren

- leerzaam

- geïnstalleerd

- integriteit

- Intelligentie

- in

- onderzoeken

- IT

- JOE

- Landschap

- leidend

- Waarschijnlijk

- Lijn

- links

- locaties

- uit

- onderhouden

- maken

- maken

- management

- manager

- max-width

- Mei..

- methoden

- macht

- meer

- meest

- veel

- nooit

- opvallend

- of

- on

- EEN

- Slechts

- or

- organisatie

- organisaties

- Overige

- Pijn

- deel

- onderdelen

- patiënt

- Patronen

- patronen

- betaling

- stuk

- Plato

- Plato gegevensintelligentie

- PlatoData

- populariteit

- potentieel

- druk

- primair

- Principal

- beschermen

- providers

- zetten

- puzzel

- Quarter

- snel

- ransomware

- Ransomware-aanvallen

- liever

- vast

- reden

- herkennen

- verslag

- onderzoeker

- Resources

- Risen

- s

- zegt

- scheduling

- veiligheid

- senior

- reeks

- het instellen van

- verscheidene

- Delen

- moet

- aanzienlijke

- sinds

- maten

- sceptisch

- Social

- Social engineering

- Software

- sommige

- bron

- standalone

- starts

- Strategie

- dergelijk

- verdacht

- system

- Systems

- doelwit

- neem contact

- dat

- De

- hun

- Ze

- harte

- ze

- spullen

- Derde

- dit

- die

- bedreiging

- bedreigingen

- Door

- naar

- top

- getraind

- BEURT

- twee

- types

- typisch

- alomtegenwoordig

- Tenslotte

- voor

- tot

- .

- gebruikt

- doorgaans

- waarde

- Values

- divers

- Verizon

- verticals

- zeer

- slachtoffers

- kwetsbaarheden

- kwetsbaarheid

- web

- web applicatie

- Webapplicaties

- waren

- Wat

- welke

- en

- wijd

- wil

- Met

- binnen

- nog

- zephyrnet