Leestijd: 5 minuten

Het maakt niet uit hoe hard je je huis probeert te beveiligen tegen een beveiligingsinbreuk, je weet nooit wat de dief inpakt. Hoe veilig uw sluitsysteem ook is, u kent nooit de vaardigheden van de dief. Simpel gezegd, geen enkel slot ter wereld kan niet worden opengebroken. Wat als ik je zeg dat je er op geen enkele manier 100% zeker van kunt zijn dat je protocol niet wordt gecompromitteerd?

Deze wereld is een spel van mogelijkheden en waarschijnlijkheden. Het maakt niet uit hoe veilig je denkt te zijn, er is altijd die ene mogelijkheid waarvan je wel of niet op de hoogte bent, die zeer verwoestend kan zijn. Dit betekent niet dat u de beveiliging opgeeft. Het spel gaat over het vergroten van je kansen om jezelf te redden van de aanvallen.

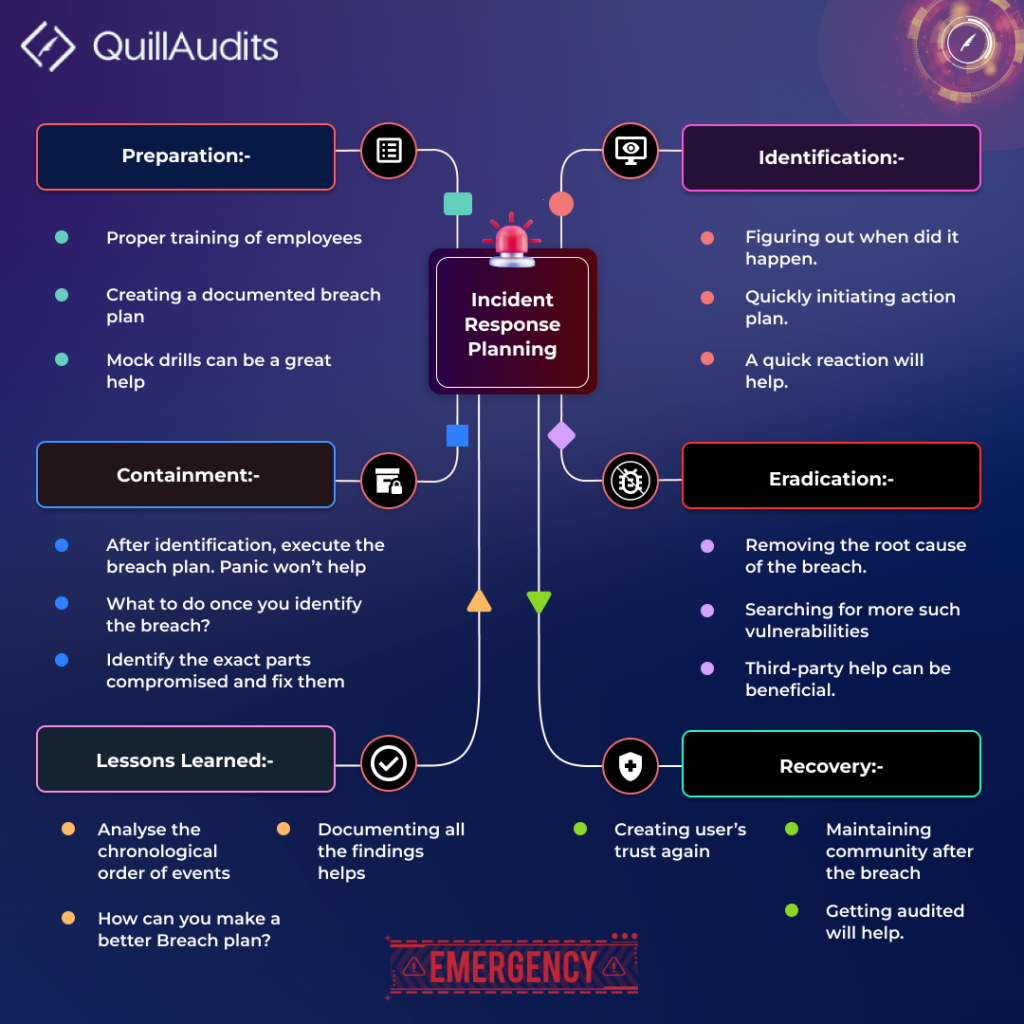

In deze blog bespreken we het incidentresponsplan dat moet worden opgesteld en gevolgd in het geval van een inbreuk op de beveiliging om verdere verliezen te beperken en uzelf te redden. Laten we gaan.

Voorbereiding

Deze stap wordt genomen vóór de inbreuk op de beveiliging. Ken je die militaire oefeningen die de soldaten in het veld doen om klaar te zijn voor het geval de situatie zich voordoet? Dit is dat deel. Hier bereiden we ons voor voor het geval we te maken krijgen met een inbreuk op de beveiliging. Je ziet hoe erg het zou zijn als je op een dag wakker wordt en een inbreuk op de beveiliging ontdekt, je gewoon in paniek raakt en het te laat wordt om een plan te maken, dus we maken van tevoren een plan.

Deze voorbereiding omvat een goede training van de werknemers op basis van hun rol in het geval van een inbreuk op de beveiliging. Laat hen vooraf weten wie wat doet in geval van een beveiligingslek. We moeten ook regelmatig proefoefeningen houden, ervan uitgaande dat er een inbreuk op de beveiliging is geweest, zodat iedereen goed is opgeleid en klaar is, en het meest cruciale aspect is om een goed gedocumenteerd reactieplan op te stellen en dit te blijven updaten in geval van wijzigingen.

Identificatie

Een van de belangrijkste fasen is de plek waar je zo snel mogelijk moet zijn. Stel je voor dat er een naald over je huid komt, en hoe langer je negeert hoe diep hij in je zal doordringen, hoe sneller je reageert met minder impact.

Identificatie is wanneer je erachter komt dat er iets fout is gegaan. In dit stadium bepaalt u of u bent geschonden, en dit kan afkomstig zijn uit elk deel van uw protocol. Dit is de fase waarin je vragen stelt zoals wanneer is het gebeurd? Welke gebieden worden beïnvloed, de reikwijdte van het compromis enz.

Insluiting

Dit deel kan lastig zijn, hier moet je heel slim en heel voorzichtig zijn, en het kan snel complex worden. Er was een nucleair incident in Tsjernobyl. Er is een hele serie op gebaseerd. Het moeilijkste deel van dat incident was insluiting. Hoe zou u de impact beperken zodat we het risico kunnen beperken? (Als je de serie nog niet hebt gezien, Iwe raden het ten zeerste aan 🙂).

Wanneer we de inbreuk ontdekken, is de eerste natuurlijke reactie om alles af te sluiten, maar dat kan in sommige gevallen meer schade aanrichten dan de inbreuk zelf. inbreuk, zodat het geen verdere schade veroorzaakt. De beste strategie is om snel de meest waarschijnlijk getroffen onderdelen te identificeren en er zo snel mogelijk aan te werken, maar soms is dat niet mogelijk, dus het kan zijn dat we de hele operatie echt moeten stoppen.

uitroeiing

Na de inperkingsstap vragen we ons af hoe het in de eerste plaats is begonnen, wat de oorzaak ervan is en hoe het zelfs is gebeurd? Dit zijn de vragen die ons de volgende keer weer zullen achtervolgen als we ze niet beantwoorden, en om dit te weten, zullen we goed onderzoek moeten doen naar de aanval, waar deze vandaan kwam en wat de chronologieën van de gebeurtenissen waren. enz.

Dit onderdeel is soms makkelijker gezegd dan gedaan. Het kan hectisch, complex en lastig zijn om tot de kern van de hacks door te dringen, en dat is waar bedrijven als QuillAudits u kunnen helpen. Indien nodig kunt u de hulp van externe bedrijven inroepen om erachter te komen hoe het allemaal is gebeurd en wat er verder moet gebeuren.

Herstel

Dit is een onderdeel waarvan u vindt dat u vooraf meer had moeten investeren en meer had moeten focussen op het beveiligingsaspect van uw bedrijf met de hulp van bedrijven als QuillAudits, omdat u tijdens het herstel opnieuw vertrouwen zult moeten opbouwen bij de gebruikers.

Bij herstel zul je opnieuw door moeten gaan met een nieuwe start. Mensen laten geloven dat je veilig bent. Het is geen gemakkelijke taak als je eenmaal bent gehackt in de Web3-wereld. Het is echter bekend dat auditrapporten de sleutel tot dergelijke problemen zijn. Een auditrapport van een bekende organisatie kan vertrouwen opbouwen met uw gebruikersruimte.

Lessons Learned

Een van de meest cruciale onderdelen, al deze stappen zullen nutteloos zijn als je er niet van leert. Als je een keer wordt gehackt, heb je een robuuster en veiliger systeem en protocol nodig. Deze stap omvat het analyseren en documenteren van de gebeurtenis en elk detail van hoe het is gebeurd en wat we doen om te voorkomen dat er opnieuw wordt ingebroken. Bij deze stap is het hele team betrokken en met alleen coördinatie kunnen we enige vooruitgang zien in een veiliger traject. .

Conclusie

Beveiligingsbedreigingen nemen de laatste jaren voortdurend in aantal toe. Het vereist de speciale aandacht van ontwikkelaars en bouwers in Web3. U kunt niet onwetend zijn over uw beveiligingsproblemen, want die ene kwetsbaarheid kan een kwestie zijn van slagen of falen voor uw protocol. Doe mee met QuillAUdits om Web3 veiliger te maken. Laat uw project vandaag nog auditen!

26 keer bekeken

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- Platoblockchain. Web3 Metaverse Intelligentie. Kennis versterkt. Toegang hier.

- De toekomst slaan met Adryenn Ashley. Toegang hier.

- Bron: https://blog.quillhash.com/2023/04/18/how-to-prepare-for-a-web3-security-breach-incident-response-planning/

- : heeft

- :is

- :niet

- $UP

- 7

- a

- Over

- vooruit

- Alles

- ook

- altijd

- an

- het analyseren van

- en

- beantwoorden

- elke

- ZIJN

- GEBIED

- gebieden

- AS

- verschijning

- At

- aanvallen

- Aanvallen

- aandacht

- controleren

- gecontroleerd

- slecht

- gebaseerde

- BE

- omdat

- geweest

- vaardigheden

- wezen

- geloofd wie en wat je bent

- BEST

- Blog

- overtreding

- bouw

- vertrouwen op te bouwen

- Gebouw

- oproepen

- CAN

- Kan krijgen

- geval

- gevallen

- Veroorzaken

- voorzichtig

- Wijzigingen

- komst

- Bedrijven

- complex

- compromis

- Aangetast

- Gedrag

- bevatten

- Insluiting

- doorlopend

- coördinatie

- cruciaal

- dag

- deep

- detail

- Bepalen

- verwoestende

- ontwikkelaars

- DEED

- Onthul Nu

- bespreken

- doen

- Dont

- beneden

- gemakkelijker

- medewerkers

- etc

- Zelfs

- Event

- EVENTS

- Alle

- iedereen

- alles

- Gezicht

- Storing

- weinig

- veld-

- Figuur

- Stevig

- Voornaam*

- gericht

- gevolgd

- Voor

- formulier

- gevonden

- oppompen van

- verder

- spel

- krijgen

- het krijgen van

- Geven

- Go

- gaan

- goed

- gehackt

- hacks

- gebeuren

- gebeurd

- Hard

- Hebben

- hulp

- hier

- zeer

- Huis

- Hoe

- How To

- Echter

- HTTPS

- i

- identificeren

- beeld

- Impact

- beïnvloed

- belangrijk

- in

- incident

- incident reactie

- omvat

- meer

- in

- investeerde

- problemen

- IT

- zelf

- mee

- Houden

- sleutel

- blijven

- bekend

- Achternaam*

- Laat

- LEARN

- als

- Waarschijnlijk

- langer

- verliezen

- maken

- maken

- Materie

- max-width

- Mei..

- middel

- macht

- Leger

- Verzachten

- meer

- meest

- Naturel

- Noodzaak

- nodig

- behoeften

- New

- volgende

- nucleair

- nummers

- Kansen

- of

- on

- EEN

- Slechts

- operatie

- or

- organisatie

- is ontstaan

- over

- Paniek

- deel

- onderdelen

- Mensen

- uitgekozen

- plaats

- plan

- planning

- Plato

- Plato gegevensintelligentie

- PlatoData

- mogelijkheden

- mogelijkheid

- mogelijk

- Voorbereiden

- voorbereiding

- voorkomen

- problemen

- Voortgang

- project

- gepast

- protocol

- vraag

- Contact

- sneller

- snel

- Quillhash

- liever

- Reageren

- klaar

- werkelijk

- adviseren

- na een training

- regelmatig

- verslag

- Rapporten

- onderzoek

- antwoord

- Risico

- robuust

- rollen

- wortel

- veilig

- veiliger

- Zei

- Bespaar

- besparing

- omvang

- beveiligen

- veiligheid

- -Series

- reeks

- moet

- Eenvoudig

- situatie

- vaardigheden

- Huid

- So

- sommige

- iets

- Tussenruimte

- special

- Stadium

- begin

- gestart

- Stap voor

- Stappen

- stop

- stoppen

- Strategie

- succes

- dergelijk

- system

- Nemen

- Taak

- team

- neem contact

- dat

- De

- de wereld

- hun

- Ze

- Deze

- van derden

- dit

- bedreigingen

- Door

- niet de tijd of

- naar

- ook

- getraind

- Trainingen

- Trust

- bijwerken

- us

- Gebruiker

- gebruikers

- kwetsbaarheid

- was

- Manier..

- we

- Web3

- Web3-wereld

- GOED

- bekend

- waren

- Wat

- of

- welke

- WIE

- geheel

- Wild

- wil

- Met

- afvragen

- woorden

- Mijn werk

- wereld

- zou

- Verkeerd

- jaar

- You

- Your

- jezelf

- zephyrnet