Toen ik het idee vormde voor het bedrijf dat Veza zou worden, interviewden mijn medeoprichters en ik tientallen Chief Information Security Officers (CISO's) en Chief Information Officers (CIO's). Ongeacht de grootte en volwassenheid van hun moderne technisch onderlegde bedrijven, we hoorden steeds weer één thema: ze konden niet zien wie toegang had tot de meest gevoelige gegevens van hun bedrijf. Ieder van hen onderschreef het principe van minste privilege, maar geen van hen kon zeggen hoe dicht hun bedrijf bij de verwezenlijking ervan was.

"Minste privilege" wordt gedefinieerd door NIST's Informatiecentrum voor computerbeveiliging als "het principe dat een beveiligingsarchitectuur zo moet worden ontworpen dat elke entiteit de minimale systeembronnen en autorisaties krijgt die de entiteit nodig heeft om zijn functie uit te voeren." Dat klinkt eenvoudig, maar er is iets veranderd. Gegevens zijn nu verspreid over meerdere clouds, honderden SaaS-apps en oude en nieuwe systemen. Als gevolg hiervan stapelen alle moderne bedrijven "toegangsschulden" op - onnodige machtigingen die in de eerste plaats te breed waren of niet langer nodig zijn na een baanwisseling of beëindiging.

A KPMG-onderzoek ontdekte dat alleen al in 62 2021% van de Amerikaanse respondenten te maken kreeg met een inbreuk of cyberincident. Als een werknemer ten prooi valt aan phishing, maar alleen toegang heeft tot niet-gevoelige informatie, is er mogelijk helemaal geen economische impact. Minste privilege beperkt de schade van een aanval.

Er zijn drie obstakels voor het bereiken van de minste privileges: zichtbaarheid, schaal en statistieken.

Zichtbaarheid is de basis

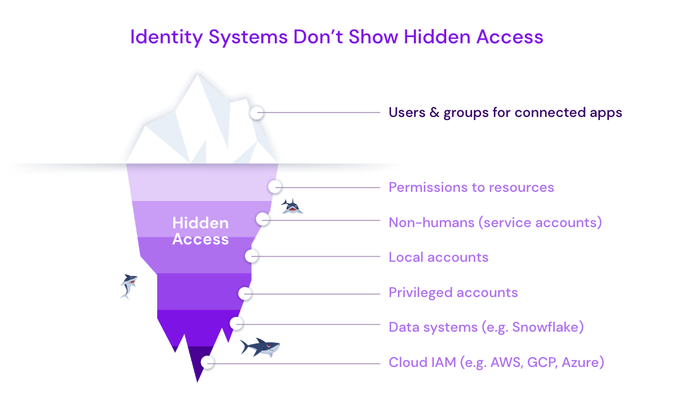

Het is moeilijk om iets te beheren dat je niet kunt zien, en toegangsrechten zijn verspreid over talloze systemen in de onderneming. Veel worden lokaal beheerd binnen de unieke toegangscontroles van een systeem (bijv. Salesforce-beheerdersmachtigingen). Zelfs wanneer bedrijven een identiteitsprovider implementeren, zoals Okta, Ping of ForgeRock, toont dit slechts het topje van de ijsberg. Het kan niet alle machtigingen tonen die zich onder de waterlijn bevinden, inclusief lokale accounts en serviceaccounts.

Dit is vooral relevant vandaag de dag, met zoveel bedrijven die ontslagen maken. Bij het beëindigen van werknemers trekken werkgevers de toegang tot het netwerk en SSO (single sign-on) in, maar dit werkt niet helemaal door naar de talloze systemen waarin de werknemer rechten had. Dit wordt ongeziene toegangsschuld.

Voor bedrijven waar wettelijke naleving periodieke toegangsbeoordelingen verplicht stelt, is zichtbaarheid handmatig, vervelend en kwetsbaar voor omissies. Medewerkers worden eropuit gestuurd om individuele systemen handmatig te onderzoeken. Het begrijpen van deze rapporten (vaak screenshots) is misschien mogelijk voor een klein bedrijf, maar niet voor een bedrijf met een moderne data-omgeving.

Scale

Elk bedrijf kan duizenden identiteiten hebben voor werknemers, plus nog eens duizenden voor niet-mensen, zoals serviceaccounts en bots. Er kunnen honderden 'systemen' zijn, waaronder cloudservices, SaaS-apps, apps op maat en datasystemen zoals SQL Server en Snowflake. Elk biedt tientallen of honderden mogelijke machtigingen voor een willekeurig aantal gedetailleerde gegevensbronnen. Aangezien er voor elke mogelijke combinatie hiervan een toegangsbeslissing moet worden genomen, is het gemakkelijk voor te stellen dat het een uitdaging is om een miljoen beslissingen te controleren.

Om het beste uit een slechte situatie te halen, nemen bedrijven een kortere weg en wijzen identiteiten toe aan rollen en groepen. Dit lost het schaalprobleem op, maar verergert het zichtbaarheidsprobleem. Het beveiligingsteam kan misschien zien wie tot een groep behoort, en ze kennen het label op die groep, maar labels vertellen niet het hele verhaal. Het team kan geen toegang zien op het niveau van tabellen of kolommen. Wanneer Identity Access Management (IAM)-teams een onophoudelijke stroom toegangsverzoeken ontvangen, is het verleidelijk om goedkeuring te geven aan de best passende groep, zelfs als die groep meer toegang verleent dan nodig is.

Bedrijven kunnen de schaaluitdaging niet overwinnen zonder automatisering. Een oplossing is in de tijd beperkte toegang. Als een medewerker bijvoorbeeld toegang heeft gekregen tot een groep, maar 90% van de machtigingen gedurende 60 dagen niet gebruikt, is het waarschijnlijk een goed idee om die toegang in te korten.

Metriek

Als je het niet kunt meten, kun je het ook niet managen, en niemand heeft vandaag de dag de tools om te kwantificeren hoeveel "privilege" is verleend.

CISO's en hun beveiligingsteams hebben een dashboard nodig om de minste bevoegdheden te beheren. Net zoals Salesforce verkoopteams het objectmodel en dashboards gaf om inkomsten te beheren, creëren nieuwe bedrijven dezelfde basis voor toegangsbeheer.

Hoe zullen teams hun toegang kwantificeren? Wordt het "privilegepunten" genoemd? Totale toestemmingsscore? Een 2017-papier bedacht een maatstaf voor databaseblootstelling genaamd "breach risk magnitude". Hoe we het ook noemen, de opkomst van deze maatstaf zal een keerpunt zijn in identiteit-eerst-beveiliging. Zelfs als de maatstaf onvolmaakt is, zal het de mentaliteit van een bedrijf verschuiven naar het beheren van de minste privileges als een bedrijfsproces.

Vooruit gaan

Het landschap is veranderd en het is praktisch onmogelijk geworden om met handmatige methoden de minste privileges te bereiken. Om dit op te lossen, zijn nieuwe technologieën, processen en denkwijzen nodig. De CISO's en CIO's waarmee ik werk, geloven dat zo min mogelijk privileges mogelijk zijn, en ze doen verstandige investeringen om verder te gaan dan het absolute minimum van driemaandelijkse toegangsbeoordelingen. Het zal niet lang meer duren voordat handmatige beoordelingen tot het verleden behoren en automatisering de complexiteit van moderne toegangscontrole temt.

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- Platoblockchain. Web3 Metaverse Intelligentie. Kennis versterkt. Toegang hier.

- Bron: https://www.darkreading.com/attacks-breaches/everybody-wants-least-privilege-so-why-isn-t-anyone-achieving-it

- :is

- 2017

- 2021

- 7

- a

- in staat

- toegang

- accounts

- Accumuleren

- Bereiken

- het bereiken van

- over

- adressen

- beheerder

- Na

- Alles

- alleen

- en

- iedereen

- apps

- architectuur

- ZIJN

- AS

- At

- aanvallen

- Automatisering

- slecht

- BE

- worden

- wordt

- vaardigheden

- geloofd wie en wat je bent

- onder

- BEST

- Verder

- bots

- overtreding

- breed

- bredere

- bedrijfsdeskundigen

- Bedrijfsproces

- by

- Bellen

- Dit betekent dat we onszelf en onze geliefden praktisch vergiftigen.

- CAN

- kan niet

- uitdagen

- verandering

- controleren

- chef

- Sluiten

- Cloud

- cloud-diensten

- Cake co-founders.

- gemunt

- columns

- combinatie van

- Bedrijven

- afstand

- ingewikkeldheid

- nakoming

- computer

- Computer beveiliging

- uitvoeren

- onder controle te houden

- controles

- kon

- Wij creëren

- gewoonte

- cyber

- dashboards

- gegevens

- Database

- dagen

- Schuld

- beslissing

- beslissingen

- gedefinieerd

- ontworpen

- tientallen

- e

- elk

- Economisch

- Economische impact

- beide

- Werknemer

- medewerkers

- werkgevers

- Enterprise

- entiteit

- Milieu

- vooral

- Zelfs

- Alle

- voorbeeld

- ervaren

- Media

- Falls

- Voornaam*

- Voor

- ForgeRock

- gevonden

- Foundation

- functie

- gegeven

- goed

- verleend

- Grafisch

- Groep

- Groep

- hand

- Hard

- Hebben

- gehoord

- verborgen

- Hoe

- HTML

- HTTPS

- Honderden

- i

- idee

- identiteiten

- Identiteit

- Impact

- uitvoeren

- onmogelijk

- in

- incident

- Inclusief

- individueel

- informatie

- Voorlichtingsfunctionarissen

- informatiebeveiliging

- geïnterviewd

- onderzoeken

- Investeringen

- IT

- HAAR

- Jobomschrijving:

- blijven

- label

- labels

- Landschap

- ontslagen

- Juridisch

- Niveau

- als

- lokaal

- plaatselijk

- lang

- langer

- maken

- maken

- beheer

- beheerd

- management

- beheren

- mandaten

- handboek

- veel

- Materie

- зрелость

- max-width

- maatregel

- methoden

- metriek

- Metriek

- macht

- miljoen

- Mindset

- minimum

- model

- Modern

- moment

- meer

- meest

- beweging

- meervoudig

- noodzakelijk

- Noodzaak

- behoeften

- netwerk

- New

- Nieuwe technologieën

- NIH

- NIST

- aantal

- object

- obstakels

- of

- Aanbod

- officieren

- OCTA

- Oud

- on

- EEN

- Overwinnen

- verleden

- Uitvoeren

- periodiek

- toestemming

- permissies

- Phishing

- ping

- plaats

- Plato

- Plato gegevensintelligentie

- PlatoData

- plus

- punten

- mogelijk

- bijna

- principe

- waarschijnlijk

- probleem

- processen

- leverancier

- RE

- ontvangende

- relevante

- Rapporten

- verzoeken

- vereisen

- hulpbron

- Resources

- resultaat

- inkomsten

- Recensies

- Stijgen

- Risico

- rollen

- s

- SaaS

- verkoop

- verkoopsteam

- dezelfde

- Scale

- screenshots

- veiligheid

- zin

- gevoelig

- service

- Diensten

- verschuiving

- moet

- tonen

- Shows

- Eenvoudig

- sinds

- single

- situatie

- Maat

- Klein

- So

- oplossing

- iets

- verspreiden

- Verhaal

- stream

- dergelijk

- system

- Systems

- Nemen

- team

- teams

- Technologies

- dat

- De

- hun

- Ze

- thema

- Deze

- ding

- spullen

- duizenden kosten

- drie

- type

- naar

- vandaag

- ook

- tools

- Totaal

- in de richting van

- unieke

- us

- .

- zichtbaarheid

- Kwetsbaar

- Manier..

- welke

- WIE

- geheel

- wil

- Met

- binnen

- zonder

- Won

- Mijn werk

- zou

- You

- zephyrnet