Zoals de meeste operators die er zijn, wij werkelijk genoten van het nieuws van vorige maand over de internationale wetshandhaving die LockBit, een van de wereldmachten, ontwricht meest winstgevende ransomwarebendes.

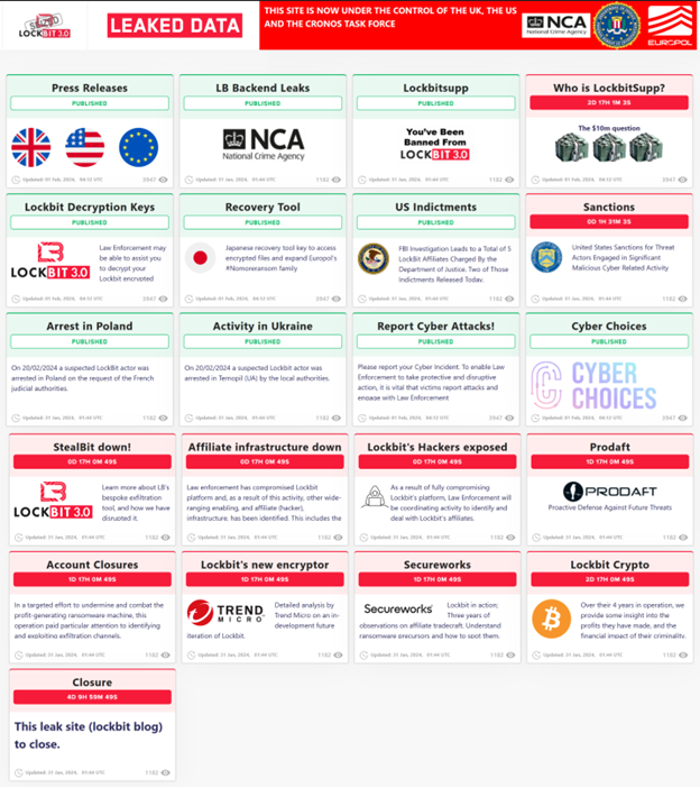

Ransomware is de afgelopen tien jaar een mondiaal probleem geworden, waarbij moderne ransomwarebendes feitelijk opereren als complexe bedrijven. Het afgelopen jaar hebben meerdere overheden en particuliere bedrijven samengewerkt om deze bendes te ontwrichten. De coördinerende organisaties die betrokken zijn bij Operatie Kronos gebruikte LockBit's eigen infrastructuur om details over de operaties van de bende te publiceren. Bijvoorbeeld, LockBit's leklocatie werd gebruikt om de verwijdering bekend te maken: arrestaties in meerdere landen, beschikbare decoderingssleutels, informatie over de actoren, enzovoort. Deze tactiek dient niet alleen om LockBit in verlegenheid te brengen, het is ook een effectieve waarschuwing aan de leden van de bende en aan andere ransomware-bendes.

Schermafbeelding van de LockBit-leklocatie na de verwijdering, met een samenvatting van de activiteiten die de wetshandhaving heeft uitgevoerd. (Bron: Aaron Walton.)

Deze activiteit tegen LockBit betekent een grote overwinning, maar ransomware blijft een groot probleem. zelfs van LockBit. Om ransomware beter te kunnen bestrijden, moet de cyberbeveiligingsgemeenschap rekening houden met enkele geleerde lessen.

Vertrouw nooit criminelen

Volgens de Britse National Crime Agency (NCA) waren er gevallen waarin een slachtoffer LockBit betaalde, maar de bende de gegevens niet van zijn servers verwijderde zoals beloofd.

Dit is natuurlijk niet ongebruikelijk. Veel ransomwarebendes slagen er niet in te doen wat ze zeggen dat ze zullen doen, of het nu gaat om het niet verstrekken van een methode voor het decoderen van bestanden of het blijven opslaan van gestolen gegevens (in plaats van deze te verwijderen).

Dit onderstreept een van de grootste risico's van het betalen van losgeld: het slachtoffer vertrouwt erop dat een crimineel zijn afspraken nakomt. Het onthullen dat LockBit de gegevens niet verwijderde zoals beloofd, schaadt de reputatie van de groep ernstig. Ransomwaregroepen moeten een schijn van betrouwbaarheid behouden, anders hebben hun slachtoffers geen reden om hen te betalen.

Het is belangrijk dat organisaties zich op deze eventualiteiten voorbereiden en plannen hebben. Organisaties mogen er nooit van uitgaan dat decodering mogelijk zal zijn. In plaats daarvan moeten ze prioriteit geven aan het opstellen van grondige rampenherstelplannen en -procedures voor het geval hun gegevens in gevaar komen.

Deel informatie om verbindingen te leggen

Wetshandhavingsorganisaties, zoals de FBI, de Cybersecurity and Infrastructure Security Agency (CISA) en de geheime dienst van de Verenigde Staten, zijn altijd geïnteresseerd in de tactieken, hulpmiddelen, betalingen en communicatiemethoden van aanvallers. Deze details kunnen hen helpen andere slachtoffers te identificeren die het doelwit zijn van dezelfde aanvaller of een aanvaller die dezelfde tactieken of tools gebruikt. De verzamelde inzichten omvatten informatie over slachtoffers, financiële verliezen, aanvalstactieken, hulpmiddelen, communicatiemethoden en betalingseisen, waardoor wetshandhavingsinstanties ransomwaregroepen beter kunnen begrijpen. De informatie wordt ook gebruikt bij het indienen van aanklachten tegen de criminelen wanneer ze worden gepakt. Als wetshandhavingsinstanties patronen kunnen zien in de gebruikte technieken, ontstaat er een completer beeld van de criminele organisatie.

In het geval van ransomware-as-a-service (RaaS) gebruiken agentschappen een tweeledige aanval: ze ontwrichten zowel het administratieve personeel van de bende als de aangesloten afdelingen. Het administratieve personeel is over het algemeen verantwoordelijk voor het beheer van de dataleksite, terwijl de aangesloten bedrijven verantwoordelijk zijn voor het inzetten van de ransomware en het versleutelen van netwerken. Het administratief personeel stelt criminelen in staat, en zal, zonder hun verwijdering, andere criminelen blijven inschakelen. De aangesloten bedrijven zullen voor andere ransomwarebendes gaan werken als het administratieve personeel wordt verstoord.

Affiliates maken gebruik van infrastructuur die zij hebben aangeschaft of waartoe zij illegaal toegang hebben verkregen. Informatie over deze infrastructuur wordt zichtbaar via hun tools, netwerkverbindingen en gedrag. Details over beheerders worden onthuld via het losgeldproces: Om het losgeldproces te laten plaatsvinden, biedt de beheerder een communicatiemethode en een betalingsmethode.

Hoewel de betekenis voor een organisatie misschien niet meteen waardevol lijkt, kunnen wetshandhavingsinstanties en onderzoekers deze details gebruiken om meer over de criminelen erachter te onthullen. In het geval van LockBit kon de wetshandhaving details van eerdere incidenten gebruiken om verstoring van de infrastructuur van de groep en sommige aangesloten bedrijven te plannen. Zonder die informatie, verzameld met de hulp van slachtoffers van de aanval en geallieerde instanties, zou Operatie Cronos waarschijnlijk niet mogelijk zijn geweest.

Het is belangrijk op te merken dat organisaties geen slachtoffer hoeven te zijn om te kunnen helpen. Overheden willen graag samenwerken met particuliere organisaties. In de VS kunnen organisaties meedoen aan de strijd tegen ransomware door samen te werken met CISA, die de Joint Cyber Defense Collaborative (JCDC) heeft opgericht om wereldwijd partnerschappen op te bouwen om cruciale en actuele informatie te delen. De JCDC faciliteert bidirectionele informatie-uitwisseling tussen overheidsinstanties en publieke organisaties.

Deze samenwerking helpt zowel CISA als organisaties op de hoogte te blijven van trends en de infrastructuur van aanvallers te identificeren. Zoals de LockBit-verwijdering aantoont, kan dit soort samenwerking en het delen van informatie de rechtshandhaving een cruciale voorsprong geven tegen zelfs de machtigste aanvallersgroepen.

Presenteer een verenigd front tegen ransomware

We kunnen hopen dat andere ransomwarebendes de actie tegen LockBit als waarschuwing zullen beschouwen. Maar laten we in de tussentijd ijverig blijven in het beveiligen en monitoren van onze eigen netwerken, het delen van informatie en samenwerken, want de dreiging van ransomware is nog niet voorbij. Ransomwarebendes hebben er baat bij als hun slachtoffers denken dat ze geïsoleerd zijn. Maar als organisaties en wetshandhavingsinstanties hand in hand samenwerken om informatie te delen, kunnen ze samen hun tegenstanders een stap voor blijven.

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- PlatoData.Network Verticale generatieve AI. Versterk jezelf. Toegang hier.

- PlatoAiStream. Web3-intelligentie. Kennis versterkt. Toegang hier.

- PlatoESG. carbon, CleanTech, Energie, Milieu, Zonne, Afvalbeheer. Toegang hier.

- Plato Gezondheid. Intelligentie op het gebied van biotech en klinische proeven. Toegang hier.

- Bron: https://www.darkreading.com/threat-intelligence/lessons-from-the-lockbit-takedown

- : heeft

- :is

- :niet

- :waar

- $UP

- 10

- 8

- a

- Aaron

- in staat

- Over

- geraadpleegde

- Actie

- activiteiten

- activiteit

- actoren

- administratief

- beheerders

- filialen

- Na

- tegen

- agentschappen

- agentschap

- vooruit

- ook

- altijd

- an

- en

- en infrastructuur

- verschijnen

- ZIJN

- arrestaties

- AS

- ervan uitgaan

- aanvallen

- aanvaller

- Beschikbaar

- BE

- omdat

- worden

- geweest

- gedrag

- achter

- wezen

- geloofd wie en wat je bent

- voordeel

- Betere

- tussen

- bidirectionele

- Groot

- zowel

- bouw

- ondernemingen

- maar

- by

- CAN

- geval

- gevangen

- chainalysis

- lasten

- samengewerkt

- samenwerken

- samenwerking

- samenwerkend

- Communicatie

- communicatiemethoden

- gemeenschap

- Bedrijven

- compleet

- complex

- Aangetast

- aansluitingen

- Overwegen

- voortzetten

- blijft

- voortgezette

- coördineren

- landen

- Type cursus

- het aanmaken

- Misdrijf

- Crimineel

- criminelen

- kritisch

- Cronos

- cyber

- Cybersecurity

- gegevens

- gegevenslek

- Verdediging

- eisen

- demonstreert

- het inzetten

- gegevens

- DEED

- ontwrichten

- verstoord

- Ontwrichting

- do

- doesn

- don

- trekken

- gretig

- effectief

- effectief

- in staat stellen

- maakt

- einde

- handhaving

- Zelfs

- Event

- voorbeeld

- blootgestelde

- vergemakkelijkt

- FAIL

- fbi

- vechten

- Bestanden

- financieel

- Voor

- gevormd

- oppompen van

- voor

- Bende

- gangs

- verzameld

- algemeen

- Geven

- Globaal

- Wereldwijd

- Overheid

- overheidsinstellingen

- overheden

- Groep

- Groep

- hand

- gebeuren

- Hebben

- hulp

- helpt

- highlights

- houden

- hoop

- HTTPS

- identificeren

- if

- wederrechtelijk

- beeld

- per direct

- belangrijk

- in

- omvatten

- informatie

- Infrastructuur

- inzicht

- verkrijgen in plaats daarvan

- Intel

- geïnteresseerd

- Internationale

- betrokken zijn

- isn

- geïsoleerd

- IT

- HAAR

- mee

- gewricht

- voor slechts

- toetsen

- Achternaam*

- Wet

- politie

- lekken

- geleerd

- Lessen

- Lessons Learned

- laten

- Hefboomwerking

- Waarschijnlijk

- verliezen

- onderhouden

- beheren

- veel

- Mei..

- ondertussen

- methode

- methoden

- Modern

- Grensverkeer

- Maand

- meer

- meest

- meervoudig

- nationaal

- NCA

- Noodzaak

- behoeften

- netwerk

- netwerken

- nooit

- nieuws

- geen

- nota

- of

- on

- EEN

- werkzaam

- operatie

- Operations

- exploitanten

- or

- bestellen

- organisatie

- organisaties

- Overige

- anders-

- onze

- uit

- over

- het te bezitten.

- betaald

- partnerships

- verleden

- patronen

- Betaal

- het betalen van

- betaling

- betalingsmethode

- betalingen

- uitgevoerd

- beeld

- plaats

- plan

- plannen

- Plato

- Plato gegevensintelligentie

- PlatoData

- mogelijk

- krachtige

- Voorbereiden

- presenteren

- druk

- prioriteren

- privaat

- Particuliere bedrijven

- probleem

- procedures

- winstgevend

- beloofde

- biedt

- het verstrekken van

- publiek

- publiceren

- gekocht

- Losgeld

- ransomware

- liever

- RE

- reden

- verwijdering

- vertegenwoordigt

- reputatie

- onderzoekers

- verantwoordelijk

- onthullende

- onthult

- risico's

- s

- dezelfde

- ervaren

- Geheim

- Secret Service

- beveiligen

- veiligheid

- zien

- dienen

- Servers

- service

- streng

- Delen

- informatie delen

- delen

- moet

- betekenis

- aanzienlijke

- website

- So

- sommige

- bron

- Medewerkers

- Staten

- blijven

- Stap voor

- gestolen

- shop

- dergelijk

- tactiek

- Nemen

- doelgerichte

- technieken

- neem contact

- dat

- De

- de informatie

- het gewricht

- Brittannië

- de wereld

- hun

- Ze

- Er.

- Deze

- ze

- dit

- grondig

- bedreiging

- Door

- actuele

- naar

- samen

- tools

- top

- Trends

- Trust

- vertrouwen

- betrouwbaarheid

- BEURT

- type dan:

- Uk

- begrijpen

- United

- Verenigde Staten

- us

- .

- gebruikt

- gebruik

- waardevol

- Slachtoffer

- slachtoffers

- waarschuwing

- was

- we

- waren

- Wat

- wanneer

- of

- welke

- en

- wil

- winnen

- Met

- zonder

- Mijn werk

- wereld

- zou niet

- jaar

- jaar

- zephyrnet