Dat heeft de Britse National Crime Agency (NCA) gedaan onlangs aangekondigd werk dat het heeft gedaan als een doorlopend onderdeel van een nagesynchroniseerd multinationaal project Bediening PowerOFF.

Het idee lijkt te zijn om valse cybercrime-as-a-service-sites te gebruiken om de aandacht te trekken van beïnvloedbare jongeren die rondhangen aan de rand van cybercriminaliteit en op zoek zijn naar een ondergrondse gemeenschap om zich bij aan te sluiten en de kneepjes van het vak te leren...

…waarna degenen die zich proberen te registreren "gecontacteerd door de National Crime Agency of politie en gewaarschuwd voor betrokkenheid bij cybercriminaliteit".

De valse crimeware-as-a-service-aanbiedingen die de NCA beweert te exploiteren, zijn zogenaamde booters, ook wel bekend als stressers, ook wel bekend als DDoSsers, waar DDoS de afkorting is van gedistribueerde denial of service.

DoS versus DDoS

Een gewone denial of service, of DoS, houdt meestal in dat speciaal vervaardigd netwerkverkeer naar een bepaalde site of service wordt gestuurd om deze te laten crashen.

Meestal betekent dat het vinden van een soort kwetsbaarheid of configuratieprobleem, zodat een netwerkpakket met boobytraps de server laat struikelen en het laat mislukken.

Dergelijke aanvallen kunnen echter vaak worden omzeild als u eenmaal weet hoe ze werken.

Je zou bijvoorbeeld kunnen patchen tegen het insect waar de boeven hun geslepen breinaalden in steken; je zou de serverconfiguratie kunnen aanscherpen; of je zou een inkomende firewall kunnen gebruiken om de boobytrap-pakketten die ze gebruiken om de crash te activeren, te detecteren en te blokkeren.

Daarentegen zijn DDoS-aanvallen meestal veel minder geavanceerd, waardoor ze gemakkelijker kunnen worden uitgevoerd door technisch onervaren boeven, maar ze zien er veel natuurlijker uit, waardoor ze zelfs voor technisch ervaren verdedigers moeilijker te stoppen zijn.

De meeste DDoS-aanvallen zijn gebaseerd op het gebruik van ogenschijnlijk normaal verkeer, zoals gewone GET-verzoeken op het web die vragen om de hoofdpagina van uw site, van een bescheiden verscheidenheid aan internetadressen, zoals ogenschijnlijk onschuldige ISP-verbindingen van consumenten...

... maar met een volume dat honderden, duizenden of misschien zelfs miljoenen keren hoger is dan uw beste dag van echt webverkeer ooit.

Overspoeld met normaal

Een opstartservice die wordt gerund door oplichters die al malware beheersen die ze op de laptops of routers van 100,000 thuisgebruikers hebben geïmplanteerd, kan ze allemaal opdracht geven om tegelijkertijd toegang tot uw website te krijgen.

Dit soort instellingen staat in het jargon bekend als a botnet or zombie netwerk, omdat het een verzameling computers is die in het geheim en op afstand door hun zogenaamde bot-herders tot leven kunnen worden getrapt om slechte dingen te doen.

Stel je voor dat je gewend bent aan een miljoen site-hits per maand, en je hebt noodvoorzieningen getroffen in de hoop op een glorieus drukke periode waarin je op één dag een miljoen hits zou kunnen binnenhalen.

Stel je nu voor dat je plotseling 100,000 "gebruikers" hebt die allemaal op je deur kloppen in een enkele periode van 10 seconden, en dan keer op keer terugkomen en je vragen om echte webpagina's terug te sturen die ze helemaal niet van plan zijn te bekijken.

U kunt dit soort verkeersoverbelasting niet tegengaan, omdat het aantrekken van verkeer naar uw website vrijwel zeker uw doel is en niet iets dat u wilt voorkomen.

U kunt niet gemakkelijk een firewallregel schrijven om de tijdverspilling van webverzoeken van de DDoSsers te blokkeren, omdat hun pakketten waarschijnlijk niet te onderscheiden zijn van het netwerkverkeer dat een gewone browser zou creëren.

(De aanvallers kunnen eenvoudigweg uw website bezoeken met een populaire browser, de door het verzoek gegenereerde gegevens registreren en deze voor waarheidsgetrouwheid exact opnieuw afspelen.)

En u kunt niet gemakkelijk een blokkeerlijst samenstellen van bekende slechte afzenders, omdat de afzonderlijke apparaten die zijn gecoöpteerd in het botnet dat tegen u is gekeerd, vaak niet te onderscheiden zijn van de apparaten of routers van legitieme gebruikers die voor echte doeleinden toegang proberen te krijgen tot uw website.

Geen ervaring nodig

Helaas vereist het betreden van de DDoS- of booter-scene geen technische vaardigheden, of de kennis die nodig is om malware te schrijven en te verspreiden, of de mogelijkheid om zelf een botnet te beheren.

U kunt eenvoudig beginnen door rond te hangen met meer ervaren cybercriminelen en te bedelen, lenen of kopen (meer precies, misschien huren) tijd en bandbreedte van hun bestaande opstartservice.

Misschien voelt het niet als een misdaad?

Als je alleen maar de servers van je school vraagt om duizenden goed geformuleerde verzoeken te verwerken om een toets te verstoren waarvoor je niet hebt gereviseerd, of om terug te vallen op een leraar die je niet mag, of gewoon om op te scheppen rechten met je maten, waar zit de criminaliteit in?

U kunt uzelf ervan overtuigen dat u niets verkeerds doet, zolang u geen malware naar het netwerk gooit, niet van plan bent in te breken en geen gegevens wilt stelen.

Heck, "genieten" van meer verkeer is toch iets waar de meeste sites graag over opscheppen?

Geen onschuldig tijdverdrijf

Maar DDoSsing is lang niet zo onschuldig als je zou hopen te beweren ter verdediging als je ooit voor een strafrechter wordt gesleept.

Volgens de NCA:

Distributed Denial of Service (DDoS)-aanvallen, die zijn ontworpen om websites te overweldigen en offline te dwingen, zijn illegaal in het VK onder de Computer Misuse Act 1990.

Terwijl de politie verder gaat:

DDoS-for-hire of booter-services stellen gebruikers in staat om binnen enkele minuten accounts op te zetten en DDoS-aanvallen te bestellen. Dergelijke aanvallen kunnen aanzienlijke schade aanrichten aan bedrijven en kritieke nationale infrastructuur, en voorkomen vaak dat mensen toegang krijgen tot essentiële openbare diensten.

[. . .]

De waargenomen anonimiteit en het gebruiksgemak van deze diensten betekent dat DDoS een aantrekkelijke misdaad op instapniveau is geworden, waardoor personen met weinig technische vaardigheden gemakkelijk cyberdelicten kunnen plegen.

Traditionele verwijderingen en arrestaties van sites zijn belangrijke onderdelen van de reactie van wetshandhavers op deze dreiging. Met deze activiteit hebben we echter onze operationele capaciteit uitgebreid, terwijl we tegelijkertijd het vertrouwen in de criminele markt ondermijnen.

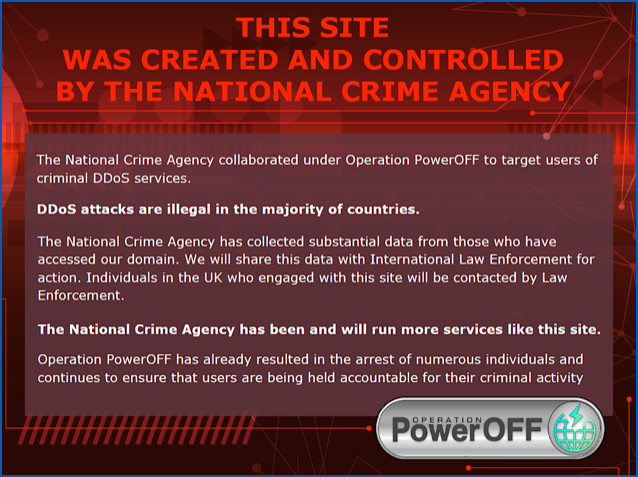

De NCA's standpunt is duidelijk uit dit bericht, zoals gepost op een voormalige lokaasserver die nu is omgezet in een waarschuwingspagina:

Bericht dat wordt weergegeven nadat een NCA-lokaassite zijn doel heeft bereikt.

Wat te doen?

Doe het niet!

Als u op zoek bent naar programmeren, netwerkbeveiliging, website-ontwerp, of gewoon om rond te hangen met andere computervaardige mensen in de hoop van hen te leren en tegelijkertijd plezier te hebben...

… sluit je aan bij een van de vele duizenden open source-projecten die erop gericht zijn iets bruikbaars voor iedereen te produceren.

DDoSsing voelt misschien als een beetje tegencultureel amusement, maar noch de eigenaar van de site die je aanvalt, noch de politie, noch de magistraten zullen de grappige kant ervan inzien.

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- Platoblockchain. Web3 Metaverse Intelligentie. Kennis versterkt. Toegang hier.

- Bron: https://nakedsecurity.sophos.com/2023/03/28/cops-use-fake-ddos-services-to-take-aim-at-wannabe-cybercriminals/

- :is

- $UP

- 000

- 1

- 100

- 70

- a

- vermogen

- Over

- absoluut

- toegang

- toegang

- accounts

- Handelen

- activiteit

- adressen

- veroorloofd

- Na

- tegen

- agentschap

- het richten

- Alles

- Het toestaan

- al

- amusement

- en

- anonimiteit

- ZIJN

- rond

- arrestaties

- AS

- At

- aanvallen

- Aanvallen

- aandacht

- aantrekken

- aantrekkelijk

- auteur

- auto

- terug

- background-image

- slecht

- bandbreedte

- BE

- omdat

- worden

- BEST

- Beetje

- Blok

- grens

- ontlening

- botnet

- Onder

- Breken

- browser

- Bug

- bouw

- ondernemingen

- Buying

- by

- CAN

- Veroorzaken

- Centreren

- zeker

- aanspraak maken op

- Klik

- Collectie

- kleur

- komst

- plegen

- gemeenschap

- componenten

- computer

- computers

- Configuratie

- consument

- voortzetten

- contrast

- onder controle te houden

- geconverteerd

- overtuigt

- kon

- Rechtbank

- deksel

- Neerstorten

- en je merk te creëren

- Misdrijf

- Crimineel

- kritisch

- cybercrime

- cybercriminelen

- gegevens

- dag

- DDoS

- verdediging

- verdedigers

- Denial of Service

- Design

- ontworpen

- systemen

- Display

- ontwrichten

- Nee

- doen

- Dont

- Deur

- DOS

- nagesynchroniseerde

- makkelijk te gebruiken

- gemakkelijker

- gemakkelijk

- noodgeval

- boeiende

- entry-level

- essentieel

- Zelfs

- OOIT

- iedereen

- precies

- voorbeeld

- bestaand

- ervaring

- ervaren

- FAIL

- nep

- VIND DE PLEK DIE PERFECT VOOR JOU IS

- het vinden van

- firewall

- Voor

- Dwingen

- Voormalig

- oppompen van

- voor

- leuke

- grappig

- gegenereerde

- krijgen

- het krijgen van

- doel

- Hangen

- Hebben

- met

- Hoogte

- hoger

- Hits

- Home

- hoop

- zweven

- Hoe

- Echter

- HTTPS

- Honderden

- idee

- Onwettig

- beeld

- in

- individueel

- individuen

- Infrastructuur

- van plan

- Bedoeling

- Internet

- ISP

- IT

- HAAR

- jargon

- mee

- jpg

- sleutel

- kloppen

- blijven

- kennis

- bekend

- laptops

- Wet

- leren

- Life

- als

- Elke kleine stap levert grote resultaten op!

- lang

- op zoek

- liefde

- gemaakt

- Hoofd

- maken

- malware

- beheer

- veel

- Marge

- Markt

- Materie

- max-width

- middel

- macht

- miljoen

- miljoenen

- minuten

- Maand

- meer

- meest

- multinationaal

- Naakte beveiliging

- nationaal

- NCA

- Nabij

- Noch

- netwerk

- Netwerk veiligheid

- netwerk verkeer

- een

- of

- aanbod

- offline

- Oud

- on

- EEN

- lopend

- open

- open source

- besturen

- operationele

- bestellen

- origineel

- Overige

- anders-

- het te bezitten.

- eigenaar

- pakketten

- pagina

- deel

- bijzonder

- Patch

- Mensen

- waargenomen

- misschien

- periode

- Eenvoudig

- Plato

- Plato gegevensintelligentie

- PlatoData

- Politie

- Populair

- positie

- geplaatst

- Berichten

- potentieel

- Precies

- voorkomen

- waarschijnlijk

- probleem

- produceren

- Programming

- project

- projecten

- voorziening

- publiek

- doel

- doeleinden

- vast

- record

- registreren

- regelmatig

- te vragen

- verzoeken

- vereisen

- antwoord

- rechten

- Regel

- lopen

- dezelfde

- scène

- veiligheid

- lijkt

- verzending

- Servers

- service

- Diensten

- reeks

- setup

- Bermuda's

- getoond

- kant

- aanzienlijke

- eenvoudigweg

- single

- website

- Locaties

- vaardigheden

- solide

- sommige

- iets

- geraffineerd

- bron

- begin

- stop

- dergelijk

- zeker

- SVG

- Nemen

- Technisch

- technische vaardigheden

- proef

- dat

- De

- Brittannië

- hun

- Ze

- Deze

- spullen

- duizenden kosten

- bedreiging

- niet de tijd of

- keer

- naar

- top

- verkeer

- overgang

- transparant

- leiden

- reis

- Trust

- Gedraaid

- typisch

- Uk

- voor

- URL

- .

- gebruikers

- doorgaans

- variëteit

- Tegen

- Bezoek

- volume

- kwetsbaarheid

- waarschuwing

- web

- Verkeer van het web

- Website

- websites

- welke

- WIE

- Breedte

- wil

- Met

- Mijn werk

- zou

- schrijven

- schrijver

- Verkeerd

- You

- Your

- jezelf

- zephyrnet

![S3 Aflevering 116: Laatste druppel voor LastPass? Is crypto gedoemd? [Audio + tekst] S3 Aflevering 116: Laatste druppel voor LastPass? Is crypto gedoemd? [Audio + tekst]](https://platoblockchain.com/wp-content/uploads/2023/01/s3-ep116-last-straw-for-lastpass-is-crypto-doomed-audio-text-360x220.jpg)