Leestijd: 5 minuten

Leestijd: 5 minuten

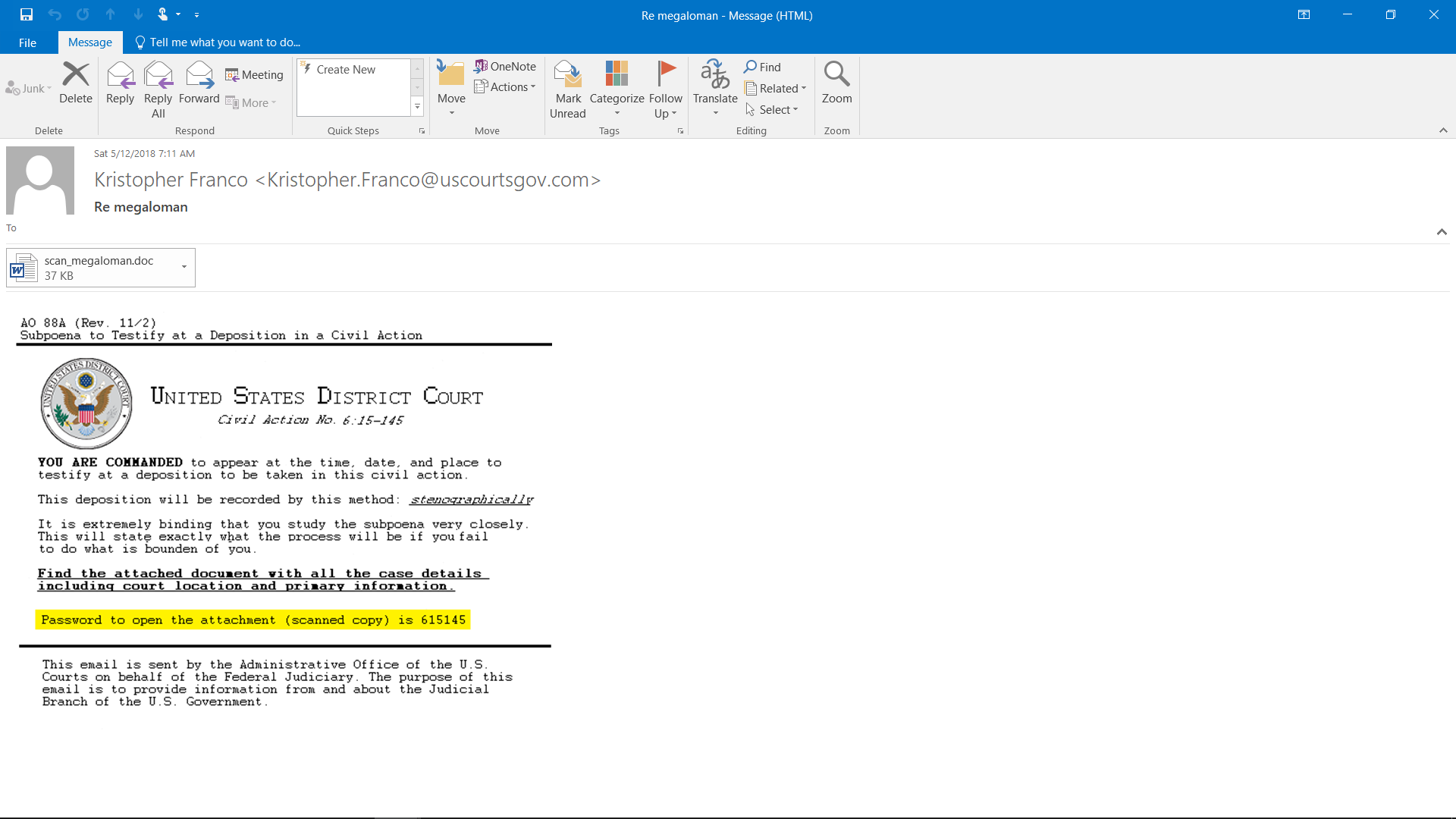

Zou u bang of op zijn minst ongerust zijn als u een dagvaarding voor de Amerikaanse rechtbank in uw e-mailbox zou vinden? De meeste mensen zouden dat zeker doen. Dat is precies waar de kwaadwillende aanvallers op telden bij het uitvoeren van deze massale aanval vanaf in Rusland gevestigde IP's met een geavanceerde en sluwe ransomware-payload.

Social engineering: vervalste autoriteit veroorzaakt echte angst

3582 gebruikers werden het doelwit van deze kwaadaardige e-mail vermomd als dagvaarding van de "United States District Court".

Zoals je kunt zien, bestaat de e-mail uit een hele reeks social engineering-trucs om de gebruikers te overtuigen de kwaadaardige bijlage te openen. De daders proberen voornamelijk de emotionele snaren van angst, autoriteit en nieuwsgierigheid te bespelen om de slachtoffers te manipuleren. Het installeren van deze emotioneel opgewonden toestand in de hoofden van de ontvangers is bedoeld om hun vermogen tot kritisch denken te onderdrukken en hen overhaast te laten handelen.

Ook het e-mailadres van de afzender is "Uscourtgove.com", wat natuurlijk vervalst is, maar meer geloofwaardigheid aan de e-mail toevoegt. Het hebben van een wachtwoord voor de bijlage versterkt de smaak van de mailsterkte. Het onderwerp van de e-mail is "megaloman" en het bijgevoegde document heeft de naam "scan.megaloman.doc" en deze match voegt ook wat kleine details van geloofwaardigheid toe. En het slachtoffer met verantwoordelijkheid bedreigen als ze "nalaat om te doen, wordt tegen jou gestuiterd" (en de enige manier om dat te ontdekken is door het dossier in bijlage te openen) is de kers op de taart.

Deze opblaasmanipulatieve cocktail is een krachtig hulpmiddel om de daders te helpen krijgen wat ze willen. Het risico voor veel mensen om ten prooi te vallen aan deze zwendel is dus erg hoog.

Laten we nu eens kijken wat er gebeurt als een gebruiker het bestand in de bijlage opent.

De malware: verbergt zich eerst en slaat vervolgens toe

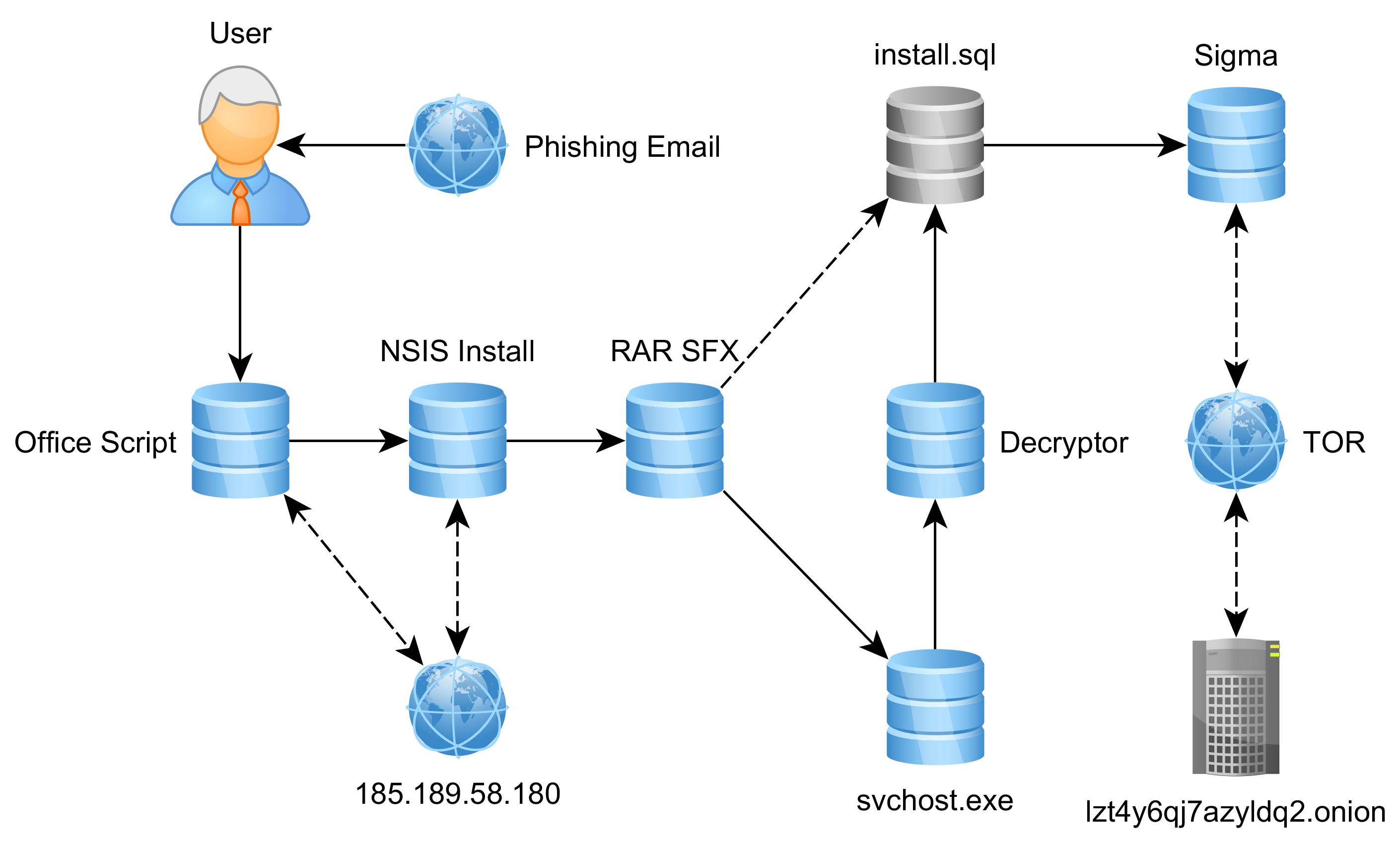

Het heeft natuurlijk niets gemeen met een dagvaarding. In werkelijkheid, zoals Comodo-bedreigingsonderzoekslaboratoria ontdekten analisten, het is een nieuwe variant van sluwe en geavanceerde Sigma-ransomware die bestanden op de geïnfecteerde machine zal versleutelen en het losgeld afpersen om ze te ontsleutelen.

Hoe Sigma ransomware werkt:

Bijzonder aan deze nieuwe variant van Sigma is dat het de gebruiker vraagt om het wachtwoord in te voeren. Um ... wachtwoord voor malware? Het kan overal raar klinken, maar in werkelijkheid heeft het een duidelijk doel: meer verduistering van de malware voor detectie.

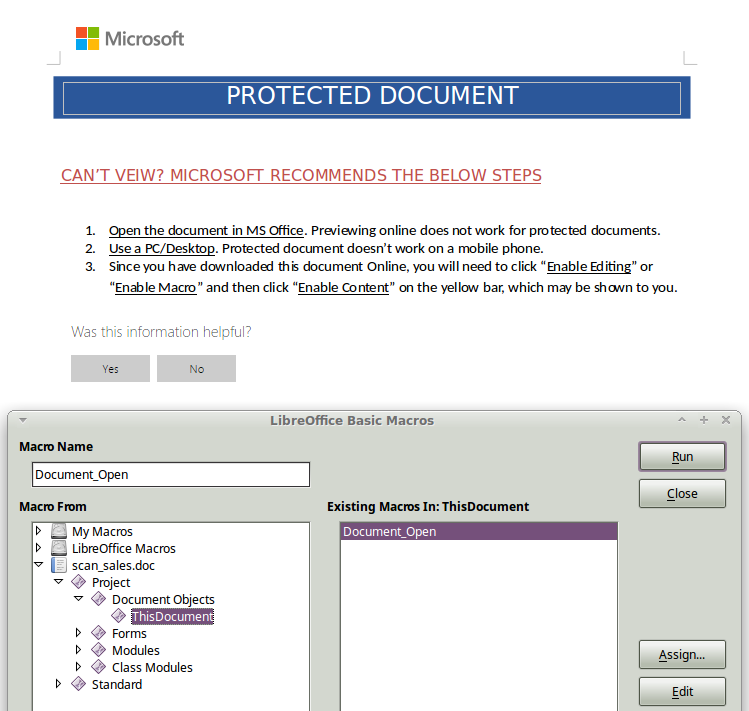

Maar zelfs als de gebruiker het wachtwoord invoert, wordt het bestand niet onmiddellijk uitgevoerd. Als de macro's zijn uitgeschakeld op de machine van het slachtoffer, wordt overtuigend gevraagd ze uit te schakelen. Merk op, hoe deze vereiste past in de hele aanvallersstrategie: als het een bericht van de rechtbank is, kan het zeker een beschermd document zijn, toch?

Maar in werkelijkheid bevat het bestand een kwaadaardig VBScript dat moet worden uitgevoerd om de malware op de computer van het slachtoffer te installeren. Het downloadt het volgende deel van de malware van de server van de aanvaller, slaat het op in de map% TEMP% en vermomt het als svchost.exe proces en voert het uit. Dit svchost.exe fungeert als een druppelaar om nog een deel van de malware te downloaden. Vervolgens voltooit het via een vrij lange reeks acties - nogmaals, voor sterkere verduistering - de kwaadaardige lading en voert deze uit.

De malware ziet er echt indrukwekkend uit met zijn verscheidenheid aan trucs om detectie te verbergen en te voorkomen. Voordat het wordt uitgevoerd, controleert het de omgeving op virtuele machines of sandboxen. Als het er een ontdekt, pleegt de malware zelfmoord. Het vermomt zijn kwaadaardige proces en registervermeldingen als legitieme zoals "svchost.exe" en "chrome". En dat is niet alles.

In tegenstelling tot sommige van zijn dichtbij ransomware familieleden, handelt Sigma niet onmiddellijk maar sluimert en maakt eerst geheime verkenningen. Het maakt een lijst met waardevolle bestanden, telt ze en stuurt deze waarde naar zijn C & C-server samen met andere informatie over de machine van het slachtoffer. Als er geen bestanden zijn gevonden, verwijdert Sigma zichzelf gewoon. Het infecteert ook geen computer als het ontdekt dat het land zich bevindt in de Russische Federatie of Oekraïne.

De malwareverbinding met de Command-and-Control-server is ook ingewikkeld. Aangezien de server op TOR is gebaseerd, neemt Sigma een reeks stappen:

1. Download de TOR-software via deze link: https://archive.torproject.org/tor-package-archive/torbrowser/7.0/tor-win32-0.3.0.7.zip

2. Slaat het op in% APPDATA% als System.zip

3. Pak het uit naar% APPDATA% MicrosoftYOUR_SYSTEM_ID

4. Verwijdert System.zip

5. Hernoemt Tortor.exe als svchost.exe

6. Voert het uit

7. Wacht een tijdje en verstuurt zijn verzoek

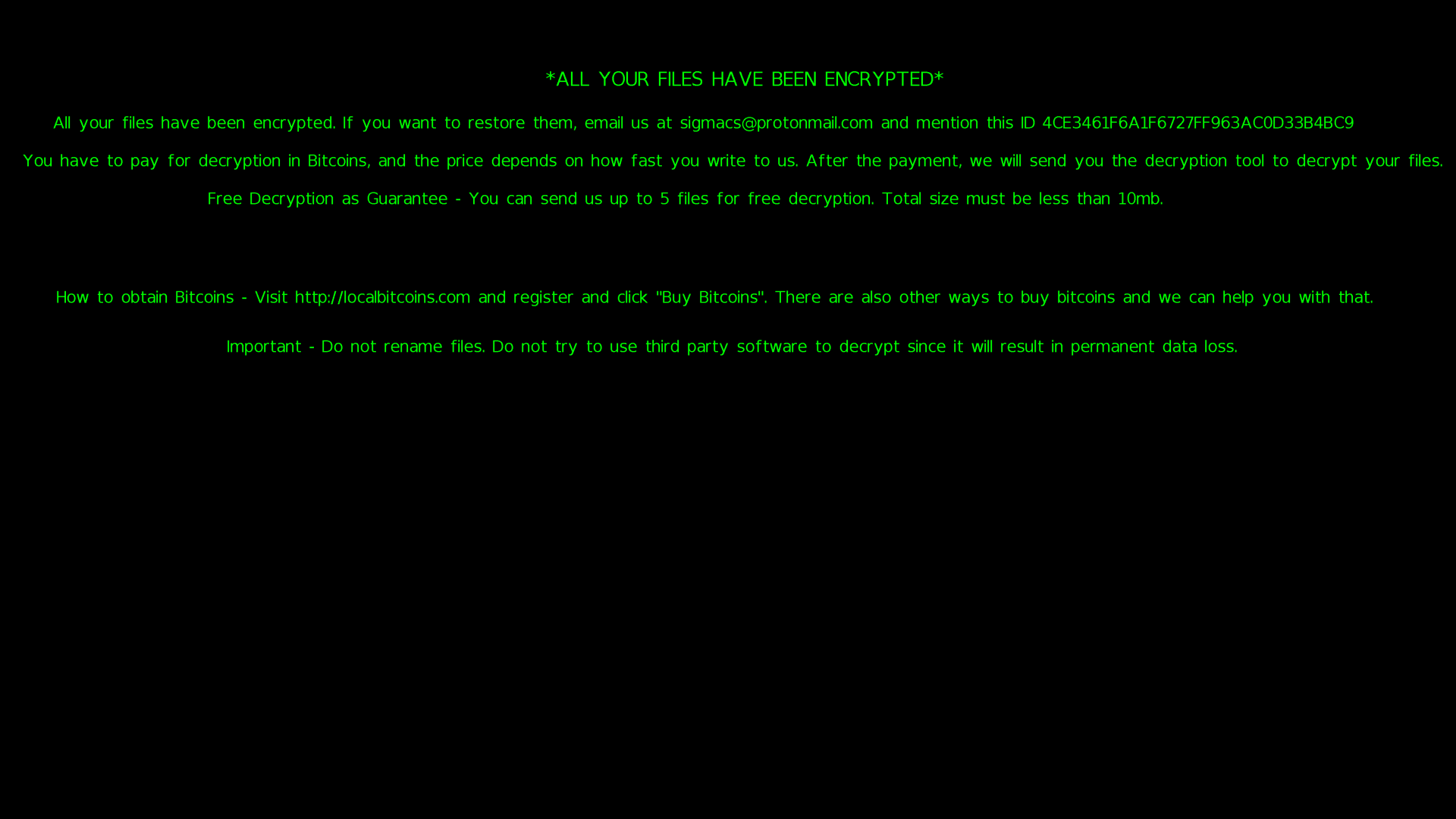

En pas daarna begint Sigma bestanden op de computer van het slachtoffer te versleutelen. Het losgeldbriefje zal het scherm van de vergiftigde machine vastleggen.

En… finita la commedia. Als het slachtoffer niet eerder een afspraak heeft gemaakt om back-ups te maken, gaan haar gegevens verloren. Er is geen manier om ze te herstellen.

Bescherming: hoe terug te vechten

"Omgaan met malware die zo geavanceerd is aan beide kanten, social engineering-trucs en technisch ontwerp, is een moeilijke uitdaging voor zelfs beveiligingsbewuste gebruikers", zegt Fatih Orhan, het hoofd van Comodo Onderzoekslaboratoria voor bedreigingen. “Om je tegen zulke sluwe aanvallen te beschermen, heb je iets betrouwbaarder nodig dan alleen het bewustzijn van mensen. In dit geval moet een echte oplossing 100% garantie bieden dat uw bezittingen niet worden geschaad, zelfs niet als iemand het aas van de boeven neemt en de malware uitvoert.

Dat is precies wat exclusief Auto-containment-technologie van Comodo geeft onze klanten: elk binnenkomend onbekend bestand wordt automatisch in de beveiligde omgeving geplaatst, waar het kan worden uitgevoerd zonder enige mogelijkheid om een host, systeem of netwerk te beschadigen. En het zal in deze omgeving blijven totdat de analisten van Comodo het hebben onderzocht. Daarom heeft geen van de Comodo-klanten geleden onder deze stiekeme aanval ”.

Veilig leven met Comodo!

Hieronder staan de heatmap en IP's die bij de aanval zijn gebruikt

De aanval werd uitgevoerd vanaf 32 in Rusland gevestigde IP-adressen (Sint-Petersburg) uit de e-mail Kristopher.Franko@uscourtsgov.com welk domein waarschijnlijk speciaal voor de aanval is gemaakt. Het begon op 10 mei 2018 om 02:20 UTC en eindigde om 14:35 UTC.

| Land | Afzender IP |

| Rusland | 46.161.42.44 |

| Rusland | 46.161.42.45 |

| Rusland | 46.161.42.46 |

| Rusland | 46.161.42.47 |

| Rusland | 46.161.42.48 |

| Rusland | 46.161.42.49 |

| Rusland | 46.161.42.50 |

| Rusland | 46.161.42.51 |

| Rusland | 46.161.42.52 |

| Rusland | 46.161.42.53 |

| Rusland | 46.161.42.54 |

| Rusland | 46.161.42.55 |

| Rusland | 46.161.42.56 |

| Rusland | 46.161.42.57 |

| Rusland | 46.161.42.58 |

| Rusland | 46.161.42.59 |

| Rusland | 46.161.42.60 |

| Rusland | 46.161.42.61 |

| Rusland | 46.161.42.62 |

| Rusland | 46.161.42.63 |

| Rusland | 46.161.42.64 |

| Rusland | 46.161.42.65 |

| Rusland | 46.161.42.66 |

| Rusland | 46.161.42.67 |

| Rusland | 46.161.42.68 |

| Rusland | 46.161.42.69 |

| Rusland | 46.161.42.70 |

| Rusland | 46.161.42.71 |

| Rusland | 46.161.42.72 |

| Rusland | 46.161.42.73 |

| Rusland | 46.161.42.74 |

| Rusland | 46.161.42.75 |

| Totaal resultaat | 32 |

Software voor bescherming tegen ransomware

START GRATIS VERZOEK KRIJG GRATIS UW DIRECTE BEVEILIGINGSSCOREKAART

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- Platoblockchain. Web3 Metaverse Intelligentie. Kennis versterkt. Toegang hier.

- Bron: https://blog.comodo.com/pc-security/subpoena-new-variant-of-sigma-ransomware/

- 10

- 2018

- 7

- a

- vermogen

- Over

- Handelen

- acties

- Handelingen

- adres

- Voegt

- Na

- tegen

- Alles

- analisten

- en

- aankomen

- Activa

- aanvallen

- Aanvallen

- autoriteit

- webmaster.

- bewustzijn

- backups

- aas

- vaardigheden

- Blog

- Beide kanten

- Box camera's

- Bos

- CAKE

- vangen

- geval

- Veroorzaken

- Centreren

- keten

- uitdagen

- Controles

- duidelijk

- Sluiten

- cocktail

- Gemeen

- voltooit

- ingewikkeld

- computer

- versterken

- overtuigt

- Land

- Type cursus

- Rechtbank

- aangemaakt

- creëert

- Geloofwaardigheid

- kritisch

- nieuwsgierigheid

- Klanten

- gegevens

- decoderen

- definitief

- Design

- Opsporing

- ontdekt

- Ontdekt

- wijk

- gerechtshof van het district

- document

- Nee

- domein

- Download

- downloads

- Engineering

- Enter

- Milieu

- Zelfs

- Event

- precies

- Nieuwste vermeldingen

- Voert uit

- Vallen

- angst

- Federatie

- vechten

- Dien in

- Bestanden

- VIND DE PLEK DIE PERFECT VOOR JOU IS

- vondsten

- Voornaam*

- gevonden

- Gratis

- oppompen van

- functies

- krijgen

- Geven

- geeft

- garantie

- gebeurt

- Hard

- met

- hoofd

- hulp

- Verbergen

- Hoge

- gastheer

- Hoe

- How To

- HTTPS

- per direct

- indrukwekkend

- in

- omvat

- informatie

- installeren

- moment

- IT

- zelf

- Waarschijnlijk

- LINK

- Lijst

- plaats

- lang

- LOOKS

- machine

- macro's

- maken

- MERKEN

- malware

- veel

- veel mensen

- massief

- Match

- max-width

- Bericht

- Microsoft

- deskundigen

- meer

- meest

- Genoemd

- Noodzaak

- netwerk

- New

- volgende

- EEN

- open

- opent

- Overige

- deel

- Wachtwoord

- Mensen

- PETERSBURG

- PHP

- Plato

- Plato gegevensintelligentie

- PlatoData

- Spelen

- mogelijkheid

- die eerder

- beschermen

- beschermd

- bescherming

- doel

- zetten

- Losgeld

- ransomware

- vast

- Realiteit

- register

- familieleden

- betrouwbaar

- verzoeken

- vereisen

- onderzoek

- verantwoordelijkheid

- Risico

- lopen

- lopend

- Rusland

- Russisch

- Russische Federatie

- SAINT

- sandboxes

- zegt

- Oplichterij

- bang

- score kaart

- scherm

- beveiligen

- veiligheid

- Volgorde

- Sides

- Sigma

- single

- Klein

- Gluiperig

- So

- Social

- Social engineering

- Software

- stevigheid

- oplossing

- sommige

- Iemand

- iets

- geraffineerd

- Geluid

- special

- speciaal

- gestart

- Land

- Staten

- blijven

- Stappen

- Strategie

- Versterkt

- sterker

- onderwerpen

- Dagvaarden

- dergelijk

- system

- neemt

- doelen

- Technisch

- De

- hun

- het denken

- bedreiging

- overal

- niet de tijd of

- naar

- tools

- Tor

- BEURT

- Gedraaid

- Oekraïne

- us

- Gebruiker

- gebruikers

- GMT

- waardevol

- waarde

- Variant

- variëteit

- via

- Slachtoffer

- slachtoffers

- Virtueel

- virtuele machine

- Western

- Wat

- Wat is

- welke

- en

- geheel

- wil

- zou

- You

- Your

- zephyrnet