Het is een dog-eat-dog-wereld voor crypto-oplichters.

Nieuwe rapporten hebben net onthuld hoe een individu crypto-oplichters identificeerde om hen van hun onrechtmatig verkregen geld te beroven.

Crypto-oplichters gebruiken vaak social engineering-technieken om met slachtoffers om te gaan en hen te overtuigen afstand te doen van hun zuurverdiende geld. Oplichters doen dit door geld rechtstreeks naar fraudeurs te sturen of door de machtigingen te geven die nodig zijn om toegang te krijgen tot portefeuilles.

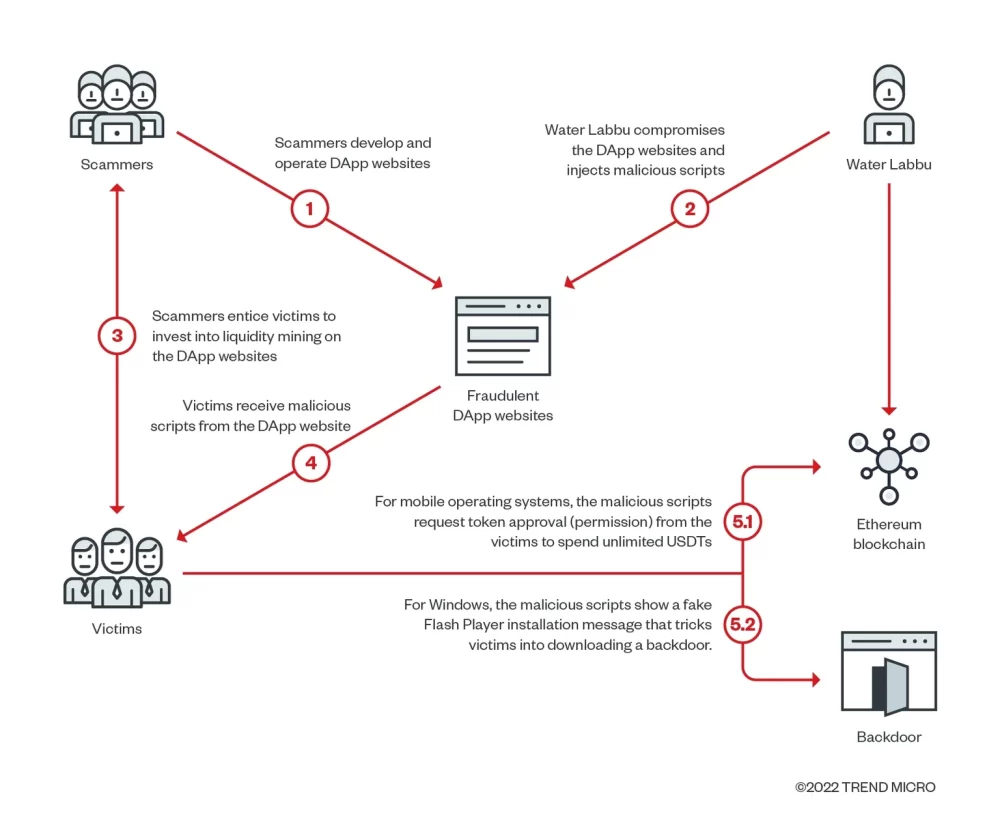

Water Labbu, de naam van de persoon die de oplichters beroofde, gebruikte naar verluidt een vergelijkbare methode om cryptocurrencies te stelen en toegangsrechten te verkrijgen tot de portemonnee van hun slachtoffer. Ze gebruikten echter geen enkele vorm van social engineering en lieten het vuile werk over aan de oorspronkelijke fraudeurs.

In plaats van hun eigen zwendelwebsites te maken, compromitteerde Water Labbu de websites van andere oplichters die zich voordeden als legitieme gedecentraliseerde applicaties (dApps) en er kwaadaardige JavaScript-code in geïnjecteerd.

Water Labbu, op de loer in de schaduw, wachtte geduldig tot waardevolle slachtoffers hun portemonnee met een zwendel-dApp zouden verbinden, voordat ze een JavaScript-payload in die website injecteerden om het geld te stelen.

Voor de slachtoffers van de oorspronkelijke oplichter veranderde er niets: ze werden nog steeds beroofd. Het enige verschil is dat Water Labbu crypto van de fraudeurs begon te stelen en het geld naar hun eigen portemonnee omleidde.

“Het verzoek is vermomd om eruit te zien alsof het afkomstig is van een gecompromitteerde website en vraagt om toestemming om een bijna onbeperkt bedrag aan Amerikaanse dollars over te maken. ketting uit de portemonnee van het doelwit”, leest Trend Micro's verslag.

Water Labbu gaat ervandoor met meer dan $300,000

In één geïdentificeerd geval werd het schadelijke script met succes leeggemaakt USDT van twee adressen, verwissel ze op de uniswap uitwisseling - eerst naar de USDC stablecoin en dan naar Ethereum (ETH) - voordat u de ETH-fondsen naar de TornadoCash mixer.

Het rapport merkte ook op dat Water Labbu verschillende methoden gebruikte voor verschillende besturingssystemen. Als het slachtoffer bijvoorbeeld het script laadde vanaf een desktop met Windows, retourneerde het een ander script met een nep Flash-updatebericht waarin het slachtoffer werd gevraagd een kwaadaardig uitvoerbaar bestand te downloaden.

Trend Micro zei dat Water Labbu ten minste 45 zwendelwebsites had gecompromitteerd, waarvan de meeste de zogenaamde "lossless liquiditeitsbelofte voor mijnbouw" model, waarvan de gevaren wetshandhavingsinstanties gealarmeerd ongeveer eerder dit jaar.

Volgens beveiligingsanalisten wordt de winst van Water Labbu geschat op ten minste $ 316,728 op basis van transactiegegevens van negen geïdentificeerde slachtoffers.

Blijf op de hoogte van cryptonieuws, ontvang dagelijkse updates in je inbox.

- Bitcoin

- blockchain

- blockchain-naleving

- blockchain-conferentie

- bedrijfsdeskundigen

- coinbase

- vindingrijk

- Overeenstemming

- cryptoconferentie

- crypto mijnbouw

- cryptogeld

- gedecentraliseerde

- decoderen

- Defi

- Digitale activa

- ethereum

- machine learning

- niet-vervangbare token

- Plato

- plato ai

- Plato gegevensintelligentie

- Platoblockchain

- PlatoData

- platogamen

- Veelhoek

- Bewijs van het belang

- W3

- zephyrnet

Meer van decoderen

Nu Quantum Computing op komst is, bereidt de nieuwe Crypto Alliance zich voor op het leven aan de andere kant: ontsleutelen

Cathie Wood's ARK verkoopt meer Coinbase-aandelen als COIN, Bitcoin Boom – Decrypt

Ondanks Amerikaanse sancties blijft Tether Tornado Cash ondersteunen: rapport

Wekelijkse Ethereum Staking-stortingen bereikten recordlaagte, slechts enkele weken voor samenvoeging

Ordinals krijgen momentum met 76,000 NFT's die naar Bitcoin zijn geslagen

Nieuwe DAO-formulieren om kopie van de Amerikaanse grondwet te kopen bij Sotheby's Auction

Dogecoin Sweepstakes zaak gaat naar het Hooggerechtshof – Ontsleutelen

Jack Dorsey vertelde Elon Musk dat Twitter een 'Like Signal'-protocol zou moeten zijn

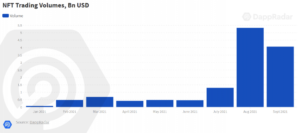

NFT-handelsvolume bereikte $ 10.67 miljard in het derde kwartaal, een stijging van 3% ten opzichte van het vorige kwartaal

Circle's USDC ondersteunt geen Ethereum Proof-of-Work Fork

Fox gaat NFT Studio creëren om de nieuwe show van 'Rick and Morty' Creator te promoten