Vi har ventet på iOS 16, gitt Apples nylige begivenhet der iPhone 14 og andre oppgraderte maskinvareprodukter ble lansert for publikum.

I morges gjorde vi en innstillinger > general > programvare~~POS=TRUNC, for sikkerhets skyld…

...men ingenting dukket opp.

Men en stund like før klokken 8 i kveld britisk tid [2022-09-12T18:31Z], falt en rekke oppdateringsvarsler inn i innboksen vår, og annonserte en merkelig blanding av nye og oppdaterte Apple-produkter.

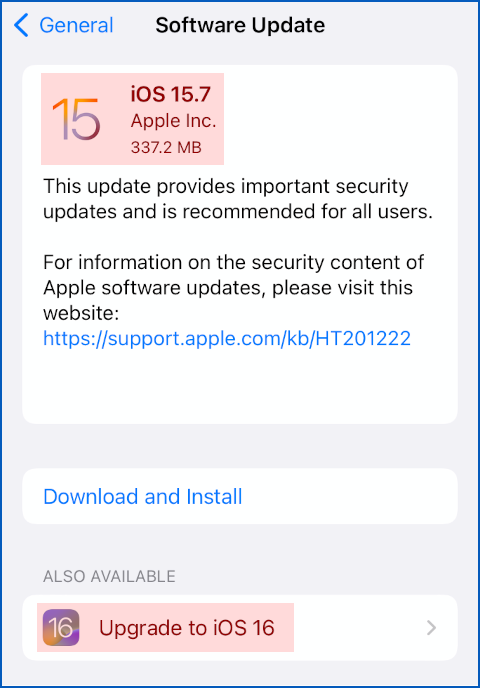

Allerede før vi leste gjennom bulletinene, prøvde vi innstillinger > general > programvare~~POS=TRUNC igjen, og denne gangen ble vi tilbudt en oppgradering til iOS 15.7, med en alternativ oppgradering som ville ta oss rett til iOS 16:

En oppdatering og en oppgradering tilgjengelig på samme tid!

(Vi gikk for oppgraderingen til iOS 16 – nedlastingen var i underkant av 3 GB, men når den først ble lastet ned, gikk prosessen raskere enn vi forventet, og alt så langt ser ut til å fungere helt fint.)

Sørg for å oppdatere selv om du ikke oppgraderer

Bare for å være tydelig, hvis du ikke vil oppgradering til iOS 16 ennå, må du fortsatt gjøre det Oppdater, fordi iOS 15.7 og iPadOS 15.7 oppdateringer inkluderer en rekke sikkerhetsoppdateringer, inkludert en reparasjon for en feil kalt CVE-2022-32917.

Feilen, oppdagelsen av som krediteres ganske enkelt "en anonym forsker", er beskrevet som følger:

[Bug patched in:] Kernel Tilgjengelig for: iPhone 6s og nyere, iPad Pro (alle modeller), iPad Air 2 og nyere, iPad 5. generasjon og nyere, iPad mini 4 og nyere, og iPod touch (7. generasjon) Effekt: En applikasjonen kan være i stand til å kjøre vilkårlig kode med kjerneprivilegier. Apple er klar over en rapport om at dette problemet kan ha blitt aktivt utnyttet. Beskrivelse: Problemet ble løst med forbedrede grensekontroller.

Som vi påpekte da Apples siste nulldagers nødlapper kom ut, betyr en feil ved kjøring av kjernekode at selv uskyldige apper (kanskje inkludert apper som kom inn i App Store fordi de ikke løftet noen tydelige røde flagg når de ble undersøkt) kan løsne fra Apples app-for-app-sikkerhetssperring ...

…og potensielt ta over hele enheten, inkludert å ta rettigheten til å utføre systemoperasjoner som å bruke kameraet eller kameraene, aktivere mikrofonen, innhente posisjonsdata, ta skjermbilder, snoke på nettverkstrafikk før den blir kryptert (eller etter at den er blitt dekryptert) ), tilgang til filer som tilhører andre apper, og mye mer.

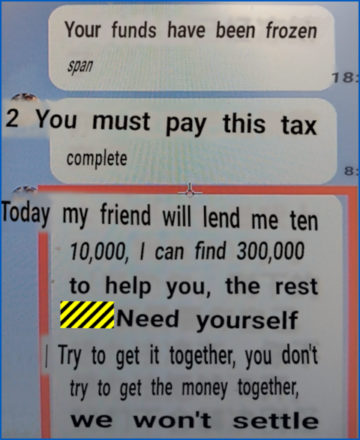

Hvis dette "problemet" (eller sikkerhetshull som du kanskje foretrekker å kalle det) har blitt aktivt utnyttet i naturen, er det rimelig å slutte at det er apper der ute som intetanende brukere allerede har installert, fra det de trodde var en pålitelig kilde, selv om disse appene inneholdt kode for å aktivere og misbruke denne sårbarheten.

Interessant nok får macOS 11 (Big Sur) sin egen oppdatering til MacOS 11.7, som lapper et andre null-dagers hull dubbet CVE-2022-32894, beskrevet med nøyaktig de samme ordene som iOS zero-day bulletin sitert ovenfor.

Imidlertid er CVE-2022-32894 kun oppført som en Big Sur-feil, med de nyere operativsystemversjonene macOS 12 (Monterey), iOS 15, iPadOS 15 og iOS 16 tilsynelatende upåvirket.

Husk at et sikkerhetshull som først ble fikset etter at de slemme gutta allerede hadde funnet ut hvordan de skulle utnytte det, er kjent som en zero-day fordi det var null dager der selv den ivrigste brukeren eller systemadministratoren kunne ha lappet mot det proaktivt.

Hele historien

Oppdateringene annonsert i denne runden med bulletiner inkluderer følgende.

Vi har listet dem nedenfor i rekkefølgen de kom via e-post (omvendt numerisk rekkefølge), slik at iOS 16 vises nederst:

- APPLE-SA-2022-09-12-5: Safari 16. Denne oppdateringen gjelder for macOS Big Sur (versjon 11) og Monterey (versjon 12). Ingen Safari-oppdatering er oppført for macOS 10 (Catalina). To av feilene som er fikset kan føre til ekstern kjøring av kode, noe som betyr at et booby-fanget nettsted kan implantere skadelig programvare på datamaskinen din (som senere kan misbruke CVE-2022-32917 til å ta over på kjernenivå), selv om ingen av disse feilene er oppført som null-dager. (Se HT213442.)

- APPLE-SA-2022-09-12-4: macOS Monterey 12.6 Denne oppdateringen kan betraktes som presserende, gitt at den inkluderer en rettelse for CVE-2022-32917. (Se HT213444.)

- APPLE-SA-2022-09-12-3: MacOS Big Sur 11.7 En lignende transje med patcher som de som er oppført ovenfor for macOS Monterey, inkludert CVE-2022-32917 zero-day. Denne Big Sur-oppdateringen retter også opp CVE-2022-32894, den andre kjernenulldagen beskrevet ovenfor. (Se HT213443.)

- APPLE-SA-2022-09-12-2: iOS 15.7 og iPadOS 15.7 Som nevnt i begynnelsen av artikkelen, oppdateringen av disse oppdateringene CVE-2022-32917. (Se HT213445.)

- APPLE-SA-2022-09-12-1: iOS 16 Den store! I tillegg til en haug med nye funksjoner inkluderer dette Safari-patchene levert separat for macOS (se toppen av denne listen), og en løsning for CVE-2022-32917. Interessant nok anbefaler iOS 16-oppgraderingsbulletinen det "[et]ytterligere CVE-oppføringer [skal] legges til snart", men angir ikke CVE-2022-23917 som en null-dag. Om det er fordi iOS 16 ennå ikke offisielt ble ansett som "i naturen", eller fordi den kjente utnyttelsen ennå ikke fungerer på en uoppdatert iOS 16 Beta, kan vi ikke fortelle deg. Men feilen ser faktisk ut til å ha blitt overført fra iOS 15 til iOS 16-kodebasen. (Se HT213446.)

Hva gjør jeg?

Som alltid, Patch tidlig, patch ofte.

En fullverdig oppgradering fra iOS 15 til iOS 16.0, som den rapporterer seg selv etter installasjonen, vil lappe de kjente feilene i iOS 15. (Vi har ennå ikke sett en kunngjøring for iPadOS 16.)

Hvis du ikke er klar for oppgraderingen ennå, sørg for å oppgradere til iOS 15.7, på grunn av null-dagers kjernehull.

På iPads, som iOS 16 ennå ikke er nevnt for, ta tak iPadOS 15.7 akkurat nå – ikke heng deg tilbake og vent på at iPadOS 16 skal komme ut, gitt at du vil etterlate deg selv unødvendig utsatt for en kjent utnyttbar kjernefeil.

På Mac-maskiner får Monterey og Big Sur en dobbel oppdatering, en for å lappe Safari, som blir Safari 16, og en for selve operativsystemet, som tar deg til MacOS 11.7 (Big Sur) eller MacOS 12.6 (Monterey).

Ingen oppdatering for iOS 12 denne gangen, og ingen omtale av macOS 10 (Catalina) – om Catalina nå ikke lenger støttes, eller bare for gammel til å inkludere noen av disse feilene, kan vi ikke fortelle deg.

Se denne plassen for eventuelle CVE-oppdateringer!

- eple

- blockchain

- coingenius

- cryptocurrency lommebøker

- kryptoverveksling

- cybersikkerhet

- nettkriminelle

- Cybersecurity

- innenriksdepartementet

- digitale lommebøker

- brannmur

- iOS

- Kaspersky

- malware

- Mcafee

- Naken sikkerhet

- NexBLOC

- OS X

- plato

- plato ai

- Platon Data Intelligence

- Platon spill

- PlatonData

- platogaming

- VPN

- sårbarhet

- nettside sikkerhet

- zephyrnet

![S3 Ep102.5: "ProxyNotShell" Exchange-feil – en ekspert snakker [lyd + tekst] S3 Ep102.5: «ProxyNotShell»-utvekslingsfeil – en ekspert snakker [lyd + tekst] PlatoBlockchain Data Intelligence. Vertikalt søk. Ai.](https://platoblockchain.com/wp-content/uploads/2022/10/pnc-1200-360x188.png)

![S3 Ep93: Kontorsikkerhet, bruddkostnader og rolige oppdateringer [lyd + tekst] S3 Ep93: Kontorsikkerhet, bruddkostnader og rolige oppdateringer [Lyd + tekst] PlatoBlockchain Data Intelligence. Vertikalt søk. Ai.](https://platoblockchain.com/wp-content/uploads/2022/07/s3-ep93-1200-300x157.png)

![S3 Ep97: Ble din iPhone ødelagt? Hvordan vet du? [Lyd + tekst] S3 Ep97: Ble din iPhone ødelagt? Hvordan vet du? [Lyd + tekst] PlatoBlockchain Data Intelligence. Vertikalt søk. Ai.](https://platoblockchain.com/wp-content/uploads/2022/08/iph-1200-300x156.png)

![S3 Ep112: Datainnbrudd kan hjemsøke deg mer enn én gang! [Lyd + tekst] S3 Ep112: Datainnbrudd kan hjemsøke deg mer enn én gang! [Lyd + tekst] PlatoBlockchain Data Intelligence. Vertikalt søk. Ai.](https://platoblockchain.com/wp-content/uploads/2022/12/goner-1-360x198.png)

![S3 Ep128: Så du vil være nettkriminell? [Lyd + tekst] S3 Ep128: Så du vil være nettkriminell? [Lyd + tekst]](https://platoblockchain.com/wp-content/uploads/2023/04/s3-ep128-so-you-want-to-be-a-cybercriminal-audio-text-300x157.png)