Ja, løsepengevare er det fortsatt en ting.

Nei, ikke alle ransomware-angrep utspiller seg på den måten du kanskje forventer.

De fleste moderne løsepengevareangrep involverer to grupper kriminelle: en kjernegjeng som lager skadevare og håndterer utpressingsbetalinger, og "medlemmer" av en løst sammensveiset klan av "tilknyttede selskaper" som aktivt bryter seg inn i nettverk for å utføre angrepene.

Når de først er inne, vandrer de tilknyttede selskapene rundt i offerets nettverk og får landets løgn en stund, før de brått og ofte ødeleggende kryper så mange datamaskiner de kan, så raskt de kan, vanligvis på verst mulig tidspunkt av dagen.

Tilknyttede selskaper tar vanligvis 70 % av utpressingspengene for angrep de utfører, mens kjernekriminelle tar en iTunes-liknende 30 % av hvert angrep som utføres av alle tilknyttede selskaper, uten noen gang å trenge å bryte seg inn på noens datamaskiner selv.

Det er slik de fleste malware-angrep skjer, uansett.

Men vanlige lesere av Naked Security vil vite at noen ofre, spesielt hjemmebrukere og småbedrifter, ender opp med å få utpresset via deres NASeller nettverkstilkoblet lagring enheter.

Plug-and-play nettverkslagring

NAS-bokser, som de kalles i daglig tale, er forhåndskonfigurerte miniatyrservere, vanligvis kjører Linux, som vanligvis kobles direkte til ruteren din, og deretter fungerer som enkle, raske filservere for alle på nettverket.

Du trenger ikke å kjøpe Windows-lisenser, konfigurere Active Directory, lære hvordan du administrerer Linux, installere Samba eller bli kjent med CIFS og andre arcana for nettverksfilsystemer.

NAS-bokser er "plug-and-play" nettverkstilkoblet lagring, og populære nettopp på grunn av hvor enkelt du kan få dem til å kjøre på ditt LAN.

Som du kan forestille deg, i dagens skysentriske æra, ender mange NAS-brukere opp med å åpne serverne sine til internett – ofte ved et uhell, men noen ganger med vilje – med potensielt farlige resultater.

Spesielt, hvis en NAS-enhet er tilgjengelig fra det offentlige internett, og den innebygde programvaren, eller fastvaren, på NAS-enheten inneholder en utnyttbar sårbarhet, kan du være i virkelig trøbbel.

Crooks kunne ikke bare stikke av med trofédataene dine, uten å måtte berøre noen av de bærbare datamaskinene eller mobiltelefonene på nettverket ditt, men også endre alle dataene på NAS-boksen din...

…gjelder også direkte omskriving av alle originalfilene dine med krypterte ekvivalenter, med kjeltringene alene som kjenner den unscrambling-nøkkelen.

Enkelt sagt kan løsepenge-angripere med direkte tilgang til NAS-boksen på LAN-en din avspore nesten hele det digitale livet ditt, og deretter utpresse deg direkte, bare ved å få tilgang til NAS-enheten din og ikke berøre noe annet på nettverket.

Den beryktede DEADBOLT løsepengevaren

Det er akkurat slik den beryktede DEADBOLT ransomware-skurker operere.

De gidder ikke å angripe Windows-datamaskiner, bærbare Mac-maskiner, mobiltelefoner eller nettbrett; de går rett til hovedlageret med data.

(Du slår sannsynligvis av, "sover" eller låser de fleste enhetene dine om natten, men NAS-boksen din kjører sannsynligvis stille 24 timer i døgnet, hver dag, akkurat som ruteren din.)

Ved å målrette mot sårbarheter i produktene til den kjente NAS-leverandøren QNAP, har DEADBOLT-gjengen som mål å låse alle andre på nettverket ditt ute av deres digitale liv, og deretter presse deg for flere tusen dollar for å "gjenopprette" dataene dine.

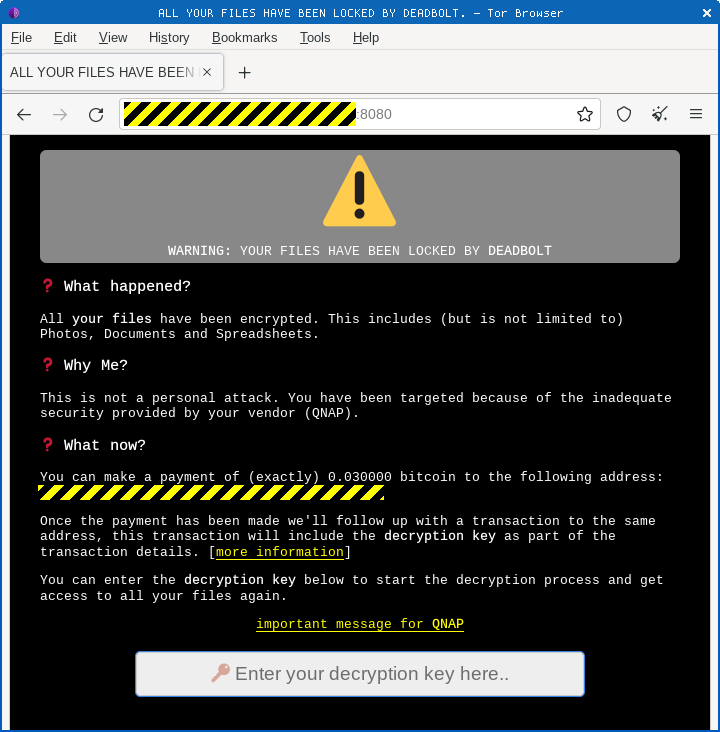

Etter et angrep, når du neste gang prøver å laste ned en fil fra NAS-boksen, eller konfigurere den via nettgrensesnittet, kan du se noe sånt som dette:

I et typisk DEADBOLT-angrep er det ingen forhandlinger via e-post eller direktemeldinger – skurkene er sløve og direkte, som du ser ovenfor.

Faktisk kommer du vanligvis aldri til å samhandle med dem ved å bruke ord i det hele tatt.

Hvis du ikke har noen annen måte å gjenopprette de krypterte filene dine på, for eksempel en sikkerhetskopi som ikke er lagret på nettet, og du blir tvunget til å betale for å få tilbake filene dine, forventer skurkene at du ganske enkelt sender dem pengene inn. en kryptomynttransaksjon.

Ankomsten av bitcoins i lommeboken deres fungerer som din "melding" til dem.

Til gjengjeld "betaler" de deg den fyrstelige summen av ingenting, og denne "refusjonen" er summen av deres kommunikasjon med deg.

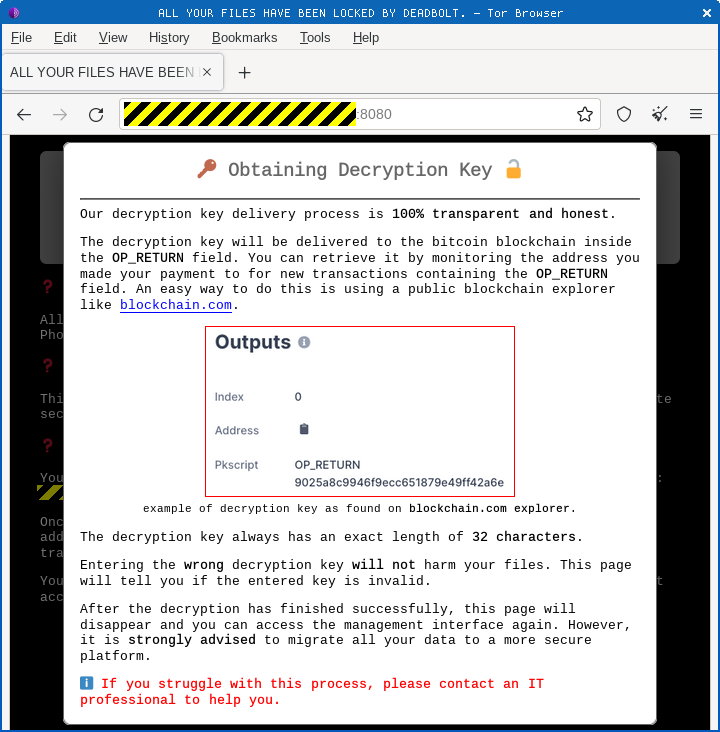

Denne "refusjonen" er en betaling som er verdt $0, sendt inn bare som en måte å inkludere en bitcoin-transaksjonskommentar.

Denne kommentaren er kodet som 32 heksadesimale tegn, som representerer 16 råbyte eller 128 biter – lengden på AES-dekrypteringsnøkkelen du vil bruke for å gjenopprette dataene dine:

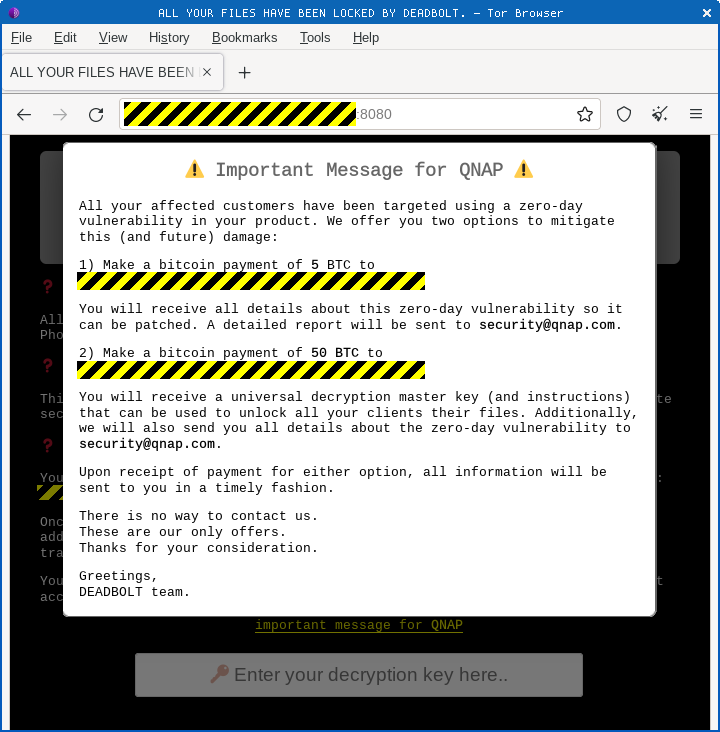

De DEADBOLT variant bildet ovenfor inkluderte til og med en innebygd hån mot QNAP, som tilbyr å selge selskapet en "one size fits all-dekrypteringsnøkkel" som ville fungere på alle berørte enheter:

Antagelig håpet skurkene ovenfor at QNAP ville føle seg skyldig nok over å ha utsatt kundene sine for en null-dagers sårbarhet til at de ville øke BTC 50 (for øyeblikket ca. $1,000,000 [2022-09-07T16:15Z]) for å få alle ut av kroken. , i stedet for at hvert offer betaler 0.3 BTC (omtrent $6000 nå) individuelt.

DEADBOLT reiser seg igjen

QNAP har nettopp rapportert at DEADBOLT er gjør rundene igjen, med skurkene som nå utnytter en sårbarhet i en QNAP NAS-funksjon kalt Fotostasjon.

QNAP har publisert en oppdatering, og oppfordrer forståelig nok kundene sine til å sikre at de har oppdatert.

Hva gjør jeg?

Hvis du har et QNAP NAS-produkt hvor som helst på nettverket ditt, og du bruker Fotostasjon programvarekomponent, kan du være i faresonen.

QNAP-er råd er:

- Få lappen. Via nettleseren din, logg inn på QNAP-kontrollpanelet på enheten og velg kontroll Panel > System > firmware oppdatering > Live oppdatering > Se etter oppdatering. Oppdater også appene på NAS-enheten ved hjelp av App senter > Installer oppdateringer > Alle.

- Blokker portvideresending i ruteren din hvis du ikke trenger det. Dette bidrar til å forhindre trafikk fra internett fra å "nå gjennom" ruteren din for å koble til og logge på datamaskiner og servere inne i LAN-en.

- Slå av Universal Plug and Play (uPnP) på ruteren og i NAS-alternativene hvis du kan. Den primære funksjonen til uPnP er å gjøre det enkelt for datamaskiner på nettverket ditt å finne nyttige tjenester som NAS-bokser, skrivere og mer. Dessverre gjør uPnP det ofte også farlig enkelt (eller til og med automatisk) for apper i nettverket ditt å åpne opp tilgang til brukere utenfor nettverket ved en feiltakelse.

- Les opp QNAPs spesifikke råd om å sikre ekstern tilgang til NAS-boksen din hvis du virkelig trenger å aktivere den. Lær hvordan du begrenser ekstern tilgang kun til nøye utpekte brukere.

- blockchain

- coingenius

- cryptocurrency lommebøker

- kryptoverveksling

- cybersikkerhet

- nettkriminelle

- Cybersecurity

- deadbolt

- innenriksdepartementet

- digitale lommebøker

- brannmur

- Kaspersky

- malware

- Mcafee

- Naken sikkerhet

- NexBLOC

- plato

- plato ai

- Platon Data Intelligence

- Platon spill

- PlatonData

- platogaming

- QNAP

- ransomware

- VPN

- nettside sikkerhet

- zephyrnet