Bitcoin-minibanker tilbyr en praktisk og vennlig måte for forbrukere å kjøpe kryptovalutaer. Den brukervennligheten kan noen ganger gå på bekostning av sikkerheten.

Kraken Security Labs har avdekket flere maskinvare- og programvaresårbarheter i en mye brukt kryptovaluta-minibank: The General Bytes BATMtwo (GBBATM2). Flere angrepsvektorer ble funnet gjennom standard administrativ QR-kode, Android-operativprogramvaren, minibankstyringssystemet og til og med maskinvaredekselet til maskinen.

Teamet vårt fant ut at et stort antall minibanker er konfigurert med den samme standard-admin QR-koden, slik at alle med denne QR-koden kan gå til en minibank og kompromittere den. Teamet vårt fant også mangel på sikre oppstartsmekanismer, samt kritiske sårbarheter i ATM-administrasjonssystemet.

Kraken Security Labs har to mål når vi avdekker sårbarheter i kryptomaskinvare: å skape bevissthet for brukere rundt potensielle sikkerhetsfeil og varsle produktprodusentene slik at de kan løse problemet. Kraken Security Labs rapporterte sårbarhetene til General Bytes 20. april 2021, de ga ut oppdateringer til backend-systemet (CAS) og varslet kundene sine, men fullstendige rettelser for noen av problemene kan fortsatt kreve maskinvarerevisjoner.

I videoen nedenfor viser vi kort hvordan ondsinnede angripere kan utnytte sårbarheter i General Bytes BATMtwo cryptocurrency ATM.

Ved å lese videre, skisserer Kraken Security Labs den nøyaktige arten av disse sikkerhetsrisikoene for å hjelpe deg bedre å forstå hvorfor du bør utvise forsiktighet før du bruker disse maskinene.

Før du bruker en cryptocurrency minibank

- Bruk kun kryptovaluta-minibanker på steder og butikker du stoler på.

- Sørg for at minibanken har perimeterbeskyttelse, for eksempel overvåkingskameraer, og at uoppdaget tilgang til minibanken er usannsynlig.

Hvis du eier eller driver BATM

- Endre standard QR-adminkode hvis du ikke gjorde det under det første oppsettet.

- Oppdater CAS-serveren din og følg General Bytes’ beste praksis.

- Plasser minibanker på steder med sikkerhetskontroller, for eksempel overvåkingskameraer.

Én QR-kode for å styre dem alle

100vw, 730px”><figcaption id=) Å skanne en QR-kode er alt som skal til for å ta over mange BATM-er.

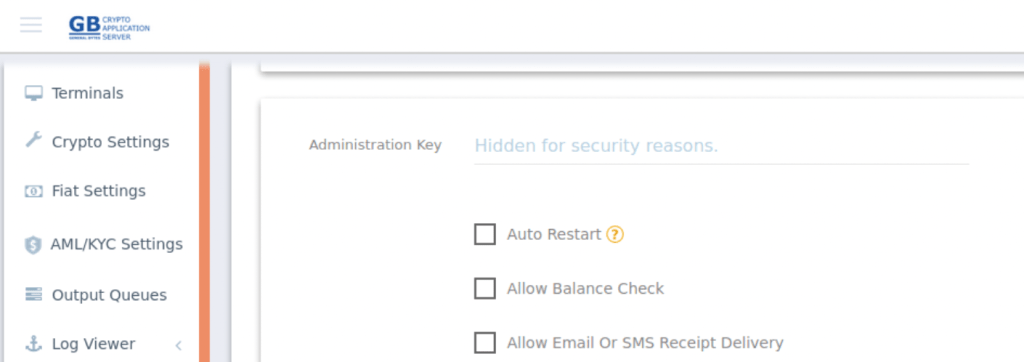

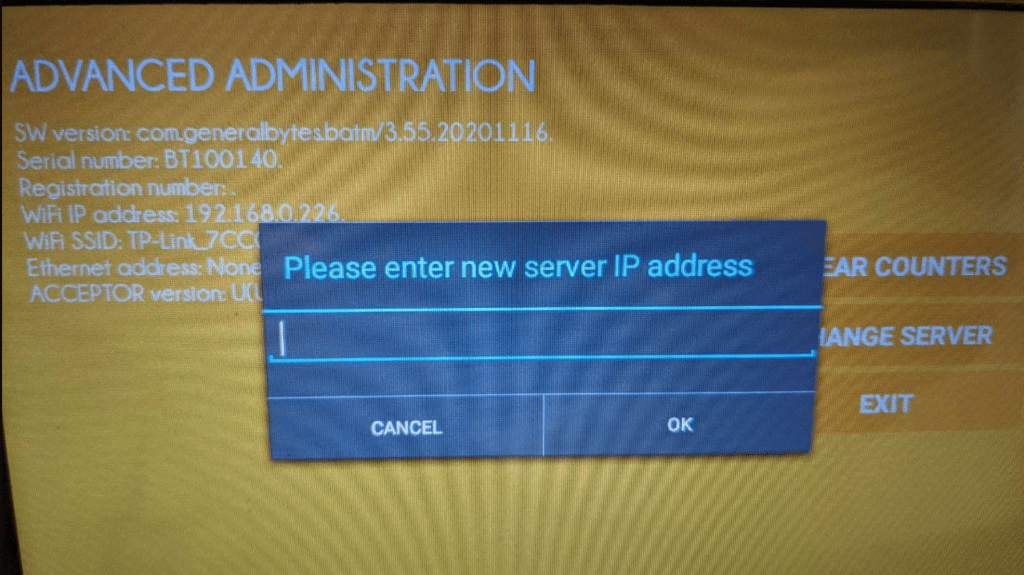

Å skanne en QR-kode er alt som skal til for å ta over mange BATM-er.Når en eier mottar GBBATM2, blir de bedt om å sette opp minibanken med en "Administrasjonsnøkkel" QR-kode som må skannes på minibanken. QR-koden som inneholder et passord må settes separat for hver minibank i backend-systemet:

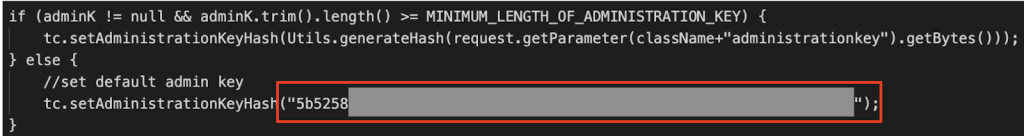

Men når vi gjennomgikk koden bak admin-grensesnittet, fant vi ut at den inneholder en hash av en standard fabrikkinnstillingsadministrasjonsnøkkel. Vi kjøpte flere brukte minibanker fra forskjellige kilder, og vår undersøkelse viste at hver av dem hadde samme standard nøkkelkonfigurasjon.

Dette innebærer at et betydelig antall GBBATM2-eiere ikke endret standard admin QR-kode. På tidspunktet for testingen var det ingen flåtestyring for administrasjonsnøkkelen, noe som betyr at hver QR-kode må endres manuelt.

Derfor kan hvem som helst ta over minibanken gjennom administrasjonsgrensesnittet ved ganske enkelt å endre minibankens administrasjonsserveradresse.

Maskinvaren

Ingen kompartmentalisering og sabotasjedeteksjon

GBBATM2 har kun et enkelt rom som er beskyttet av en enkelt rørformet lås. Omgåelse gir den direkte tilgang til hele enhetens interne deler. Dette gir også betydelig ekstra tillit til personen som erstatter pengekassen, siden det er enkelt for dem å gå bak enheten.

Enheten inneholder ingen lokal eller server-side alarm for å varsle andre om at de interne komponentene er utsatt. På dette tidspunktet kan en potensiell angriper kompromittere pengeboksen, den innebygde datamaskinen, webkameraet og fingeravtrykkleseren.

Programvaren

Utilstrekkelig låsing av Android OS

Android-operativsystemet til BATMtwo mangler også mange vanlige sikkerhetsfunksjoner. Vi fant ut at ved å koble til et USB-tastatur til BATM, er det mulig å få direkte tilgang til hele Android-grensesnittet – slik at hvem som helst kan installere applikasjoner, kopiere filer eller utføre andre ondsinnede aktiviteter (som å sende private nøkler til angriperen). Android støtter en "Kiosk-modus" som vil låse brukergrensesnittet til en enkelt applikasjon - som kan hindre en person i å få tilgang til andre områder av programvaren, men dette var ikke aktivert på minibanken.

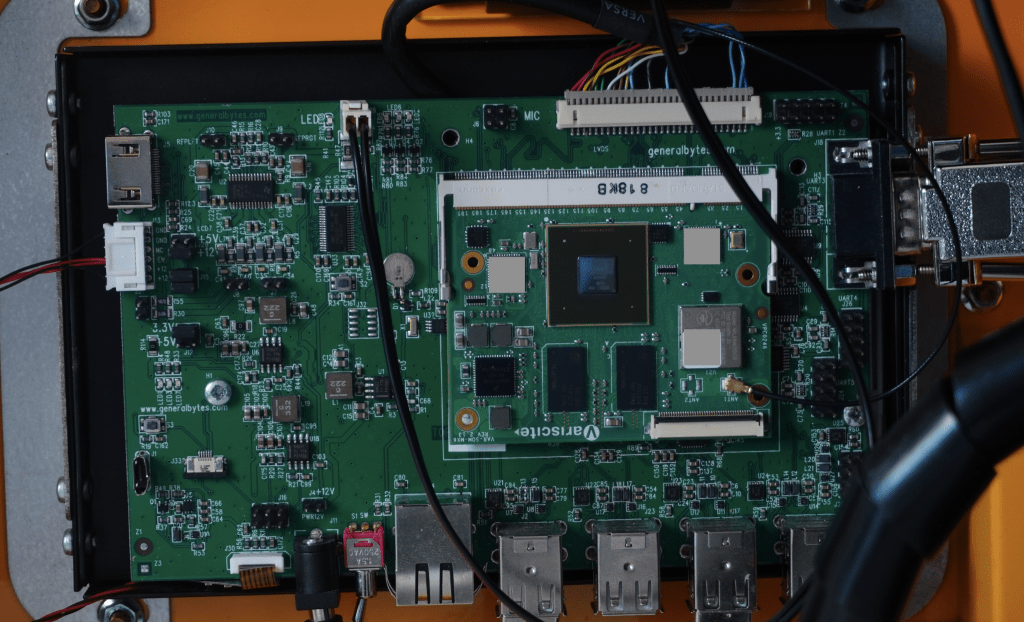

Ingen fastvare/programvarebekreftelse

BATMtwo inneholder en NXP i.MX6-basert innebygd datamaskin. Teamet vårt fant ut at BATMtwo ikke benytter seg av sikker oppstartsfunksjonaliteten til prosessoren, og at den kan omprogrammeres ganske enkelt ved å plugge en USB-kabel inn i en port på bærekortet og slå på datamaskinen mens du holder nede en knapp.

I tillegg fant vi ut at oppstartslasteren til enheten er låst opp: Bare å koble en seriell adapter til UART-porten på enheten er nok for å få privilegert tilgang til oppstartslasteren.

Det bør bemerkes at den sikre oppstartsprosessen til mange i.MX6-prosessorer er sårbare til et angrep, men nyere prosessorer med sårbarheten rettet er på markedet (selv om de kanskje mangler tilgjengelighet gitt den globale brikkemangelen).

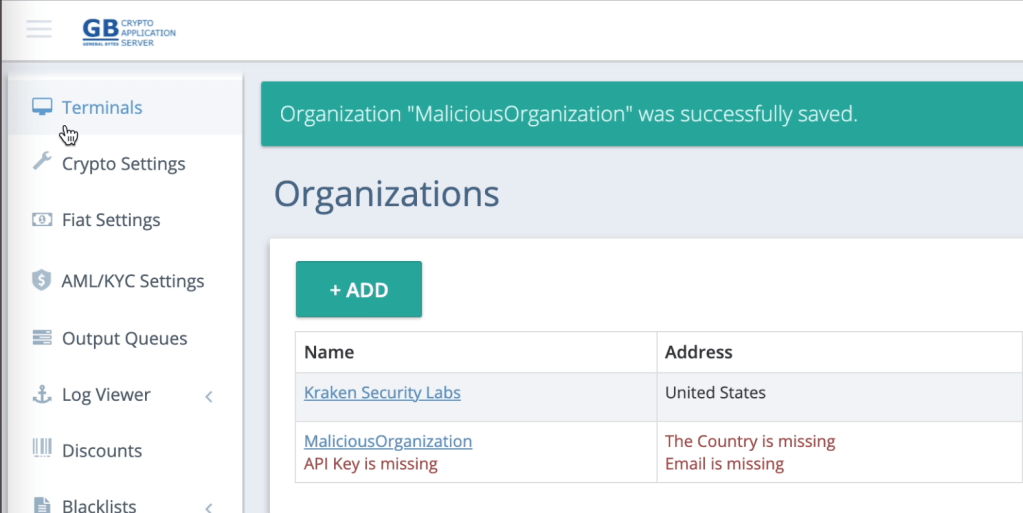

Ingen forfalskning av forespørsler på tvers av nettsteder i ATM-backend

BATM-minibanker administreres ved hjelp av en "Crypto Application Server" - en administrasjonsprogramvare som kan hostes av operatøren, eller lisensieres som SaaS.

Teamet vårt fant ut at CAS ikke implementerer noen Forfalskning på tvers av nettstedet beskyttelse, noe som gjør det mulig for en angriper å generere autentiserte forespørsler til CAS. Mens de fleste endepunkter er noe beskyttet av svært vanskelig å gjette ID-er, var vi i stand til å identifisere flere CSRF-vektorer som med hell kan kompromittere CAS.

Vær forsiktig og utforsk alternativer

BATM cryptocurrency minibanker viser seg å være et enkelt alternativ for folk å kjøpe digitale eiendeler. Sikkerheten til disse maskinene er imidlertid fortsatt i tvil på grunn av kjente utnyttelser i både maskinvare og programvare.

Kraken Security Labs anbefaler at du bare bruker en BATMtwo på et sted du stoler på.

Sjekk ut vår online sikkerhetsguide for å lære mer om hvordan du kan beskytte deg selv når du gjør kryptotransaksjoner.

- "

- 7

- adgang

- Aktiviteter

- Ytterligere

- admin

- Alle

- tillate

- android

- Søknad

- søknader

- April

- rundt

- Eiendeler

- Minibank

- tilgjengelighet

- backdoor

- BEST

- beste praksis

- Bill

- Bitcoin

- Bitcoin ATM

- borde

- Eske

- kameraer

- Kontanter

- kode

- Felles

- Forbrukere

- innhold

- krypto

- Krypto-minibank

- cryptocurrencies

- cryptocurrency

- Kunder

- digitalt

- Digitale eiendeler

- Øvelse

- Exploit

- fabrikk

- Egenskaper

- fingeravtrykk

- feil

- FLÅTE

- følge

- For forbrukere

- fullt

- general

- Global

- Mål

- maskinvare

- hash

- Hvordan

- Hvordan

- HTTPS

- identifisere

- etterforskning

- saker

- IT

- nøkkel

- nøkler

- Kraken

- Labs

- stor

- LÆRE

- lokal

- plassering

- lockdown

- maskiner

- Making

- ledelse

- marked

- Microsoft

- tilby

- på nett

- drift

- operativsystem

- Annen

- eieren

- eiere

- Passord

- Patches

- Ansatte

- privat

- Private nøkler

- Produkt

- beskytte

- Kjøp

- QR kode

- Reader

- Lesning

- sikkerhet

- sett

- innstilling

- So

- Software

- butikker

- Støtter

- overvåking

- system

- Testing

- tid

- Transaksjoner

- Stol

- ui

- avdekke

- usb

- Brukere

- video

- Sikkerhetsproblemer

- sårbarhet

- Wikipedia

- youtube