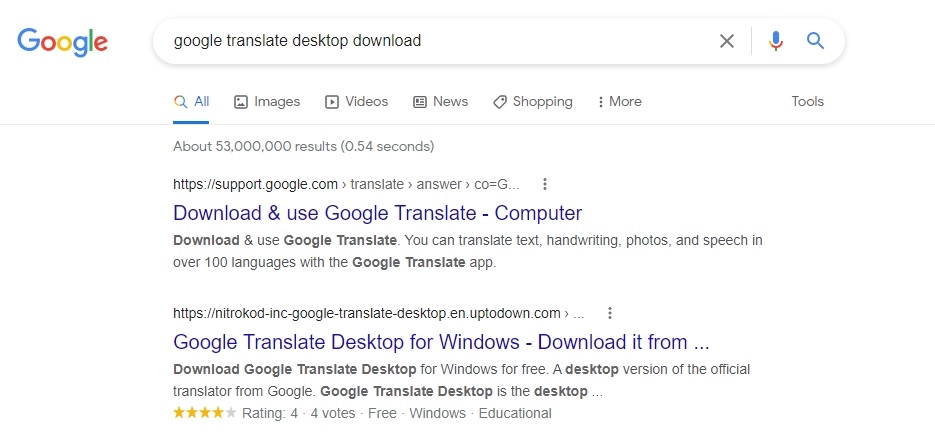

- Nitrokod vises for øyeblikket øverst i Googles søkeresultater for populære apper, inkludert Translate

- Skadevaren miner ondsinnet monero ved å bruke brukernes datamaskinressurser, og gjenspeiler en gang så produktiv CoinHive

En lumsk malware-kampanje rettet mot brukere som søker etter Google-applikasjoner har infisert tusenvis av datamaskiner globalt for å utvinne personvernfokusert kryptomonero (XMR).

Du har sannsynligvis aldri hørt om Nitrokod. Det israelsk-baserte cyberetterretningsfirmaet Check Point Research (CPR) snublet over skadevaren forrige måned.

I en rapport på søndag, sa firmaet at Nitrokod i utgangspunktet maskerer seg selv som en gratis programvare, etter å ha funnet bemerkelsesverdig suksess på toppen av Googles søkeresultater for "Google Translate desktop download."

Også kjent som cryptojacking, har mining malware blitt brukt til å infiltrere intetanende brukers maskiner siden minst 2017, da de ble fremtredende sammen med kryptos popularitet.

HLR oppdaget tidligere den velkjente cryptojacking malware CoinHive, som også utvunnet XMR, i november samme år. CoinHive ble sagt å stjele 65 % av en sluttbrukers totale CPU-ressurser uten deres viten. Akademikere beregnet skadelig programvare genererte $250,000 XNUMX per måned på sitt høyeste, og mesteparten av det gikk til mindre enn et dusin individer.

Når det gjelder Nitrokod, mener CPR at den ble distribuert av en tyrkisktalende enhet en gang i 2019. Den opererer på syv stadier mens den beveger seg langs veien for å unngå gjenkjenning fra typiske antivirusprogrammer og systemforsvar.

"Den skadelige programvaren fjernes lett fra programvare som finnes på Googles toppsøkeresultater for legitime applikasjoner," skrev firmaet i sin rapport.

Softpedia og Uptodown ble funnet å være to hovedkilder til falske applikasjoner. Blockworks har kontaktet Google for å lære mer om hvordan det filtrerer denne typen trusler.

Etter å ha lastet ned applikasjonen, kjører et installasjonsprogram en forsinket dropper og oppdaterer seg selv kontinuerlig ved hver omstart. På den femte dagen trekker den forsinkede dropperen ut en kryptert fil.

Filen starter deretter Nitrokods siste stadier, som går ut på å planlegge oppgaver, tømme logger og legge til unntak til antivirusbrannmurer når 15 dager har gått.

Til slutt blir crypto mining malware "powermanager.exe" i det skjulte sluppet ned på den infiserte maskinen og begynner å generere krypto ved å bruke åpen kildekode Monero-basert CPU-gruvearbeider XMRig (den samme som brukes av CoinHive).

"Etter den første programvareinstallasjonen, forsinket angriperne infeksjonsprosessen i flere uker og slettet spor fra den opprinnelige installasjonen," skrev firmaet i sin rapport. "Dette gjorde at kampanjen kunne fungere under radaren i årevis."

Detaljer om hvordan du rengjør maskiner infisert med Nitrokod finner du på slutten av HLRs trusselrapport.

Få dagens beste kryptonyheter og innsikt levert til innboksen din hver kveld. Abonner på Blockworks sitt gratis nyhetsbrev nå.

- Bitcoin

- blockchain

- blockchain-overholdelse

- blockchain konferanse

- Blokkverk

- coinbase

- coingenius

- Konsensus

- kryptokonferanse

- krypto gruvedrift

- cryptocurrency

- Mining av kryptovaluta

- Cryptojacking

- desentralisert

- Defi

- Digitale eiendeler

- Kunnskap

- ethereum

- Google Search

- Google Trans

- maskinlæring

- gruvedrift skadelig programvare

- Monero

- ikke soppbart token

- plato

- plato ai

- Platon Data Intelligence

- Platoblokkjede

- PlatonData

- platogaming

- polygon

- bevis på innsatsen

- W3

- XMR

- zephyrnet