Gruppen bak en sofistikert fjerntilgangstrojaner, SilverRAT, har koblinger til både Tyrkia og Syria og planlegger å gi ut en oppdatert versjon av verktøyet for å tillate kontroll over kompromitterte Windows-systemer og Android-enheter.

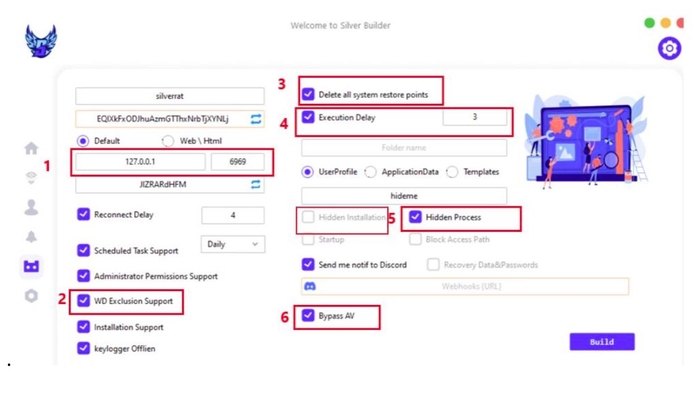

I følge en trusselanalyse publisert 3. januar, tillater SilverRAT v1 – som foreløpig bare fungerer på Windows-systemer – bygging av skadelig programvare for keylogging og løsepenge-angrep, og inkluderer destruktive funksjoner, for eksempel muligheten til å slette systemgjenopprettingspunkter, sier forskere fra Singapore-baserte Cyfirma oppgitt i deres analyse.

SilverRAT Builder tillater forskjellige funksjoner

SilverRAT viser at regionens nettkriminelle grupper blir mer sofistikerte, ifølge Cyfirmas analyse. Den første versjonen av SilverRAT, hvis kildekode ble lekket av ukjente aktører i oktober, består av en byggherre som lar brukeren konstruere en fjerntilgangstrojaner med spesifikke funksjoner.

De mer interessante funksjonene, ifølge Cyfirmas analyse, inkluderer bruk av enten en IP-adresse eller nettside for kommando og kontroll, bypass for antivirusprogramvare, muligheten til å slette systemgjenopprettingspunkter og forsinket utførelse av nyttelaster.

Minst to trusselaktører - en bruker håndtaket "Dangerous silver" og en andre bruker "Monstermc" - er utviklerne bak både SilverRAT og et tidligere program, S500 RAT, ifølge Cyfirmas analyse. Hackerne opererer på Telegram og gjennom nettfora hvor de selger malware-as-a-service, distribuerer cracked RATs fra andre utviklere og tilbyr en rekke andre tjenester. I tillegg har de en blogg og nettside som heter Anonym Arabic.

"Det er to personer som administrerer SilverRAT," sier Rajhans Patel, en trusselforsker hos Cyfirma. "Vi har vært i stand til å samle fotografiske bevis fra en av utviklerne."

Starter fra forum

Gruppen bak skadevare, kalt Anonymous Arabic, er aktiv på Midtøsten-fora, som Turkhackteam, 1877, og minst ett russisk forum.

I tillegg til utviklingen av SilverRAT, tilbyr gruppens utviklere et distribuert denial-of-service (DDoS)-angrep på etterspørsel, sier Koushik Pal, en trusselforsker i Cyfirma Research-teamet.

"Vi har observert noe aktivitet fra anonym arabisk siden slutten av november 2023," sier han. "De er kjent for å bruke et botnett som annonseres på Telegram kjent som 'BossNet' for å utføre DDOS-angrep på store enheter."

Mens trussellandskapet i Midtøsten har vært dominert av de statlige og statsstøttede hackergruppene i Iran og Israel, fortsetter hjemmelagde grupper som Anonymous Arabic å dominere nettkriminalitetsmarkedene. Den pågående utviklingen av verktøy som SilverRAT fremhever den dynamiske naturen til de underjordiske markedene i regionen.

SilverRAT-dashbordet for å bygge trojanere. Kilde: Cyfirma

Hackinggrupper i Midtøsten har en tendens til å være ganske varierte, sier Sarah Jones, en forskningsanalytiker for cybertrusselintelligens hos Critical Start, som advarer om at individuelle hackinggrupper stadig utvikler seg og generalisering av deres egenskaper kan være problematisk.

"Nivået på teknisk sofistikert varierer sterkt mellom grupper i Midtøsten," sier hun. "Noen statsstøttede aktører har avanserte evner, mens andre er avhengige av enklere verktøy og teknikker."

En gateway gjennom spillhacks

Av de identifiserte medlemmene av den anonyme arabiske gruppen, er minst én en tidligere spillhacker, ifølge data samlet inn av forskere ved Cyfirma, inkludert Facebook-profilen, YouTube-kanalen og sosiale medier-innlegg til en av hackerne - en mann i tidlig i 20-årene som bor i Damaskus, Syria, og begynte å hacke som tenåring.

Profilen til unge hackere som skjærer tennene sine for å finne bedrifter for spill, overskrider hackersamfunnet i Midtøsten. Tenåringer som starter hackingkarrierene sine ved å lage spillhacks eller starte tjenestenektangrep mot spillsystemer har blitt en trend. Arion Kurtaj, medlem av Lapsus$-gruppen, startet som Minecraft-hacker og gikk senere over til å hacke mål som Microsoft, Nvidia og spillprodusenten Rockstar.

"Vi kan se en lignende trend med utvikleren av SilverRAT," sier Rajhans Patel, en trusselforsker hos Cyfirma, og legger til i trusselanalysen: "Å gjennomgå utviklerens tidligere innlegg avslører en historie med å tilby forskjellige førstepersonsskytespill (FPS) hacks og mods."

US Department of Homeland Securitys Cyber Safety Review Board (CSRB), som utfører obduksjonsanalyse av store hacks, identifiserte den fortsatte rørledningen fra unge hackere til nettkriminelle virksomheter som en eksistensiell fare. Regjeringer og private organisasjoner bør sette på plass holistiske programmer for å omdirigere ungdommer bort fra nettkriminalitet, fant CSRB i sin analyse av suksessen til Lapsus$-gruppen i å angripe «noen av verdens mest ressurssterke og godt forsvarte selskaper».

Likevel finner unge programmerere og teknologikyndige tenåringer ofte andre veier inn i den nettkriminelle gruppen, sier Critical Starts Jones.

"Hackere, som enhver befolkningsgruppe, er forskjellige individer med varierte motivasjoner, ferdigheter og tilnærminger," sier hun. "Selv om noen hackere kan starte med spillhack og gå over til mer seriøse verktøy og teknikker, finner vi ofte at nettkriminelle har en tendens til å målrette mot industrier og land med svakere nettforsvar."

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk deg selv. Tilgang her.

- PlatoAiStream. Web3 Intelligence. Kunnskap forsterket. Tilgang her.

- PlatoESG. Karbon, CleanTech, Energi, Miljø, Solenergi, Avfallshåndtering. Tilgang her.

- PlatoHelse. Bioteknologisk og klinisk etterretning. Tilgang her.

- kilde: https://www.darkreading.com/cyberattacks-data-breaches/syrian-threat-group-peddles-destructive-silverrat

- : har

- :er

- :hvor

- 2023

- 7

- a

- evne

- I stand

- adgang

- Ifølge

- aktiv

- aktivitet

- aktører

- legge

- tillegg

- adresse

- avansert

- mot

- tillate

- tillater

- blant

- an

- analyse

- analytiker

- og

- android

- Anonym

- antivirus

- noen

- tilnærminger

- arabic

- ER

- AS

- At

- angripe

- Angrep

- borte

- BE

- bli

- bli

- vært

- bak

- være

- Blogg

- borde

- både

- botnet

- bygger

- Bygning

- by

- som heter

- CAN

- evner

- karrierer

- Kanal

- egenskaper

- kode

- samfunnet

- Selskaper

- kompromittert

- Gjennomføre

- dirigerer

- består

- stadig

- konstruere

- fortsette

- fortsetter

- kontroll

- land

- sprukket

- Opprette

- kritisk

- CSRB

- I dag

- Kutt

- cyber

- cybercrime

- CYBERKRIMINELL

- nettkriminelle

- FARE

- Dangerous

- dashbord

- dato

- DDoS

- Forsinket

- Etterspørsel

- Avdeling

- innenriksdepartementet

- Gjenkjenning

- Utvikler

- utviklere

- Utvikling

- Enheter

- distribuere

- distribueres

- diverse

- Dominere

- dominert

- dubbet

- dynamisk

- Tidlig

- øst

- østlige

- enten

- bedrifter

- enheter

- bevis

- utvikling

- gjennomføring

- eksistensiell

- exploits

- Egenskaper

- Finn

- finne

- Firm

- Først

- Til

- Tidligere

- Forum

- fora

- funnet

- fps

- fra

- spill

- Games

- gaming

- gateway

- samle

- samlet

- regjeringer

- sterkt

- Gruppe

- Gruppens

- hacker

- hackere

- hacking

- hacks

- håndtere

- Ha

- he

- Uthev

- hans

- historie

- helhetlig

- hjemland

- Homeland Security

- HTTPS

- identifisert

- bilde

- in

- inkludere

- inkluderer

- Inkludert

- individuelt

- individer

- bransjer

- Intelligens

- interessant

- inn

- IP

- IP-adresse

- Iran

- Israel

- jan

- jones

- jpg

- kjent

- landskap

- stor

- Late

- seinere

- lansere

- minst

- Nivå

- i likhet med

- lenker

- Bor

- større

- maker

- malware

- mann

- fikk til

- administrerende

- Markets

- Kan..

- medlem

- medlemmer

- Microsoft

- Middle

- Midtøsten

- Minecraft

- mer

- mest

- motivasjon

- flytte

- flyttet

- Natur

- November

- Nvidia

- oktober

- of

- tilby

- tilby

- ofte

- on

- ONE

- pågående

- på nett

- bare

- betjene

- or

- organisasjoner

- Annen

- andre

- ut

- enn

- Ansatte

- rørledning

- Sted

- planer

- plato

- Platon Data Intelligence

- PlatonData

- poeng

- befolkningen

- besitter

- innlegg

- forrige

- privat

- problematisk

- Profil

- program

- programmerere

- programmer

- publisert

- sette

- ganske

- ransomware

- Ransomware-angrep

- ROTTE

- omdirigere

- region

- slipp

- avhengige

- fjernkontroll

- fjerntilgang

- forskning

- forsker

- forskere

- svar

- gjenopprette

- avslører

- anmeldelse

- gjennomgå

- Rockstar

- russisk

- s

- Sikkerhet

- sier

- Sekund

- sikkerhet

- se

- selger

- alvorlig

- Tjenester

- hun

- skytespill

- bør

- Viser

- Sølv

- lignende

- enklere

- siden

- ferdigheter

- Software

- noen

- sofistikert

- raffinement

- kilde

- kildekoden

- spesifikk

- Begynn

- startet

- Start

- suksess

- slik

- Syria

- system

- Systemer

- Target

- mål

- lag

- Teknisk

- teknikker

- tenåring

- tenåringer

- Telegram

- tendens

- Det

- De

- verden

- deres

- Der.

- de

- trussel

- trusselaktører

- Gjennom

- til

- verktøy

- verktøy

- transcenderer

- Trend

- Trojan

- Kalkun

- to

- underjordisk

- ukjent

- oppdatert

- us

- Bruker

- ved hjelp av

- v1

- variert

- variasjon

- ulike

- versjon

- var

- måter

- we

- svakere

- Nettsted

- VI VIL

- hvilken

- mens

- HVEM

- hvem sin

- vinduer

- med

- virker

- verden

- Young

- youtube

- zephyrnet