LockBit ransomware-as-a-service (RaaS) operasjonen har relansert sin lekkasjeside, bare én uke etter en koordinert fjerningsoperasjon fra global rettshåndhevelse.

Den 19. februar gjennomførte «Operation Cronos Taskforce» – som inkluderer FBI, Europol og Storbritannias National Crime Agency (NCA), blant andre byråer – en massiv aksjon. Ifølge Storbritannias National Crime Agency (NCA), tok arbeidsstyrken ned infrastruktur spredt over tre land, inkludert dusinvis av servere. Den beslagla kode og annen verdifull etterretning, mengder av data stjålet fra ofrene, og mer enn 1,000 tilhørende dekrypteringsnøkler. Den vandaliserte gruppens lekkasjeside og dens tilknyttede portal, fryste mer enn 200 kryptovalutakontoer, arresterte en polsk og en ukrainsk statsborger og tiltalte to russiske statsborgere.

En talsperson for NCA oppsummerte det 26. februar, og fortalte Reuters at gruppen "forblir fullstendig kompromittert."

Personen la imidlertid til at "arbeidet vårt for å målrette og forstyrre dem fortsetter."

Operasjon Cronos var kanskje ikke så omfattende som det først så ut til. Selv om rettshåndhevelse var i stand til å skade LockBits primære infrastruktur, dets leder innrømmet i et brev, forble sikkerhetskopieringssystemene urørt, noe som gjorde at operasjonen kunne komme raskt tilbake.

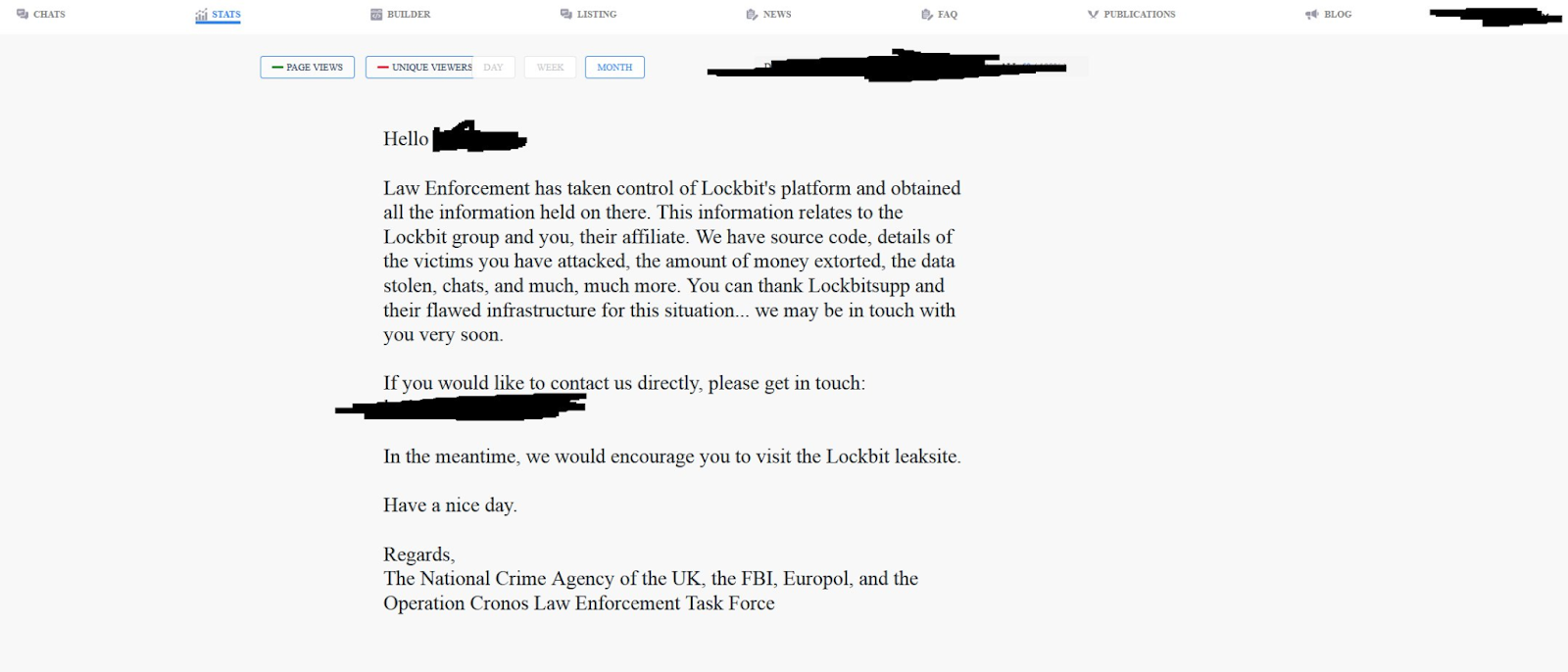

Meldingen som er igjen på LockBits tilknyttede portal; Kilde: vx-underground via X (tidligere Twitter)

"På slutten av dagen er det et betydelig slag av rettshåndhevelse mot dem," sier tidligere FBI spesialagent Michael McPherson, nå senior visepresident for tekniske operasjoner i ReliaQuest. "Jeg tror ikke noen er naive nok til å si at det er spikeren i kista for denne gruppen, men dette er et kroppsstøt."

LockBits side av historien

Det er lurt å hilse lederen av LockBit med skepsis. "Som mange av disse gutta i løsepengevareområdet, han har et ganske ego, han er litt flyktig. Og han har vært kjent for å fortelle noen ganske store historier når det passer hans mål, sier Kurtis Minder, en løsepengevareforhandler, og medgründer og administrerende direktør i GroupSense.

I sitt brev slår imidlertid personen eller personene Minder omtaler som "Alex", en spesielt ydmyk tone.

"På grunn av min personlige uaktsomhet og uansvarlighet slappet jeg av og oppdaterte ikke PHP i tide," skrev løsepengevarelederen, og siterte den kritiske, 9.8 av 10 CVSS-vurderte PHP-feilen CVE-2023-3824 "som et resultat av dette ble tilgang til de to hovedserverne der denne versjonen av PHP ble installert. Jeg innser at det kanskje ikke var denne CVE, men noe annet som 0day for PHP, men jeg kan ikke være 100% sikker."

Avgjørende, la han til, "Alle andre servere med backup-blogger som ikke har PHP installert er upåvirket og vil fortsette å gi ut data stjålet fra de angrepne selskapene." Faktisk, takket være denne redundansen, var LockBits lekkasjeside i gang igjen etter en uke, med et dusin ofre: en utlånsplattform, et nasjonalt nettverk av tannlegelaboratorier, og spesielt Fulton County, Georgia, hvor tidligere president Trump er. for tiden involvert i en juridisk kamp.

Kilde: Bitdefender

Har rettshåndhevelsestiltak en innvirkning?

I årevis har amerikansk og EU-lovhåndhevelse skapt overskrifter med høyprofilerte raid av store løsepengevareoperasjoner: Hive, AlphV/BlackCat, Ragnar Locker, og så videre. Det til tross for denne innsatsen løsepengevare fortsetter å øke kan inspirere til apati hos noen.

Men i kjølvannet av slike raid, forklarer McPherson: «Enten har disse gruppene ikke rekonstituert seg, eller så kom de seg på en mindre måte. Som, Hive har ikke vært i stand til å komme tilbake ennå - det var interesse for det, men det ble virkelig ikke materialisert."

Selv om rettshåndhevelse ikke helt utslettet LockBit, forårsaket det sannsynligvis hackerne stor skade. For eksempel, påpeker Minder, "de har tilsynelatende fått tilgang til noen av tilknyttede selskapers informasjon," som gir myndighetene betydelig innflytelse.

"Hvis jeg er en tilknyttet, eller jeg er en annen løsepengevareutvikler, kan jeg tenke to ganger på å samhandle med disse menneskene i tilfelle de har ble FBI-informant. Så det skaper litt mistillit. Og så på baksiden, jeg tror de gjør det samme med LockBit ved å si: 'Hei, vi vet faktisk hvem alle tilknyttede selskaper er, vi har all kontaktinformasjonen deres.' Så nå kommer LockBit til å være mistenksom overfor sine egne tilknyttede selskaper. Det er litt kaos. Det er interessant."

For å virkelig løse løsepengevare på lengre sikt, kan det hende regjeringer må supplere prangende fjerninger med effektive retningslinjer og programmer.

"Det må være et balansert program, kanskje på føderalt regjeringsnivå, som faktisk hjelper med forebygging, som svar, i reparasjon. Jeg tror at hvis vi så hvor mye kapital som faktisk forlot den amerikanske økonomien som et resultat av denne typen aktiviteter, ville vi se at det ville være fornuftig å subsidiere et slikt program, som ville hindre folk fra å måtte betale løsepenger.» han sier.

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk deg selv. Tilgang her.

- PlatoAiStream. Web3 Intelligence. Kunnskap forsterket. Tilgang her.

- PlatoESG. Karbon, CleanTech, Energi, Miljø, Solenergi, Avfallshåndtering. Tilgang her.

- PlatoHelse. Bioteknologisk og klinisk etterretning. Tilgang her.

- kilde: https://www.darkreading.com/threat-intelligence/lockbit-leak-site-reemerges-week-after-complete-compromise-

- : har

- :er

- :ikke

- :hvor

- $OPP

- 000

- 1

- 10

- 19

- 200

- 7

- 8

- 9

- a

- I stand

- Om oss

- adgang

- kontoer

- tvers

- Handling

- Aktiviteter

- faktisk

- la til

- innrømmet

- Partnerskap

- agenter

- Etter

- kjølvannet

- mot

- byråer

- byrå

- Agent

- alex

- Alle

- blant

- an

- og

- En annen

- apati

- ER

- arrestert

- AS

- assosiert

- At

- Myndigheter

- tilbake

- Backup

- balanserte

- Battle

- BE

- vært

- Bit

- blogger

- blåse

- kroppen

- Sprette

- britain

- Bug

- men

- by

- CAN

- hovedstad

- gjennomført

- saken

- forårsaket

- konsernsjef

- Chaos

- Med-grunnlegger

- kode

- Kom

- Selskaper

- fullføre

- helt

- omfattende

- kompromiss

- kompromittert

- kontakt

- fortsette

- fortsetter

- koordinert

- land

- fylke

- Opprette

- Crime

- kritisk

- Cronos

- cryptocurrency

- I dag

- cve

- skade

- dato

- dag

- Utvikler

- gJORDE

- gjorde ikke

- Avbryte

- mistro

- gjør

- gjør

- Don

- ned

- dusin

- dusinvis

- to

- økonomi

- Effektiv

- innsats

- ego

- enten

- ellers

- muliggjør

- slutt

- håndhevelse

- nok

- EU

- Europol

- eksempel

- forklarer

- FBI

- Featuring

- Februar

- Federal

- Føderal regjering

- Først

- Flip

- Til

- Tidligere

- tidligere president

- tidligere

- fra

- fikk

- Georgia

- Gi

- Global

- skal

- fikk

- Regjeringen

- regjeringer

- flott

- Gruppe

- Gruppens

- hackere

- skade

- Ha

- å ha

- he

- Overskrifter

- hjelper

- høy profil

- hans

- Hive

- Hvordan

- Men

- HTTPS

- ydmyk

- i

- if

- bilde

- Påvirkning

- in

- inkluderer

- Inkludert

- faktisk

- informasjon

- Infrastruktur

- inspirere

- installerte

- Intelligens

- samhandler

- interesse

- interessant

- involvert

- IT

- DET ER

- bare

- bare én

- Hold

- nøkler

- slag

- Vet

- kjent

- Labs

- Law

- rettshåndhevelse

- leder

- lekke

- forlater

- venstre

- Lovlig

- utlån

- utlånsplattform

- brev

- Nivå

- Leverage

- i likhet med

- Sannsynlig

- lite

- Lot

- laget

- Hoved

- større

- gjøre

- massive

- materialiserer

- Kan..

- kan være

- melding

- Michael

- kunne

- mer

- mest

- mye

- my

- nasjonal

- AQL

- Trenger

- nettverk

- nst

- spesielt

- nå

- Målet

- of

- on

- ONE

- drift

- Drift

- or

- Annen

- vår

- ut

- egen

- side

- Betale

- Ansatte

- person

- personlig

- personer

- PHP

- plattform

- plato

- Platon Data Intelligence

- PlatonData

- poeng

- Politikk

- polsk

- Portal

- president

- president trumf

- pen

- Forebygging

- primære

- program

- programmer

- raskt

- ganske

- ransomware

- RE

- realisere

- virkelig

- refererer

- avslappet

- forble

- forblir

- reparasjon

- svar

- resultere

- Reuters

- rennende

- russisk

- s

- samme

- så

- sier

- sier

- sier

- se

- syntes

- beslaglagt

- senior

- forstand

- Servere

- side

- signifikant

- nettstedet

- Skepsis

- mindre

- So

- LØSE

- noen

- noe

- kilde

- Rom

- spesiell

- Spite

- talsperson

- Sponset

- spre

- Still

- stjålet

- Story

- streik

- slik

- supplere

- sikker

- mistenkelig

- Systemer

- tales

- Target

- arbeidsgruppe

- Teknisk

- fortelle

- fortelle

- enn

- Takk

- Det

- De

- Storbritannia

- deres

- Dem

- deretter

- Der.

- Disse

- de

- tror

- denne

- selv om?

- tre

- tid

- til

- TONE

- tok

- HELT KLART

- trumf

- To ganger

- to

- Uk

- ukrainsk

- upåvirket

- urørt

- Oppdater

- us

- Amerikansk økonomi

- Verdifull

- Ve

- versjon

- av

- vice

- Vice President

- ofre

- var

- Vei..

- we

- Nettsted

- uke

- når

- hvilken

- HVEM

- vil

- tørke

- med

- Arbeid

- ville

- skrev

- X

- år

- ennå

- zephyrnet