Hastigheten der utviklere lekket kritiske programvarehemmeligheter, som passord og API-nøkler, hoppet med det halve for å nå 5.5 av hver 1,000 forpliktelser til GitHub-lagre.

Det er ifølge en rapport publisert av Secrets Management-firmaet GitGuardian denne uken. Selv om prosentandelen virker liten, har firmaet samlet sett oppdaget minst 10 millioner tilfeller av hemmeligheter som lekker til et offentlig depot, som står for mer enn 3 millioner unike hemmeligheter totalt, uttalte selskapet i sin "2022 State of Secrets Sprawl"-rapport.

Mens generiske passord utgjorde majoriteten (56 %) av hemmelighetene, involverte mer enn en tredjedel (38 %) en høyentropi-hemmelighet som inkluderer API-nøkler, tilfeldige tallgeneratorfrø og andre sensitive strenger.

Etter hvert som flere selskaper flytter applikasjonsinfrastrukturen og driften til skyen, har API-nøkler, legitimasjon og andre programvarehemmeligheter blitt avgjørende for sikkerheten til virksomheten deres. Når disse hemmelighetene lekker, kan resultatene være ødeleggende, eller i det minste dyre.

"Hemmeligheter er kronjuvelene til enhver bedrift eller organisasjon - de kan virkelig gi tilgang til alle dine systemer og infrastruktur," sier Mackenzie Jackson, sikkerhets- og utvikleradvokat hos GitGuardian. "Risikoen kan være alt fra komplette systemovertakelser, til små dataeksponeringer eller forskjellige andre ting."

"Millioner av slike nøkler akkumuleres hvert år, ikke bare i offentlige rom, som kodedelingsplattformer, men spesielt i lukkede rom som private depoter eller bedriftens IT-ressurser," GitGuardian uttalt i rapporten "2023 State of Secrets Sprawl"..

Og selv de private områdene kan være sårbare. I januar, for eksempel, advarte samarbeids- og meldingsplattformen Slack brukere om at et "begrenset antall Slack-ansatttokens" hadde blitt stjålet av en trusselaktør, som deretter lastet ned private kodelager. I mai i fjor erkjente leverandøren av skyapplikasjonsplattformer Heroku, et datterselskap av Salesforce, at en angriper hadde stjålet en database med hash og saltet passord etter få tilgang til OAuth-tokenene som brukes til å integrere med GitHub.

Infrastruktur — som … Oi!

Noe av årsaken til økningen i lekkende hemmeligheter er fordi infrastruktur-som-kode (IaC) har blitt mye mer populært. IaC er administrasjon og klargjøring av infrastruktur gjennom kode i stedet for gjennom manuelle prosesser, og i 2022 økte antallet IaC-relaterte filer og artefakter som ble presset til GitHub-depoter med 28 %. Det store flertallet (83%) av filene består av konfigurasjonsfiler for Docker, Kubernetes eller Terraform, ifølge GitGuardian.

IaC lar utviklere spesifisere konfigurasjonen av infrastrukturen som brukes av applikasjonen deres, inkludert servere, databaser og programvaredefinerte nettverk. For å kontrollere alle disse komponentene er hemmeligheter ofte nødvendige, sier Jackson.

"Angrepsflaten utvider seg stadig," sier han. "Infrastruktur-som-kode har blitt denne nye tingen, og den har eksplodert med popularitet, og infrastruktur trenger hemmeligheter, så infrastruktur-som-kode [filer] inneholder ofte hemmeligheter."

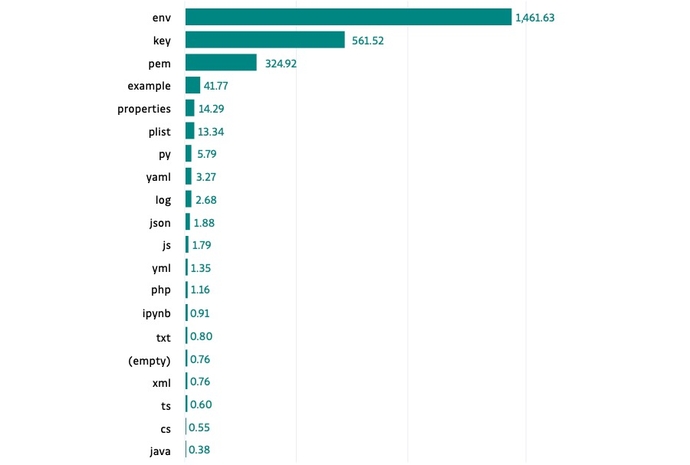

I tillegg regnes tre filtyper som vanligvis brukes som cacher for sensitiv programinformasjon – .env, .key og .pem – som de mest sensitive, definert som å ha flest hemmeligheter per fil. Utviklere bør nesten alltid unngå å publisere disse filene til et offentlig depot, sier Jackson.

"Hvis en av disse filene er i ditt Git-lager, så vet du at du har hull i sikkerheten din," sier han. "Selv om filen ikke inneholder hemmeligheter, bør de bare aldri være der. Du bør ha forebygging på plass for å sikre at de ikke er der og varsle på plass for å vite når de er der."

Av den grunn bør selskaper kontinuerlig skanne systemer og filer for hemmeligheter, få synlighet og mulighet til å blokkere potensielle farlige filer, legger Jackson til.

"Du vil skanne hele infrastrukturen din for å sikre at du har synlighet," sier han. "Og så inkluderer de neste trinnene implementering av verktøy for å sjekke ingeniører og utviklere ... for å oppdage eventuelle hemmeligheter når de slipper ut."

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- Platoblokkkjede. Web3 Metaverse Intelligence. Kunnskap forsterket. Tilgang her.

- kilde: https://www.darkreading.com/application-security/inside-threat-developers-leaked-10m-credentials-passwords-2022

- :er

- $ 10 millioner

- 000

- 1

- 10

- 2022

- 2023

- 7

- a

- evne

- adgang

- Ifølge

- Regnskap og administrasjon

- Akkumulere

- tillegg

- Legger

- advokat

- Etter

- Alle

- tillater

- alltid

- og

- og infrastruktur

- api

- API NØKLER

- Søknad

- ER

- AS

- Eiendeler

- At

- angripe

- BE

- fordi

- bli

- Blokker

- virksomhet

- by

- CAN

- Figur

- sjekk

- stengt

- Cloud

- kode

- samarbeid

- vanligvis

- Selskaper

- Selskapet

- fullføre

- komponenter

- Konfigurasjon

- ansett

- Består

- inneholde

- inneholder

- kontinuerlig

- kontroll

- Bedriftens

- Credentials

- kritisk

- Crown

- Dangerous

- dato

- Database

- databaser

- definert

- oppdaget

- ødeleggende

- Utvikler

- utviklere

- Docker

- Ansatt

- Ingeniører

- Miljø

- spesielt

- Selv

- Hver

- ekspanderende

- dyrt

- filet

- Filer

- Firm

- Til

- fra

- få

- generator

- gå

- GitHub

- innvilge

- Halvparten

- hashet

- Ha

- å ha

- Holes

- HTTPS

- implementere

- in

- inkludere

- inkluderer

- Inkludert

- Øke

- økt

- informasjon

- Infrastruktur

- f.eks

- i stedet

- integrere

- involvert

- IT

- DET ER

- Jackson

- Januar

- jpg

- hoppet

- nøkkel

- nøkler

- Vet

- Siste

- lekke

- Begrenset

- Flertall

- gjøre

- administrerende

- håndbok

- max bredde

- meldinger

- millioner

- millioner

- mer

- mest

- flytte

- nødvendig

- behov

- nettverk

- Ny

- neste

- Antall

- oauth

- of

- ONE

- Drift

- organisasjon

- Annen

- samlet

- Passord

- passord

- prosent

- Sted

- plattform

- Plattformer

- plato

- Platon Data Intelligence

- PlatonData

- Populær

- popularitet

- potensiell

- Forebygging

- privat

- Prosesser

- leverandør

- offentlig

- publisert

- Publisering

- presset

- tilfeldig

- Sats

- RE

- å nå

- grunnen til

- rapporterer

- Repository

- Resultater

- Risiko

- s

- Salesforce

- sier

- skanne

- Secret

- sikkerhet

- frø

- synes

- sensitive

- Servere

- bør

- slakk

- liten

- So

- Software

- kilde

- mellomrom

- Tilstand

- uttalte

- Steps

- stjålet

- datterselskap

- slik

- overflaten

- system

- Systemer

- terra

- Det

- De

- deres

- Der.

- Disse

- ting

- ting

- Tredje

- denne uka

- trussel

- tre

- Gjennom

- til

- tokens

- verktøy

- Totalt

- typer

- typisk

- unik

- Brukere

- ulike

- enorme

- synlighet

- Sårbar

- uke

- hvilken

- HVEM

- med

- år

- Du

- Din

- zephyrnet