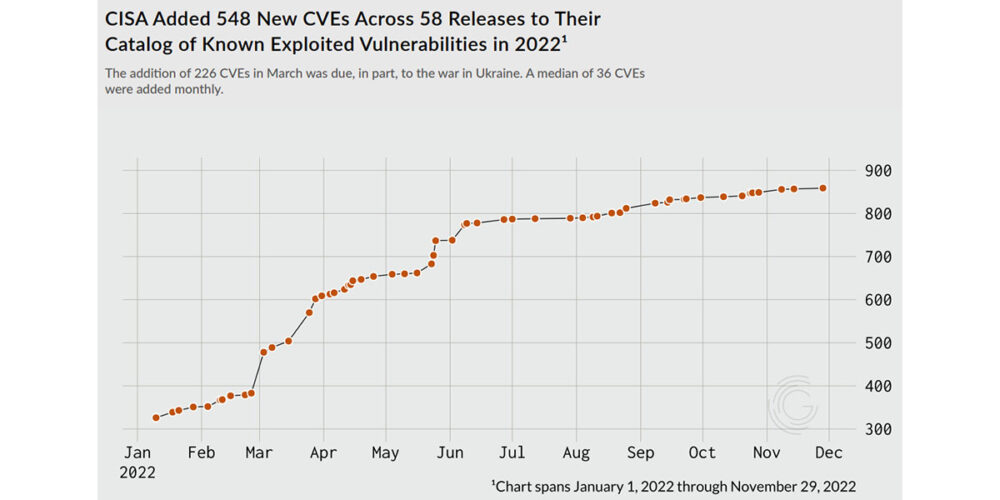

Tilbake i november 2021 publiserte US Cybersecurity and Infrastructure Security Agency (CISA) katalogen Known Exploited Vulnerabilities (KEV) for å hjelpe føderale byråer og kritiske infrastrukturorganisasjoner med å identifisere og utbedre sårbarheter som aktivt utnyttes. CISA la til 548 nye sårbarheter i katalogen over 58 oppdateringer fra januar til slutten av november 2022, ifølge Gray Noise i sin første "GreyNoise Masseutnyttelsesrapport».

Inkludert ca. 300 sårbarheter lagt til i november og desember 2021, listet CISA omtrent 850 sårbarheter i det første året av katalogens eksistens.

Aktivt utnyttede sårbarheter i Microsoft-, Adobe-, Cisco- og Apple-produkter sto for over halvparten av oppdateringene til KEV-katalogen i 2022, fant Grey Noise. Syttisju prosent av oppdateringene til KEV-katalogen var eldre sårbarheter som dateres tilbake til før 2022.

"Mange ble publisert i løpet av de to foregående tiårene," bemerket Gray Noises visepresident for datavitenskap, Bob Rudis, i rapporten.

Flere av sårbarhetene i KEV-katalogen er fra produkter som allerede har gått inn i end-of-life (EOL) og end-of-service-life (EOSL), ifølge en analyse fra et team fra Cyber Security Works. Selv om Windows Server 2008 og Windows 7 er EOSL-produkter, viser KEV-katalogen 127 Server 2008-sårbarheter og 117 Windows 7-sårbarheter.

"Det faktum at de er en del av CISA KEV er ganske talende, da det indikerer at mange organisasjoner fortsatt bruker disse eldre systemene og derfor blir enkle mål for angripere," skrev CSW i sin "Dekoding av CISA KEV" rapportere.

Selv om katalogen opprinnelig var ment for kritisk infrastruktur og offentlige organisasjoner, har den blitt den autoritative kilden som sårbarheter blir – eller har blitt – utnyttet av angripere. Dette er nøkkelen fordi National Vulnerability Database (NVD) har tildelt Common Sårbarheter og eksponeringer (CVE) identifikatorer for over 12,000 2022 sårbarheter i XNUMX, og det ville være uhåndterlig for bedriftsforsvarere å vurdere hver enkelt for å identifisere de som er relevante for deres miljøer. Enterprise-team kan bruke katalogens kuraterte liste over CVE-er under aktivt angrep for å lage prioritetslister.

Faktisk fant CSW litt av en forsinkelse mellom når en CVE Numbering Authority (CNA), som Mozilla eller MITRE, tilordnet en CVE til en sårbarhet og når sårbarheten ble lagt til NVD. For eksempel ble en sårbarhet i Apple WebKitGTK (CVE-2019-8720) mottatt en CVE fra Red Hat i oktober 2019 lagt til KEV-katalogen i mars fordi den ble utnyttet av BitPaymer løsepengeprogramvare. Den hadde ikke blitt lagt til NVD i begynnelsen av november (avskjæringsdatoen for CSWs rapport).

En organisasjon som er avhengig av NVD for å prioritere oppdatering, vil savne problemer som er under aktivt angrep.

Trettiseks prosent av sårbarhetene i katalogen er feil ved ekstern kjøring av kode og 22 % er rettighetsutførelsesfeil, fant CSW. Det var 208 sårbarheter i CISAs KEV-katalog knyttet til løsepengevaregrupper og 199 som ble brukt av APT-grupper, fant CSW. Det var også en overlapping der 104 sårbarheter ble brukt av både løsepengevare- og APT-grupper.

For eksempel er en middels alvorlig sårbarhet for avsløring av informasjon i Microsoft Silverlight (CVE-2013-3896) assosiert med 39 løsepengevaregrupper, sa CSW. De samme analyse fra CSW oppdaget at et kritisk bufferoverløpsproblem i ListView/TreeView ActiveX-kontrollene som brukes av Office-dokumenter (CVE-2012-0158) og et problem med høy alvorlig minnekorrupsjon i Microsoft Office (CVE-2017-11882) blir utnyttet av 23 APT-grupper , inkludert sist av Thrip APT-gruppen (Lotus Blossom/BitterBug), i november 2022.

Toppen i mars 2022 er et resultat av at Russland invaderte Ukraina i februar – og oppdateringene inkluderte mange eldre sårbarheter som nasjonalstatsaktører hadde vært kjent for å utnytte i bedrifter, myndigheter og kritiske infrastrukturorganisasjoner, sa Gray Noise. De aller fleste – 94 % – av sårbarhetene som ble lagt til i katalogen i mars ble tildelt en CVE før 2022.

CISA oppdaterer KEV-katalogen bare hvis sårbarheten er under aktiv utnyttelse, har en tildelt CVE, og det er tydelig veiledning om hvordan problemet skal rettes opp. I 2022 måtte bedriftsforsvarere håndtere en oppdatering av KEV-katalogen på nesten ukentlig basis, med et nytt varsel vanligvis utstedt hver fjerde til syvende dag, skrev Rudis. Forsvarerne hadde like gjerne bare en enkelt dag mellom oppdateringene, og den lengste pausen forsvarerne hadde i 2022 mellom oppdateringene var 17 dager.