- På slutten av 2000-tallet ble det klart at cybersikkerhet ble en bekymring for innbyggerne i stedet for organisasjoner.

- Implementering av desentraliserte DNS-er minimerer redundansen til DDoS-angrep.

- I 2019 innrømmet Twitter å la annonsører få tilgang til brukerdatabasen for å forbedre målrettingen av markedsføringskampanjer.

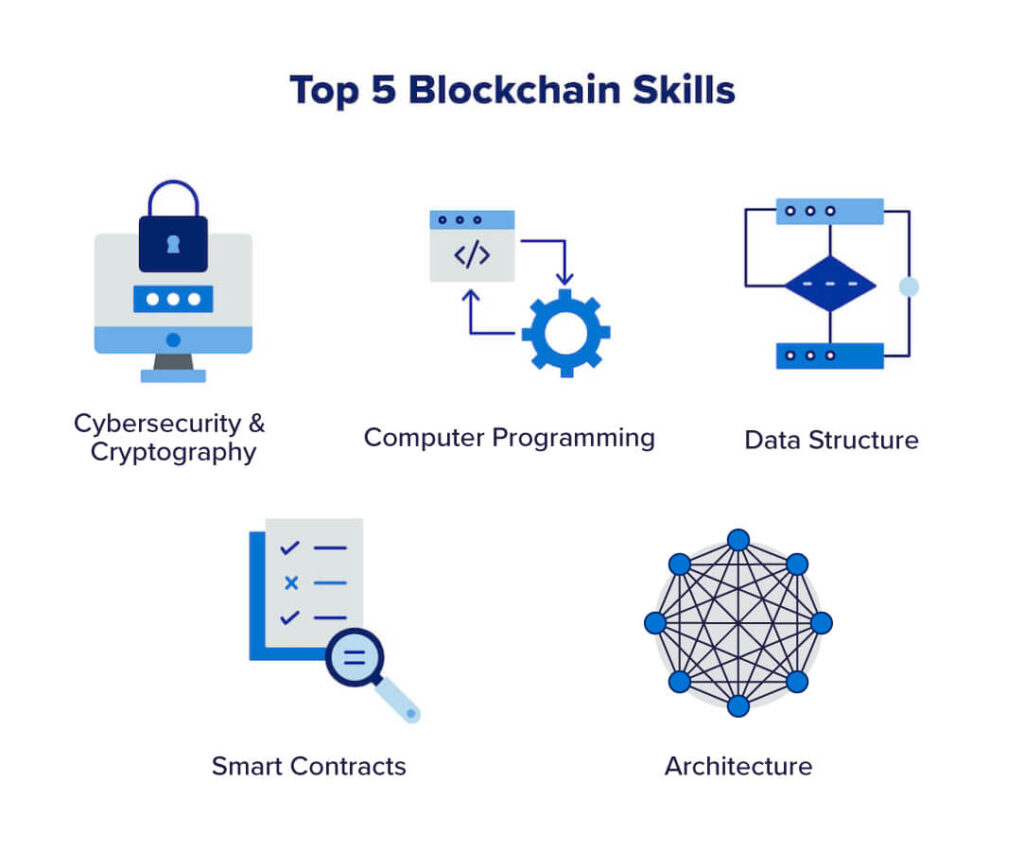

Konseptet med cybersikkerhet har eksistert siden begynnelsen av Web1. Heldigvis, gjennom internettrevolusjonen, er det klart at cybersikkerhet har blitt et viktig nøkkelpunkt i enhver teknisk teknologi. Ondsinnede aktører har herjet komponentene og applikasjonene til Web2 så mye at cybersikkerhet måtte skilles fra funksjonaliteten for å fungere effektivt. Heldigvis, ettersom teknologien utviklet seg, kom Web3 inn i bildet og revolusjonerte hele cybersikkerhetskonseptet. I sannhet har Cybersikkerhet og blokkjedeteknologi en avgjørende likhet; bruk av kryptografi.

Denne koblingen har muliggjort riktig implementering av blokkjede i cybersikkerhet. Utviklere har vært i stand til å lage ulike blockchain-applikasjoner som utfyller flere brukssaker av cybersikkerhet.

I dag har verden anerkjent konseptet med blokkjede og dets medfødte evne til å gi en grunnleggende form for cybersikkerhet. Utviklere har forsøkt å slå sammen begge ideene for å utvikle et sofistikert system som beskytter gjeldende Web2-applikasjoner samtidig som det baner vei for fullstendig dominans av Web3.

Der Web1 og Web2 ikke klarte å skape cybersikkerhet

For å forstå blokkjedens sammenvevning i cybersikkerhet, må vi først forstå feilene til Web1 og Web2 som resulterte i å lage et eget sikkerhetssystem.

Konseptet med cybersikkerhet begynte under Web1s tidsalder. Populariteten til ARPANET ble stadig mer bekymret for utviklere, og dataene økte bare etter hvert som flere brukere lagret personlige filer og informasjon i systemene deres. I sannhet, de fleste av teknologiene vi nyter i dag utviklere allerede oppfattet under etableringen av Web1.

Bob Thomas, en av grunnleggerne av Web1, skapte et av de første datavirusene som en test for å identifisere effektene av det på nettverket. De Creeper, den første iterasjonen av et virus, transversert over internett uten at brukerne visste det og la brødsmulespor over det. Konseptet avslørte at Web1 generelt var et åpent system som ikke var utstyrt for å oppdage eller varsle brukere om uregelmessigheter i systemene deres.

Reaper var det første kjente cybersikkerhetstiltaket som dempet Creeper.[Photo/Virtual-Edge]

Gjennom sin forskning skapte Ray Tomlinson det første cybersikkerhetssystemet kalt Reaper, som jaget og slettet Creeper. Dette eksperimentet viste at Web1 krevde et tredjeparts sikkerhetssystem, noe som førte til kommersialiseringen av antiviruset.

Les også Digitalt KYC-systems evne til å revolusjonere den afrikanske Fintech-industrien.

Dessverre fikk andre også nys om hvor sårbar Web1 var, noe som førte til opprettelsen av det første ondsinnede viruset, hjernen. Basit og Amjad Farooq Alvi, to brødre på 17 og 24 år, laget det første PC-viruset for å håndtere kunder som lager ulovlige kopier av programvaren deres.

Feil ved Web2

Etter hvert som essensielle cybersikkerhetsteknologier ble avansert, var å lage Web2 et nytt problem. I løpet av 1990-tallet og begynnelsen av 2000-tallet kom i Web2 en bølge av cyberangrep snart oversvømmet den enorme globale rekkevidden. Under bronsealderen til Web2 utviklet cyberangrep seg fra middelmådige programmerere som forsøkte å ta hevn til nasjonal spionasje og hacking fra myndighetene. Den enorme plassen til Web2 ga følgende form for sammenkobling, men økte også feltet for cyberangripere. Dessverre blomstret cyberkrigføring i denne perioden da regjeringer begynte å rekruttere og trene hackere selv.

På slutten av 2000-tallet ble det klart at cybersikkerhet ble en bekymring for innbyggerne i stedet for organisasjoner. Internetts sentraliserte natur gjorde at det lærte at personvern generelt ikke eksisterte. Krasjkollisjonen mellom internettteknologi og handel gjorde Web2 til et fristed for organisasjoner å tjene penger.

Snart begynte organisasjoner å selge ut brukernes data til andre samarbeidspartnere for å bygge databasene deres. I 2018 kjøpte og brukte det britiske politiske konsulentfirmaet personopplysninger fra Facebook som opprinnelig ble samlet inn fra Cambridge Analytica. Ifølge etterforskningen misbrukte den dataene til nesten 87 millioner Facebook-brukere.

I 2019 innrømmet Twitter åpent for et datamisbruksbrudd i systemet sitt, og viste hvordan blokkjedesikkerhet er nødvendig for Web2.[Foto/Twitter]

Mange brukere visste aldri eller ga eksplisitt tillatelse til Facebook eller Cambridge. I 2019 innrømmet Twitter å ha leid annonsører får tilgang til brukerdatabasen for å forbedre målrettingen av markedsføringskampanjer. Dette ga tredjepartsaktører tilgang til e-postadresser, telefonnumre og fysiske adresser.

Det ble snart klart hvor mye Web1 og Web2 manglet angående sikkerhet og personvern, hovedsakelig på grunn av deres desentraliserte natur. Dette resulterte i å opprette flere cybersikkerhetstiltak, men de kunne bare løse problemer med eksterne brudd og noen få interne brudd. Web2 beviste at organisasjoner som lagrer dataene også har makt til å misbruke dem.

Blockchains sammenflettede natur i cybersikkerhet.

Fra feilene til Web1 og Web2 ble det klart at cybersikkerhetsteknologi måtte være innebygd i nettverket i stedet for som et tredjepartselement. Ironisk nok da kryptovaluta først gikk opp for verden, var det mange som ikke tenkte så mye på det. Først etter at utviklere var i stand til å isolere blokkjedeteknologien, var vi i stand til å lage konseptet Web3. En viktig faktor som har ført til bred bruk av nettet er dens underliggende Blockchain-sikkerhet.

Les også og Forstå viktigheten av overgangen fra Web 2.0 til Web 3.0.

Blokkjedeapplikasjoner er desentraliserte, men varierer i tillatelser, størrelser, roller, åpenhet og transaksjonsmekanismer, avhengig av brukstilfelle. Til tross for dette viser alle brukstilfeller av blokkjedeteknologi en grunnleggende felles faktor; det iboende cybersikkerhetstiltaket som eliminerer det eneste feilpunktet. Blockchain-applikasjoner er sammensatt av innebygde sikkerhetskvaliteter.

Dette er grunnen til at blokkjedesikkerhet og cybersikkerhet deler ulike felleselementer. Satoshi Nakamoto utviklet konseptet desentralisert finans mens han husket at ethvert finanssystem først og fremst måtte være sikkert. Som et resultat designet han blokkjedeteknologi for å smelte sammen med ett aspekt av cybersikkerhet; kryptografi.

Cybersikkerhet er en innebygd faktor i de fleste brukstilfeller av blokkjedeteknologi.[Foto/Medium]

Kryptografi definerer generelt hele mekanismen for blokkjedesikkerhet. Bruken av offentlige og private nøkler er kjernekomponenter som blokkjedeapplikasjoner bruker for å sikre konsensussystemet og identifisere brukere uten å avsløre ytterligere viktig informasjon om dem.

Som mange slike individer oppgir, tilfredsstiller de ulike brukstilfellene av blokkjede alle triadene av cybersikkerhet; Konfidensialitet, integritet og tilgjengelighet. Blockchain-sikkerhet er motstandsdyktig og gir åpenhet og kryptering, og sikrer blokkjedeapplikasjoner fra vanlige eb2-cyberangrep.

Brukstilfeller av blokkjede i cybersikkerhet

Med den innebygde sofistikeringen av blokkjedesikkerhet er det ikke langt å lage en blokkjedebasert cybersikkerhetsplattform. Utviklere har tatt ulike kontrolltiltak for å øke cybersikkerhetssystemer. Dette gir en mer lagdelt tilnærming til å gi sikkerhet for Web2-plattformer og innleder en ny tidsalder av Web3-medier med styrket sikkerhet.

Spenst og tilgjengelighet.

En av de betydelige feilene til de fleste cybersikkerhetssystemer er manglende evne til å eksistere i hele systemet. For eksempel, når de bruker cybersikkerhet i et nettverk, plasserer de fleste nettverksadministratorer tredjepartsprogramvare og -kontroll ved kantruter. Disse enhetene kobler sammen det interne nettverket og det eksterne nettverket og forhindrer eksterne angrep.

Dessverre gjør dette det interne nettverket sårbart for innsidetrusler. Som et resultat velger de fleste organisasjoner en lagdelt tilnærming. Å implementere flere kontrolltiltak på hvert nettverkspunkt viser seg dyrt og ineffektivt. Tilgjengeligheten av cybersikkerhetskontroll er oppnåelig ved å bruke blokkjedesikkerhetens desentraliserte natur. Hackere kan lure ett par øyne, men ikke alle.

Bruk av blokkjede i cybersikkerhet skaper et sammenkoblet nettverk der hver node har de samme kontrolltiltakene. Det distribuerte nettverket bidrar også til å redusere dataeksponering og omdirigere brukere når en sentralisert database går offline. Implementering desentraliserte DNS-er minimerer redundansen til DDoS-angrep.

Videre hjelper denne bruken av blokkjede betydelig til å gi sikkerhet for IoT-enheter ved å forbedre enhet-til-enhet-kryptering, sikker kommunikasjon, viktige administrasjonsteknikker og autentisering. I tillegg kan blokkjedesikkerhet skjerme tilkoblede enheter og enheter samtidig som andre potensielt sårbare områder beskyttes.

Les også Saken for og mot CBDCs.

Dataintegritet

Et av de få salgsargumentene for blockchain-applikasjoner er deres uforanderlige natur. En av de få ulempene med Web2 er at det sentraliserte systemet gir et enkelt feilpunkt. Som et resultat opplever mange organisasjoner masseangrep på nett; noen ganger bryter gjerningsmennene systemet og lager verdifulle data.

Anvendelsen av blokkjede i cybersikkerhet gir en form for uforanderlighet. For eksempel er Null-angrep vanlige faktorer som plager cybersikkerhetssystemer, og dens manglende evne til å oppdage en feil opprettet på grunn av designet har plaget utviklere i noen tid. Fornuantely blockchain-sikkerhet kan verifisere oppdateringer og installeringsprogram som forhindrer nyere versjoner fra å infisere enheter. En av de fremtredende brukstilfellene av blokkjede er hasher.

Hashes sammenligner og identifiserer gamle og nye systemavvik, og identifiserer uunngåelig integritetssjekker i cybersikkerhetstiltak. I tillegg reflekterer eventuelle endringer i et blokkjede-sikkerhetssystem hele nettverket. Hvis bare én node endres, avviser blokkjedesystemet i cybersikkerhet endringen og varsler andre noder om et forestående brudd.

Sporbarhet og herkomst

Evnen til et cybersikkerhetssystem til å spore og identifisere hackeren er et av hovedmålene for ethvert sikkerhetssystem. Bruk av blokkjede i cybersikkerhet skaper et tilkoblet distribuert nettverk som kan spore hver bevegelse i nettverket. For eksempel, innenfor et forsyningskjedesystem, står en distribuert hovedbok for alle viktige sjekkpunkter i hele prosessen.

Dette reduserer risikoen for forfalskning og tukling. I tillegg reduserer det sannsynligheten for piratkopiering, et av de mer kostbare cyberangrepene i Web2. Blockchain-applikasjoner kan forbedre sikkerheten ved å etablere flere sjekkpunkter i systemet. I tillegg kan de implementere hasher som kan gi autentisering av enhver pakke eller transaksjon. Dermed vil enhver endring følge en melding som varsler hele nettverket.

konklusjonen

Blockchain i cybersikkerhet er et konsept som mange organisasjoner prøver å oppnå. Bare noen få brukstilfeller av blokkjedeteknologi har integrert mekanismen for å lage et sofistikert sikkerhetssystem.

Selskaper som Coinbase, Mobile Coin, Javvy og Founders Bank er blant de få organisasjonene som har implementert blockchain innen cybersikkerhet. Som en frittstående mekanisme er en blokkjedebasert cybersikkerhetsplattform oppnåelig. Hvis utviklere kan slå sammen begge teknologiene, kan det redefinere begrepet sikkerhet.

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- Platoblokkkjede. Web3 Metaverse Intelligence. Kunnskap forsterket. Tilgang her.

- Minting the Future med Adryenn Ashley. Tilgang her.

- kilde: https://web3africa.news/2023/04/14/news/blockchain-in-cyber-security-reinvents-approach-to-cyber-attacks/

- :er

- 2018

- 2019

- a

- evne

- I stand

- Om oss

- adgang

- Ifølge

- kontoer

- Oppnå

- ervervet

- aktører

- tillegg

- I tillegg

- adresse

- adresser

- administratorer

- innrømmet

- Adopsjon

- avansert

- annonsører

- Afrikansk

- Etter

- mot

- alderen

- hjelpemidler

- Alle

- allerede

- blant

- og

- antivirus

- Søknad

- søknader

- påføring

- tilnærming

- ER

- områder

- AS

- aspektet

- At

- Angrep

- Autentisering

- tilgjengelighet

- Bank

- grunnleggende

- BE

- bli

- begynte

- mellom

- blockchain

- blockchain applikasjoner

- Blockchain sikkerhet

- blockchain-system

- Blockchain teknologi

- blockchain-baserte

- øke

- brudd

- brudd

- brødre

- bygge

- by

- som heter

- cambridge

- Cambridge Analytica

- Kampanjer

- CAN

- saken

- saker

- fanget

- sentralisert

- kjede

- endring

- Endringer

- Sjekker

- Borgere

- fjerne

- Coin

- coinbase

- Handel

- kommersialisering

- Felles

- Kommunikasjon

- sammenligne

- Kompletter

- fullføre

- komponenter

- komponert

- datamaskin

- konsept

- Bekymring

- konfidensialitet

- tilkoblet

- Konsensus

- konsulent

- kontroll

- Kjerne

- kunne

- Crash

- skape

- opprettet

- skaper

- Opprette

- skaperverket

- avgjørende

- cryptocurrency

- kryptografi

- Gjeldende

- Kunder

- cyber

- Cyber Attacks

- cybersikkerhet

- Cybersecurity

- dato

- personvern

- Database

- databaser

- DDoS

- avtale

- desentralisert

- Desentralisert økonomi

- definerer

- avhengig

- utforming

- designet

- Til tross for

- utvikle

- utviklet

- utviklere

- Enheter

- gJORDE

- distribueres

- Distribuert Ledger

- Distribuert nettverk

- ulemper

- under

- hver enkelt

- Tidlig

- Edge

- effekter

- effektivt

- element

- elementer

- eliminerer

- emalje

- aktivert

- kryptering

- nyte

- enorm

- Hele

- spionasje

- avgjørende

- etablere

- Hver

- utviklet seg

- viser

- dyrt

- erfaring

- eksperiment

- Eksponering

- utvendig

- øyne

- faktorer

- Mislyktes

- Failure

- Noen få

- felt

- Filer

- finansiere

- finansiell

- økonomisk system

- fintech

- Firm

- Først

- feil

- feil

- følge

- etter

- Til

- fremst

- skjema

- Heldigvis

- grunnleggere

- grunnleggelsen

- fra

- funksjonalitet

- fundamental

- videre

- generelt

- få

- Global

- Mål

- Går

- Regjeringen

- regjeringer

- hacker

- hackere

- hacking

- Ha

- hjelper

- Hvordan

- HTTPS

- Ideer

- identifisere

- identifisering

- ulovlig

- uforanderlighet

- uforanderlige

- forestående

- iverksette

- gjennomføring

- implementert

- implementere

- betydning

- forbedre

- bedre

- in

- manglende evne

- økt

- stadig

- ineffektiv

- uunngåelig

- informasjon

- iboende

- i utgangspunktet

- medfødt

- insider

- f.eks

- integrert

- integritet

- sammenhengende

- intern

- Internet

- etterforskning

- IOT

- Iiot enheter

- ironisk

- saker

- IT

- køyring

- DET ER

- jpg

- nøkkel

- nøkler

- Knowing

- kjent

- KYC

- Late

- lagdelte

- LÆRE

- Led

- Ledger

- utleie

- LINK

- laget

- Hoved

- gjøre

- Making

- ledelse

- mange

- Marketing

- Mass

- max bredde

- måle

- målinger

- mekanisme

- Media

- Flett

- kunne

- millioner

- Mobil

- tjene penger

- mer

- mest

- bevegelse

- nakamoto

- nasjonal

- Natur

- nødvendig

- nettverk

- Ny

- node

- noder

- varsler

- Forestilling

- tall

- of

- offline

- Gammel

- on

- ONE

- åpen

- Muligheter

- organisasjoner

- Annen

- andre

- asfaltering

- PC

- oppfattet

- perioden

- tillatelse

- tillatelser

- personlig

- personlig informasjon

- telefon

- fysisk

- Sted

- Pest

- plaget

- plattform

- Plattformer

- plato

- Platon Data Intelligence

- PlatonData

- Spille

- Point

- poeng

- politisk

- popularitet

- potensielt

- makt

- forebygge

- hindre

- privatliv

- privat

- Private nøkler

- Problem

- prosess

- programmerere

- fremtredende

- ordentlig

- beskytte

- beviste

- beviser

- gi

- forutsatt

- gir

- gi

- offentlig

- kvaliteter

- heller

- RAY

- å nå

- Lese

- rekruttering

- omdirigere

- redusere

- reduserer

- reflektere

- om

- huske

- påkrevd

- forskning

- spenstig

- resultere

- Avslørt

- avslørende

- Revolution

- Revolusjonere

- revolusjon

- Risiko

- roller

- ruter

- samme

- Satoshi

- Satoshi Nakamoto

- ordninger

- sikre

- sikring

- sikkerhet

- Sikkerhetstiltak

- Å Sell

- separat

- flere

- Del

- Shield

- signifikant

- betydelig

- siden

- enkelt

- størrelser

- So

- Software

- noen

- sofistikert

- Rom

- startet

- Tilstand

- lagret

- lagring

- slik

- levere

- forsyningskjeden

- system

- Systemer

- rettet mot

- Teknisk

- teknikker

- Technologies

- Teknologi

- test

- Det

- De

- Storbritannia

- verden

- deres

- Dem

- seg

- Disse

- tredjeparts

- trusler

- Gjennom

- hele

- tid

- til

- i dag

- Trace

- spor

- Kurs

- Transaksjonen

- Åpenhet

- sant

- Sannhet

- Uk

- underliggende

- forstå

- oppdateringer

- bruke

- bruk sak

- Bruker

- Brukere

- Verdifull

- ulike

- forskjellige blockchain

- enorme

- verifisere

- virus

- virus

- vital

- Sårbar

- Wave

- Vei..

- web

- Web 2

- Web 2.0

- Web 3

- Web 3.0

- Web2

- Web3

- webp

- hvilken

- mens

- bred

- vil

- vind

- med

- innenfor

- uten

- Arbeid

- verden

- zephyrnet

- null