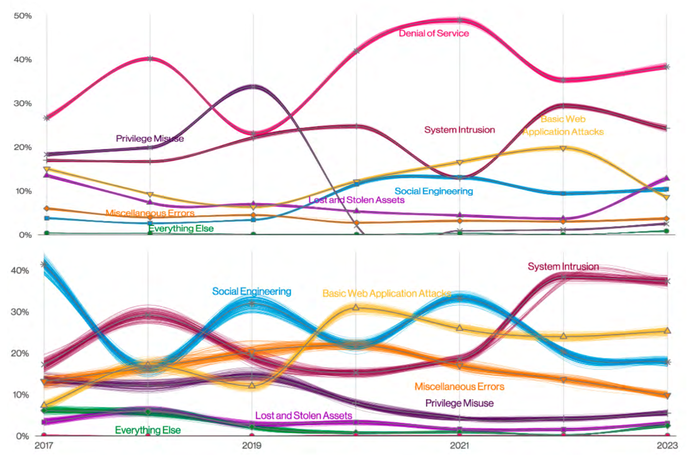

Denial-of-service-angrep fortsatte å dominere trussellandskapet i 2022, men brudd – de sikkerhetshendelsene som resulterte i bekreftet datatap – inkluderte mer sannsynlig systeminntrenging, grunnleggende nettapplikasjonsangrep og sosial utvikling.

Av mer enn 16,300 2023 sikkerhetshendelser analysert i Verizons «6,250 Data Breach Investigations Report» var mer enn 38 5,200, eller 32 %, tjenestenektangrep, mens nesten XNUMX XNUMX, eller XNUMX %, ble bekreftet datainnbrudd. Selv om tjenestenektangrepene var forstyrrende inntil de ble dempet – mye av dataene i rapporten kom fra DOS-forsvarsleverandører i stedet for ofre – resulterte datainnbrudd gjennom systeminntrenging, nettapplikasjonskompromisser og sosial utvikling vanligvis i betydelig innvirkning på virksomhet.

De to øverste angrepstypene i rapporten – DOS-angrep og systeminntrenging – retter seg mot ulike deler av CIA-triaden (Confidentiality, Integrity, Availability). Systeminntrengninger påvirker vanligvis konfidensialitet og integritet, mens tjenestenektangrep retter seg mot tilgjengelighet, sier Erick Galinkin, hovedforsker ved sårbarhetshåndteringsfirmaet Rapid7.

"Til syvende og sist er bruken av DDoS å legge press på et mål og tvinge dem til å fokusere på å få tilbake tilgjengeligheten," sier han. "Dette kan brukes som en del av en utpressingskampanje, for å distrahere et mål fra samtidige kompromissforsøk, eller til og med som en frittstående taktikk for å forstyrre et mål."

Dataene fremhever forskjellene i trusselaktiviteter som blir bemerkelsesverdige hendelser og de som forårsaker reell skade på selskaper. Skaden forårsaket av den gjennomsnittlige løsepengevarehendelsen, som utgjorde 24 % av alle brudd, doblet seg til $26,000 XNUMX, i følge rapporten. Derimot resulterte bare fire av de 6,248 XNUMX tjenestenekthendelsene i dataavsløring, "2023 Data Breach Investigations Report" heter.

Rapporten understreket også det faktum at selv om mønstre er informative, kan de også variere mye, sier Joe Gallop, leder for etterretningsanalyse hos Cofense, et e-postsikkerhetsselskap.

"Hver hendelse er forskjellig, noe som gjør det svært vanskelig å komme opp med et uttømmende og eksklusivt, men likevel detaljert sett med hendelseskategorier," sier han. "På grunn av overlappingen mellom ulike metoder, og potensialet for en angrepskjede til å sykle mellom aktiviteter som kan falle inn under flere kategorier, er det ekstremt viktig å opprettholde en helhetlig tilnærming til sikkerhet."

Flere systeminntrengninger, fordi mer løsepengeprogramvare

Det vanligste mønsteret i kategorien systeminntrenging er ondsinnet programvare installert på en datamaskin eller enhet, etterfulgt av dataeksfiltrering, og til slutt angrep på tilgjengeligheten til et system eller data – alle kjennetegn på løsepengevareangrep. Faktisk utgjorde løsepengevare mer enn 80 % av alle handlinger i kategorien systeminnbrudd, ifølge DBIR.

På grunn av den fortsatte populariteten til løsepengevare, bør systeminntrengningsmønsteret være et selskapene fokuserer på å oppdage, sier David Hylender, senior manager for trusseletterretning i Verizon.

"Den primære grunnen til at systeminntrenging har steget til toppen er det faktum at det er mønsteret der løsepengevare ligger," sier han. "Ettersom løsepengevare fortsetter å være allestedsnærværende blant organisasjoner av alle størrelser, vertikaler og geografiske steder, fortsetter systemets inntrengningsmønster å vokse."

Likevel fører også andre angrepsvektorer til brudd, inkludert grunnleggende nettangrep og sosial teknikk. En fjerdedel (25 %) av bruddene var forårsaket av grunnleggende nettapplikasjonsangrep, mens 18 % av bruddene var forårsaket av sosial teknikk. Og innenfor kategorien systeminntrengning utgjorde angrep gjennom webapplikasjoner en tredjedel av alle angrep som resulterte i systeminntrenging.

Ansatte som er kritiske til forsvaret

En hendelse som starter som sosial ingeniørkunst kan raskt bli til et systeminntrenging etter hvert som angrepskjeden skrider frem. Faktisk gjør blandingen av hendelser beskyttelse av systemer og data mot brudd til en veldig helhetlig øvelse, sier Rapid7s Galinkin.

Den defensive strategien avhenger også av hva organisasjoner verdsetter. I helsevesenet vil et DDoS-angrep vanligvis påvirke offentlige ressurser, for eksempel betalings- eller planleggingsportaler, som er kritiske, men kanskje ikke påvirker kjernefunksjonaliteten til pasientbehandling, sier han.

"Tingene en individuell organisasjon verdsetter kan variere veldig," sier Galinkin. "Derfor er det viktig for organisasjoner å vurdere hva deres viktigste ressurser og eiendeler er, og deretter vurdere hvordan ulike trusler kan målrettes mot disse ressursene. Til syvende og sist vil det informere det beste forsvaret.»

Likevel, fordi sosial ingeniørkunst har et så bredt fotavtrykk på tvers av ulike typer brudd, er ansatte en kritisk del av det defensive puslespillet, sier Cofense's Gallop.

"Siden 74 % av alle brudd i rapporten inkluderte et menneskelig element, er det avgjørende å adressere menneskelige sårbarheter," sier han. "Ansatte bør læres opp til å være skeptiske til sosial ingeniørforsøk, til å gjenkjenne mistenkelige koblinger og aldri dele legitimasjon."

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- EVM Finans. Unified Interface for desentralisert økonomi. Tilgang her.

- Quantum Media Group. IR/PR forsterket. Tilgang her.

- PlatoAiStream. Web3 Data Intelligence. Kunnskap forsterket. Tilgang her.

- kilde: https://www.darkreading.com/attacks-breaches/dos-attacks-dominate-but-system-intrusions-cause-most-pain

- : har

- :er

- :ikke

- :hvor

- $OPP

- 000

- 16

- 200

- 2022

- 2023

- 250

- 7

- a

- Ifølge

- tvers

- handlinger

- Aktiviteter

- adressering

- påvirke

- mot

- Alle

- også

- blant

- an

- analyse

- og

- Søknad

- søknader

- tilnærming

- ER

- AS

- Eiendeler

- At

- angripe

- Angrep

- forsøk

- tilgjengelighet

- gjennomsnittlig

- tilbake

- grunnleggende

- BE

- fordi

- bli

- BEST

- mellom

- blending

- brudd

- brudd

- bred

- virksomhet

- men

- by

- kom

- Kampanje

- CAN

- hvilken

- kategorier

- Kategori

- Årsak

- forårsaket

- kjede

- Figur

- cia

- Kom

- Felles

- Selskaper

- Selskapet

- kompromiss

- datamaskin

- konfidensialitet

- BEKREFTET

- Vurder

- fortsatte

- fortsetter

- kontrast

- Kjerne

- Credentials

- kritisk

- syklus

- dato

- datainnbrudd

- Databrudd

- Data Loss

- David

- DDoS

- DDoS angrep

- Forsvar

- defensiv

- avhenger

- detaljert

- enhet

- forskjeller

- forskjellig

- vanskelig

- avsløring

- Avbryte

- forstyrrende

- Dominere

- DOS

- doblet

- e-post

- element

- ansatte

- Ingeniørarbeid

- evaluere

- Selv

- Hver

- Eksklusiv

- Øvelse

- eksfiltrering

- utpressing

- ekstremt

- Faktisk

- Fall

- Endelig

- Firm

- Fokus

- fulgt

- Fotspor

- Til

- Tving

- fire

- fra

- funksjonalitet

- geografisk

- få

- Grow

- skade

- he

- helsetjenester

- striper

- helhetlig

- Hvordan

- HTTPS

- menneskelig

- Menneskelig element

- Påvirkning

- Konsekvenser

- viktig

- in

- hendelse

- inkludert

- Inkludert

- individuelt

- informere

- informative

- installerte

- integritet

- Intelligens

- inn

- Undersøkelser

- IT

- JOE

- landskap

- ledende

- Sannsynlig

- linje

- lenker

- steder

- tap

- vedlikeholde

- gjøre

- Making

- ledelse

- leder

- max bredde

- Kan..

- metoder

- kunne

- mer

- mest

- mye

- aldri

- bemerkelsesverdig

- of

- on

- ONE

- bare

- or

- organisasjon

- organisasjoner

- Annen

- Smerte

- del

- deler

- pasient

- Mønster

- mønstre

- betaling

- brikke

- plato

- Platon Data Intelligence

- PlatonData

- popularitet

- potensiell

- press

- primære

- Principal

- beskytte

- tilbydere

- sette

- puslespillet

- Fjerdedel

- raskt

- ransomware

- Ransomware-angrep

- heller

- ekte

- grunnen til

- gjenkjenne

- rapporterer

- forsker

- Ressurser

- Risen

- s

- sier

- planlegging

- sikkerhet

- senior

- sett

- innstilling

- flere

- Del

- bør

- signifikant

- siden

- størrelser

- skeptisk

- selskap

- Sosialteknikk

- Software

- noen

- kilde

- stående

- starter

- Strategi

- slik

- mistenkelig

- system

- Systemer

- Target

- enn

- Det

- De

- deres

- Dem

- deretter

- de

- ting

- Tredje

- denne

- De

- trussel

- trusler

- Gjennom

- til

- topp

- trent

- SVING

- to

- typer

- typisk

- allestedsnærværende

- Til syvende og sist

- etter

- til

- bruke

- brukt

- vanligvis

- verdi

- Verdier

- ulike

- Verizon

- vertikaler

- veldig

- ofre

- Sikkerhetsproblemer

- sårbarhet

- web

- Webapplikasjon

- nettapplikasjoner

- var

- Hva

- hvilken

- mens

- allment

- vil

- med

- innenfor

- ennå

- zephyrnet