Lesetid: 5 minutter

Lesetid: 5 minutter

Siden 2013 har CryptoLocker-malware gjort veien over Internett i forskjellige former, i forskjellige iterasjoner. CryptoLocker er en ransomware-trojan som retter seg mot datamaskiner som kjører Microsoft Windows, og er spesielt populær blant nettkriminelle for sin evne til å lese en fil, krypterer den filen, overskriver originalfilen med den krypterte filen og kravet om løsepenger for retur av filen.

[Det skal bemerkes at Comodos inneslutningsteknologi beskytter kunder mot CryptoLocker, fremhevet i et blogginnlegg tilbake i 2013: https://blog.comodo.com/it-security/cryptolocker-virus-best-practices-to-ensure-100-immunity/]

Siden CryptoLocker fortsatt er populær ettersom skadelig programvare har utviklet seg, har metodene for å unngå sikkerhetsprogramvare også utviklet seg, med nye teknikker som blir introdusert av cyberthieves daglig.

Skriv inn faksen.

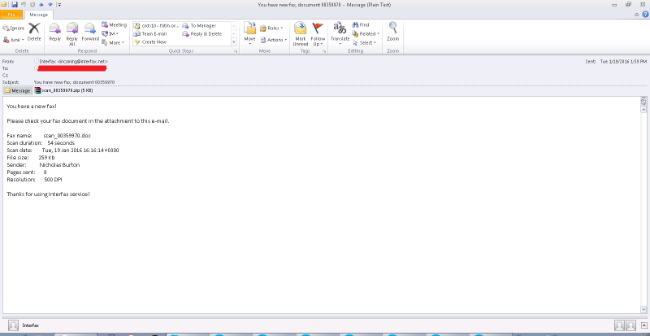

Ingeniørene fra Comodo Threat Research Labs har oppdaget et nylig phishing-angrep som sender tilfeldige e-postmeldinger til bedrifter og forbrukere over hele verden med vedlegg merket som en faks.

Emnet for e-posten er "Du har ny faks, dokument 00359970" og innholdet i e-posten er bare en vanlig faksmelding (eller så ser det ut til)

Et skjermbilde av "faks" phishing-e-post er nedenfor.

Det som gjør denne nye malware-belastningen unik, er at det faktisk er et todelt malware-system som kjører både en kjørbar fil og en batchfil som kjører sammen. Ifølge ingeniørene på Comodo er skriptene delt inn i separat kjørbar, noe som gjør størrelsen på den krypterende kjørbare mindre enn 3 KB - noe som gjør at filstørrelsen kan passere gjennom mange sikkerhetslag.

Det opprinnelige skriptet avsluttes ikke etter nedlasting av krypteren, det fortsetter kjøringen og oppretter også en batchfil og starter CryptoLocker.

Den ondsinnede oppførselen kommer i neste trinn, og viser seg bare med en kombinasjon av både den kjørbare og en batchfil som er opprettet i løpetid.

Ved å bruke faks- eller e-faks-taglinjen får folk både til å åpne e-posten og deretter klikke på vedlegget for å vise faksen.

Comodo Trusselforskningslab teamet identifiserte denne phishing-e-postkampanjen gjennom IP, domene og URL-analyse.

“Denne typen ny malware-belastning er nyskapende - å ta noen enkle programmeringsideer og kombinere dem med negative intensjoner. Disse nettkriminelle bruker tydelig mye test, forskning, analyse og programmering for å få det til, ”sa Fatih Orhan, Comodos teknologidirektør og leder for Comodo Threat Research Lab. “Å ta en eldre teknologiide som e-faks og bruke den med en oppdatert kode og malware-belastning som CryptoLocker, bringer to tankegang sammen. Nettkriminelle fortsetter å prøve å dra nytte av bedrifter og forbrukere, så advarselsordet til publikum er å passe på det du klikker på i en e-post som denne - det kan komme med alvorlige konsekvenser. "

Comodo Threat Research Labs-teamet består av mer enn 40 IT-sikkerhetspersoner, etiske hackere, informatikere og ingeniører, alle heltidsansatte Comodo-ansatte, som analyserer og filtrerer spam, phishing og malware fra hele verden. Med kontorer i USA, Tyrkia, Ukraina, Filippinene og India analyserer teamet mer enn 1 million potensielle deler av phishing, spam eller andre ondsinnede / uønskede e-poster per dag ved å bruke innsikt og funn for å sikre og beskytte sin nåværende kundebase og det store publikum, bedrift og internett.

Hvis du føler bedriftens IT-miljø er under angrep fra phishing, malware, spionprogramvare eller nettangrep, kan du kontakte sikkerhetskonsulentene på Comodo: https://enterprise.comodo.com/contact-us.php

Et skjermbilde av den ondsinnede e-postmeldingen er tatt nedenfor:

For systemadministratoren og IT-direktørene finner du informasjon om hvordan skadelig programvare fungerer nedenfor:

Den vanskelige delen av historien for denne phishing-e-posten ligger inne i dekodingen. Dette skriptet prøver å laste ned en fil fra "www.foulmouthedcatlady.com, kashfianlaw.com, totalpraisetrax.com" og lagre den under% temp% som 770646_crypt.exe (så for hver bruker er det noe som C: / brukere / yourusername / AppData / Local / Temp / og 770646 er bare et tilfeldig tall).

Den interessante delen er at den nedlastede kjørbare filen ikke kjøres direkte, fordi den ikke i seg selv er en skadelig fil. Det er bare en kjørbar som brukes til å utføre kryptering, og ikke har noe annet inni. Og det gjør det også eksepsjonelt fordi størrelsen på filen er bare 2560 byte (mindre enn 3 KB!). Den dekompilerte koden inneholder bare 40-50 linjer med kode. Denne filen kan omgå mange sikkerhetsfiltre på forskjellige nivåer av nettverket.

Så hvis denne filen ikke er skadelig programvare, og bare en krypterer, hva er den ondsinnede oppførselen? Det opprinnelige skriptet (ikke det nøyaktig første skriptet, men avdunklet) avsluttes ikke etter nedlasting av krypteren. Den fortsetter kjøringen og oppretter også en annen batchfil. Den navngir denne nye batchfilen som 770646_tree.cmd og lagrer den under samme katalog (% temp%). Faktisk er denne batchfilen den faktiske kilden til ondsinnet oppførsel. Den ser først gjennom alle stasjonene (sjekker hele alfabetet fra A til Å), og søker etter hver katalog i hver stasjon, krysser alle barnekatalogene og finner dokumentfiler, pdfs, arkivfiler, kildekoder, multimediedata, konfigurasjonsfiler, tegningsfiler og mange andre filtyper.

Listen over filtyper den søker etter er mer enn 70, inkludert (men ikke begrenset til):

* .zip * .rar * .xls * .xlsx * .doc * .docx * .pdf * .rtf * .ppt * .pptx * .jpg * .tif * .avi * .mpg etc ...

Når en fil som samsvarer med en av disse utvidelsene blir funnet, blir krypteren (den nedlastede kjørbare filen) kjørt for den filen. Krypteren endrer ikke filtypen eller noe annet, den krypterer bare innholdet og forlater filen. Etter at krypteringen av alle filer i alle mapper og alle stasjoner er ferdig, blir krypteringsfilen slettet av batchfilen.

Batchfilen oppretter deretter en Readme-fil (kalt 770646_readme.txt), og skriver følgende tekst i den:

OPPMERKSOMHET:

Alle dine dokumenter, bilder, databaser og andre viktige personlige filer ble kryptert ved hjelp av sterk RSA-1024-algoritme med en unik nøkkel.

For å gjenopprette filene dine må du betale 0.5 BTC (bitcoins). Å gjøre dette:

1. Opprett Bitcoin-lommebok her:

https://blockchain.info/wallet/new

2. Kjøp 0.5 BTC med kontanter ved å bruke søk her:

https://localbitcoins.com/buy_bitcoins

3. Send 0.5 BTC til denne Bitcoin-adressen:

1CWG5JHDZqHPF1W8sAnUw9vD8xsBcNZavJ

4. Send e-post til:

keybtc@inbox.com

Etter det vil du motta e-post med detaljerte instruksjoner om hvordan du gjenoppretter filene dine.

Husk: ingen kan hjelpe deg unntatt oss. Det er ubrukelig å installere Windows på nytt, gi nytt navn til filer osv.

Filene dine dekrypteres så raskt du betaler.

Den åpner først denne filen i notisblokkredigereren, og kopierer også denne filen på brukerens skrivebord som en ny fil som heter DECRYPT_YOUR_FILES.txt. Batchfilen legger også til en oppføring i registeret for en autorun ved oppstart av Windows, som viser den samme readme-meldingen når datamaskinen først åpnes. Til slutt sletter batchfilen seg også.

Sammendrag fra Comodo-ingeniørene:

Som det kan sees fra analysen, er målet om å kryptere filer vanlig og kjent av alle sikkerhetseksperter. Men den valgte metoden for å infiltrere og vise krypteringsadferden her er forskjellig, siden den nedlastede kjørbare filen ikke er skadelig i seg selv, og utfører bare en del av det totale målet. Den andre delen utføres av et batch-skript som opprettes i løpetid (eksisterer ikke i begynnelsen). Kombinasjonen av begge filutførelsene skaper den endelige ondsinnede hensikten, som krypterer alle filer. Denne metoden kan overgå noen av sikkerhetsfiltrene og produktene på grunn av to faktorer:

-

- innholdet og størrelsen på den kjørbare filen er for lav (mindre enn 3 KB), og til slutt ikke inneholder en ondsinnet oppførsel.

- Den ondsinnede oppførselen vises bare med kombinasjonen av både den kjørbare og en batchfil sammen som er opprettet i løpetid.

START GRATIS PRØVEPERIODE FÅ DIN KJENTE SIKKERHETSSCORECARD GRATIS

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- PlatoAiStream. Web3 Data Intelligence. Kunnskap forsterket. Tilgang her.

- Minting the Future med Adryenn Ashley. Tilgang her.

- kilde: https://blog.comodo.com/comodo-news/e-fax-contain-cryptolocker/

- : har

- :er

- :ikke

- $OPP

- 1

- 70

- a

- evne

- Ifølge

- tvers

- faktisk

- adresse

- Legger

- Fordel

- Etter

- en gang til

- algoritme

- Alle

- tillater

- Alphabet

- også

- blant

- beløp

- an

- analyse

- analyser

- analyserer

- og

- En annen

- noen

- Arkiv

- ER

- AS

- At

- angripe

- tilbake

- basen

- BE

- fordi

- vært

- Begynnelsen

- være

- under

- Beware

- Bitcoin

- bitcoin-adresse

- Bitcoin lommebok

- Bitcoins

- Blogg

- både

- Bringe

- Brutt

- BTC

- bedrifter

- men

- kjøpe

- by

- Kampanje

- CAN

- Kontanter

- forsiktighet

- endring

- Sjekker

- Barn

- klart

- klikk

- kode

- COM

- kombinasjon

- kombinere

- Kom

- kommer

- samfunnet

- Selskapets

- datamaskin

- datamaskiner

- Konfigurasjon

- Konsekvenser

- konsulenter

- Forbrukere

- kontakt

- inneholde

- Begrensning

- inneholder

- innhold

- fortsetter

- fortsetter

- kunne

- skape

- opprettet

- skaper

- Gjeldende

- kunde

- Kunder

- cyberattacks

- nettkriminelle

- Cybersecurity

- daglig

- dato

- databaser

- dag

- Etterspørsel

- desktop

- detaljert

- detaljer

- forskjellig

- direkte

- Regissør

- kataloger

- Styremedlemmer

- oppdaget

- do

- dokument

- dokumenter

- gjør

- ikke

- domene

- ned

- nedlasting

- tegning

- stasjonen

- to

- e-post

- hver enkelt

- redaktør

- emalje

- e-post

- ansatte

- kryptert

- kryptering

- Ingeniører

- Enterprise

- entry

- Miljø

- spesielt

- etc

- etisk

- Event

- etter hvert

- utviklet seg

- nøyaktig

- Unntatt

- eksepsjonell

- gjennomføring

- viser

- eksisterer

- eksperter

- forlengelse

- utvidelser

- faktorer

- faks

- føler

- filet

- Filer

- filtrering

- filtre

- slutt~~POS=TRUNC

- funn

- Først

- etter

- Til

- skjemaer

- funnet

- Gratis

- fra

- fullt

- få

- globus

- mål

- grip

- hackere

- skje

- Ha

- hjelpe

- her.

- Fremhevet

- Hvordan

- Hvordan

- HTTPS

- Tanken

- Ideer

- identifisert

- if

- viktig

- in

- Inkludert

- india

- innovative

- innsikt

- instant

- instruksjoner

- hensikt

- intensjoner

- interessant

- Internet

- inn

- introdusert

- IP

- IT

- det sikkerhet

- gjentakelser

- DET ER

- selv

- jpg

- bare

- nøkkel

- kjent

- lab

- Labs

- stor

- lanseringer

- lag

- føre

- nivåer

- ligger

- i likhet med

- Begrenset

- linjer

- Liste

- UTSEENDE

- Lav

- laget

- gjøre

- GJØR AT

- Making

- malware

- mange

- merket

- matchende

- max bredde

- Kan..

- bare

- melding

- metode

- metoder

- Microsoft

- Microsoft Windows

- millioner

- mer

- multimedia

- oppkalt

- navn

- negativ

- nettverk

- Ny

- neste

- Antall

- of

- kontorer

- Gammel

- on

- ONE

- bare

- åpen

- åpner

- or

- original

- Annen

- ut

- del

- passere

- Betale

- betaling

- Ansatte

- Utfør

- utfører

- personlig

- Filippinene

- phishing

- phishing-angrep

- Bilder

- PHP

- stykker

- plato

- Platon Data Intelligence

- PlatonData

- Populær

- Post

- potensiell

- Produkter

- fagfolk

- beskytte

- offentlig

- Rask

- tilfeldig

- Ransom

- ransomware

- Lese

- motta

- nylig

- registret

- regelmessig

- forblir

- forskning

- gjenopprette

- retur

- Kjør

- rennende

- s

- Sa

- samme

- Spar

- Skoler

- forskere

- poengkort

- Skjerm

- skript

- Søk

- søker

- sikre

- sikkerhet

- synes

- sett

- valgt

- send

- sending

- separat

- alvorlig

- bør

- vist

- Viser

- Enkelt

- Størrelse

- So

- Software

- noen

- noe

- kilde

- spam

- spyware

- oppstart

- Trinn

- Story

- sterk

- emne

- system

- Ta

- ta

- mål

- lag

- teknikker

- Teknologi

- Testing

- enn

- Det

- De

- Filippinene

- Dem

- deretter

- Disse

- denne

- trodde

- trussel

- Gjennom

- tid

- til

- sammen

- Totalt

- Trojan

- Kalkun

- to

- typen

- typer

- oss

- Ukraina

- etter

- unik

- oppdatert

- oppdateringer

- URL

- us

- brukt

- Bruker

- ved hjelp av

- ulike

- Se

- lommebok

- Vei..

- VI VIL

- var

- Hva

- når

- hvilken

- hele

- vil

- vinduer

- med

- ord

- virker

- Du

- Din

- zephyrnet

- Zip