Som de fleste operatører der ute, vi virkelig likte forrige måneds nyheter om internasjonal rettshåndhevelse som forstyrret LockBit, en av verdens mest lønnsomme løsepengevaregjenger.

Ransomware har blitt et globalt problem i løpet av de siste 10 årene, med moderne løsepengevaregjenger som effektivt fungerer som komplekse virksomheter. I løpet av det siste året eller så har flere regjeringer og private selskaper samarbeidet for å forstyrre disse gjengene. De koordinerende organisasjonene som er involvert i Operasjon Cronos brukte LockBits egen infrastruktur for å publisere detaljer om gjengens operasjoner. For eksempel, LockBits lekkasjeside ble brukt til å offentliggjøre fjerningen: arrestasjoner i flere land, tilgjengelige dekrypteringsnøkler, informasjon om skuespillerne og så videre. Denne taktikken tjener ikke bare til å sjenere LockBit – den er også en effektiv advarsel til gjengens tilknyttede selskaper og til andre gjenger med løsepenger.

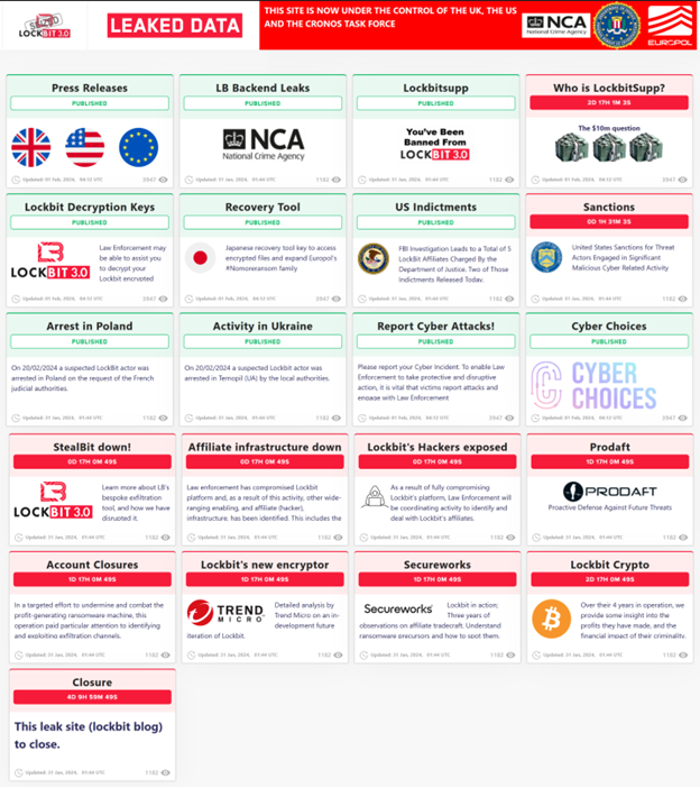

Skjermbilde av LockBit-lekkasjestedet etter fjerning etter fjerning som oppsummerer aktivitetene rettshåndhevelse utførte. (Kilde: Aaron Walton.)

Denne aktiviteten mot LockBit representerer en stor gevinst, men løsepengevare fortsetter å være et betydelig problem, selv fra LockBit. For bedre å bekjempe løsepengevare, må nettsikkerhetssamfunnet vurdere noen erfaringer.

Stol aldri på kriminelle

I følge Storbritannias National Crime Agency (NCA) var det tilfeller der et offer betalte LockBit, men gjengen slettet ikke dataene fra serverne sine som lovet.

Dette er ikke uvanlig, selvfølgelig. Mange løsepengevaregjenger klarer ikke å gjøre det de sier de vil, enten det ikke er å tilby en metode for å dekryptere filer eller fortsette å lagre stjålne data (i stedet for å slette dem).

Dette fremhever en av de største risikoene ved å betale løsepenger: Offeret stoler på at en kriminell holder opp med å betale. Å avsløre at LockBit ikke slettet dataene som lovet, skader gruppens omdømme alvorlig. Ransomware-grupper må opprettholde et utseende av troverdighet - ellers har ofrene deres ingen grunn til å betale dem.

Det er viktig for organisasjoner å forberede seg på disse hendelsene og ha planer på plass. Organisasjoner bør aldri anta at dekryptering vil være mulig. I stedet bør de prioritere å lage grundige katastrofegjenopprettingsplaner og prosedyrer i tilfelle dataene deres blir kompromittert.

Del informasjon for å tegne tilkoblinger

Rettshåndhevende organisasjoner, som USAs FBI, Cybersecurity and Infrastructure Security Agency (CISA) og Secret Service, er alltid interessert i angripernes taktikk, verktøy, betalinger og kommunikasjonsmetoder. Disse detaljene kan hjelpe dem med å identifisere andre ofre som er målrettet av samme angriper eller en angriper som bruker samme taktikk eller verktøy. Innsamlet innsikt inkluderer informasjon om ofre, økonomiske tap, angrepstaktikker, verktøy, kommunikasjonsmetoder og betalingskrav, som igjen hjelper rettshåndhevende byråer til å bedre forstå løsepengevaregrupper. Informasjonen brukes også når de anklager forbryterne når de blir tatt. Hvis rettshåndhevelse kan se mønstre i teknikkene som brukes, avslører det et mer fullstendig bilde av den kriminelle organisasjonen.

Når det gjelder ransomware-as-a-service (RaaS), bruker byråer et todelt angrep: forstyrre både gjengens administrative ansatte og dets tilknyttede selskaper. Det administrative personalet er generelt ansvarlig for å administrere datalekkasjestedet, mens tilknyttede selskaper er ansvarlige for å distribuere løsepengevare og kryptering av nettverk. Det administrative personalet muliggjør kriminelle, og vil, uten at de fjernes, fortsette å muliggjøre andre kriminelle. Tilknyttede selskaper vil jobbe for andre gjenger med løsepengeprogram dersom det administrative personalet blir forstyrret.

Tilknyttede selskaper bruker infrastruktur de har kjøpt eller ulovlig tilgang til. Informasjon om denne infrastrukturen er eksponert av deres verktøy, nettverkstilkoblinger og atferd. Detaljer om administratorer avsløres gjennom løsepengeprosessen: For at løsepengeprosessen skal skje, gir administratoren en kommunikasjonsmetode og en betalingsmetode.

Selv om betydningen kanskje ikke virker umiddelbart verdifull for en organisasjon, er politi og forskere i stand til å utnytte disse detaljene for å avsløre mer om kriminelle bak dem. Når det gjelder LockBit, var rettshåndhevelse i stand til å bruke detaljer fra tidligere hendelser for å planlegge avbrudd i gruppens infrastruktur og noen tilknyttede selskaper. Uten den informasjonen, samlet inn ved hjelp av angrepsofre og allierte byråer, ville operasjon Cronos sannsynligvis ikke vært mulig.

Det er viktig å merke seg at organisasjoner ikke trenger å være ofre for å hjelpe. Myndigheter er ivrige etter å samarbeide med private organisasjoner. I USA kan organisasjoner bli med i kampen mot løsepengevare ved å samarbeide med CISA, som dannet Joint Cyber Defense Collaborative (JCDC) for å bygge partnerskap globalt for å dele kritisk og tidsriktig informasjon. JCDC legger til rette for toveis informasjonsdeling mellom offentlige etater og offentlige organisasjoner.

Dette samarbeidet hjelper både CISA og organisasjoner med å holde seg på toppen av trender og identifisere angriperinfrastruktur. Som LockBit-nedtakelsen viser, kan denne typen samarbeid og informasjonsdeling gi rettshåndhevelse et kritisk ben opp mot selv de mektigste angripergruppene.

Presenter en United Front Against Ransomware

Vi kan håpe at andre gjenger med løsepenger tar handlingen mot LockBit som en advarsel. Men i mellomtiden, la oss fortsette å være flittige med å sikre og overvåke våre egne nettverk, dele informasjon og samarbeide, for trusselen om løsepengevare er ikke over. Ransomware-gjenger drar nytte av det når ofrene deres tror de er isolert – men når organisasjoner og rettshåndhevelsesbyråer jobber hånd i hånd for å dele informasjon, kan de sammen ligge et skritt foran sine motstandere.

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk deg selv. Tilgang her.

- PlatoAiStream. Web3 Intelligence. Kunnskap forsterket. Tilgang her.

- PlatoESG. Karbon, CleanTech, Energi, Miljø, Solenergi, Avfallshåndtering. Tilgang her.

- PlatoHelse. Bioteknologisk og klinisk etterretning. Tilgang her.

- kilde: https://www.darkreading.com/threat-intelligence/lessons-from-the-lockbit-takedown

- : har

- :er

- :ikke

- :hvor

- $OPP

- 10

- 8

- a

- Aaron

- I stand

- Om oss

- aksesseres

- Handling

- Aktiviteter

- aktivitet

- aktører

- administrativ

- administratorer

- agenter

- Etter

- mot

- byråer

- byrå

- fremover

- også

- alltid

- an

- og

- og infrastruktur

- vises

- ER

- arrestasjoner

- AS

- anta

- angripe

- angriper

- tilgjengelig

- BE

- fordi

- bli

- vært

- atferd

- bak

- være

- tro

- nytte

- Bedre

- mellom

- toveis

- Stor

- både

- bygge

- bedrifter

- men

- by

- CAN

- saken

- fanget

- chainalysis

- avgifter

- samarbeidet

- samarbeider

- samarbeid

- samarbeids

- Kommunikasjon

- kommunikasjonsmetoder

- samfunnet

- Selskaper

- fullføre

- komplekse

- kompromittert

- Tilkoblinger

- Vurder

- fortsette

- fortsetter

- fortsetter

- koordinerende

- land

- Kurs

- skaperverket

- Crime

- Criminal

- kriminelle

- kritisk

- Cronos

- cyber

- Cybersecurity

- dato

- datalekkasje

- Forsvar

- krav

- demonstrerer

- utplasserings

- detaljer

- gJORDE

- Avbryte

- forstyrret

- Avbrudd

- do

- doesn

- Don

- tegne

- ivrig

- Effektiv

- effektivt

- muliggjøre

- muliggjør

- slutt

- håndhevelse

- Selv

- Event

- eksempel

- utsatt

- forenkler

- FAIL

- FBI

- slåss

- Filer

- finansiell

- Til

- dannet

- fra

- foran

- Gjeng

- Gangs

- samlet

- generelt

- Gi

- Global

- Globalt

- Regjeringen

- offentlige etater

- regjeringer

- Gruppe

- Gruppens

- hånd

- skje

- Ha

- hjelpe

- hjelper

- striper

- hold

- håp

- HTTPS

- identifisere

- if

- ulovlig

- bilde

- umiddelbart

- viktig

- in

- inkludere

- informasjon

- Infrastruktur

- innsikt

- i stedet

- Intel

- interessert

- internasjonalt

- involvert

- er n

- isolert

- IT

- DET ER

- bli medlem

- ledd

- bare

- nøkler

- Siste

- Law

- rettshåndhevelse

- lekke

- lært

- Lessons

- Lessons Learned

- la

- Leverage

- Sannsynlig

- tap

- vedlikeholde

- administrerende

- mange

- Kan..

- mellomtiden

- metode

- metoder

- Moderne

- overvåking

- Måned

- mer

- mest

- flere

- nasjonal

- AQL

- Trenger

- behov

- nettverk

- nettverk

- aldri

- nyheter

- Nei.

- note

- of

- on

- ONE

- drift

- drift

- Drift

- operatører

- or

- rekkefølge

- organisasjon

- organisasjoner

- Annen

- ellers

- vår

- ut

- enn

- egen

- betalt

- partnerskap

- Past

- mønstre

- Betale

- betalende

- betaling

- betalingsmetode

- betalinger

- utført

- bilde

- Sted

- fly

- planer

- plato

- Platon Data Intelligence

- PlatonData

- mulig

- kraftig

- Forbered

- presentere

- trykke

- Prioriter

- privat

- Private selskaper

- Problem

- prosedyrer

- prosess

- lønnsom

- lovet

- gir

- gi

- offentlig

- publisere

- kjøpt

- Ransom

- ransomware

- heller

- RE

- grunnen til

- fjerning

- representerer

- omdømme

- forskere

- ansvarlig

- avslørende

- avslører

- risikoer

- s

- samme

- sier

- Secret

- Secret Service

- sikring

- sikkerhet

- se

- betjene

- Servere

- tjeneste

- alvorlig

- Del

- del informasjon

- deling

- bør

- betydning

- signifikant

- nettstedet

- So

- noen

- kilde

- Staff

- Stater

- opphold

- Trinn

- stjålet

- oppbevare

- slik

- taktikk

- Ta

- målrettet

- teknikker

- enn

- Det

- De

- informasjonen

- leddet

- Storbritannia

- verden

- deres

- Dem

- Der.

- Disse

- de

- denne

- grundig

- trussel

- Gjennom

- rettidig

- til

- sammen

- verktøy

- topp

- Trender

- Stol

- stole på

- troverdighet

- SVING

- typen

- Uk

- forstå

- forent

- Forente Stater

- us

- bruke

- brukt

- ved hjelp av

- Verdifull

- Offer

- ofre

- advarsel

- var

- we

- var

- Hva

- når

- om

- hvilken

- mens

- vil

- vinne

- med

- uten

- Arbeid

- verden

- ville ikke

- år

- år

- zephyrnet