Lesetid: 5 minutter

Lesetid: 5 minutter

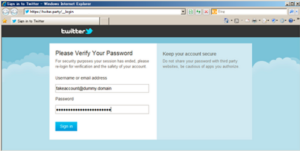

Ville du være redd eller i det minste engstelig hvis du hadde funnet en stevning til den amerikanske tingretten i e-postboksen din? De fleste ville definitivt. Det var akkurat det de ondsinnede angriperne regnet med da de gjennomførte dette massive angrepet fra russisk-baserte IP-er med sofistikert og listig nyttelast på ransomware.

Sosialteknikk: falsk autoritet forårsaker reell frykt

3582 brukere ble mål for denne ondsinnede e-posten forkledd som "United States District Court" stevning.

Som du kan se, består e-posten av en hel rekke sosialtekniske triks for å overbevise brukerne om å åpne det ondsinnede vedlegget. Hovedsakelig prøver gjerningsmennene å spille på de emosjonelle strengene av frykt, autoritet og nysgjerrighet for å manipulere ofrene. Å installere denne emosjonelle opphissede tilstanden i mottakernes sinn er rettet mot å undertrykke deres evne til kritisk tenkning og få dem til å handle utslett.

Avsenderens e-postadresse er også “Uscourtgove.com”, som selvfølgelig er forfalsket, men gir mer troverdighet til e-posten. Å ha passordet for vedlegget styrker smaken av postens soliditet. Emnet for e-post er "megaloman" og vedlagt dokument heter "scan.megaloman.doc", og denne kampen gir også noen små innslag av troverdighet. Og å true offeret med ansvar hvis hun "unnlater å gjøre for er bundet til deg" (og den eneste måten å finne ut at er å åpne filen i vedlegg) er prikken over i-en.

Denne sprengningsmanipulerende cocktailen er et kraftig verktøy for å hjelpe gjerningsmennene med å få det de vil ha. Så risikoen for at mange mennesker blir offer for denne svindelen, er veldig høy.

La oss nå se hva som skjer hvis en bruker åpner filen i vedlegget.

Skadelig programvare: først skjuler seg, og treffer deretter

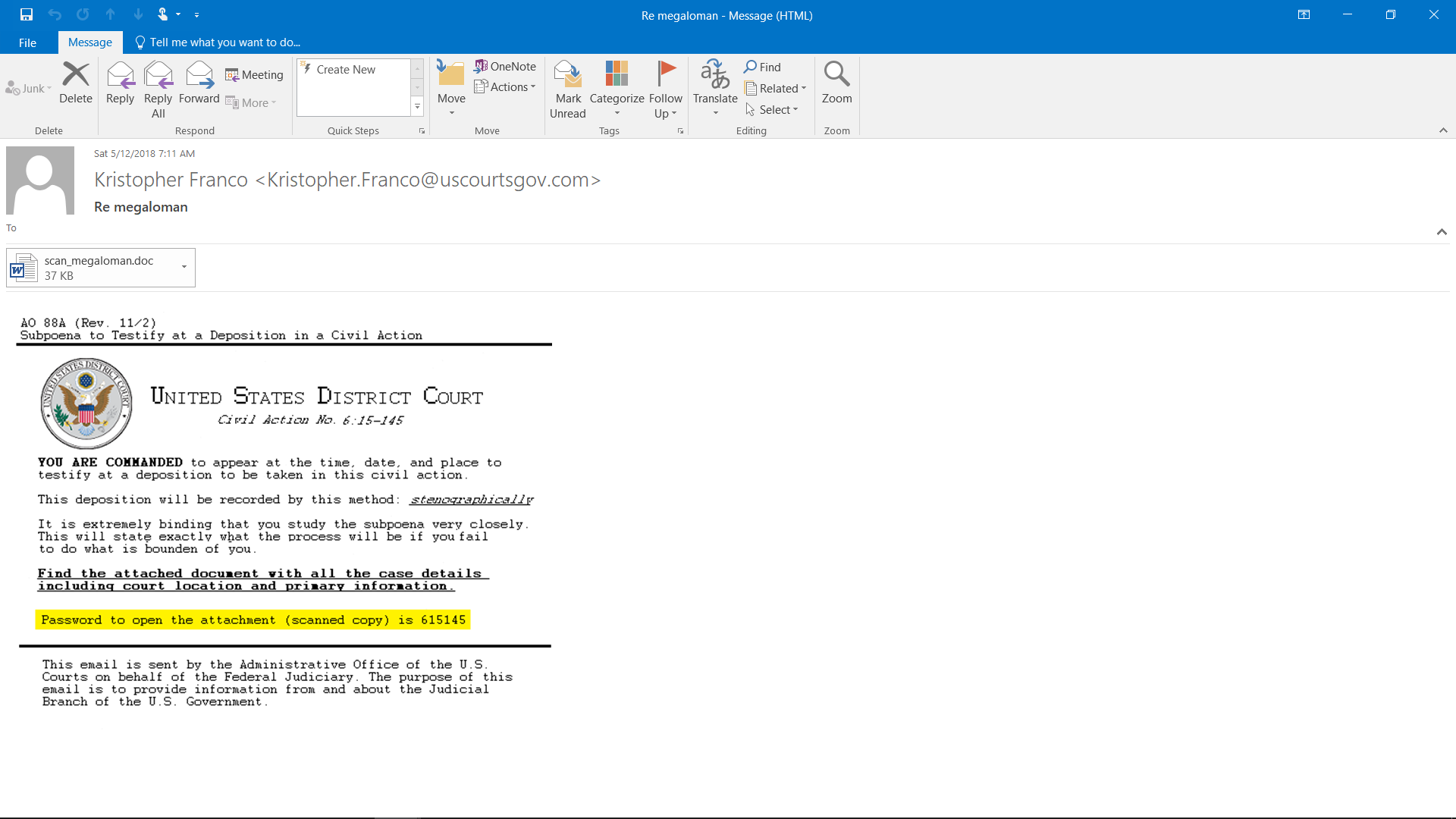

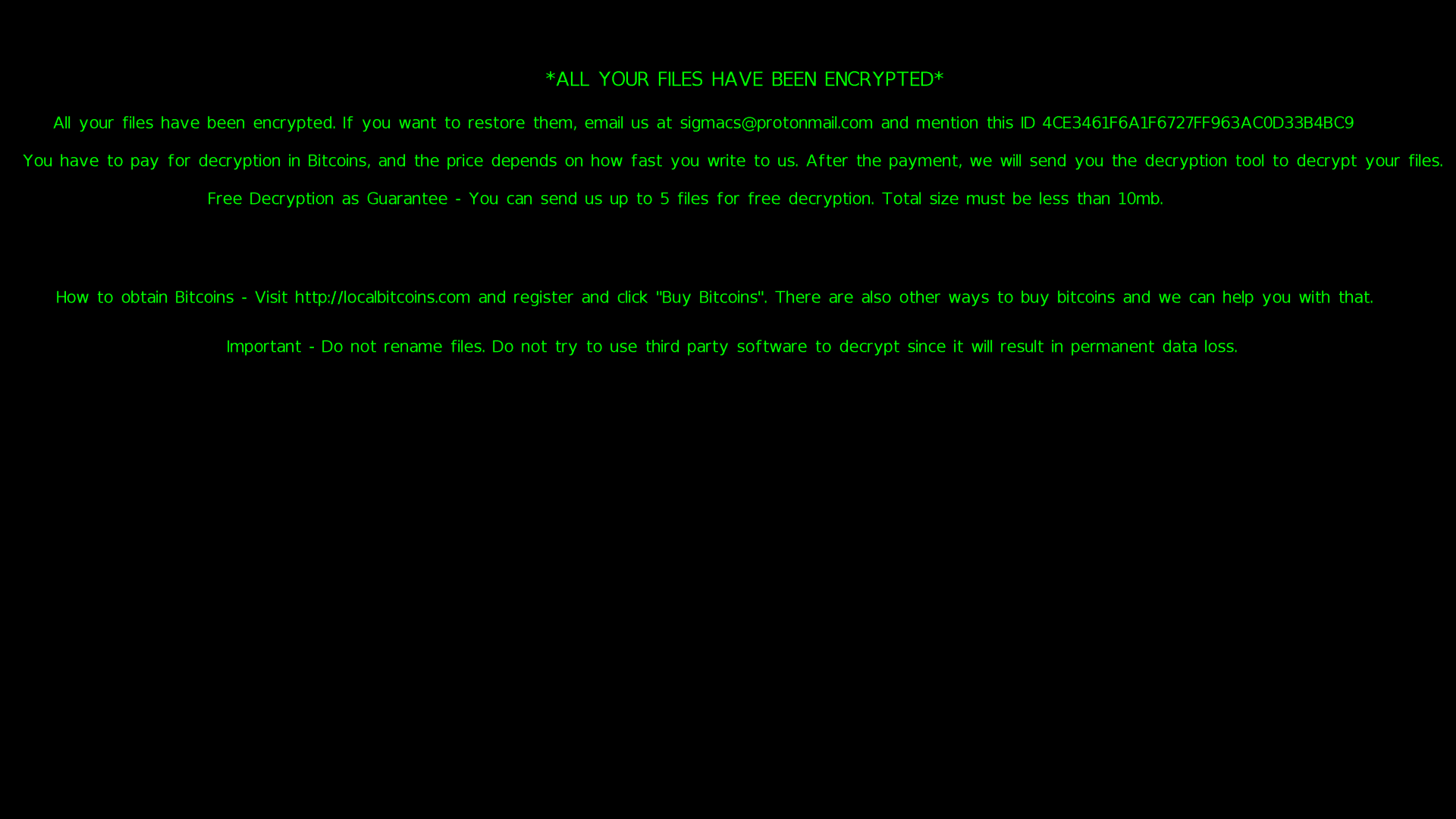

Selvfølgelig har det ingenting til felles å stevne. I virkeligheten, som Comodo Threat Research Labs analytikere oppdaget, er det en ny variant av listig og sofistikert Sigma ransomware som vil kryptere filer på den infiserte maskinen og presser løsepenger for å dekryptere dem.

Hvordan Sigma ransomware fungerer:

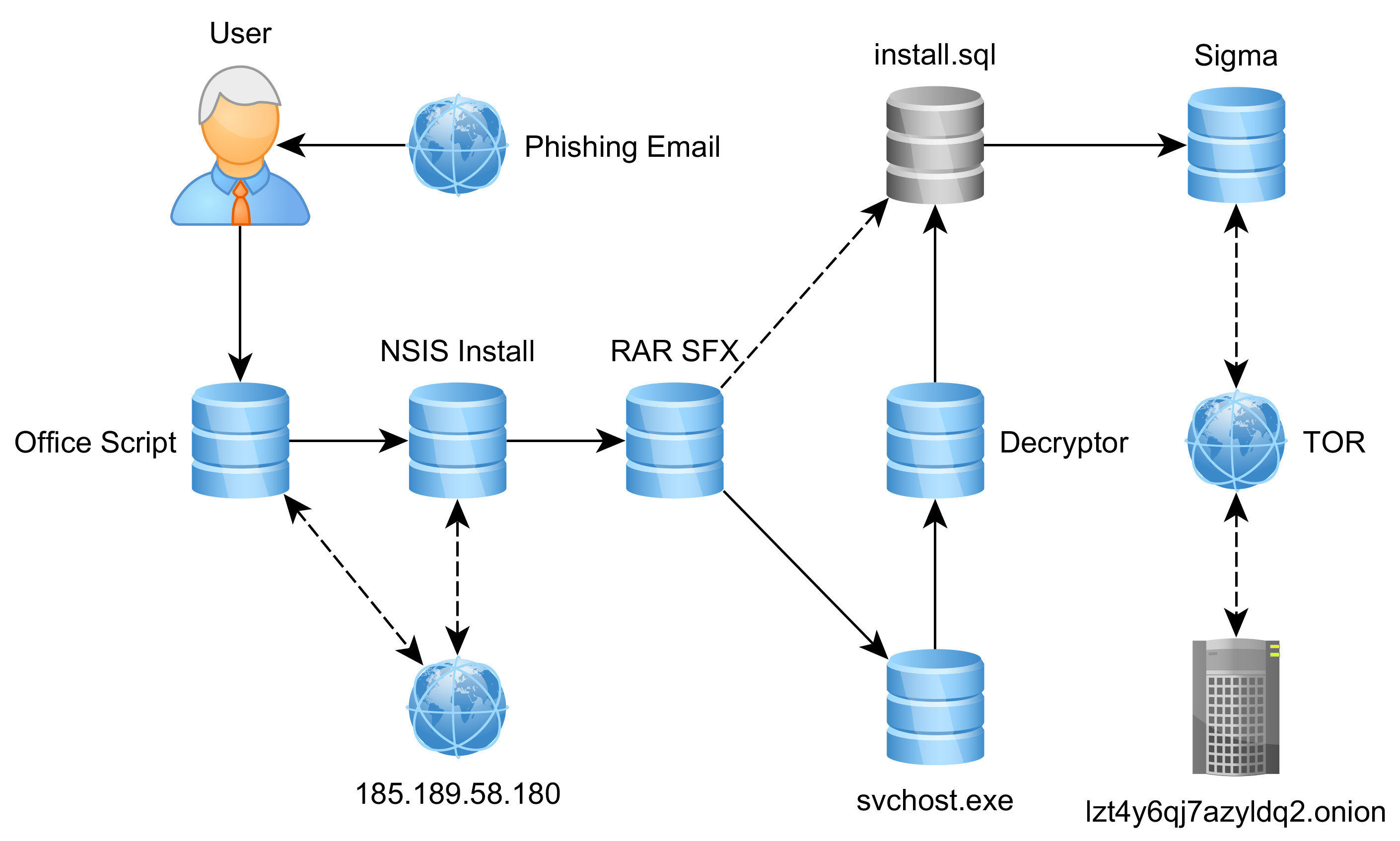

Det som er spesielt med denne nye varianten av Sigma er at den ber brukeren om å oppgi passordet. Um ... passord for skadelig programvare? Gjennom det kan det høres rart ut, i virkeligheten har det den klare hensikten: mer tilvirkning av skadelig programvare fra oppdagelse.

Men selv om brukeren vil angi passordet, kjører filen ikke umiddelbart. Hvis makroene er slått av på offerets maskin, ber den overbevisende om å slå dem av. Legg merke til hvordan dette kravet passer inn i hele angripernes strategi: hvis det er en melding fra retten, kan det definitivt være et beskyttet dokument, ikke sant?

Men i virkeligheten inneholder filen et ondsinnet VBScript som må kjøres for å begynne å installere skadelig programvare på offerets datamaskin. Den laster ned neste del av skadelig programvare fra angriperens server, lagrer den i% TEMP% -mappe, forkled den som svchost.exe behandle og utføre den. Dette svchost.exe fungerer som en dropper for å laste ned en del til av skadelig programvare. Deretter fullfører den ondsinnede nyttelasten og kjører den via en ganske lang kjede av handlinger - igjen for sterkere forvirring.

Skadelig programvare ser veldig imponerende ut med sitt utvalg av triks for å skjule og unngå oppdagelse. Før du kjører, sjekker den miljøet for virtuell maskin eller sandkasser. Hvis den oppdager en, dreper skadelig programvare seg selv. Den forkledning sin ondsinnede prosess og registeroppføringer som legitime som "svchost.exe" og "krom". Og det er ikke alt.

I motsetning til noen av dens nærhet ransomware slektninger, Sigma handler ikke umiddelbart, men lurer og lager skjult rekognosering først. Den lager en liste over verdifulle filer, teller dem og sender denne verdien til sin C & C-server sammen med annen informasjon om offerets maskin. Hvis ingen filer ble funnet, sletter Sigma bare seg selv. Det smitter heller ikke en datamaskin hvis den finner ut at landets beliggenhet er Russland eller Ukraina.

Malwareforbindelsen til Command-and-Control-serveren er også komplisert. Siden serveren er TOR-basert, tar Sigma en rekke trinn:

1. Last ned TOR-programvaren ved hjelp av denne lenken: https://archive.torproject.org/tor-package-archive/torbrowser/7.0/tor-win32-0.3.0.7.zip

2. Lagrer den til% APPDATA% som System.zip

3. Pakk den ut til% APPDATA% MicrosoftYOUR_SYSTEM_ID

4. Sletter System.zip

5. Endrer navn på Tortor.exe som svchost.exe

6. Utfører det

7. Venter en stund og sender forespørselen

Og først etter det begynner Sigma å kryptere filer på offerets maskin. Deretter vil løsepenger fange skjermen på den forgiftede maskinen.

Og ... finita la commedia. Hvis offeret ikke tidligere hadde laget sikkerhetskopier, går dataene hennes tapt. Det er ingen måte å gjenopprette dem på.

Beskyttelse: hvordan du kan slå tilbake

"Å møte malware som er så sofistikert på begge sider, sosialtekniske triks og teknisk design, er en vanskelig utfordring for selv sikkerhetsbevisste brukere," sier Fatih Orhan, leder for Comodo. Trusselforskningslaboratorier. “For å beskytte mot slike listige angrep, må du ha noe mer pålitelig enn bare bevissthet om mennesker. I dette tilfellet må en reell løsning gi 100% garanti for at eiendelene dine ikke blir skadet selv om noen tar agnene og kjører skadelig programvare.

Det er akkurat det eksklusive Comodo automatisk inneslutningsteknologi gir kundene våre: alle ankomne ukjente filer blir automatisk plassert i det sikre miljøet, hvor den kan kjøres uten en eneste mulighet til å skade en vert, et system eller et nettverk. Og det vil forbli i dette miljøet til Comodo-analytikere vil ha undersøkt det. Det er derfor ingen av Comodo-kundene har lidd av dette lure angrepet ”.

Bo trygt med Comodo!

Nedenfor er varmekartet og IP-ene som ble brukt i angrepet

Angrepet ble utført fra 32 russiskbaserte IP-er (St. Petersburg) fra e-posten Kristopher.Franko@uscourtsgov.com hvilket domene mest sannsynlig ble opprettet spesielt for angrepet. Det startet 10. mai 2018 klokka 02:20 UTC og endte kl 14:35 UTC.

| Land | Avsender-IP |

| Russland | 46.161.42.44 |

| Russland | 46.161.42.45 |

| Russland | 46.161.42.46 |

| Russland | 46.161.42.47 |

| Russland | 46.161.42.48 |

| Russland | 46.161.42.49 |

| Russland | 46.161.42.50 |

| Russland | 46.161.42.51 |

| Russland | 46.161.42.52 |

| Russland | 46.161.42.53 |

| Russland | 46.161.42.54 |

| Russland | 46.161.42.55 |

| Russland | 46.161.42.56 |

| Russland | 46.161.42.57 |

| Russland | 46.161.42.58 |

| Russland | 46.161.42.59 |

| Russland | 46.161.42.60 |

| Russland | 46.161.42.61 |

| Russland | 46.161.42.62 |

| Russland | 46.161.42.63 |

| Russland | 46.161.42.64 |

| Russland | 46.161.42.65 |

| Russland | 46.161.42.66 |

| Russland | 46.161.42.67 |

| Russland | 46.161.42.68 |

| Russland | 46.161.42.69 |

| Russland | 46.161.42.70 |

| Russland | 46.161.42.71 |

| Russland | 46.161.42.72 |

| Russland | 46.161.42.73 |

| Russland | 46.161.42.74 |

| Russland | 46.161.42.75 |

| Totalt resultat | 32 |

Programvare for beskyttelse mot ransomware

START GRATIS PRØVEPERIODE FÅ DIN KJENTE SIKKERHETSSCORECARD GRATIS

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk deg selv. Tilgang her.

- PlatoAiStream. Web3 Intelligence. Kunnskap forsterket. Tilgang her.

- PlatoESG. Karbon, CleanTech, Energi, Miljø, Solenergi, Avfallshåndtering. Tilgang her.

- PlatoHelse. Bioteknologisk og klinisk etterretning. Tilgang her.

- kilde: https://blog.comodo.com/pc-security/subpoena-new-variant-of-sigma-ransomware/

- : har

- :er

- :ikke

- :hvor

- 10

- 14

- 20

- 2018

- 32

- 35%

- 455

- 7

- a

- evne

- Om oss

- Handling

- handlinger

- handlinger

- adresse

- Legger

- Etter

- en gang til

- mot

- sikte

- Alle

- langs

- også

- analytikere

- og

- noen

- ER

- ankommer

- AS

- Eiendeler

- At

- angripe

- Angrep

- myndighet

- automatisk

- unngå

- bevissthet

- sikkerhetskopier

- agn

- BE

- ble

- før du

- begynne

- begynner

- Blogg

- både

- Begge sider

- Eske

- Bunch

- men

- KAKE

- CAN

- fangst

- saken

- Årsak

- sentrum

- kjede

- utfordre

- Sjekker

- fjerne

- klikk

- Lukke

- cocktail

- Felles

- Fullfører

- komplisert

- datamaskin

- gjennomført

- tilkobling

- består

- overbevise

- land

- Kurs

- Court

- opprettet

- skaper

- Troverdighet

- kritisk

- nysgjerrighet

- Kunder

- dato

- dekryptere

- helt sikkert

- utforming

- Gjenkjenning

- oppdaget

- oppdager

- distrikt

- tingrett

- do

- dokument

- gjør

- ikke

- domene

- nedlasting

- nedlastinger

- emalje

- kryptere

- endte

- Ingeniørarbeid

- Enter

- Miljø

- Selv

- Event

- nøyaktig

- Eksklusiv

- Utfører

- Fall

- frykt

- Føderasjon

- slåss

- filet

- Filer

- Finn

- funn

- Først

- passer inn

- smaken

- Til

- funnet

- Gratis

- fra

- funksjoner

- få

- Gi

- gir

- garantere

- skjer

- Hard

- skade

- Ha

- å ha

- hode

- hjelpe

- her

- Gjemme seg

- Høy

- vert

- Hvordan

- Hvordan

- HTTPS

- if

- umiddelbart

- imponerende

- in

- inkluderer

- infisert

- informasjon

- installere

- instant

- inn

- IT

- DET ER

- selv

- jpg

- bare

- minst

- legitim

- i likhet med

- Sannsynlig

- LINK

- Liste

- plassering

- Lang

- UTSEENDE

- tapte

- maskin

- makroer

- hovedsakelig

- gjøre

- GJØR AT

- skadelig

- malware

- mange

- mange folk

- massive

- Match

- max bredde

- Kan..

- melding

- Microsoft

- sinn

- mer

- mest

- må

- oppkalt

- Trenger

- nettverk

- Ny

- neste

- Nei.

- note

- ingenting

- Legge merke til..

- nt

- of

- off

- on

- ONE

- seg

- bare

- åpen

- åpner

- or

- Annen

- vår

- ut

- del

- Passord

- Ansatte

- PETERSBURG

- PHP

- plato

- Platon Data Intelligence

- PlatonData

- Spille

- mulighet

- potent

- tidligere

- bytte

- prosess

- beskytte

- beskyttet

- beskyttelse

- formål

- sette

- Ransom

- ransomware

- heller

- ekte

- Reality

- virkelig

- registret

- slektninger

- pålitelig

- forespørsler

- krever

- forskning

- ansvar

- gjenopprette

- ikke sant

- Risiko

- Kjør

- rennende

- går

- Russland

- russisk

- russisk føderasjon

- SAINT

- Sandkasser

- sier

- Svindel

- redd

- poengkort

- Skjerm

- sikre

- sikkerhet

- se

- send

- avsender

- sender

- Sequence

- server

- hun

- Tilbehør

- Sigma

- enkelt

- liten

- Sneaky

- So

- selskap

- Sosialteknikk

- Software

- soliditet

- løsning

- noen

- Noen

- noe

- sofistikert

- Lyd

- spesiell

- spesielt

- startet

- Tilstand

- Stater

- opphold

- Steps

- Strategi

- Styrker

- sterkere

- emne

- stevning

- slik

- LED

- system

- tar

- mål

- Teknisk

- enn

- Det

- De

- deres

- Dem

- deretter

- Der.

- de

- tenker

- denne

- trussel

- hele

- tid

- til

- verktøy

- Tor

- nøkler

- prøve

- SVING

- snudde

- Ukraina

- ukjent

- til

- us

- brukt

- Bruker

- Brukere

- ved hjelp av

- UTC

- Verdifull

- verdi

- variant

- variasjon

- veldig

- av

- Offer

- ofre

- virtuelle

- virtuell maskin

- venter

- ønsker

- var

- Vei..

- var

- Western

- Hva

- Hva er

- når

- hvilken

- mens

- hele

- hvorfor

- vil

- med

- ville

- Du

- Din

- zephyrnet