Du har nesten helt sikkert sett og hørt ordet Conti i sammenheng med nettkriminalitet.

Conti er navnet på en kjent løsepengevaregjeng – mer presist, det som er kjent som en løsepenge-som-en-tjeneste (RaaS)-gjengen, der løsepengekoden, og utpressingskravene, og mottak av utpressingsbetalinger fra desperate ofre håndteres av en kjernegruppe...

…mens angriper seg selv er orkestrert av et løst sammensveiset "team" av tilknyttede selskaper som vanligvis rekrutteres ikke for sine evner til å kode skadevare, men for sine ferdigheter med phishing, sosial ingeniørkunst og nettverksinntrenging.

Faktisk vet vi nøyaktig hva slags "ferdigheter", hvis det er et akseptabelt ord å bruke her, som RaaS-operatører ser etter i sine tilknyttede selskaper.

For omtrent to år siden satte REvil løsepengegjengen opp en kule $1,000,000 som frontpenger i et underjordisk hacker-rekrutteringsforum, som prøver å lokke nye tilknyttede selskaper til å slutte seg til deres nettkriminelle kaper.

Tilknyttede selskaper ser vanligvis ut til å tjene rundt 70 % av alle utpressingspenger som til slutt presses ut av gjengen fra alle ofre de angriper, noe som er et betydelig insentiv ikke bare til å gå hardt inn, men også å gå inn bredt og dypt og angripe og infisere hele nettverk på en gang.

Angriperne velger ofte også en bevisst vanskelig tid for selskapet de angriper, for eksempel i de tidlige timene av en helg.

Jo mer fullstendig nettverket til et offer blir avsporet og forstyrret, jo mer sannsynlig er det at de ender opp med å betale for å låse opp dyrebare data og få virksomheten til å fungere igjen.

Som REvil gjorde klart da de brukte "markedsføringsbudsjettet" på 1 million dollar på nettet, var RaaS-teamet på jakt etter:

Team som allerede har erfaring og ferdigheter innen penetrasjonstesting, arbeider med msf / cs / koadic, nas / tape, hyper-v og analoger av oppført programvare og enheter.

Som du kan forestille deg, hadde REvil-gjengen en spesiell interesse for teknologier som NAS (nettverkstilkoblet lagring), backup-tape og Hyper-V (Microsofts virtualiseringsplattform) fordi å forstyrre eksisterende sikkerhetskopier under et angrep, og "låse opp" virtuelle servere slik at de kan krypteres sammen med alt annet, gjør det vanskeligere enn noen gang for ofre å komme seg på egen hånd.

Hvis du blir utsatt for et fil-krypteringsangrep bare for å oppdage at kriminelle kastet eller krypterte alle sikkerhetskopiene dine først, kan din primære vei til selvgjenoppretting godt allerede være ødelagt.

Anstrengte tilknytninger

Selvfølgelig kan de symbiotiske relasjonene mellom kjernemedlemmene i en RaaS-gjeng og tilknyttede selskaper de er avhengige av lett bli anstrengt.

Conti-mannskapet, spesielt, fikk brudd innenfor rekkene for litt over et år siden, med noe av et mytteri blant tilknyttede selskaper:

Ja, selvfølgelig rekrutterer de suger og deler pengene mellom seg, og guttene blir matet med det de vil gi dem beskjed når offeret betaler.

Som vi påpekte den gangen, var implikasjonen at i det minste noen tilknyttede selskaper i Conti løsepenge-miljøet ikke ble betalt 70 % av det faktiske løsepengebeløpet som ble samlet inn, men 70 % av et imaginært, men lavere tall rapportert til dem av kjernen Conti gjengmedlemmer.

En av de misfornøyde tilknyttede selskapene lekket en betydelig Conti-crew-relatert arkivfil med tittelen Мануали для работяг и софт.rar (Brukerhåndbøker og programvare).

Slå på vennene dine

Vel, USA har nettopp økt konkurransen en gang til, offisielt og offentlig tilby en belønning på «opptil 10 millioner dollar» under overskriften på ett ord Conti:

Conti ransomware ble først oppdaget i 2019, og har blitt brukt til å utføre mer enn 1,000 løsepengevareoperasjoner rettet mot amerikansk og internasjonal kritisk infrastruktur, for eksempel rettshåndhevelsesbyråer, akuttmedisinske tjenester, 9-1-1 ekspedisjonssentre og kommuner. Disse helse- og førstehjelpsnettverkene er blant de mer enn 400 organisasjonene over hele verden som er utsatt for Conti, hvorav over 290 er lokalisert i USA.

Conti-operatører stjeler vanligvis ofrenes filer og krypterer serverne og arbeidsstasjonene i et forsøk på å tvinge frem en løsepengebetaling fra offeret. Løsepengebrevet instruerer ofre om å kontakte aktørene gjennom en nettportal for å fullføre transaksjonen. Hvis løsepengene ikke betales, selges eller publiseres de stjålne dataene på et offentlig nettsted kontrollert av Conti-aktørene. Løsepengebeløp varierer mye, med noen løsepengekrav som er så høye som $25 millioner.

Betalingen er tilgjengelig under et globalt amerikansk anti-kriminalitets- og antiterrorinitiativ kjent som Belønninger for rettferdighet (RfJ), administrert av US Diplomatic Service på vegne av US Department of State (regjeringsorganet som mange engelsktalende land omtaler som "Foreign Affairs" eller "Foreign Ministry").

RfJ-programmet går tilbake nesten 40 år, i løpet av denne tiden hevder det å ha utbetalt rundt $250 millioner til mer enn 125 forskjellige mennesker over hele verden, noe som gjenspeiler gjennomsnittlige utbetalinger på rundt $2,000,000 omtrent tre ganger hvert år.

Selv om dette antyder at noen individuelle varslere i Conti-sagaen neppe vil tjene hele 10 millioner dollar på egen hånd, er det fortsatt mange belønningspenger å ta.

Faktisk har RfJ promotert sin 10 millioner dollar belønning mot cyberkriminalitet før, under en generell beskrivelse:

[RfJ-programmet] tilbyr en belønning på opptil 10 millioner dollar for informasjon som fører til identifikasjon eller plassering av enhver person som, mens han handler etter eller under kontroll av en utenlandsk regjering, deltar i ondsinnede cyberaktiviteter mot amerikansk kritisk infrastruktur i strid med Computer Fraud and Abuse Act (CFAA).

Denne gangen har imidlertid det amerikanske utenriksdepartementet uttrykt en eksplisitt interesse for fem individer, selv om de for øyeblikket bare er kjent under deres underjordiske navn: dandies, Professor, Reshaev, Targetog tramp.

Deres mugshots er på samme måte usikre, med RfJ-side viser følgende bilde:

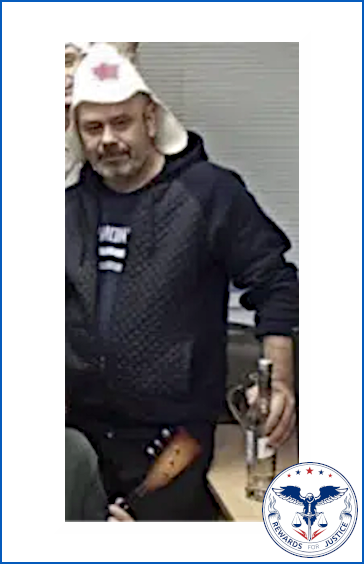

Bare ett øyeblikksbilde viser en påstått gjerningsmann, selv om det ikke er klart om påstanden er at han kan være en av de fem trusselaktørene som er oppført ovenfor, eller bare en spiller i den bredere gjengen med et ukjent kallenavn og rolle:

Det er en nysgjerrig lue (kanskje et feststykke?) med en rød stjerne; en skjorte med en stort sett skjult logo (kan du ekstrapolere ordet?); et ølkrus i bakgrunnen; en tom drink i en klar glassflaske (øl, etter størrelse og form?); en usett instrumentalist (spiller en balalaika, ved hjelp av stemmetappene?) i forgrunnen; og en mønstret gardin bundet tilbake foran en persienne bak.

Noen kommentatorer som vil gjette hva som skjer på bildet?

LÆR MER OM RANSOMWARE I 2022

- blockchain

- coingenius

- Conti

- cryptocurrency lommebøker

- kryptoverveksling

- cybersikkerhet

- nettkriminelle

- Cybersecurity

- innenriksdepartementet

- digitale lommebøker

- brannmur

- Kaspersky

- Lov og orden

- malware

- Mcafee

- Naken sikkerhet

- NexBLOC

- plato

- plato ai

- Platon Data Intelligence

- Platon spill

- PlatonData

- platogaming

- ransomware

- RfJ

- USA

- VPN

- nettside sikkerhet

- zephyrnet