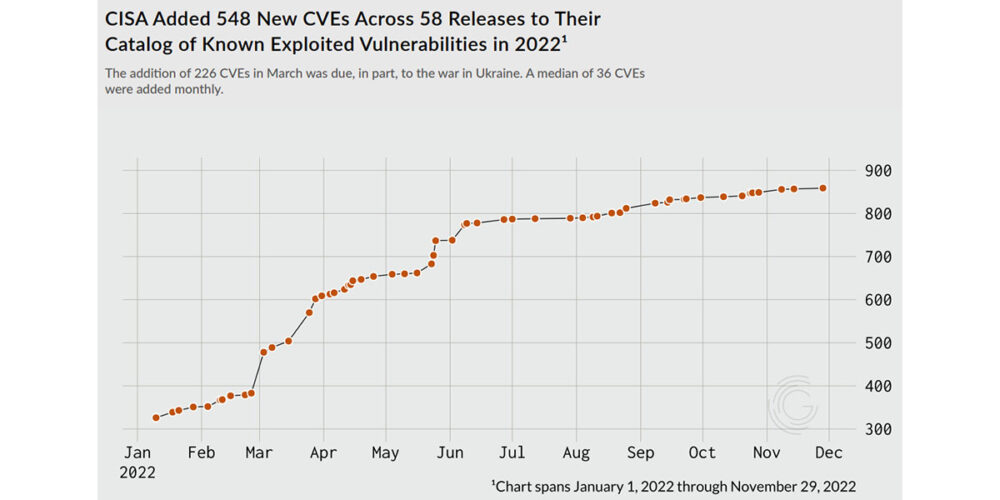

W listopadzie 2021 r. amerykańska agencja ds. cyberbezpieczeństwa i bezpieczeństwa infrastruktury (CISA) opublikowała katalog znanych wykorzystanych luk w zabezpieczeniach (KEV), aby pomóc agencjom federalnym i organizacjom zajmującym się infrastrukturą krytyczną identyfikować i naprawiać luki w zabezpieczeniach, które są aktywnie wykorzystywane. CISA dodała 548 nowych luk do katalogu w ramach 58 aktualizacji od stycznia do końca listopada 2022 r.Raport o masowych exploitach GreyNoise".

Włączając około 300 luk w zabezpieczeniach dodanych w listopadzie i grudniu 2021 r. CISA wymieniła około 850 luk w pierwszym roku istnienia katalogu.

Według Gray Noise, aktywnie wykorzystywane luki w produktach Microsoft, Adobe, Cisco i Apple stanowiły ponad połowę aktualizacji katalogu KEV w 2022 roku. Siedemdziesiąt siedem procent aktualizacji katalogu KEV to starsze luki sprzed 2022 roku.

„Wiele z nich opublikowano w ciągu ostatnich dwóch dekad” — zauważył w raporcie wiceprezes Gray Noise ds. nauki o danych, Bob Rudis.

Według analizy przeprowadzonej przez zespół z Cyber Security Works, kilka luk w katalogu KEV pochodzi z produktów, które już weszły w fazę wycofania z eksploatacji (EOL) i wycofania z eksploatacji (EOSL). Mimo że Windows Server 2008 i Windows 7 to produkty EOSL, katalog KEV zawiera 127 luk w zabezpieczeniach Server 2008 i 117 luk w Windows 7.

„Fakt, że są częścią CISA KEV, jest dość wymowny, ponieważ wskazuje, że wiele organizacji nadal korzysta z tych starszych systemów i dlatego staje się łatwym celem dla atakujących”, napisał CSW w swoim „Dekodowanie CISA KEV" raport.

Mimo że katalog był pierwotnie przeznaczony dla infrastruktury krytycznej i organizacji sektora publicznego, stał się autorytatywnym źródłem, w którym luki w zabezpieczeniach są – lub były – wykorzystywane przez atakujących. Jest to kluczowe, ponieważ National Vulnerability Database (NVD) przypisał Common Luki w zabezpieczeniach i zagrożenia (CVE) dla ponad 12,000 2022 luk w zabezpieczeniach w XNUMX r., a obrońcom przedsiębiorstw byłoby trudno ocenić każdą z nich w celu zidentyfikowania tych, które są istotne dla ich środowisk. Zespoły korporacyjne mogą korzystać z wyselekcjonowanej listy CVE znajdującej się w katalogu pod aktywnym atakiem, aby tworzyć swoje listy priorytetów.

W rzeczywistości CSW wykrył pewne opóźnienie między momentem, w którym CVE Numbering Authority (CNA), taki jak Mozilla lub MITRE, przypisał CVE do luki, a kiedy luka została dodana do NVD. Na przykład luka w zabezpieczeniach Apple WebKitGTK (CVE-2019-8720), która otrzymała CVE od firmy Red Hat w październiku 2019 r., została dodana do katalogu KEV w marcu, ponieważ była wykorzystywana przez ransomware BitPaymer. Nie został dodany do NVD na początku listopada (data graniczna dla raportu CSW).

Organizacja, która polega na NVD w ustalaniu priorytetów łatania, przegapiłaby problemy, które są aktywnie atakowane.

Trzydzieści sześć procent luk w katalogu to błędy w zdalnym wykonywaniu kodu, a 22% to błędy w wykonywaniu uprawnień, jak stwierdził CSW. CSW stwierdziło, że w CISA KEV Catalog było 208 luk związanych z grupami ransomware, a 199 było wykorzystywanych przez grupy APT. Wystąpiło również nakładanie się, w którym 104 luki były wykorzystywane zarówno przez ransomware, jak i grupy APT.

Na przykład luka w zabezpieczeniach Microsoft Silverlight umożliwiająca ujawnienie informacji o średniej wadze (CVE-2013-3896) jest powiązana z 39 grupami oprogramowania ransomware, powiedział CSW. The ta sama analiza z CSW wykryto, że 2012 grupy APT wykorzystują krytyczną lukę przepełnienia bufora w formantach ListView/TreeView ActiveX używanych przez dokumenty pakietu Office (CVE-0158-2017) oraz poważny problem związany z uszkodzeniem pamięci w pakiecie Microsoft Office (CVE-11882-23) , w tym ostatnio przez grupę Thrip APT (Lotus Blossom/BitterBug), w listopadzie 2022 r.

Gwałtowny wzrost w marcu 2022 r. jest wynikiem inwazji Rosji na Ukrainę w lutym – a aktualizacje zawierały wiele starszych luk w zabezpieczeniach, które podmioty państw narodowych były znane z wykorzystywania w firmach, rządach i organizacjach infrastruktury krytycznej, powiedział Gray Noise. Zdecydowanej większości – 94% – luk dodanych do katalogu w marcu przypisywano CVE przed 2022 r.

CISA aktualizuje katalog KEV tylko wtedy, gdy luka jest aktywnie wykorzystywana, ma przypisane CVE i istnieją jasne wskazówki, jak zaradzić problemowi. W 2022 r. obrońcy przedsiębiorstw musieli radzić sobie z aktualizacją katalogu KEV prawie co tydzień, a nowy alert był zwykle wydawany co cztery do siedmiu dni, napisał Rudis. Obrońcy prawdopodobnie mieli tylko jeden dzień między aktualizacjami, a najdłuższa przerwa, jaką obrońcy mieli w 2022 r. między aktualizacjami, wynosiła 17 dni.

- blockchain

- portfele kryptowalutowe

- krypto-wymiana

- bezpieczeństwo cybernetyczne

- cyberprzestępcy

- Bezpieczeństwo cybernetyczne

- Mroczne czytanie

- Departament Bezpieczeństwa Wewnętrznego

- cyfrowe portfele

- zapora

- Kaspersky

- malware

- Mcafee

- NexBLOC

- plato

- Platon Ai

- Analiza danych Platona

- Gra Platona

- PlatoDane

- platogaming

- VPN

- zabezpieczenia stron internetowych