Operacja ransomware jako usługa (RaaS) LockBit ponownie uruchomiła witrynę z wyciekami zaledwie tydzień po skoordynowaną operację usunięcia od światowych organów ścigania.

19 lutego „Grupa zadaniowa ds. operacji Cronos” – w skład której wchodzą między innymi FBI, Europol i brytyjska Narodowa Agencja ds. Przestępczości (NCA) – przeprowadziła masową akcję. Według brytyjskiej Narodowej Agencji ds. Przestępczości (NCA)grupa zadaniowa rozebrała infrastrukturę w trzech krajach, w tym dziesiątki serwerów. Przejął kod i inne cenne dane wywiadowcze, zbiory danych skradzionych ofiarom oraz ponad 1,000 powiązanych kluczy deszyfrujących. Zdewastował witrynę wycieków grupy i jej portal stowarzyszony, zamroził ponad 200 kont kryptowalutowych, aresztował obywatela Polski i Ukrainy oraz postawił w stan oskarżenia dwóch obywateli Rosji.

Rzecznik prasowy NCN podsumował to 26 lutego, mówiąc agencji Reuters, że grupa „pozostaje całkowicie skompromitowana”.

Osoba ta dodała jednak, że „nasza praca nad ich wycelowaniem i powstrzymaniem ich jest kontynuowana”.

Rzeczywiście, Operacja Cronos mogła nie być tak wszechstronna, jak się początkowo wydawało. Chociaż organom ścigania udało się uszkodzić podstawową infrastrukturę LockBit, przyznał w liście jej przywódca, jej systemy tworzenia kopii zapasowych pozostały nietknięte, co umożliwiło szybkie wznowienie działalności.

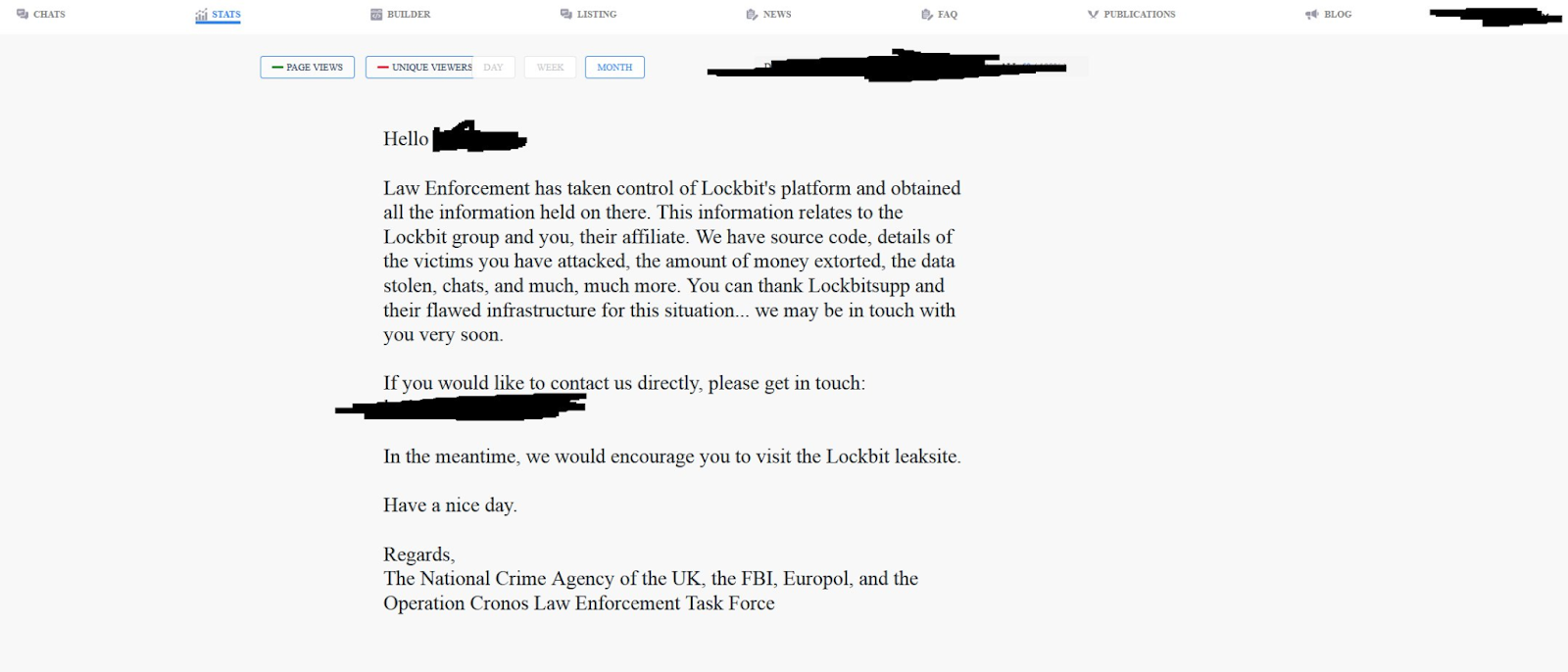

Wiadomość pozostawiona na portalu partnerskim LockBit; Źródło: vx-underground przez X (dawniej Twitter)

„W ostatecznym rozrachunku jest to poważny cios ze strony organów ścigania” – mówi były agent specjalny FBI Michael McPherson, obecnie starszy wiceprezes ds. operacji technicznych w ReliaQuest. „Nie sądzę, żeby ktokolwiek był na tyle naiwny, aby powiedzieć, że jest to gwóźdź do trumny tej grupy, ale to jest cios w ciało”.

Historia LockBit z boku

Dobrze byłoby powitać lidera LockBit ze sceptycyzmem. „Podobnie jak wielu facetów zajmujących się oprogramowaniem ransomware, ma spore ego, jest trochę niestabilny. I znany jest z opowiadania nieprawdopodobnych historii, jeśli odpowiada to jego celowi” – mówi Kurtis Minder, negocjator ds. oprogramowania ransomware oraz współzałożyciel i dyrektor generalny GroupSense.

Jednakże w swoim liście osoba lub osoby, które Minder nazywa „Alexem”, wyrażają się wyjątkowo pokornym tonem.

„Z powodu mojego osobistego zaniedbania i nieodpowiedzialności odpuściłem i nie zaktualizowałem PHP na czas” – napisał lider oprogramowania ransomware, cytując krytyczny błąd PHP oceniony przez CVSS na 9.8 z 10 CVE-2023-3824 „w wyniku czego uzyskano dostęp do dwóch głównych serwerów, na których zainstalowano tę wersję PHP. Zdaję sobie sprawę, że może nie było to CVE, ale coś innego, np. 0day dla PHP, ale nie mogę być w 100% pewien.

Co najważniejsze, dodał: „Wszystkie inne serwery z blogami zapasowymi, na których nie zainstalowano PHP, pozostają nienaruszone i nadal będą udostępniać dane skradzione zaatakowanym firmom”. Rzeczywiście, dzięki tej zwolnieniu, witryna wycieków LockBit została ponownie uruchomiona po tygodniu i obejmowała tuzin ofiar: platformę pożyczkową, krajową sieć laboratoriów dentystycznych i, co najważniejsze, hrabstwo Fulton w stanie Georgia, gdzie przebywa były prezydent Trump. obecnie toczy batalię prawną.

Źródło: Bitdefender

Czy działania organów ścigania mają wpływ?

Od lat organy ścigania w USA i UE trafiają na pierwsze strony gazet dzięki głośnym nalotom na główne operacje oprogramowania ransomware: Ul, AlphV/BlackCat, Szafka Ragnara, i tak dalej. I to pomimo tych wysiłków liczba ransomware stale rośnie może u niektórych wzbudzić apatię.

Jednak w następstwie takich nalotów McPherson wyjaśnia: „Albo te grupy się nie odtworzyły, albo odrodziły się w mniejszym stopniu. Na przykład Hive nie był jeszcze w stanie wrócić – było nim zainteresowanie, ale tak naprawdę nie doszło do skutku.

Nawet jeśli organy ścigania nie usunęły całkowicie LockBita, prawdopodobnie wyrządziło to hakerom ogromne szkody. Minder wskazuje na przykład, że „najwyraźniej uzyskali dostęp do niektórych informacji o podmiotach stowarzyszonych”, co zapewnia władzom znaczny wpływ.

„Jeśli jestem współpracownikiem lub kolejnym twórcą oprogramowania ransomware, dwa razy zastanowię się nad nawiązaniem kontaktu z tymi osobami, na wypadek, gdyby został informatorem FBI. Więc powoduje to pewną nieufność. A z drugiej strony, myślę, że robią to samo z LockBit, mówiąc: „Hej, właściwie wiemy, kim są wszyscy partnerzy, mamy wszystkie ich dane kontaktowe”. Zatem teraz LockBit będzie podejrzliwy w stosunku do swoich własnych podmiotów stowarzyszonych. To trochę chaosu. To interesujące."

Aby jednak w dłuższej perspektywie naprawdę rozwiązać problem oprogramowania ransomware, rządy mogą potrzebować uzupełnienia szybkich eliminacji skutecznymi politykami i programami.

„Musi istnieć zrównoważony program, być może na szczeblu rządu federalnego, który faktycznie pomoże w zapobieganiu, a w odpowiedzi na naprawę. Myślę, że gdybyśmy zobaczyli, ile kapitału faktycznie opuszcza amerykańską gospodarkę w wyniku tego rodzaju działań, przekonalibyśmy się, że sensowne byłoby subsydiowanie takiego programu, dzięki któremu ludzie nie musieliby płacić okupów”. on mówi.

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- PlatoData.Network Pionowe generatywne AI. Wzmocnij się. Dostęp tutaj.

- PlatoAiStream. Inteligencja Web3. Wiedza wzmocniona. Dostęp tutaj.

- PlatonESG. Węgiel Czysta technologia, Energia, Środowisko, Słoneczny, Gospodarowanie odpadami. Dostęp tutaj.

- Platon Zdrowie. Inteligencja w zakresie biotechnologii i badań klinicznych. Dostęp tutaj.

- Źródło: https://www.darkreading.com/threat-intelligence/lockbit-leak-site-reemerges-week-after-complete-compromise-

- :ma

- :Jest

- :nie

- :Gdzie

- $W GÓRĘ

- 000

- 1

- 10

- 19

- 200

- 7

- 8

- 9

- a

- Zdolny

- O nas

- dostęp

- Konta

- w poprzek

- Działania

- zajęcia

- faktycznie

- w dodatku

- Przyznał

- Program Partnerski

- Spółki stowarzyszone

- Po

- następstwa

- przed

- agencje

- agencja

- Agent

- alex

- Wszystkie kategorie

- wśród

- an

- i

- Inne

- apatia

- SĄ

- aresztowany

- AS

- powiązany

- At

- Władze

- z powrotem

- backup

- zrównoważony

- Bitwa

- BE

- być

- Bit

- blogi

- wiać

- ciało

- Odbić się

- Brytania

- Bug

- ale

- by

- CAN

- kapitał

- prowadzone

- walizka

- powodowany

- ceo

- Chaos

- Współzałożyciel

- kod

- jak

- Firmy

- kompletny

- całkowicie

- wszechstronny

- kompromis

- Zagrożone

- skontaktuj się

- kontynuować

- ciągły

- skoordynowane

- kraje

- hrabstwo

- Tworzenie

- Przestępstwo

- krytyczny

- Cronos

- kryptowaluta

- Obecnie

- cve

- uszkodzić

- dane

- dzień

- Deweloper

- ZROBIŁ

- nie zrobił

- Zakłócać

- nieufność

- robi

- robi

- darowizna

- na dół

- tuzin

- dziesiątki

- z powodu

- gospodarka

- Efektywne

- starania

- ego

- bądź

- więcej

- umożliwiając

- zakończenia

- egzekwowanie

- dość

- EU

- Europol

- przykład

- Objaśnia

- fbi

- Wyposażony w

- luty

- Federalny

- Rząd federalny

- i terminów, a

- Trzepnięcie

- W razie zamówieenia projektu

- Dawny

- były prezydent

- dawniej

- od

- zdobyte

- Dać

- Globalne

- będzie

- got

- Rząd

- Rządy

- wspaniały

- Zarządzanie

- Grupy

- hakerzy

- zaszkodzić

- Have

- mający

- he

- Nagłówki

- pomaga

- wysoki profil

- jego

- Ul

- W jaki sposób

- Jednak

- HTTPS

- pokorny

- i

- if

- obraz

- Rezultat

- in

- obejmuje

- Włącznie z

- rzeczywiście

- Informacja

- Infrastruktura

- inspirować

- zainstalowany

- Inteligencja

- interakcji

- odsetki

- ciekawy

- zaangażowany

- IT

- JEGO

- właśnie

- tylko jeden

- Trzymać

- Klawisze

- rodzaje

- Wiedzieć

- znany

- Labs

- Prawo

- egzekwowanie prawa

- lider

- przeciec

- pozostawiając

- lewo

- Regulamin

- pożyczanie

- platforma kredytowa

- list

- poziom

- Dźwignia

- lubić

- Prawdopodobnie

- mało

- Partia

- zrobiony

- Główny

- poważny

- robić

- masywny

- zmaterializować

- Może..

- może

- wiadomość

- Michał

- może

- jeszcze

- większość

- dużo

- my

- narodowy

- NCA

- Potrzebować

- sieć

- nist

- szczególnie

- już dziś

- cel

- of

- on

- ONE

- działanie

- operacje

- or

- Inne

- ludzkiej,

- na zewnątrz

- własny

- strona

- Zapłacić

- Ludzie

- osoba

- osobisty

- osób

- PHP

- Platforma

- plato

- Analiza danych Platona

- PlatoDane

- zwrotnica

- polityka

- Polski

- Portal

- prezydent

- prezydent Trump

- bardzo

- Zapobieganie

- pierwotny

- Program

- Programy

- szybko

- całkiem

- ransomware

- RE

- zrealizować

- naprawdę

- odnosi

- zrelaksowany

- pozostał

- szczątki

- naprawa

- odpowiedź

- dalsze

- Reuters

- bieganie

- Rosyjski

- s

- taki sam

- zobaczył

- powiedzieć

- powiedzenie

- mówią

- widzieć

- wydawało się

- zajęte

- senior

- rozsądek

- Serwery

- bok

- znaczący

- witryna internetowa

- Sceptycyzm

- mniejszy

- So

- ROZWIĄZANIA

- kilka

- coś

- Źródło

- Typ przestrzeni

- specjalny

- Złość

- Rzecznik

- Łącza

- rozpiętość

- Nadal

- skradziony

- Historia

- Strajki

- taki

- uzupełnienie

- pewnie

- podejrzliwy

- systemy

- Opowieści

- cel

- oddział specjalny

- Techniczny

- powiedzieć

- mówi

- niż

- Podziękowania

- że

- Połączenia

- UK

- ich

- Im

- następnie

- Tam.

- Te

- one

- myśleć

- to

- chociaż?

- trzy

- czas

- do

- TON

- wziął

- CAŁKOWICIE

- atut

- Dwa razy

- i twitterze

- drugiej

- Uk

- ukraiński

- nieporuszony

- nietknięty

- Aktualizacja

- us

- Gospodarka USA

- Cenny

- Ve

- wersja

- przez

- wice

- Wiceprezes

- Ofiary

- była

- Droga..

- we

- Strona internetowa

- tydzień

- jeśli chodzi o komunikację i motywację

- który

- KIM

- będzie

- Przetrzyj

- w

- Praca

- by

- napisał

- X

- lat

- jeszcze

- zefirnet