Jak zapewne już wiecie, ponieważ historia ta pojawiła się ostatnio w wiadomościach i mediach społecznościowych, powszechnie znany i powszechnie używany menedżer haseł LastPass w zeszłym tygodniu poinformował o naruszenie bezpieczeństwa.

Samo naruszenie miało miejsce dwa tygodnie wcześniej, podała firma, i polegało na tym, że atakujący dostali się do systemu, w którym LastPass przechowuje kod źródłowy swojego oprogramowania.

Stamtąd, jak poinformował LastPass, napastnicy „wziął fragmenty kodu źródłowego i niektóre zastrzeżone informacje techniczne LastPass”.

Nie opisaliśmy tego incydentu w zeszłym tygodniu, ponieważ wydawało się, że niewiele możemy dodać do raportu z incydentu LastPass – oszuści przeszukiwali swój zastrzeżony kod źródłowy i własność intelektualną, ale najwyraźniej nie dotarli do wszelkie dane klientów lub pracowników.

Innymi słowy, widzieliśmy to jako głęboko zawstydzający problem PR dla samego LastPass, biorąc pod uwagę, że całym celem własnego produktu firmy jest pomoc klientom w zachowaniu ich kont online dla siebie, ale nie jako incydent, który bezpośrednio zagraża rachunkom internetowym klientów.

Jednak w miniony weekend otrzymaliśmy kilka niepokojących pytań od czytelników (i widzieliśmy kilka mylących porad w mediach społecznościowych), więc pomyśleliśmy, że przyjrzymy się głównym pytaniom, które do tej pory otrzymaliśmy.

W końcu regularnie polecamy naszych czytelników i słuchacze podcastów rozważyć użycie menedżera haseł, mimo że również napisaliśmy liczny bezpieczeństwo błędy w haśle kierownik narzędzia nad lat.

Dlatego poniżej zebraliśmy sześć pytań i odpowiedzi, które pomogą Ci podjąć świadomą decyzję dotyczącą przyszłości menedżerów haseł w Twoim cyfrowym życiu.

Q1. Co się stanie, jeśli mój menedżer haseł zostanie zhakowany?

A1. To całkiem rozsądne pytanie: jeśli umieścisz wszystkie jajka z hasłami w jednym koszyku, czy ten koszyk nie stanie się pojedynczym punktem awarii?

W rzeczywistości jest to pytanie, które zadano nam tak często, że… mieć wideo konkretnie, aby na nie odpowiedzieć (kliknij na trybik podczas gry, aby włączyć napisy lub przyspieszyć odtwarzanie):

Q2. Jeśli używam LastPass, czy powinienem zmienić wszystkie moje hasła?

A2. Jeśli chcesz zmienić niektóre lub wszystkie swoje hasła, nie będziemy Cię od tego odwodzić.

(Jedną przydatną rzeczą w menedżerze haseł, jak wyjaśniamy w powyższym filmie, jest to, że zmiana haseł jest znacznie szybsza, łatwiejsza i bezpieczniejsza, ponieważ nie utkniesz w próbach wymyślenia i zapamiętania dziesiątek nowych i skomplikowanych ciągów tekstowych w pośpiech.)

Jednak na wszystkich kontach ten incydent związany z bezpieczeństwem nie ma nic wspólnego z oszustami, którzy dostają się do Twoich danych osobowych, a już na pewno nie wszystkich haseł, które i tak nie są przechowywane na serwerach LastPass w użytecznej formie. (Patrz Q5.)

Ten atak nie wydaje się obejmować luki w zabezpieczeniach ani exploita przeciwko oprogramowaniu LastPass, za pomocą którego oszuści mogą atakować zaszyfrowane hasła w skarbcu haseł, ani obejmować złośliwego oprogramowania, które wie, jak wkraść się w proces odszyfrowywania hasła na własnych komputerach .

Co więcej, nie wiąże się to z kradzieżą jakichkolwiek osobistych informacji o klientach z „prawdziwego życia”, takich jak numery telefonów, kody pocztowe lub indywidualne numery identyfikacyjne, które mogą pomóc atakującym w przekonaniu serwisów internetowych do zresetowania haseł za pomocą sztuczek socjotechnicznych.

Dlatego uważamy, że nie musisz zmieniać swoich haseł. (Za to, co jest warte, LastPass też nie.)

Q3. Czy powinienem zrezygnować z LastPass i przejść do konkurenta?

A3. To pytanie, na które będziesz musiał sam sobie odpowiedzieć.

Jak powiedzieliśmy powyżej, tak żenujące, jak ten incydent w przypadku LastPass, wydaje się, że żadne dane osobowe nie zostały naruszone i żadne dane związane z hasłem (zaszyfrowane lub w inny sposób) nie zostały skradzione, tylko własny kod źródłowy firmy i informacje zastrzeżone.

Czy porzuciłeś Chrome, gdy Google był ostatnio? w dzikim dniu zerowym exploit został ogłoszony? Lub produkty Apple po najnowszych podwójna gra dnia zerowego? Lub Windows po dowolnym Wtorkowa aktualizacja poprawek w których naprawiono błędy dnia zerowego?

Jeśli nie, zakładamy, że jesteś gotów ocenić prawdopodobną przyszłą wiarygodność firmy w zakresie cyberbezpieczeństwa na podstawie tego, jak zareagowała ostatnim razem, gdy wystąpił błąd lub naruszenie, zwłaszcza jeśli błąd firmy nie naraził Cię bezpośrednio i natychmiast na ryzyko.

Sugerujemy przeczytanie LastPass raport o incydentach i FAQ dla siebie i na tej podstawie zdecyduj, czy nadal jesteś skłonny zaufać firmie.

Q4. Czy skradziony kod źródłowy nie oznacza, że nastąpią hacki i exploity?

A4. To rozsądne pytanie, a odpowiedź nie jest prosta.

Ogólnie rzecz biorąc, kod źródłowy jest znacznie łatwiejszy do odczytania i zrozumienia niż jego skompilowany, „binarny” odpowiednik, zwłaszcza jeśli jest dobrze skomentowany i używa znaczących nazw dla takich rzeczy, jak zmienne i funkcje wewnątrz oprogramowania.

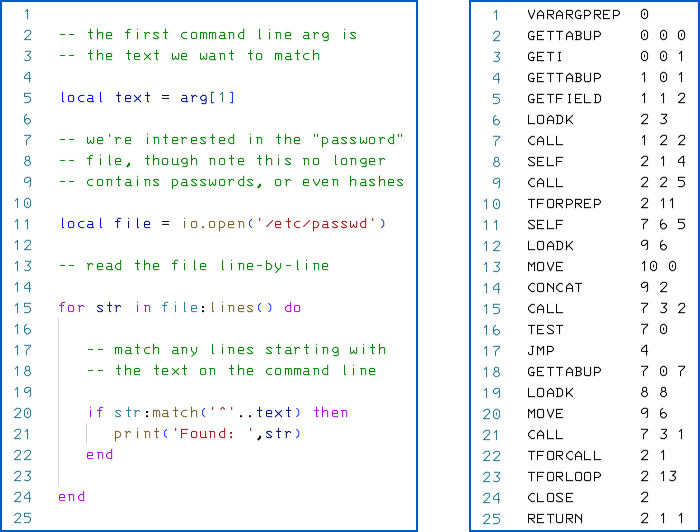

Jako nieco syntetyczny, ale łatwy do naśladowania przykład, porównaj kod źródłowy Lua po lewej poniżej ze skompilowanym kodem bajtowym (takim jak Java, Lua działa na maszynie wirtualnej) po prawej:

Po prawej: Skompilowany kod bajtowy Lua, wykonywany w czasie wykonywania.

Teoretycznie kod źródłowy oznacza zatem, że powinno być szybciej i łatwiej dokładnie określić, jak działa oprogramowanie, w tym wykrywać wszelkie błędy programistyczne lub błędy cyberbezpieczeństwa, a zatem luki w zabezpieczeniach powinny być łatwiejsze do znalezienia, a exploity szybciej opracowane.

W praktyce prawdą jest, że pozyskiwanie kodu źródłowego wraz ze skompilowanymi plikami binarnymi, które próbujesz odtworzyć, rzadko, jeśli w ogóle, utrudnia pracę, a często ją ułatwia.

Powiedziawszy to, należy pamiętać, że Microsoft Windows to system operacyjny o zamkniętym kodzie źródłowym, a jednak wiele, jeśli nie większość, luk w zabezpieczeniach naprawianych co miesiąc we wtorek we wtorek zostało poddanych inżynierii wstecznej bezpośrednio z prekompilowanych plików binarnych.

Innymi słowy, utrzymywanie kodu źródłowego w tajemnicy nigdy nie powinno być uważane za istotną część jakiegokolwiek procesu cyberbezpieczeństwa.

Należy również pamiętać, że wiele projektów polega wprost na upublicznieniu kodu źródłowego, nie tylko po to, aby każdy mógł go przejrzeć, ale także po to, aby każdy, kto chce, mógł go używać, modyfikować i przyczyniać się do większego dobra wszystkich.

Jednak nawet główne projekty open source z liberalnymi licencjami użytkowania i potencjalnie przez wiele lat obserwowanymi przez ten kod źródłowy, wymagały krytycznych poprawek bezpieczeństwa dla błędów, które mogły zostać wykryte wiele razy, ale nie zostały wykryte.

Wreszcie, wiele projektów prawnie zastrzeżonego oprogramowania w dzisiejszych czasach (przykłady obejmują przeglądarkę Google Chrome, system operacyjny Apple iOS, zaporę sieciową Sophos XG oraz tysiące szerzej używanych narzędzi sprzętowych i programowych) mimo to w dużym stopniu wykorzystuje liczne komponenty open source.

Mówiąc najprościej, większość współczesnych projektów o zamkniętym kodzie źródłowym zawiera znaczące części, dla których kod źródłowy i tak można pobrać (ponieważ wymaga tego licencjonowanie) lub można je wywnioskować (ponieważ licencjonowanie wymaga udokumentowania jego użycia, nawet jeśli później dokonano pewnych modyfikacji kodu zostało zrobione).

Innymi słowy, ten wyciek kodu źródłowego może nieznacznie pomóc potencjalnym atakującym, ale prawie na pewno [a] nie tak bardzo, jak mogłoby się wydawać i [b] nie do tego stopnia, że możliwe będą nowe exploity, których nigdy nie można było wymyślić bez kodu źródłowego.

Q5. Czy powinienem całkowicie zrezygnować z menedżerów haseł?

A5. Argumentem tutaj jest to, że jeśli nawet firma, która szczyci się dostarczaniem narzędzi do bezpieczniejszego zabezpieczania tajemnic osobistych i firmowych, nie może bezpiecznie zabezpieczyć własnej własności intelektualnej, z pewnością jest to ostrzeżenie, że menedżery haseł to „głupia”?

W końcu, co będzie, jeśli oszuści włamią się ponownie i następnym razem nie będzie to kod źródłowy, który zdobędą, ale każde indywidualne hasło przechowywane przez każdego indywidualnego użytkownika?

To zmartwienie – można by nazwać to niemal memem – które regularnie pojawia się w mediach społecznościowych, zwłaszcza po tego rodzaju naruszeniach: „A gdyby oszuści ściągnęli wszystkie moje hasła? Co sobie myślałem, mimo wszystko udostępniając wszystkie moje hasła?”

Byłby to poważny problem, gdyby menedżerowie haseł pracowali, przechowując dokładne kopie wszystkich haseł na własnych serwerach, gdzie mogłyby zostać wydobyte przez atakujących lub zażądane przez organy ścigania.

Ale żaden przyzwoity menedżer haseł oparty na chmurze nie działa w ten sposób.

Zamiast tego to, co jest przechowywane na ich serwerach, to zaszyfrowana baza danych lub „blob” (skrót od duży obiekt binarny).

Żadne hasła ze skarbca haseł nie są nigdy przechowywane w postaci nadającej się do bezpośredniego użytku na serwerach menedżera haseł, a hasło główne nie jest nigdy przechowywane w ogóle, nawet w postaci skrótu hasła osolonego i rozciągniętego.

Innymi słowy, niezawodnej firmie zarządzającej hasłami nie trzeba ufać, że nie ujawni Twoich haseł w przypadku włamania do jej baz danych lub odmówi ich ujawnienia w przypadku nakazu organów ścigania…

…ponieważ nie mógł ich ujawnić, nawet gdyby chciał, biorąc pod uwagę, że nie przechowuje Twojego hasła głównego ani żadnych innych haseł w żadnej bazie danych, z której mógłby je wydobyć bez Twojej zgody i współpracy.

(Na stronie LastPass znajduje się opis i schemat – trzeba przyznać, że dość podstawowy – jak Twój hasła są chronione przed włamaniem po stronie serwera, ponieważ nie jest odszyfrowywany z wyjątkiem własnego urządzenia, pod Twoją bezpośrednią kontrolą).

Q6. Przypomnij mi jeszcze raz – po co używać menedżera haseł?

A6. Podsumujmy korzyści, gdy już o tym mowa:

- Dobry menedżer haseł ułatwia korzystanie z dobrych haseł. Zamienia problem wyboru i zapamiętywania dziesiątek, a może nawet setek haseł, w problem wyboru jednego naprawdę silnego hasła, opcjonalnie wzmocnionego 2FA. Nie ma już potrzeby iść na łatwiznę, używając „łatwych” lub łatwych do odgadnięcia haseł na żadnym ze swoich kont, nawet tych, które wydają się nieistotne.

- Dobry menedżer haseł nie pozwoli ci dwukrotnie użyć tego samego hasła. Pamiętaj, że jeśli oszuści odzyskają jedno z Twoich haseł, być może z powodu włamania na jedną witrynę, z której korzystasz, natychmiast wypróbują te same (lub podobne) hasła na wszystkich innych kontach, o których mogą pomyśleć. Może to znacznie zwiększyć szkody wyrządzone przez coś, co w przeciwnym razie mogłoby być złamaniem hasła.

- Dobry menedżer haseł może wybrać i zapamiętać setki, a nawet tysiące długich, pseudolosowych, złożonych, zupełnie różnych haseł. Rzeczywiście, może to zrobić tak łatwo, jak pamiętasz własne imię. Nawet jeśli bardzo się starasz, trudno samemu wybrać naprawdę przypadkowe i nieodgadnione hasło, zwłaszcza jeśli się spieszysz, ponieważ zawsze istnieje pokusa, aby podążać za jakimś przewidywalnym schematem, np. lewa ręka potem prawa, wtedy spółgłoska samogłoska, rząd górny-środkowy-dolny lub imię kota z -99 na końcu.

- Dobry menedżer haseł nie pozwoli Ci umieścić prawidłowego hasła w niewłaściwej witrynie. Menedżerowie haseł nie „rozpoznają” witryn tylko dlatego, że „wyglądają dobrze” i mają na nich prawidłowo wyglądające logo i obrazy tła. Pomaga to chronić Cię przed phishingiem, w którym nie zauważysz, że adres URL nie jest do końca poprawny, i wstawisz swoje hasło (i nawet twój kod 2FA) do fałszywej witryny.

Nie wyciągaj pochopnych wniosków

Oto nasza rada w tej sprawie.

Pozostajemy neutralni w stosunku do samego LastPass i nie zalecamy konkretnie żadnego produktu lub usługi menedżera haseł, w tym LastPass, powyżej lub poniżej jakiegokolwiek innego.

Ale jakąkolwiek decyzję podejmiesz o tym, czy będziesz w lepszej lub gorszej sytuacji, przyjmując menedżera haseł…

…chcemy zapewnić, że zrobisz to z dobrze poinformowanych powodów.

Jeśli masz więcej pytań, zadaj je w komentarzach poniżej – postaramy się odpowiedzieć szybko.

- blockchain

- naruszenie

- pomysłowość

- portfele kryptowalutowe

- krypto-wymiana

- bezpieczeństwo cybernetyczne

- cyberprzestępcy

- Bezpieczeństwo cybernetyczne

- Utrata danych

- Departament Bezpieczeństwa Wewnętrznego

- cyfrowe portfele

- zapora

- Kaspersky

- LastPass

- malware

- Mcafee

- Nagie bezpieczeństwo

- NexBLOC

- Password Manager

- plato

- Platon Ai

- Analiza danych Platona

- Gra Platona

- PlatoDane

- platogaming

- VPN

- zabezpieczenia stron internetowych

- zefirnet

![S3 Ep91: CodeRed, OpenSSL, błędy Java i makra pakietu Office [Podcast + Transcript] S3 Ep91: CodeRed, OpenSSL, błędy Java i makra pakietu Office [Podcast + Transcript] PlatoBlockchain Data Intelligence. Wyszukiwanie pionowe. AI.](https://platoblockchain.com/wp-content/uploads/2022/07/nsp-1200-300x157.png)