Badacze powiązali serię ataków motywowanych finansowo i grupę zaawansowanych działań szpiegowskich przypominających uporczywe zagrożenie (APT) z jednym podmiotem cyberprzestępczym — chociaż wcześniej uważano, że zestawy ataków są dziełem dwóch różnych aktorów.

Grupa cyberprzestępcza, którą badacze nazwali „Asylum Ambuscade”, przekracza granicę między tymi dwoma motywami, zgodnie z Analiza ESET w tym tygodniu. Grupa jest aktywna od co najmniej 2020 roku, ale nie została ujawniona publicznie Dowód szczegółowy przypuszczalna akcja APT z marca 2022 r. wymierzona w personel rządu europejskiego zaangażowany w pomoc ukraińskim uchodźcom przed rosyjską inwazją. W tej kampanii cyberprzestępcy wykorzystali spear phishing w celu kradzieży poufnych informacji i danych uwierzytelniających do poczty internetowej z oficjalnych rządowych portali pocztowych.

Tymczasem istnieje konstelacja motywowanych finansowo ataków cyberprzestępczych, które śledzili badacze firmy ESET, wymierzonych w klientów banków i handlarzy kryptowalutami, aktywnych od stycznia 2022 roku. Ameryce Północnej (ale także w Azji, Afryce, Europie i Ameryce Południowej).

Dwie motywacje, jeden aktor zajmujący się cyberprzestępczością

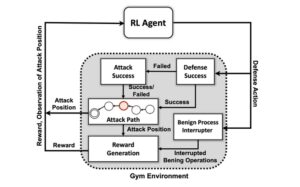

Badacze firmy ESET odkryli, że łańcuch ataków oprogramowania przestępczego jest bardzo podobny do wcześniej opisanych kampanii cyberszpiegowskich, aż do wykorzystania niestandardowych wariantów złośliwego oprogramowania o nazwach SunSeed i AHKBOT. Główną różnicą jest wektor kompromisu, który w atakach finansowych obejmował złośliwe reklamy Google Ads i łańcuchy przekierowań w stylu „spray-and-pray”.

„Łańcuchy kompromisów są prawie identyczne we wszystkich kampaniach” — wynika z analizy przeprowadzonej przez firmę ESET. „W szczególności SunSeed i AHKBOT były szeroko stosowane zarówno w cyberprzestępczości, jak i cyberszpiegostwie; [i] nie wierzymy, że SunSeed i AHKBOT są [towarami używanymi przez wiele podmiotów i] sprzedawanymi na podziemnym rynku”.

W związku z tym badacze ustalili, że „Asylum Ambuscade to grupa cyberprzestępcza, która zajmuje się cyberszpiegostwem na boku [i] wydaje się, że od czasu do czasu rozgałęzia się… przeciwko rządom w Azji Środkowej i Europie”.

Nie jest jasne, czy grupa jest strój do wynajęcia, aktorem sponsorowanym przez państwo lub po prostu samolubnymi oportunistami. W każdym razie badacze ESET podsumowali: „Złapanie grupy cyberprzestępczej prowadzącej wyspecjalizowane operacje cyberszpiegowskie jest dość niezwykłe, dlatego uważamy, że badacze powinni uważnie śledzić działania Asylum Ambuscade”.

Może to być niezwykłe, ale należy zauważyć, że nie jest to pierwszy przypadek zmieszania się dwóch połówek świata cyberprzestępczości. Północnokoreański APT Lazarus Group niesławnie przeprowadza cryptojacking i inne napady finansowe, aby pomóc w finansowaniu reżimu w Pjongjangu, a jednocześnie działając jako zjadliwy aktor cyberszpiegowski.

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- EVM Finanse. Ujednolicony interfejs dla zdecentralizowanych finansów. Dostęp tutaj.

- Quantum Media Group. Wzmocnienie IR/PR. Dostęp tutaj.

- PlatoAiStream. Analiza danych Web3. Wiedza wzmocniona. Dostęp tutaj.

- Źródło: https://www.darkreading.com/threat-intelligence/asylum-ambuscade-cyberattackers-financial-cyber-espionage

- :ma

- :Jest

- :nie

- 2020

- 2022

- 500

- 7

- a

- Stosownie

- aktywny

- zajęcia

- aktorzy

- Reklamy

- zaawansowany

- Afryka

- przed

- przed

- Wszystkie kategorie

- również

- Ameryka

- analiza

- i

- każdy

- pojawia się

- APT

- SĄ

- AS

- Azja

- At

- atakować

- Ataki

- Bank

- BE

- być

- uwierzyć

- Uważa

- pomiędzy

- Mieszanka

- obie

- ale

- by

- Kampania

- Kampanie

- zapasy

- centralny

- Azja centralna

- łańcuch

- więzy

- Zamknij

- Towary

- kompromis

- zawarta

- Listy uwierzytelniające

- kryptowaluta

- zwyczaj

- Klientów

- cyber

- cyberprzestępczość

- dedykowane

- szczegółowe

- ustalona

- różnica

- różne

- robi

- nie

- na dół

- dubbingowane

- wysiłek

- jednostka

- szpiegostwo

- Europie

- europejski

- wydarzenie

- budżetowy

- materialnie

- Firma

- i terminów, a

- pierwszy raz

- następujący

- W razie zamówieenia projektu

- od

- fundusz

- Rząd

- Rządy

- Zarządzanie

- Have

- pomoc

- pomoc

- HTTPS

- identiques

- if

- in

- Informacja

- inwazja

- zaangażowany

- IT

- styczeń

- jpg

- Trzymać

- koreański

- najmniej

- Linia

- powiązany

- Główny

- malware

- March

- rynek

- Może..

- jedynie

- jeszcze

- przeważnie

- zmotywowani

- motywacje

- wielokrotność

- O imieniu

- Północ

- Ameryka Północna

- zauważyć

- of

- urzędnik

- on

- ONE

- operacje

- or

- Inne

- na zewnątrz

- szczególny

- plato

- Analiza danych Platona

- PlatoDane

- poprzednio

- publicznie

- uchodźców

- reżim

- Badacze

- bieganie

- Rosyjski

- s

- Serie

- Zestawy

- powinien

- bok

- podobny

- ponieważ

- pojedynczy

- sprzedany

- kilka

- Południe

- Ameryka Południowa

- Personel

- taki

- ukierunkowane

- kierowania

- niż

- że

- Połączenia

- Linia

- Tam.

- Te

- to

- w tym tygodniu

- chociaż?

- groźba

- czas

- do

- śledzić

- Handlowcy

- drugiej

- ukraiński

- odkryte

- aż do

- posługiwać się

- używany

- początku.

- Ofiary

- nie był

- we

- tydzień

- były

- który

- Podczas

- szeroko

- Praca

- świat

- na calym swiecie

- zefirnet