Miniony rok był dość mrocznym czasem w krypto. Widzieliśmy nie tylko katastrofalny upadek Luny, degenerację 3 Arrows Capital, niewypłacalność i kłopoty z bankructwem BlockFi, Celsius, Voyager, VAULD i inne, warunki makroekonomiczne, które pogrążyły nas w otchłani kryptowaluty, ale był to również monumentalnie katastrofalny rok dla hacków i exploitów blockchain i DeFi, co spowodowało, że ludzie szybciej uciekali z DeFi niż pływacy uciekający z wód pełnych rekinów.

Teraz prawdopodobnie myślisz sobie, „Wow, dzięki za przygnębiające wprowadzenie. Krypto brzmi jak pole minowe!”

I nie mylisz się, krypto z pewnością ma swój sprawiedliwy udział w ryzyku. Ale zanim pozwolisz, aby cała ta zagłada i przygnębienie sprawiły, że chcesz na zawsze porzucić krypto i schować się pod łóżkiem, nie obawiaj się, ponieważ ten artykuł pomoże ci nauczyć się poruszać po wodach DeFi w najbezpieczniejszy możliwy sposób i pokazać, co musisz wiedzieć o audytach bezpieczeństwa blockchain.

Spojrzenie na raporty z audytu projektów jest jednym z najlepszych kroków, jakie możesz podjąć, aby chronić się przed nieoptymalnymi platformami DeFi. Obraz za pośrednictwem Shutterstock

Chociaż nie pomoże to chronić przed każdym ryzykiem związanym z kryptowalutami, nie ma ochrony kogoś, kto zdecyduje się „YOLO” swoje oszczędności życia na następną memecoin, informacje zawarte w tym artykule pomogą przynajmniej wyposażyć cię w jeszcze jedną strzałę w kołczanie które możesz wdrożyć, aby znacznie poprawić ogólną bezpieczną nawigację w przestrzeni DeFi.

Aby wcześnie rozwiać obawy, nie martw się, że ten artykuł będzie zbyt techniczny. Ten pomocny przewodnik będzie tak łatwy do zrozumienia, że nawet mój tata, który określa całą branżę kryptograficzną jako „Ten Bitcoin Stuff”, będzie w stanie go zrozumieć.

Ten obraz prawie podsumowuje, jak mój ojciec widzi krypto. Obraz przez blockchainmuffin.com

A ponieważ jestem równie dobrze zorientowany w rozwijaniu technologii blockchain, jak w strzyżeniu włosów, postanowiłem skorzystać z fachowej pomocy i porad w tym artykule. Skontaktowałem się z naszymi przyjaciółmi na Blockchain Ackee aby pomóc sobie w nauce i przeciętnemu Joe, o co do cholery chodzi w tych audytach blockchain.

Chciałbym gorąco podziękować zespołowi Ackee za poświęcenie czasu, aby pomóc nam i naszej społeczności, ucząc nas podstaw audytów blockchain, a także za współpracę z nami nad tym artykułem. Raporty z audytów Blockchain i DeFi są tak krytycznie ważnym aspektem kryptowalut i są czymś, co bardzo niewielu z nas naprawdę rozumie.

Spojrzenie na stronę główną Ackee Blockchain.

Dokonując należytej staranności w określaniu bezpieczeństwa i ochrony protokołu DApp lub DeFi, wielu z nas będzie szukać czegoś, co mówi, że platforma została poddana audytowi i może pomyśleć „w porządku, wystarczająco dobrze”. Wiem, że byłem tego winny w przeszłości, ale co to właściwie znaczy zostać poddanym audytowi? Jak możemy to zweryfikować? A jak dowiesz się z tego artykułu, tylko dlatego, że coś zostało poddane audytowi, nie oznacza to, że powinno automatycznie uzyskać zielone światło.

Na początek spójrzmy, co tak naprawdę robią firmy audytorskie blockchain.

Zawartość strony 👉

Co robią firmy audytorskie Blockchain?

Kiedy słyszymy termin „audyt”, wielu z nas automatycznie wyobraża sobie starego, dusznego gościa w garniturze, który pracuje dla rządu, który zapuka do nas i przejrzy wszystkie nasze finanse i wyciągi bankowe grzebieniem o drobnych zębach. W tradycyjnej branży finansowej miałbyś rację, ale audytorzy blockchain nie mogą być dalej od tego.

Audytorzy Blockchain nie są księgowymi w żadnym razie, są ekspertami w zakresie kodowania i umiejętności programistycznych, którzy szukają błędów, błędów i złośliwego kodu w kodzie źródłowym projektu blockchain, inteligentnej umowy lub tokena kryptograficznego.

Niektóre usługi świadczone przez firmy audytorskie Blockchain. Obraz za pośrednictwem Ackee Blockchain

Różne firmy audytorskie mogą również specjalizować się w różnych obszarach, dlatego zawsze dobrze jest zobaczyć platformę, która była audytowana przez więcej niż jedną firmę. Każdy przeprowadzony audyt zmniejsza ryzyko i jedna firma może wychwycić coś, czego druga firma przeoczyła.

1inch jest tego doskonałym przykładem. 1inch to agregator DEX, który został poddany audytowi przez wiele różnych firm, co zwiększa zaufanie użytkowników do platformy i podkreśla, że zespół 1inch jest mocno zaangażowany w zapewnienie bezpieczeństwa swojej społeczności.

Spojrzenie na wiele audytów przeprowadzonych w 1-calowej aplikacji DeFi. Obraz przez audyty github/1inch.

Firmy audytorskie Blockchain będą miały zespół inżynierów, którzy mogą wykonywać takie zadania, jak:

- Audyt Bezpieczeństwa

- Analiza narzędzi

- Ręczny przegląd kodu

- Uruchamiaj i zapisuj testy automatyczne

- Przeprowadzaj konkursy Bug Bounty

Podczas gdy inne firmy audytorskie, takie jak Ackee Blockchain, mogą również spełnić wymagania „pełnej obsługi” i pomóc w dodatkowych obszarach, takich jak:

- Tworzenie bezpiecznych inteligentnych kontraktów na solidność lub rdzę

- Pomoc w budowaniu pełnego ekosystemu, obsłudze UX, projektowaniu, frontendach, backendach i DevOps

Ackee Blockchain przyczynia się również do rozwoju branży blockchain jako całości, co jest wspaniałe. Opracowali narzędzia bezpieczeństwa typu open source, z których każdy może korzystać, i pasjonują się nauczaniem i zapewnianiem możliwości początkującym programistom blockchain. W przeszłości prowadzili kursy online dla programistów, którzy chcą pracować w blockchain, a nawet otrzymali grant od Fundacji Solana na prowadzenie letnia szkoła dla Solana.

Niektóre z kursów oferowanych przez Ackee Blockchain.

Zespół oferuje letnie szkoły online, w których uczą Solidity, a jesienią 2022 r. CEO i współzałożyciel Ackee Blockchain, dr Josef Gattermayer. będzie nauczać tematów związanych z rozwojem blockchain na Czeski Uniwersytet Techniczny w Pradze. Zdecydowanie warto dotrzeć do zespołu Ackee, zapisy na kursy na swojej stronie i śledź je, jeśli interesuje Cię przyszłość rozwoju i bezpieczeństwa blockchain.

Jak widać, audyt blockchain może polegać na czymś więcej niż tylko grzebaniu w ciemnym pokoju i przeszukiwaniu kodu, istnieje cały ekosystem zamknięty w niszy.

Dlaczego audyt Blockchain jest ważny?

Gdyby ludzie byli doskonali, nie byłoby potrzeby firm audytujących blockchain, ponieważ każda linia kodu byłaby napisana bezbłędnie i całkowicie odporna na exploity, błędy i ataki.

Jeszcze gorsze od popełniania błędów przez ludzi jest to, że ludzie mogą być skorumpowani i złośliwi. Dość częstym zjawiskiem jest to, że źli aktorzy celowo wprowadzają do swojego protokołu złośliwy kod, który pozwoli im wykorzystać stworzoną przez siebie platformę w celu kradzieży środków użytkowników.

Między błędem ludzkim a złośliwymi intencjami inteligentne kontrakty i aplikacje/aplikacje typu blockchain są podatne na następujące zagrożenia:

- Ataki typu „odmowa usługi”, które uniemożliwiają korzystanie z protokołu.

- Rug pulls / back door kradzieży, gdzie założyciele wprowadzają złośliwy kod, który pozwala im wypłacić środki umieszczone w inteligentnej umowie.

- Wykorzystywanie kodu w sposób, który przynosi korzyści hakerowi i szkodzi użytkownikom, np. wybijanie nowych tokenów poza zamierzonymi metodami lub wysysanie środków klientów z inteligentnych kontraktów.

- Niektórzy hakerzy chcą po prostu „obserwować, jak płonie świat” i wykorzystują każdą usterkę, jaką znajdą, aby uszkodzić platformę.

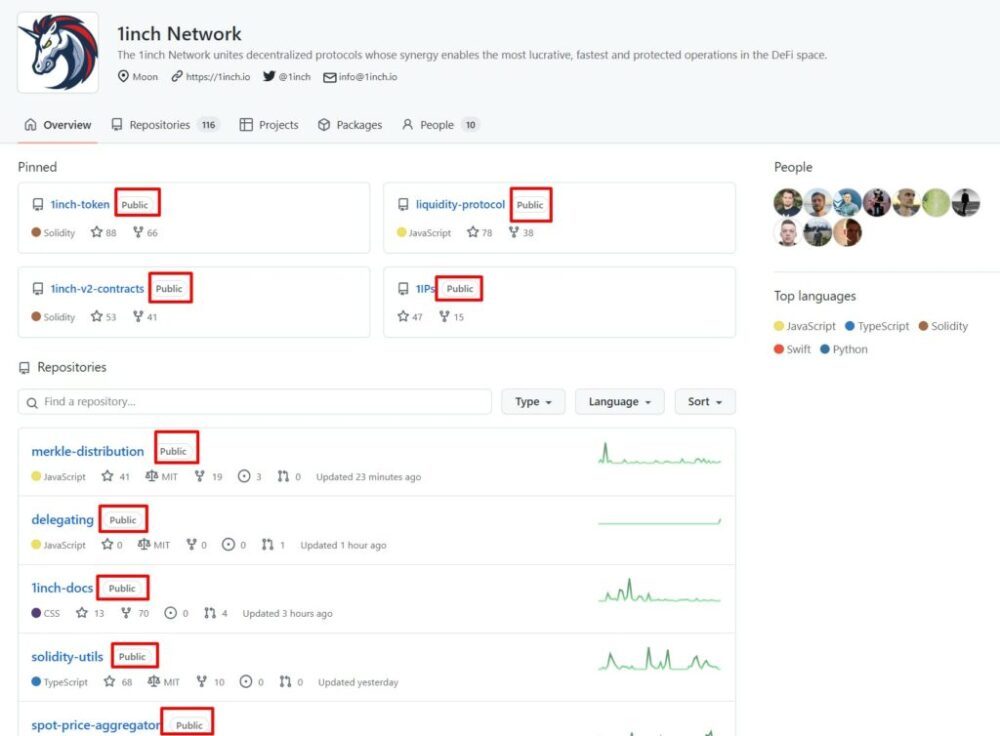

Wielu użytkowników DeFi uważa, że jedną z najważniejszych rzeczy, których należy szukać na platformie DeFi, jest to, czy kod jest open-source. To świetny pierwszy krok, ponieważ wiele projektów publikuje kod na publicznej stronie, takiej jak Github, gdzie każdy może wejść i samodzielnie sprawdzić/weryfikować kod.

Patrząc na stronę projektu GitHub, jest to często jedna z rzeczy, które użytkownicy rozważają użycie wyglądu DApp, używając ponownie 1 cala jako przykładu:

„Publiczny” oznacza, że każdy może wejść i spojrzeć na kod. Obraz przez github/1 cal

Jest to dobre początkowe podejście do weryfikacji autentyczności protokołu, ponieważ w tym miejscu członkowie społeczności lub ktokolwiek inny mogą wejść i sprawdzić, czy nie ma tam ukrytego złośliwego kodu.

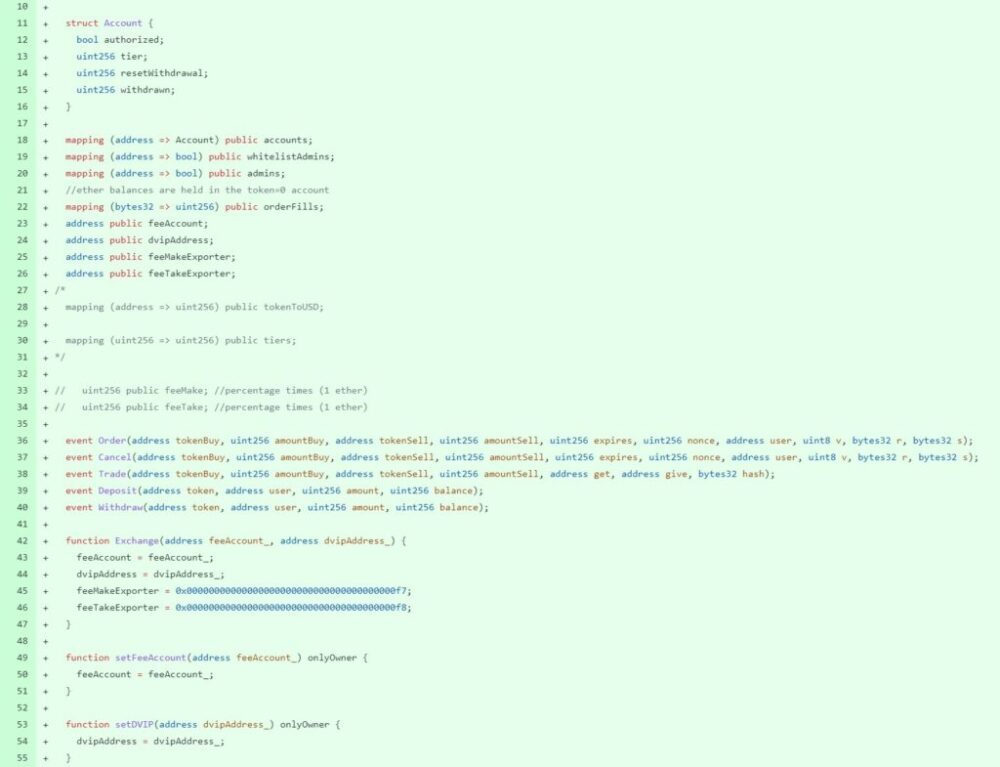

Warto również wiedzieć, że każdy może publikować cokolwiek w serwisie GitHub. Kod opublikowany w usłudze GitHub nie potwierdza automatycznie, że jest to ten sam kod, na którym działa inteligentna umowa. Na szczęście użytkownicy mogą to zweryfikować, przechodząc do eksploratora bloków, takiego jak Etherscan, i sprawdzając, czy kod w GitHub jest rzeczywiście wdrożony i używany. Tutaj jest 1-calowy token w Etherscan, na przykład. Zwykle zgadzam się z sentymentem, że publikowanie open-source na GitHubie to dobry znak, ale dla mnie, kiedy klikam na GitHub, aby zobaczyć, wszystko, co widzę, to:

Co? Równie dobrze mogą być dla mnie egipskimi hieroglifami. Obraz za pośrednictwem GitHub

Więc zamiast mojego mózgu smażyć się jak jajko na gorącym chodniku, próbując to rozgryźć, lubię widzieć, jak zespół profesjonalistów z firmy audytorskiej blockchain przejrzał to wszystko i dał temu kciuki do góry.

Ważne jest, aby wyjaśnić jedną rzecz, a mianowicie, że tylko dlatego, że protokół został poddany audytowi, nie oznacza to, że jest w 100% bezpieczny. Żaden kod nigdy nie może być uważany za całkowicie odporny na próby włamania, ponieważ narzędzia i umiejętności hakerów stają się coraz bardziej wyrafinowane przez cały czas. Tak jak biali (dobrzy) hakerzy i twórcy blockchaina stają się coraz lepsi i ewoluują, tak samo robią źli.

Można o tym myśleć jak o grze w kotka i myszkę, pisanie kodu jest zasadniczo jak budowanie kreatywnej układanki i rozwiązywanie problemów, a hakerzy szukają sposobów na rozwiązanie lub zaatakowanie układanki w coraz bardziej sprytny i wyrafinowany sposób, więc zawsze pozostają elementem ryzyka.

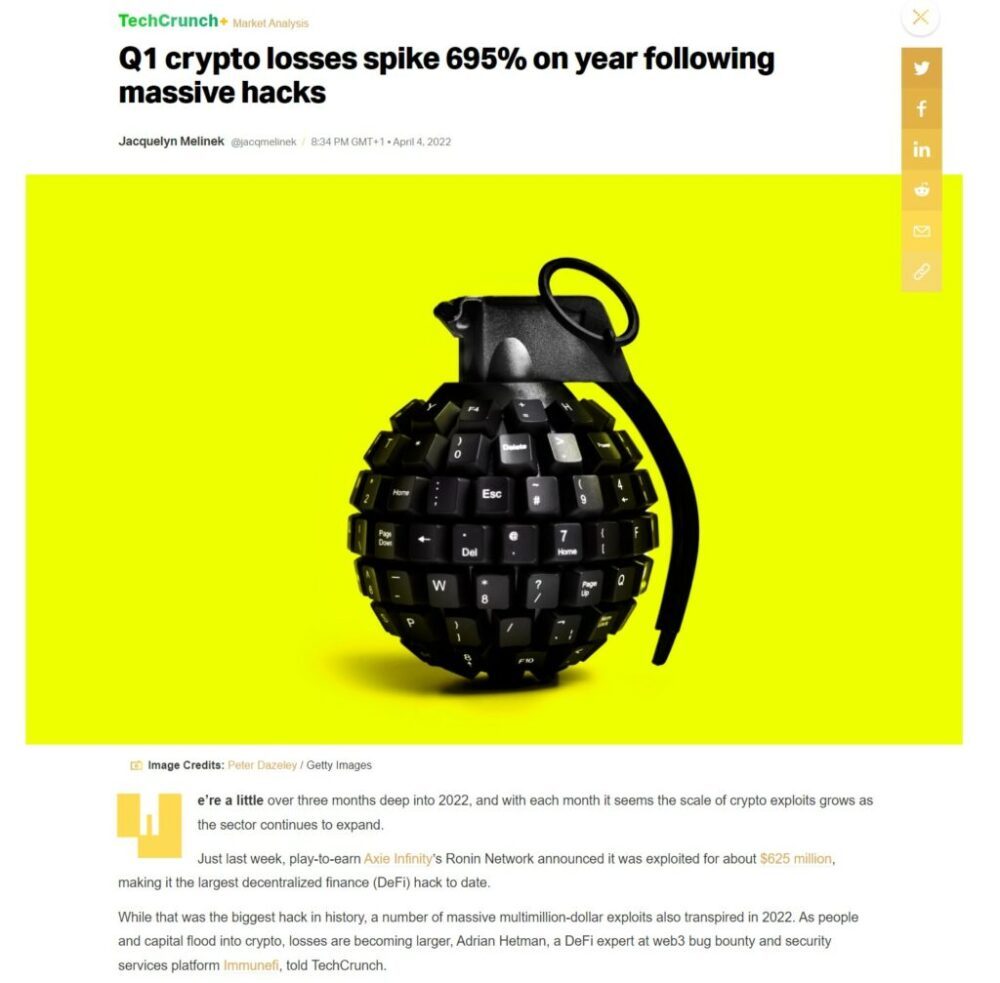

Dlaczego 2022 był szczególnie zły dla exploitów kryptograficznych

Kiedy widzimy takie nagłówki:

W ubiegłym roku odnotowano rekordową liczbę utraconych środków z powodu włamań. Obraz przez TechCrunch

To może być bardzo bolesne. Branża kryptograficzna została poważnie podbita, ponieważ co tydzień wydaje się, że dochodzi do kolejnego masowego włamania lub exploita, którego skutkiem są miliony utraconych środków.

Jest to nie tylko smutne, ponieważ są to przeciętni ludzie, którzy tracą pieniądze, ale także niepokojące, ponieważ te ataki narażają całą branżę kryptograficzną na coraz ostrzejszą krytykę, spowalniając adopcję, trzymając inwestorów z daleka i dostarczając rządom wymówek, których potrzebują, aby zwiększyć ich autorytet. kontroli w celu „ochrony” inwestorów, często narzucając drakońskie środki, z których wielu z nas uciekało się do kryptowalut.

Główny powód tego sprowadza się do niechlujnej inżynierii programistycznej.

Kiedy usiadłem z Josefem z Ackee, zapytałem go, dlaczego doszło do rekordowej liczby wyczynów, jego wyjaśnienie miało sens.

Ciężko parafrazując, Josef wyjaśnił mi, że branża kryptowalut szybko się rozwija i trwa zaciekły wyścig zespołów o wprowadzenie swoich produktów. Brakuje wykwalifikowanych i doświadczonych programistów blockchain, którzy byliby w stanie sprostać zapotrzebowaniu, co powoduje, że wiele projektów zatrudnia początkujących programistów i ma „wystarczająco dobre” nastawienie, uruchamiając DApps bez przeprowadzania odpowiednich kontroli i audytów.

Miałem przyjemność usiąść z Josefem Gattermayerem, aby omówić wszystkie kwestie związane z bezpieczeństwem Blockchain. Obraz przez akee.de

Josef wyjaśnił również, że zapotrzebowanie na usługi audytu blockchain gwałtownie rośnie i że nie ma wystarczającej liczby firm audytujących blockchain, aby zaspokoić zapotrzebowanie ze strony projektów. Doprowadziło to do tego, że zespoły projektowe nie chciały czekać, aż zespół audytowy stanie się dostępny, więc kontynuują i uruchamiają lub wydają aktualizację, bez audytu lub polegając na nieaktualnym audycie, który nie obejmuje nowa wersja lub iteracja platformy.

Ten motyw był szczególnie obecny podczas hossy w 2021 r., Ale teraz, gdy jesteśmy w bessie, sytuacja jest znacznie spokojniejsza. Projekty nie spieszą się zbytnio z uruchomieniem, a wąskim gardłem audytu jest mniej projektów. To prawda, że bessy to czas na budowanie, a zespoły mają tendencję do bardziej starannego podejścia w wolniejszych okresach rynkowych.

Przeanalizowaliśmy dwa konkretne udane ataki, aby dokładnie zbadać, co się stało, aby spojrzeć na to z innej perspektywy.

Hack Ethereum DAO z 2016 r.

Niesławny Hack Ethereum DAO. Obraz przez Przewodowa

Zasadniczo to, co się tutaj wydarzyło, było czymś znanym jako błąd ponownego wejścia. Mówiąc prościej, kod wykonuje dwie instrukcje:

- Wypłaty

- Zaktualizuj saldo

Jeśli wykonywane chronologicznie, działa tak, jak powinno. Ale ponieważ Ethereum jest systemem rozproszonym (w przeciwieństwie do programów web2), umowa może zostać wywołana z innej umowy, która daje możliwość zaimplementowania niestandardowej funkcji wywołania zwrotnego, która jest wywoływana z instrukcji wycofania.

Ta funkcja wywołania zwrotnego zaimplementowana przez hakera wywołuje kontrakt ponownie, a następnie wielokrotnie, zanim instrukcja aktualizacji salda zostanie ostatecznie wykonana. Pozwala to atakującemu na wielokrotne wycofanie się.

Jest to częsty błąd popełniany przez początkujących programistów web3. Nawet 5 lat po tym ataku problem wciąż pojawia się, ponieważ programiści nie poświęcają czasu na wyciąganie wniosków z tego przypadku. W tym przypadku rozwiązanie jest dość proste i polega na umieszczeniu tych dwóch wierszy kodu w odwrotnej kolejności. Pierwsza aktualizacja, potem wycofanie.

Audytorzy szukają znanych problemów, takich jak ten podczas audytu protokołu.

Atak na tunel czasoprzestrzenny Solana 2022

Włamanie do tunelu czasoprzestrzennego Solana. Obraz przez CNBC

Rok 2022 nie rozpoczął się dobrze, pierwszy poważny atak miał miejsce na Solanie na początku lutego. Atakujący ominął weryfikację podpisu w programie Rust, więc wyglądało na to, że strażnicy podpisali się na 120 tys. depozytu ETH do Wormhole na Solanie, mimo że tego nie zrobili. Atakujący następnie wybity 120 XNUMX owiniętego ETH na Solanie.

Przed tym atakiem na tunel czasoprzestrzenny wiele osób w społeczności kryptograficznej zakładało, że rozwój Solany i Rusta był zbyt trudny, aby przyciągnąć deweloperów amatorów. Doprowadziło to do przekonania, że nad Solaną pracowali tylko najlepsi programiści, co oznacza, że nie było tak silnej potrzeby audytów. Po tym ataku Josef wspomniał, że on i jego zespół zaobserwowali znaczny wzrost liczby żądań audytu dla Solana DApps i protokołów.

Po tym wszystkim możesz pomyśleć, że jeśli ludzie są źródłem błędów i szkodliwych intencji, czy nie byłoby sensu mieć po prostu komputery i maszyny sztucznej inteligencji, które nie popełniają błędów i nie są zdolne do złośliwych intencji, po prostu piszą cały ten kod? dla nas?

Sztuczna inteligencja raczej nie zastąpi programistów w najbliższym czasie. Obraz przez STXnext.pl

To świetne pytanie, a ze względu na artykuły takie jak ten powyżej, to również przyszło mi do głowy. Omówimy to w następnej sekcji.

Przyszłość bezpieczeństwa Blockchain

Oczywiste jest, że zmierzamy w kierunku przyszłości, w której wiele naszych prac zostanie zleconych komputerom i programom AI, które mogą wykonywać pracę ludzi znacznie lepiej niż my.

Widzimy to już w przypadku automatycznych kasjerów i fabryk samochodów, które mają więcej robotów niż ludzi. Komputery przejmują nawet wysoce wyspecjalizowane prace, takie jak lekarze i farmaceuci, ponieważ robot może być bardziej precyzyjny za pomocą skalpela, a program komputerowy może przeszukiwać całą bazę danych leków i w ciągu kilku sekund wypełniać raporty na temat tego, jakie leki mogą, a których nie mogą mieszać z innymi chemikaliami i leki, zadanie niemożliwe dla człowieka.

Myślałem na pewno, że programowanie i programowanie będzie jednym z pierwszych zawodów zastąpionych przez komputery. Jeśli wszystkie litery i cyfry na ekranie są skonstruowane w taki sposób, aby wykonać określone zadania, to z pewnością komputer mógłby zrobić to lepiej niż człowiek, z mniejszą liczbą błędów, prawda?

Tak, wyobraziłem sobie coś takiego: obraz za pośrednictwem Shutterstock

Myślałem, że firmy audytorskie blockchain pójdą drogą ptaka Dodo (wymarły), ponieważ gdy komputery zaczną się rozwijać autonomicznie, nie będzie błędów do znalezienia. To podkreśliło, jak mało wiedziałem o rozwoju, gdy zespół Ackee wyjaśniał pewne koncepcje, których nie doceniałem.

Duża część rozwoju łańcucha bloków polega na rozwiązywaniu problemów i patrzeniu na problem z perspektywy 360 stopni. Wymaga dużej ilości kreatywności i „nieszablonowego” myślenia, których komputery nie są w stanie zrobić. To nie jest tak proste, jak „kiedy wydarzy się „X”, wykonaj „Y”.

Musimy również wziąć pod uwagę, że wiele z tych DApps i aplikacji próbuje rozwiązać „ludzkie” problemy oraz sposób interakcji z systemami, protokołami i procedurami. Przepraszam mały Butter Bot, ale nie jesteś stworzony do rozumienia ludzkich problemów i dostarczania ludzkich rozwiązań.

Wygląda na to, że roboty będą trzymać się większej liczby zadań jednowymiarowych… na razie. Meme Generowany przez memegenerator.net

Nie tylko rośnie liczba miejsc pracy w rozwoju blockchain i bezpieczeństwa, ale wygląda na to, że te role będą potrzebne w nadchodzących latach.

Nie oznacza to jednak, że nie ma automatyzacji w przestrzeni programistycznej web3. Istnieje wiele darmowych narzędzi dla programistów, które dostarczają im informacji na temat bezpieczeństwa i pomagają odciążyć część pracy, aby deweloperzy mogli skupić się na innych zadaniach.

Na przykład w Ethereum istnieje dobry statyczny analizator kodu o nazwie Slither który jest bardzo popularny, a Ackee Blockchain pracuje nad własnym statycznym analizatorem o otwartym kodzie źródłowym o nazwie Obudził, który wykrywa rzeczy inaczej niż Slither, zmniejszając obciążenie związane z ręczną analizą kodu.

Zespół Ackee odkrył również trend na Solanie dotyczący problemu z testami. Deweloperzy nie pisali ich wystarczająco dużo, ponieważ jest to dość pracochłonne, z koniecznością napisania dużej ilości standardowego kodu. Tak więc firma Ackee Blockchain stała na czele projektu, w którym napisała platformę testową o otwartym kodzie źródłowym dla Solany o nazwie Trdelnik co pozwoli programistom na łatwiejsze pisanie testów. Zespół otrzymał wyróżnienie i zdobył nagrodę marynaty podczas hackathon w Pradze dla Trdelnika.

Wszystko to pokazuje nam, że jest prawdopodobne, że automatyzacja i komputery będą odgrywać coraz ważniejszą rolę we wspieraniu programistów blockchain i audytorów bezpieczeństwa, ale jest mało prawdopodobne, że zastąpią je w najbliższym czasie.

Ogólny sentyment wśród programistów blockchain jest taki, że wiele z tych hacków i exploitów jest wynikiem tego, że wciąż jest to młoda i niedoświadczona branża. Ponieważ branża blockchain wciąż ewoluuje i dojrzewa, exploitów powinno być coraz mniej, co spowoduje, że ogólna przestrzeń kryptograficzna stanie się bezpieczniejsza i bardziej przyjazna dla użytkownika.

W porządku, teraz przejdźmy do dobrych rzeczy, najważniejszego wniosku z tego artykułu.

Jak sprawdzić, czy platforma została poddana audytowi

Pierwszym krokiem jest upewnienie się, że można znaleźć audyt. Można je znaleźć w repozytorium projektu GitHub, a wszelkie przeprowadzone audyty powinny być wyraźnie wymienione w dokumentacji projektu lub na samej stronie platformy. Jeśli nie możesz znaleźć żadnej wzmianki o audycie, trzymałbym się z daleka.

Brak publicznie dostępnego audytu prawdopodobnie oznacza, że:

- Nie przeprowadzono audytu

- Doszło do nieudanego audytu, którego projekt nie chce być znany

- Audyt wykrył problemy, których zespół nie rozwiązał

- Kod zawiera złośliwe trasy backdoora, które mogą prowadzić do kradzieży

Jak wspomniano wcześniej, miło jest również zobaczyć, że kod jest open-source, ponieważ jest oznaczony jako „publiczny” na GitHub. Nie jest to wymóg, ale nadal jest to bonus. Istnieją jednak powody, dla których nie należy używać kodu typu open source, więc nie zawsze jest to przełom. Powodami, dla których nie należy używać kodu typu open source, mogą być:

- Firmy chcące zachować przewagę konkurencyjną. Gdy tylko firma udostępni swój kod, każdy może stworzyć ten sam protokół i konkurować. Właśnie dlatego Coca-Cola trzyma swój przepis w tajemnicy, a KFC słynie ze swoich „Ściśle tajnych 11 ziół i przypraw”.

- Po upublicznieniu kodu hakerzy mogą wykorzystać te informacje do wyszukiwania exploitów. Chociaż dobra praktyka działa odwrotnie, jeśli projekt jest pewny swojego kodu, opublikuje go.

- Wczesne projekty mogą nie chcieć od razu udostępniać swojego kodu, dopóki nie zbudują dużej społeczności i wystarczającej liczby użytkowników, tworząc przeszkodę dla potencjalnych konkurentów.

Niedawno spotkałem się z zespołem projektowym, który żałował, że od razu udostępnił swoją platformę, ponieważ konkurencyjna firma po prostu skopiowała ich kod i model biznesowy i miała więcej środków na opłacenie wpływowych osób i opłacenie obserwujących. Sprawiało to wrażenie, że konkurująca firma była lepszą platformą od samego początku, ponieważ sprawiała wrażenie większej liczby użytkowników i większej liczby obserwatorów. Konkurująca firma znacznie wyprzedza pierwotny zespół założycielski, który zdecydował się na bardziej organiczny i etyczny rozwój.

Oto świetny obraz z Most globalny który podsumowuje niektóre z uogólnionych różnic między oprogramowaniem open source a oprogramowaniem o zamkniętym kodzie źródłowym:

Obraz poprzez Most globalny

Porównując popularne portfele sprzętowe, można znaleźć dwa interesujące podejścia do otwartego i zamkniętego kodu źródłowego bezpieczny i Księga główna. Trezor zdecydował się opublikować 100% swojego kodu źródłowego publicznie, aby każdy mógł go zweryfikować, podczas gdy Ledger zdecydował się grać swoimi kartami bliżej klatki piersiowej i otworzył kod, ale zachował zamknięte źródło oprogramowania układowego.

Doprowadziło to do tego, że wielu elitarnych graczy blockchain wybrało Trezor zamiast Ledgera, ponieważ uważali, że Ledger powinien otworzyć swój kod, zastanawiając się, co próbują ukryć. Osobiście nie uważam tego za powód do niepokoju, ponieważ Ledger udowodnił swoje osiągnięcia i zaangażowanie w przestrzeń, i stał się jednym z największych dostawców portfeli sprzętowych na świecie, tworząc jedne z najwyższej klasy bezpiecznego przechowywania kryptowalut urządzenia.

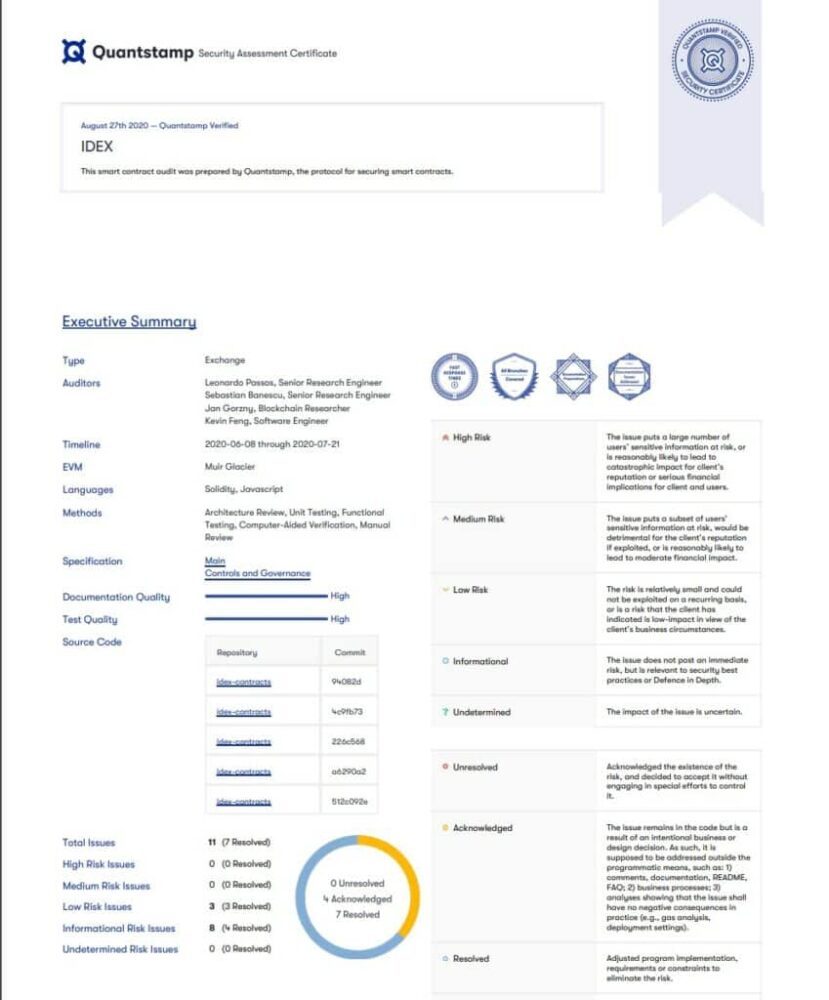

Po przeprowadzeniu i zlokalizowaniu audytu, o ile został on upubliczniony, każdy może otworzyć dokument i znaleźć wyniki audytu. Zamiast przewijać cały dokument audytu, dla naszego prostego celu, wszystko, czego potrzebujemy, to strona „Podsumowanie wykonawcze”, która często wygląda mniej więcej tak:

Wyniki audytu dla IDEX. Obraz przez certyfikat.znacznik kwantowy

Ta strona będzie znajdować się na samym początku lub na końcu raportu. Jest to strona, która pokazuje wyniki audytu w prostym formacie zrozumiałym dla przeciętnego człowieka. Przyjrzyjmy się, jakie informacje nam to pokazuje.

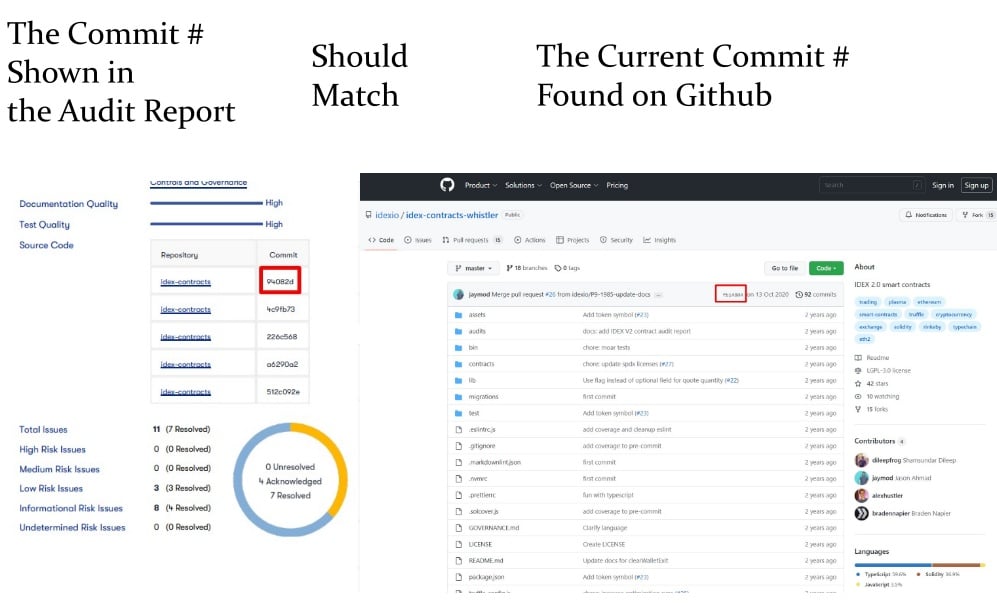

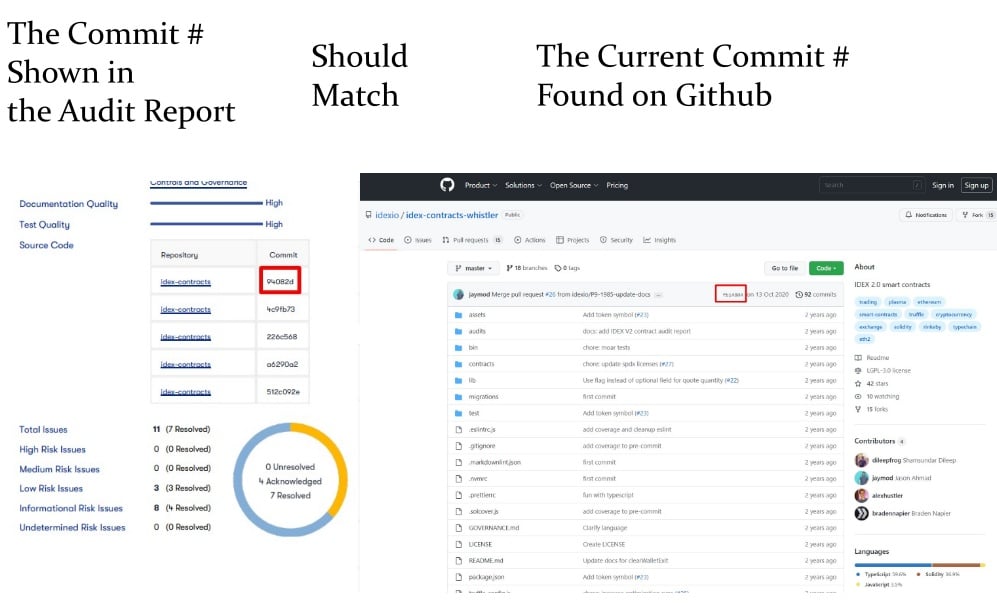

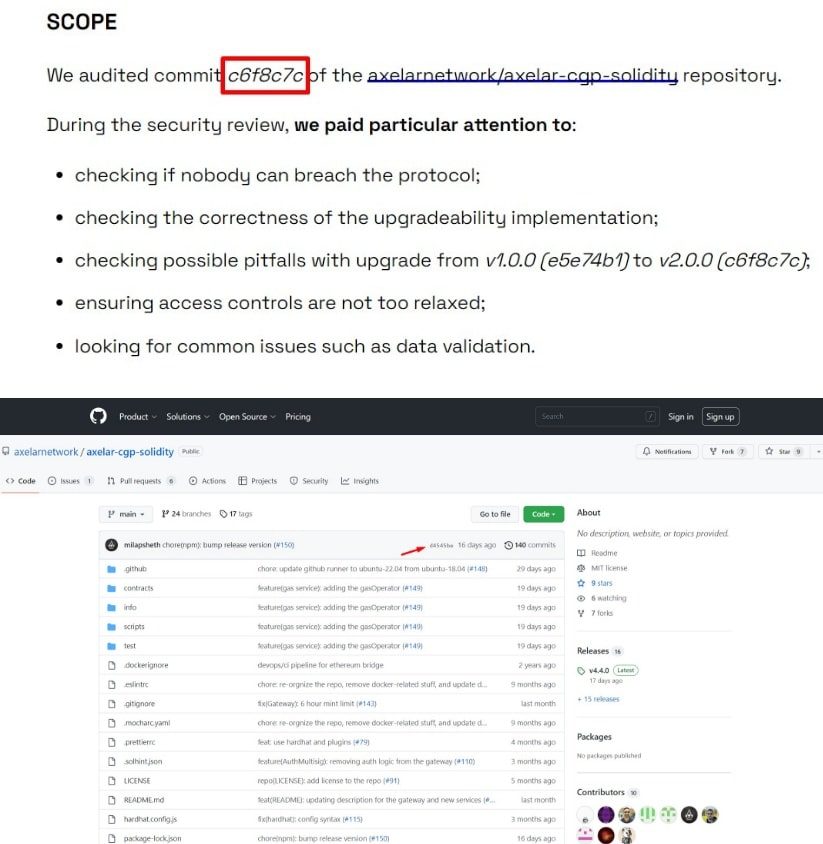

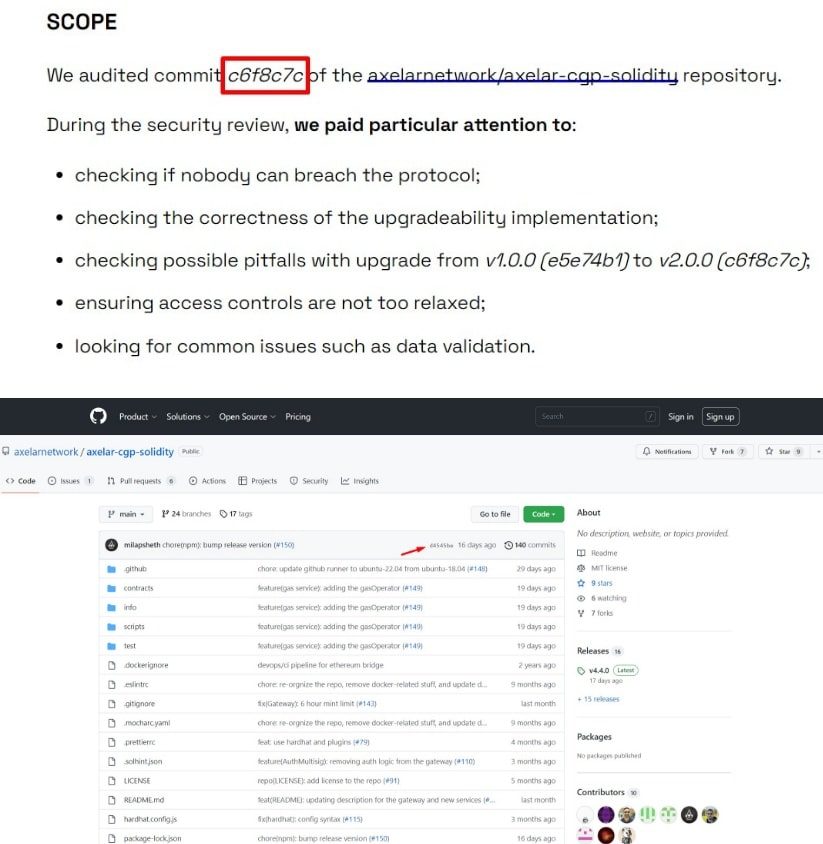

Czy audyt jest aktualny? Audyty powinny być usługą ciągłą i zdecydowanie powinien być przeprowadzany nowy audyt dla KAŻDEJ aktualizacji, wersji lub nowej wprowadzonej funkcji/funkcji. Jeśli została uruchomiona nowa funkcja lub wersja, poprzednie wyniki audytu nie są już ważne, ponieważ baza kodu prawdopodobnie uległa zmianie.

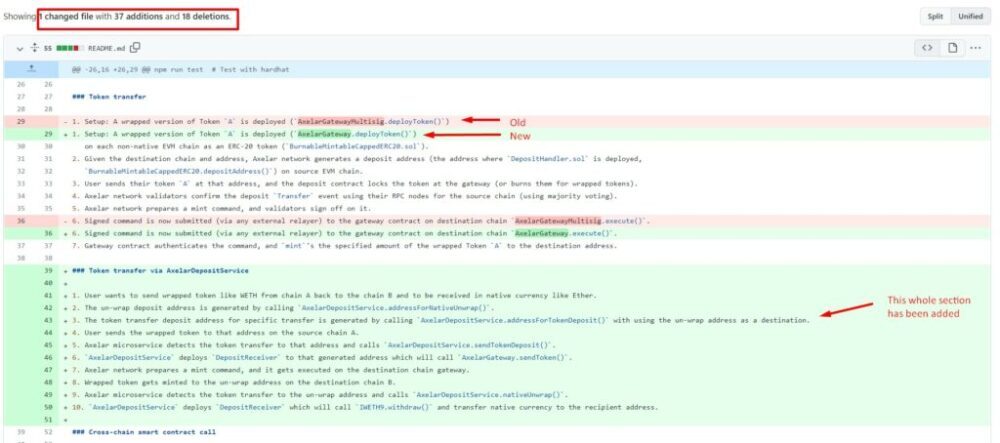

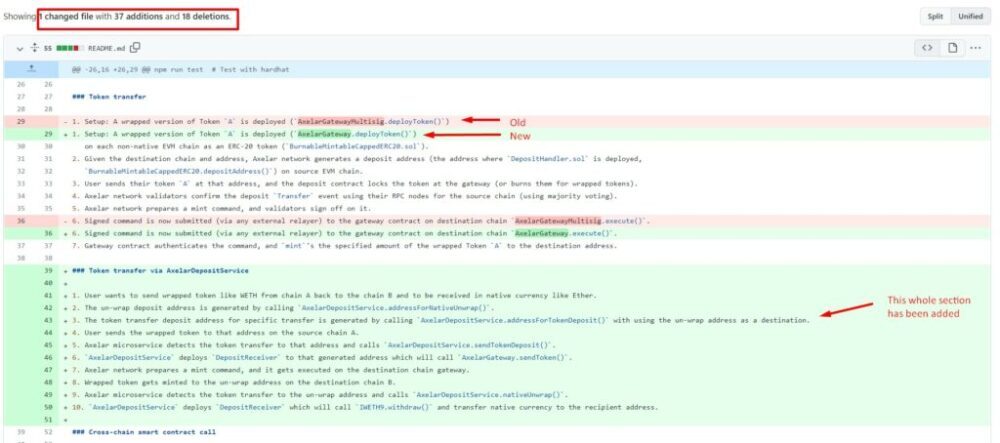

Można to zweryfikować, patrząc na wersję projektu i/lub hash zatwierdzenia. Wersja jest jak kiedy widzisz Uniswap „V2” (wersja 2), a hash zatwierdzenia identyfikuje wersję w repozytorium kodu źródłowego. Patrząc na wersję lub hash zatwierdzenia pokazanego w audycie, który można zobaczyć na powyższym obrazku w tabeli z nagłówkiem „repozytorium”, użytkownicy mogą sprawdzić, czy zgadza się on z wersją lub hashem zatwierdzenia pokazanym na GitHub.

To będzie wyglądać mniej więcej tak:

Oto kolejne spojrzenie z jednego z audytów Ackee Blockchain:

Chociaż jeśli hash zatwierdzenia nie pasuje, niekoniecznie oznacza to, że jest czerwona flaga. Skrót zatwierdzenia w witrynie GitHub projektu zmieni się za każdym razem, gdy zostanie wykonana nowa korekta lub iteracja. Każda korekta zmieni hash zatwierdzenia i nie powinna być powodem do niepokoju, jeśli nastąpiła tylko niewielka korekta.

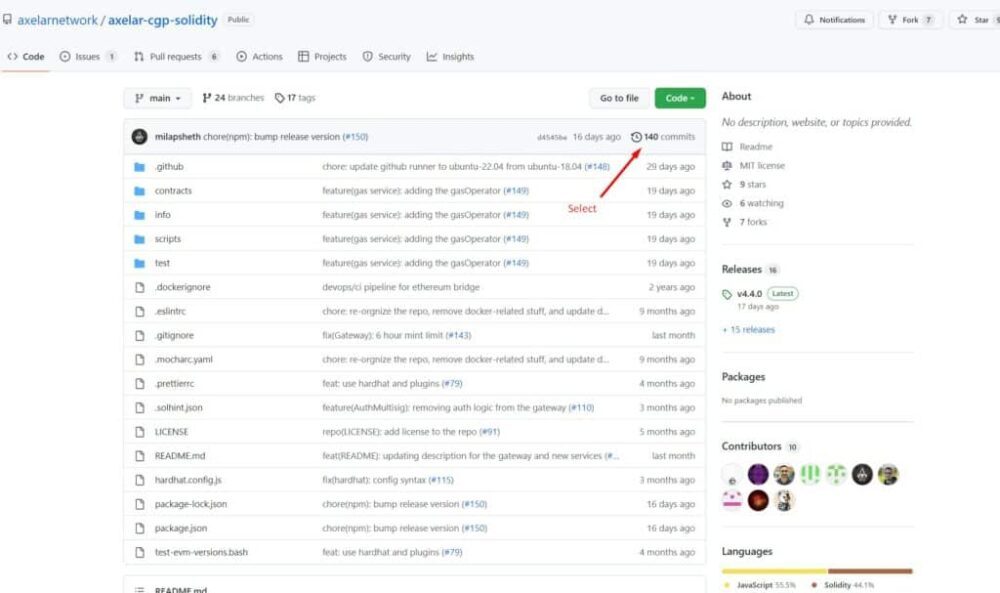

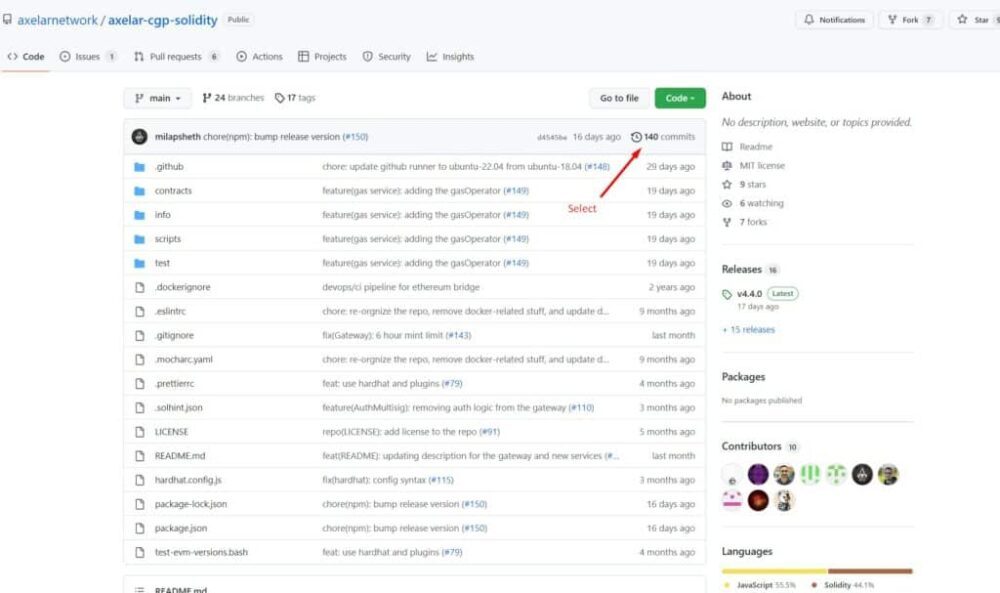

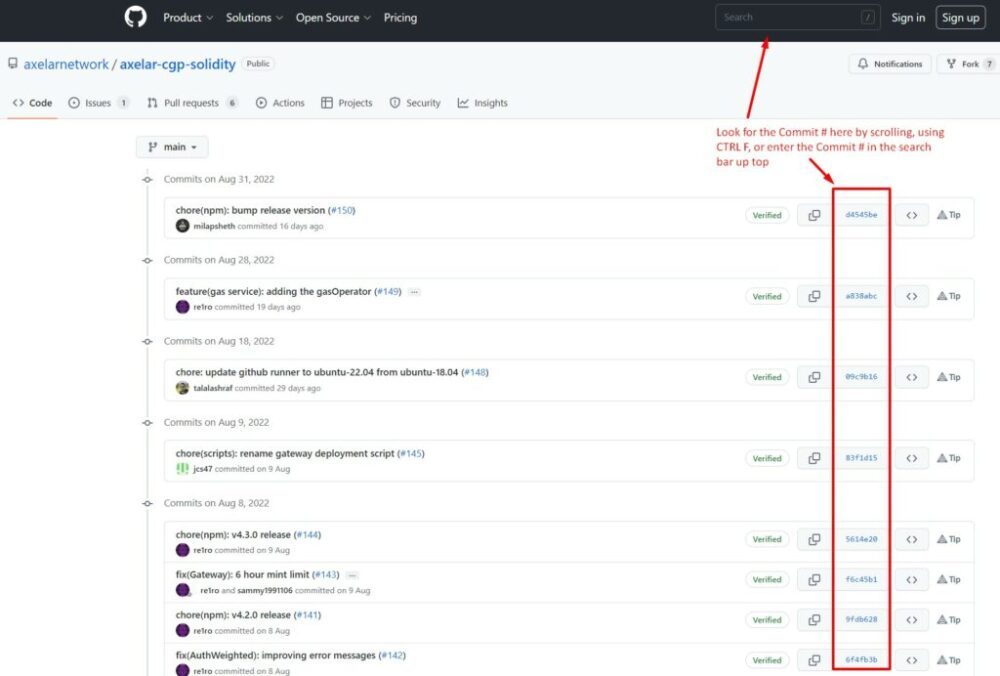

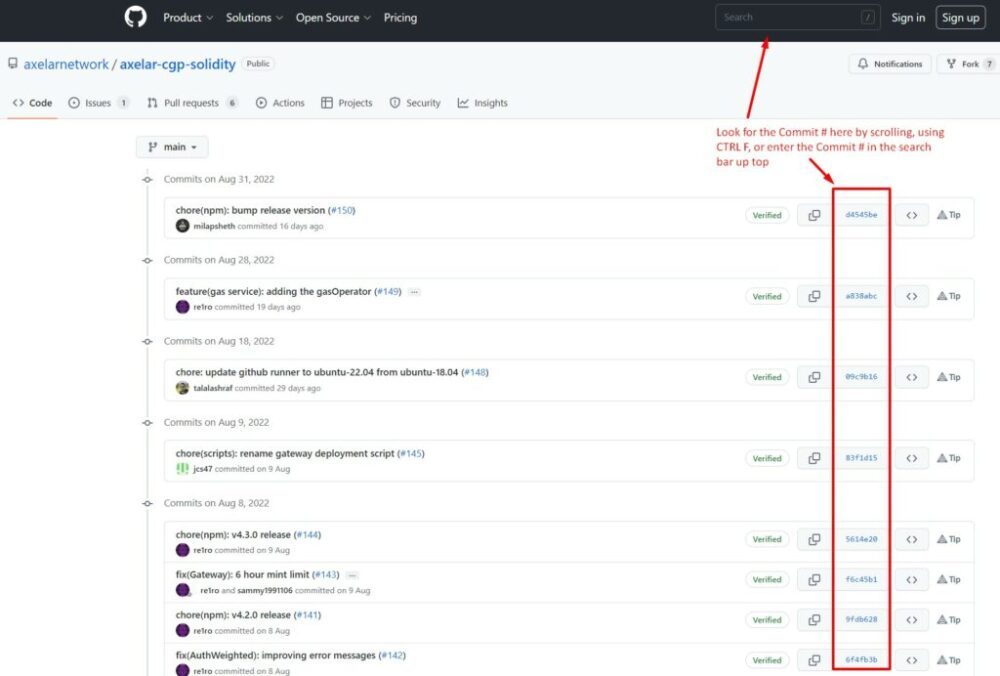

Jeśli nie widzisz skrótu zatwierdzenia z audytu na głównej stronie GitHub, możesz przejść do „Historii zatwierdzenia” i wyszukać skrót zatwierdzenia i przekonać się, jak wiele się zmieniło od czasu przeprowadzenia audytu.

Można to zrobić, klikając tutaj:

Następnie przeprowadź wyszukiwanie tutaj:

Ponieważ nowy hash zatwierdzenia jest wypełniany dla każdej zmiany, każdy ze znacznikiem daty i godziny, jeśli między przeprowadzeniem audytu a hashem zatwierdzenia, w którym aktualnie znajduje się projekt, pojawiła się znaczna liczba nowych zatwierdzeń, możesz warto rozważyć poczekanie do kolejnego audytu przed zaangażowaniem się.

Jeśli masz oko analityczne i chcesz zagłębić się głębiej, możesz kliknąć na każdy nowy hash zatwierdzenia i porównać stary kod pokazany na czerwono z nowym kodem pokazanym na zielono i sam sprawdzić, co dokładnie się zmieniło:

Jeśli zauważysz nowy hash zatwierdzenia, który jest inny niż ten, w którym przeprowadzono audyt i zobaczysz coś takiego:

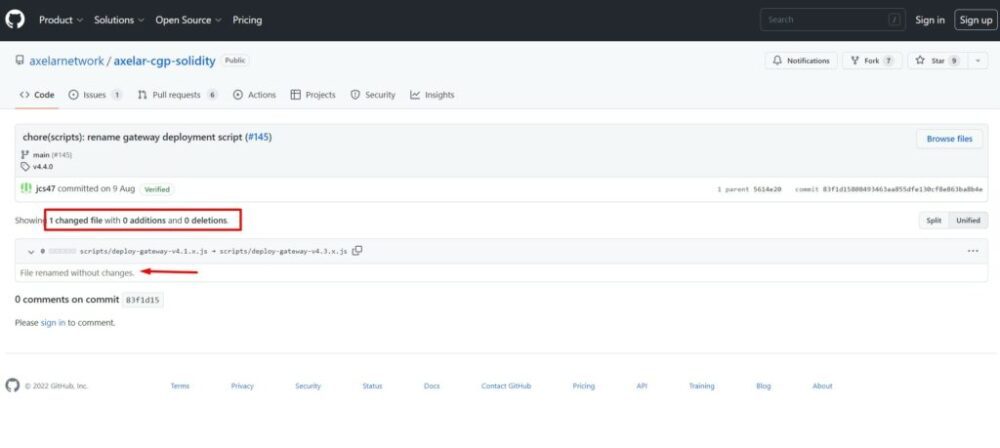

To jedna z tych nieistotnych zmian, o których wspomniałem, i chociaż wypełniła nowy hash zatwierdzenia, nie ma się czym martwić, ponieważ była to prosta zmiana nazwy pliku. Powyższy obraz GitHub pokazuje 0 dodawania i 0 usunięć.

Teraz przejdźmy do następnej rzeczy, której należy szukać w podsumowaniu wykonawczym:

Zagadnienia - Podsumowanie wykonawcze pokazuje wszystkie problemy, które zostały wykryte podczas audytu, a co ważniejsze, czy zespół rozwiązał problemy. Ta sekcja jest widoczna u dołu, gdzie pokazuje „Wszystkie problemy”, a następnie dzieli je na powagę i czy zostały rozwiązane. Firma audytorska najpierw identyfikuje problemy, oznacza je zespołowi programistów, a następnie ponownie sprawdza kod, gdy programiści rozwiążą problemy, zanim zespół audytorski oznaczy problem jako „rozwiązany”.

Oczywiście wszelkie problemy oznaczone jako „krytyczne” lub „wysokie ryzyko” powinny zostać rozwiązane. Nawet jeśli raport wykaże, że wszystkie krytyczne lub wysokiego ryzyka problemy zostały rozwiązane, należy to odnotować z pewnym sceptycyzmem co do projektu. Jeśli zespół audytowy na początku wykrył dużą liczbę krytycznych problemów, może to podkreślić, że zespół programistów stojący za projektem może być całkiem nowicjuszem, co prowadzi do dalszych i dodatkowych problemów w przyszłości.

Problemy o średnim lub niskim ryzyku są powszechne i zwykle nie są powodem do niepokoju. Zespół audytowy może nawet oznaczyć coś jako kwestię niskiego ryzyka, jeśli po prostu proponuje alternatywę lub ma różnicę zdań co do tego, jak do czegoś podejść.

Oto podsumowanie znaczenia każdej z kategorii:

Krytyczny – Wszystko oznaczone jako krytyczne oznacza, że w tej chwili coś można wykorzystać.

Zespół Ackee Blockchain opowiedział mi historię o audycie, który przeprowadzali, w którym znaleźli krytyczny problem w protokole, który już został uruchomiony. Obudzili zespół programistów projektu o 5 rano w sytuacji awaryjnej „wszystkie ręce na pokład”, aby jak najszybciej naprawić kod. Na szczęście wykryli problem na czas, zanim hakerzy byli w stanie zidentyfikować lukę.

Wysoka trudność – Problemy, których obecnie nie można wykorzystać, ale mogą być, jeśli spełnione zostaną określone sekwencje.

Średni do niskiego – Są to często drobne poprawki, które są potrzebne lub zalecenia, a niekoniecznie zagrożenia bezpieczeństwa.

Różne firmy audytorskie będą również sporządzać podsumowania wykonawcze w różnych formatach. Przedstawione powyżej podsumowanie wykonawcze zostało wykonane przez firmę audytorską Znacznik kwantowy. Ackee Blockchain dostarcza plik PDF z audytem i podsumowaniem internetowym, które łączy wyniki początkowe i uzupełniające w bardziej czytelny format eseju. Przykład tego można znaleźć w ich Podsumowanie audytu.

Dodatkowe rzeczy, na które należy zwrócić uwagę:

- Czy audyt został przeprowadzony przez więcej niż jedną firmę? Im więcej oczu szuka problemów, tym mniejsza szansa na błąd w kodzie.

- Czy firma audytująca blockchain jest profesjonalna i szanowana w społeczności? Jeśli nigdy wcześniej nie słyszałeś o firmie audytorskiej, zajrzyj na ich stronę internetową i poszukaj innych projektów, nad którymi pracowali. Czy którakolwiek z platform, które skontrolowali, ma dobrą reputację? Sprawdź, czy któraś z platform nie została wykorzystana po przeprowadzeniu przez firmę audytu, może to podkreślić historię słabych umiejętności audytorskich. Szukaj rzeczy, takich jak wygrane hackathony i wsparcie/dotacje z podstaw sieci warstwy 1.

Dobrym tego przykładem jest Ackee Blockchain, któremu przyznano oficjalne dotacje na rozwój/społeczność od czterech kluczowych fundacji: Coinbase Giving, Ethereum Foundation, Solana Foundation i Tezos Foundation.

Poszukaj renomowanych fundacji współpracujących z firmami audytorskimi. Obraz za pośrednictwem Ackee Blockchain

Jeśli jesteś kimś, kto stał się, co zrozumiałe, nieufnym w dobie dezinformacji, jeśli zobaczysz roszczenie, takie jak na powyższym obrazku, zaczerpnięte ze strony Ackee Blockchain, zamiast wierzyć na słowo, zawsze możesz przejść do stron internetowych fundacji wymienione i zweryfikuj roszczenia dla siebie.

Powodem, dla którego to mówię, jest to, że przez lata pisania recenzji liczba stron internetowych, które twierdzą, że „polecane w Forbes lub Yahoo Finance”, kiedy nigdy nie były, jest przytłaczająca. Chciałbym, żeby istniała jakaś forma internetowej policji, która mogłaby wciągać firmy do internetowego więzienia za takie kłamstwa i wprowadzające w błąd oświadczenia. Dlatego w krypto jest powiedzenie „nie ufaj, weryfikuj”. Nie martw się, Ackee sprawdza się i faktycznie cieszy się zaufaniem powyższych fundamentów, sprawdziłam 😉

Myśli końcowe

Cóż, masz to. Trochę informacji o bezpieczeństwie blockchain, które mam nadzieję, że okazały się przydatne. Mam nadzieję, że ten artykuł pomoże ci poczuć się pewniej, wyruszając w świat kryptowalut z jeszcze jedną warstwą zbroi i będąc w stanie poruszać się po wodach kryptowalut bezpieczniej niż wcześniej. Wiem, że będę sumiennie weryfikować te informacje, gdy następnym razem wybiorę aplikacje i protokoły, którym zdecyduję się zaufać z moimi zasobami kryptograficznymi.

Jak mówi powiedzenie, „w krypto nie chodzi o to, ile zarabiasz, chodzi o to, ile zatrzymujesz”, ponieważ niestety wielu z nas, starych, chrupiących weteranów kryptowaluty, straciło więcej niż sprawiedliwy udział Satoshis w niezliczonych hackach, oszustwa, wyciąganie dywanów, bankructwa itp. Im więcej posiadamy wiedzy, tym lepiej możemy chronić się przed wieloma poważnymi zagrożeniami, które istnieją w tym nowym, zwariowanym świecie kryptowalut.

Zastrzeżenie: są to opinie autora i nie powinny być traktowane jako porady inwestycyjne. Czytelnicy powinni przeprowadzić własne badania.

- Blockchain Ackee

- Bitcoin

- blockchain

- Audyt Blockchain

- zgodność z technologią blockchain

- konferencja blockchain

- Biuro monet

- coinbase

- pomysłowość

- Zgoda

- konferencja kryptograficzna

- wydobycie kryptograficzne

- kryptowaluta

- Zdecentralizowane

- DeFi

- Bezpieczeństwo DeFi

- Zasoby cyfrowe

- Edukacja

- ethereum

- uczenie maszynowe

- niezamienny żeton

- plato

- Platon Ai

- Analiza danych Platona

- Platoblockchain

- PlatoDane

- platogaming

- Wielokąt

- dowód stawki

- bezpieczeństwo

- Audyt Bezpieczeństwa

- W3

- zefirnet