Czas czytania: 5 minuty

Czas czytania: 5 minuty

W pierwszych tygodniach 2018 roku cyberprzestępcy wzięli na cel pięć uniwersytetów, 23 firmy prywatne i kilka organizacji rządowych. Pomimo nowego, wyrafinowanego rodzaje złośliwego oprogramowania atakujący użyli, nie byli w stanie przeniknąć obrony Comodo.

Cyberprzestępcy próbowali zbudować skomplikowany łańcuch, aby ominąć zabezpieczenia techniczne i oszukać ludzką czujność.

Analitycy w Comodo Laboratoria badające zagrożenia zauważył, że hakerzy nie wysłali złośliwego oprogramowania zwykłą drogą jako załącznik do wiadomości e-mail, ale próbowali zakamuflować je na kilku warstwach. Po pierwsze, wiadomość phishingowa została zamaskowana jako wiadomość od FedEx. Jak pokazuje zrzut ekranu, wiadomość wykorzystywała sprytne sztuczki socjotechniczne do generowania kliknięć przez użytkownika na złośliwy link. Po drugie, sam złośliwy link jest również dobrze zamaskowany – jako link na Dysku Google. Te sztuczki były w stanie oszukać wielu użytkowników.

Gdy użytkownik kliknie łącze, w jego przeglądarce otwiera się witryna atakującego, a do pobrania złośliwy plik „Lebal copy.exe”. Zwróć szczególną uwagę na pasek adresu: jak widać, „bezpieczne”, „https” i „drive.google.com” są tam obecne, więc nawet czuwający nad bezpieczeństwem użytkownik może nie zauważyć niczego podejrzanego i uznać to za witrynę godną zaufania . Właściwie, skąd ktoś może wiedzieć, że nie należy ufać czemuś z „google.com” na pasku adresu? Ale… rzeczywistość kłuje. Wielu osobom trudno w to uwierzyć, ale wykwalifikowani cyberprzestępcy używają drive.google.com do umieszczania swoich złośliwe oprogramowanie phishingowe. A ten przypadek nie jest odosobnionym incydentem, więc Google – podobnie jak wiele innych usług przechowywania w chmurze – zdecydowanie powinno podjąć pilne kroki w celu rozwiązania tego problemu. Co najmniej powinny zapewniać stały czas rzeczywisty sprawdza, czy nie ma złośliwego oprogramowania. Pomogłoby to ograniczyć złośliwą aktywność tego typu.

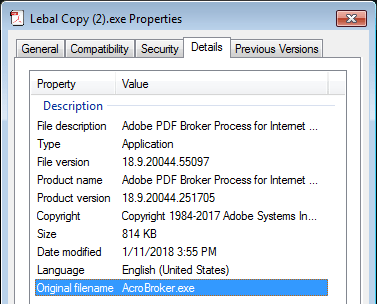

Należy również zauważyć, że złośliwy plik jest również podstępnie zamaskowany — jako dokument Adobe Acrobat. Ma nie tylko ikonę podobną do plików .pdf, ale nawet informacje o wersji pliku:

Oczywiście wszystkie powyższe informacje są kłamliwe: „Lebalna kopia” to niebezpieczne złośliwe oprogramowanie, które ma na celu wyciągnięcie twoich tajemnic.

Co dokładnie „lebal_copy.exe” może zrobić z Twoim komputerem?

Analitycy Comodo zdefiniowali typ pliku jako trojan (dokładniej TrojWare.Win32.Pony.IENG i TrojWare.MSIL.Injector.~SHI) – złośliwe oprogramowanie stworzone w celu kradzieży informacji.

Ale jakie informacje?

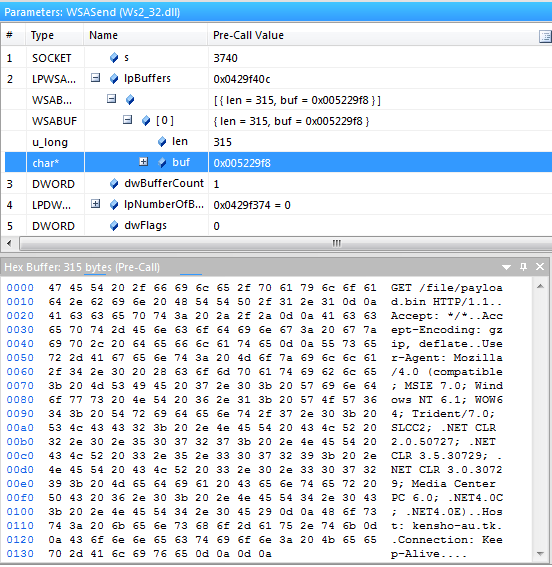

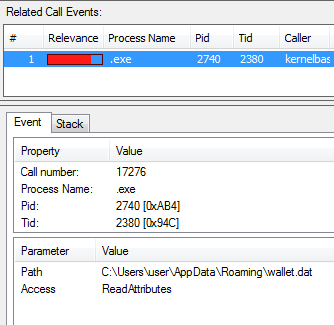

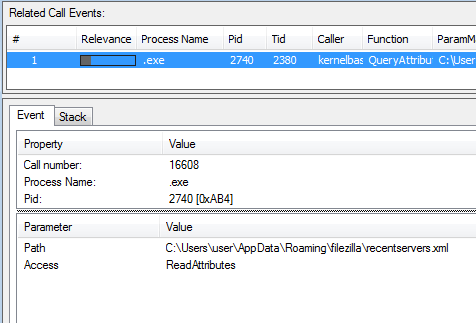

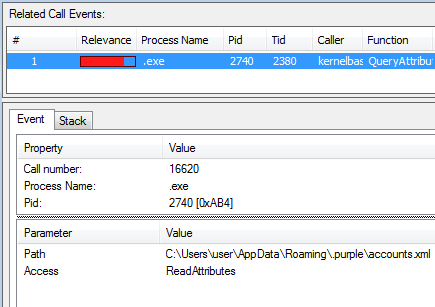

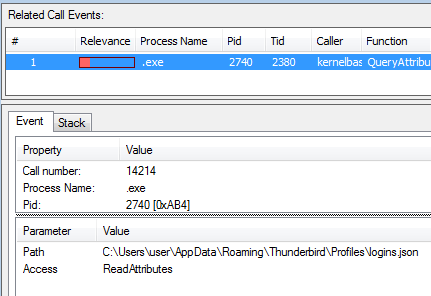

Pobrane szkodliwe oprogramowanie wyszukuje wersję systemu operacyjnego i aplikacji działających na zaatakowanej maszynie. Następnie kradnie prywatne dane z przeglądarek użytkownika, w tym pliki cookie i dane uwierzytelniające, oraz szuka informacji o klientach poczty e-mail i komunikatorów internetowych. Następnie pobiera dane uwierzytelniające z klientów FTP, takich jak FileZilla lub WinSCP, i próbuje zlokalizować portfele kryptowalut, takie jak Bitcoin lub Electrum, i uzyskać do nich dostęp. Krótko mówiąc, przechwytuje wszystko, co może wydobyć z zaatakowanej maszyny. Na koniec nawiązuje połączenie z serwerem dowodzenia i kontroli cyberprzestępców i przekazuje wszystkie zebrane informacje atakującym. Próbuje również wyłączyć środki ochrony systemu operacyjnego i ukryć się przed narzędzia antymalware na różne wyrafinowane sposoby.

Jak ujawnili analitycy Comodo, atak ten, wymierzony w 30 serwerów pocztowych, został przeprowadzony z jednego adresu IP 177.154.128.114 i domeny dpsp.com.br z Sao Paolo w Brazylii. Wszystkie 328 wiadomości phishingowych zostało wysłanych w ciągu jednego dnia — 8 stycznia.

„Wiadomości phishingowe stają się coraz bardziej wyrafinowane i wyrafinowane” – skomentował Fatih Orhan, szef Comodo Threat Research Labs. „Cyberprzestępcy aktywnie wymyślają nowe metody nakłaniania użytkowników do kliknięcia linku-przynęty. Jak widać z powyższego przykładu, nie jest tak łatwo odróżnić złośliwy plik lub link, nawet dla bezpieczeństwo cybernetyczne świadomy użytkownik. Dlatego, aby dziś zapewnić bezpieczeństwo, firmy muszą nie tylko szkolić ludzi w zakresie umiejętności czujności w zakresie cyberbezpieczeństwa, ale także stosować niezawodne środki ochrony technicznej. Obiekty tego ataku nie zostały naruszone. tylko dlatego, że przygotowali się z wyprzedzeniem: chroniąc swoje sieci za pomocą inteligencji Comodo. I to była słuszna decyzja, ponieważ o wiele łatwiej jest zapobiec atakowi niż przezwyciężyć jego konsekwencje”.

Żyj bezpiecznie z Comodo!

Analiza techniczna

Nazwa pliku: Legalna kopia.exe

Sample SHA1: e26e12ed8a5944b1dbefa3dbe3e5fc98c264ba49

Data: 11 stycznia 2018

1. Streszczenie

Plik to przenośny plik wykonywalny o wielkości 814 KB, który próbuje podszyć się pod dokument Adobe Acrobat, aby nakłonić użytkownika do jego uruchomienia. Aby uzyskać większą wiarygodność, zamaskowano ją ikoną pliku .pdf i informacją o wersji sfałszowanego pliku:

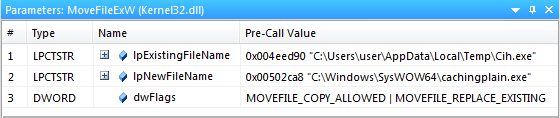

Po uruchomieniu upuszcza tmp.exe (SHA1: 0e9f43124e27fd471df3cf2832487f62eb30e1c) i kopiuje MSBuild.exe

wykonywalny z systemu Windows jako .exe.

Celem kopiowania MSBuild.exe jest uruchomienie i wstrzyknięcie mu własnych instrukcji złośliwego oprogramowania. Ponieważ jest on podpisany cyfrowo certyfikatem „Microsoft Corporation”, niektóre aplikacje zabezpieczające mogą zezwolić na jego działanie, umożliwiając w ten sposób złośliwemu oprogramowaniu dostęp do Internetu i lokalnych zasobów zgodnie z jego wolą.

Po wykonaniu wstrzyknięcia malware pobiera plik kensho-au.tk/file/payload.bin, przenosi go do WinNtBackend-1751449698485799.tmp.exe (SHA1: 5245079fe71977c89915f5c00eaa4d1d6c36375c) w folderze tymczasowym systemu, a następnie wykonuje go.

Umożliwia atakującemu dostarczanie złośliwemu oprogramowaniu ciągłych aktualizacji i nowych komponentów lub instalowanie dodatkowego złośliwego oprogramowania na zaatakowanym hoście.

Głównym celem tego szkodliwego oprogramowania jest kradzież poufnych informacji. Próbuje zebrać następujące dane:

— prywatne dane z przeglądarek internetowych, w tym pliki cookie i dane logowania;

— portfele kryptowalut, takie jak Bitcoin czy Electrum;

— dane uwierzytelniające od znanych klientów (s)ftp, takich jak FileZilla lub WinSCP;

— konta komunikatorów internetowych;

— konta klientów poczty e-mail (Thunderbird i Outlook):

Zebrane dane są przesyłane na http://datacntrsecured.com/securityfilesdoc/gate.php

3. Wniosek

Złośliwe oprogramowanie jest tworzone w celu wydobycia jak największej ilości prywatnych informacji w różnych złośliwych celach, na przykład:

–skradzione konta e-mail mogą być wykorzystywane do wysyłania wiadomości spamowych;

–poświadczenia FTP dają dostęp do stron internetowych w celu ich złamania;

–konta kryptowalutowe mogą być natychmiast wypłacone.

Wszelkie skradzione informacje mogą zostać wykorzystane przez cyberprzestępców, jeśli zaatakowani użytkownicy nie podejmą na czas odpowiednich kroków zaradczych.

4. Wskaźniki kompromisu

– obecność pliku .exe w folderze %temp%

– obecność pliku tmp.exe w folderze %temp%

– obecność pliku WinNtBackend-2955724792077800.tmp.exe w folderze %temp%

5. Wykrywanie

malware jest wykrywany przez produkty Comodo o nazwach TrojWare.Win32.Pony.IENG i TrojWare.MSIL.Injector.~SHI

Powiązane zasoby:

Najlepsze oprogramowanie antywirusowe

Oprogramowanie antywirusowe na PC

Najlepsze narzędzia do usuwania złośliwego oprogramowania

Najlepszy program antywirusowy

Skaner złośliwego oprogramowania w witrynie

ROZPOCZNIJ DARMOWY OKRES PRÓBNY ODBIERZ SWOJĄ NATYCHMIASTOWĄ KARTĘ BEZPIECZEŃSTWA ZA DARMO

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- Platoblockchain. Web3 Inteligencja Metaverse. Wzmocniona wiedza. Dostęp tutaj.

- Źródło: https://blog.comodo.com/comodo-news/comodo-protects-five-universities-new-malware-steals-data/

- 11

- 2018

- a

- Zdolny

- O nas

- powyżej

- dostęp

- Konta

- działania

- aktywnie

- działalność

- faktycznie

- Dodatkowy

- adres

- Adobe

- awansować

- zaawansowany

- Wszystkie kategorie

- pozwala

- analitycy

- i

- antywirusowe

- ktoś

- aplikacje

- właściwy

- atakować

- Próby

- Uwaga

- z powrotem

- przynęta

- bar

- bo

- stają się

- uwierzyć

- Bitcoin

- Blog

- Brazylia

- przeglądarka

- przeglądarki

- budować

- wezwanie

- walizka

- świadectwo

- łańcuch

- klientów

- Chmura

- przechowywanie w chmurze

- zbierać

- COM

- skomentował

- Firmy

- skomplikowane

- składniki

- kompromis

- Zagrożone

- komputer

- połączenie

- Konsekwencje

- stały

- ciągły

- cookies

- biurowy

- Przeciwdziałać

- Kurs

- stworzony

- Listy uwierzytelniające

- kryptowaluta

- portfele kryptowalutowe

- Ciąć

- cyberprzestępcy

- Bezpieczeństwo cybernetyczne

- Niebezpieczny

- dane

- dzień

- decyzja

- Obrona

- zdefiniowane

- Zdecydowanie

- Mimo

- wykryte

- ZROBIŁ

- cyfrowo

- rozróżniać

- dokument

- domena

- pobieranie

- pliki do pobrania

- napęd

- Krople

- podczas

- łatwiej

- Elektron

- e-maile

- Inżynieria

- zapewnienie

- Parzyste

- wydarzenie

- wszystko

- dokładnie

- przykład

- Wykonuje

- wyciąg

- kilka

- filet

- Akta

- W końcu

- znajduje

- i terminów, a

- następujący

- Darmowy

- od

- Generować

- otrzymać

- Dać

- Rząd

- hakerzy

- Ciężko

- głowa

- pomoc

- Ukryj

- gospodarz

- W jaki sposób

- HTTPS

- człowiek

- ICON

- natychmiast

- wpływ

- in

- incydent

- Włącznie z

- wskaźniki

- Informacja

- Instalacja

- przykład

- natychmiastowy

- instrukcje

- Inteligencja

- Internet

- IP

- Adres IP

- odosobniony

- IT

- samo

- Styczeń

- styczeń

- Uprzejmy

- Wiedzieć

- znany

- Labs

- nioski

- najmu

- LINK

- linux

- miejscowy

- WYGLĄD

- maszyna

- Główny

- WYKONUJE

- malware

- wiele

- Maksymalna szerokość

- znaczy

- wiadomość

- wiadomości

- Messenger

- metody

- może

- minimum

- jeszcze

- porusza się

- Nazwa

- Potrzebować

- sieci

- Nowości

- zauważyć

- obiekty

- ONE

- otwiera

- zamówienie

- organizacji

- OS

- Inne

- Outlook

- Przezwyciężać

- własny

- Paweł

- parametry

- przebiegi

- Zapłacić

- PC

- Ludzie

- wykonywania

- phishing

- PHP

- wprowadzanie

- plato

- Analiza danych Platona

- PlatoDane

- możliwy

- precyzyjny

- przygotowany

- obecność

- teraźniejszość

- zapobiec

- prywatny

- Prywatne firmy

- prywatna informacja

- Problem

- Produkty

- ochrony

- ochrona

- zapewniać

- pod warunkiem,

- Ściąga

- cel

- cele

- w czasie rzeczywistym

- Rzeczywistość

- rafinowany

- związane z

- rzetelny

- usuwanie

- Badania naukowe

- Zasoby

- Ujawnił

- Trasa

- run

- bieganie

- Sao

- Sao Paolo

- karta z punktami

- druga

- bezpieczne

- bezpieczeństwo

- wrażliwy

- Serwery

- Usługi

- kilka

- Short

- powinien

- Targi

- podpisana

- podobny

- witryna internetowa

- wykwalifikowany

- umiejętności

- So

- Obserwuj Nas

- Inżynieria społeczna

- Tworzenie

- ROZWIĄZANIA

- kilka

- coś

- wyrafinowany

- spam

- specjalny

- kradnie

- Cel

- skradziony

- przechowywanie

- podejrzliwy

- Brać

- ukierunkowane

- Techniczny

- tymczasowy

- Połączenia

- ich

- groźba

- czas

- do

- już dziś

- Pociąg

- trojański

- Zaufaj

- godny zaufania

- SKRĘCAĆ

- Uniwersytety

- Nowości

- pilny

- posługiwać się

- Użytkownik

- Użytkownicy

- wykorzystany

- różnorodność

- różnorodny

- wersja

- przez

- Ofiara

- Portfele

- sposoby

- sieć

- Przeglądarki internetowe

- strony internetowe

- tygodni

- Western

- Co

- Co to jest

- będzie

- okna

- świat

- by

- You

- Twój

- zefirnet