Czas czytania: 5 minuty

Dowiedz się, która część mostu wymaga zabezpieczenia i jak to wdrożyć.

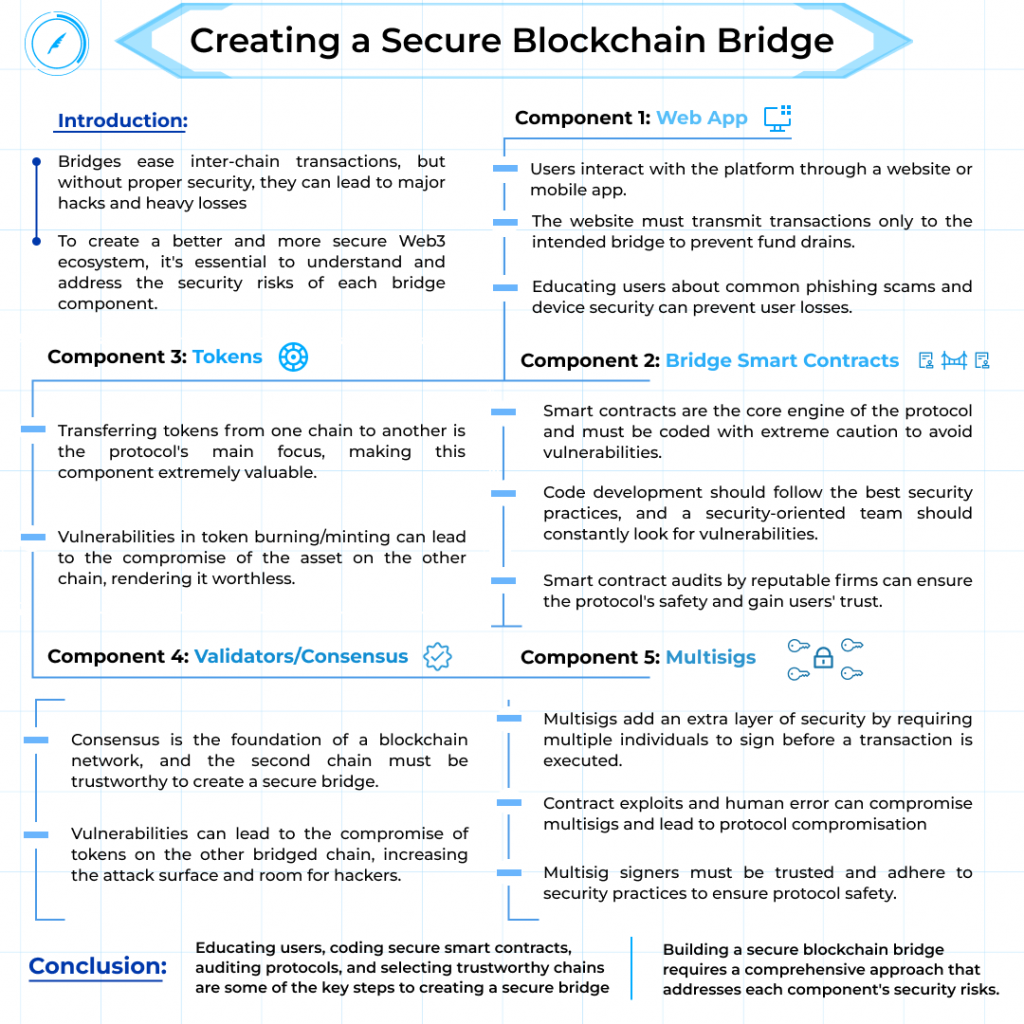

2022 był rok włamań do mostów, z 5 głównymi hackami: Qubit, Wormhole, Ronin, Harmony i Nomad. Każdy protokół poniósł ciężkie straty w milionach. Mosty ułatwiają transakcje między łańcuchami, ale jaki jest pożytek, jeśli nie możemy ich zabezpieczyć?

Na tym blogu przedstawiamy różne aspekty tego bloga oraz to, o czym należy pamiętać podczas jego tworzenia lub audytu, aby uniknąć tak poważnych włamań do mostów i stworzyć lepszy i bezpieczniejszy ekosystem Web3.

Analiza mostu z punktu widzenia bezpieczeństwa

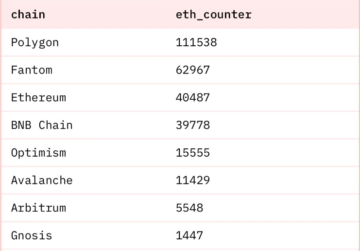

Istnieją różne aspekty mostu. Zwykle most obejmuje aplikację internetową, RPC, inteligentne kontrakty, tokeny, walidatory, multisig i społeczność. Zajmiemy się każdym z tych aspektów i tym, jakich rzeczy związanych z bezpieczeństwem należy szukać w niektórych z nich.

Web App

W tej części użytkownicy wchodzą w interakcje z platformą usług. Może to być strona internetowa lub aplikacja mobilna. Jest to opracowywane przez twórcę protokołu lub może być wykonane przez stronę trzecią dla protokołu, to na późniejszym etapie wchodzi w interakcję z RPC (później) w celu interakcji z mostem rdzenia.

Głównym obszarem ryzyka w Web App jest sama strona internetowa. Strona internetowa, która działa jako platforma interakcji użytkowników z blockchainem, powinna przekazywać transakcje tylko i wyłącznie do zamierzonego mostu, a nie jakieś nieznane kontrakty, które mogą później drenować portfel użytkownika. Należy więc odpowiednio sprawdzić, czy każda interakcja między platformą a blockchainem powinna odbywać się na znanych kontraktach.

Innym czynnikiem ryzyka w aplikacjach internetowych jest użytkownik końcowy. Trzeba zrobić więcej, aby edukować użytkownika. Użytkownicy często padają ofiarą stron phishingowych lub ich urządzenia są zainfekowane, co skutkuje drenażem środków. Aby uchronić użytkownika przed takimi protokołami utraty danych, rozważ pouczenie go o typowych błędach popełnianych przez użytkowników.

Inteligentne kontrakty mostowe

Inteligentne kontrakty są częścią protokołu, w którym musimy być bardzo ostrożni i stale szukać luk podczas ich kodowania. Stanowią rdzeń silnika protokołu. Most będzie składał się z wielu takich inteligentnych kontraktów, a wiele funkcji będzie prawdopodobnie wymagało interakcji różnych kontraktów, tworząc miejsce na luki w zabezpieczeniach.

Inteligentne kontrakty są również widoczne dla wszystkich; zaletą jest to, że infrastruktura blockchain ma przejrzystość. Każdy może zobaczyć, co robi protokół i jak działa technicznie, przeglądając kod inteligentnej umowy, ale oznacza to również, że twój kod źródłowy jest otwarty i hakerzy mogą to wykorzystać. Dlatego niezwykle ważne jest pozostawienie protokołu bez słabych punktów i zapewnienie bezpieczeństwa z pierwszej ręki.

Zespół programistów, który pisze kod dla inteligentnej umowy, powinien być kompetentnym zespołem, który podejmuje krok zorientowany na bezpieczeństwo i na każdym kroku pyta, czy ten blok kodu może mimo wszystko prowadzić do podatności. Czy przestrzegane są najlepsze praktyki programistyczne? i powinien być zawsze gotowy na wypadek naruszenia bezpieczeństwa.

Opracowanie bezpiecznych inteligentnych kontraktów to trudne zadanie. Opanowanie rzemiosła wymaga lat praktyki. Dlatego zawsze jest wskazane i ważne, aby skorzystać z „audytu inteligentnej umowy” od znanych firm, takich jak QuillAudits. Dzięki zespołowi doświadczonych ekspertów QuillAudits obejmuje każdy aspekt protokołu z punktu widzenia bezpieczeństwa i nie pozostawia nic przypadkowi. Jest to jeden z najważniejszych parametrów decydujących o powodzeniu każdego protokołu. Poddając się audytowi, protokół zyskuje zaufanie użytkowników, publikując raport z audytu uznanej firmy.

Żetony

Jest to najcenniejsza część protokołu. Nasz protokół obraca się wokół tego; próbujemy przenosić tokeny z jednego łańcucha do drugiego, ale obsługa tokenów jest bardziej złożona. Widzisz, system może mieć wiele luk, zwłaszcza gdy mówimy o wypalaniu/biciu.

Interesującą rzeczą jest to, że w niektórych przypadkach twoja pula tokenów w jednym łańcuchu jest zagrożona. Zgadnij, co stanie się z aktywami drugiej sieci? Aktywa w drugim łańcuchu nie mają zabezpieczenia i nie można ich rozliczyć, co może sprawić, że będą bezwartościowe.

Walidatory/Konsensus

Konsensus stanowi podstawę sieci blockchain. Chociaż wiadomo, że Ethereum i inne znane łańcuchy są bezpieczne i przetestowane, może wystąpić problem, jeśli utworzysz most dla innego, niezbyt przetestowanego łańcucha.

Problemem są nie tylko skompromitowane tokeny. Może to prowadzić do kompromitacji twoich tokenów w innym połączonym łańcuchu. Drugi łańcuch powinien być godny zaufania, aby utworzyć bezpieczny most. Zwiększa również powierzchnię ataku i daje hakerom przestrzeń do polowania na luki w zabezpieczeniach.

Multisig

Niektóre z najbardziej szkodliwych ataków na mosty w 2022 r. dotyczyły głównie tej części. Jest to gorący temat dla bezpieczeństwa mostów. Most jest prawdopodobnie kontrolowany przez jeden lub więcej multisigów, które są portfelami wymagającymi podpisania wielu osób przed wykonaniem transakcji.

Multisigs dodają dodatkową warstwę bezpieczeństwa, nie ograniczając uprawnień do jednego sygnatariusza, ale przyznając prawa podobne do głosowania różnym sygnatariuszom. Te multisigs mogą również umożliwiać uaktualnienie lub wstrzymanie kontraktów pomostowych.

Ale te nie są niezawodne. Wiąże się z tym wiele aspektów związanych z bezpieczeństwem. Jednym z nich są exploity kontraktowe, multisig są implementowane jako inteligentne kontrakty, a zatem potencjalnie podatne na exploity. Wiele kontraktów multisigs było testowanych przez długi czas i dobrze sobie radziły, ale kontrakty wciąż stanowią dodatkową powierzchnię ataku.

Błąd ludzki jest jednym z głównych czynników bezpieczeństwa protokołu, a sygnatariuszami są również ludzie lub konta; w związku z tym mogą zostać naruszone, co skutkuje naruszeniem protokołu. Każdej osobie, która jest sygnatariuszem portfela multisig, należy oczywiście ufać, że nie będzie przeciwnikiem, ale należy również ufać, że będzie przestrzegać praktyk bezpieczeństwa, ponieważ ich bezpieczeństwo ma kluczowe znaczenie dla bezpieczeństwa protokołu.

Wnioski

Mosty są zgodne ze złożonym mechanizmem i implementacją. Ta złożoność może otworzyć wiele drzwi dla luk w zabezpieczeniach i umożliwić hakerom złamanie protokołu. Aby zabezpieczyć protokół przed tym, można podjąć wiele środków, tylko niektóre z nich zostały omówione powyżej, ale nic nie przebije usług audytu.

Usługi audytu zapewniają najlepszy widok i analizę protokołu z punktu widzenia bezpieczeństwa. Może to pomóc protokołom zwiększyć popularność i zaufanie użytkowników oraz zabezpieczyć się przed atakami. Dlatego zawsze zaleca się przeprowadzenie audytu przed uruchomieniem, aby uniknąć strat. QuillAudyty jest w grze od dłuższego czasu i wyrobił sobie naprawdę dobrą markę. Sprawdź witrynę i przeglądaj bardziej informacyjne blogi.

18 odwiedzajacy

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- Platoblockchain. Web3 Inteligencja Metaverse. Wzmocniona wiedza. Dostęp tutaj.

- Źródło: https://blog.quillhash.com/2023/04/07/part-2-bridging-the-blockchain-creating-a-secure-blockchain-bridge/

- :Jest

- 2022

- a

- O nas

- powyżej

- Konta

- Dzieje Apostolskie

- Dodatkowy

- przylegać

- Korzyść

- zawsze

- analiza

- i

- Inne

- ktoś

- Aplikacja

- mobilne i webowe

- SĄ

- POWIERZCHNIA

- na około

- AS

- aspekt

- aspekty

- kapitał

- At

- atakować

- Ataki

- Audyt

- zbadane

- audytu

- władza

- BE

- bo

- zanim

- jest

- BEST

- Ulepsz Swój

- pomiędzy

- Blokować

- blockchain

- Sieć Blockchain

- Blog

- blogi

- naruszenie

- przerwa

- BRIDGE

- zmostkowane

- mosty

- mostkowanie

- przynieść

- Budowanie

- by

- CAN

- nie może

- walizka

- Etui

- ostrożny

- łańcuch

- więzy

- wyzwanie

- szansa

- ZOBACZ

- kod

- Kodowanie

- wspólny

- społeczność

- kompetentny

- kompleks

- kompleksowość

- Zagrożone

- Rozważać

- stale

- umowa

- umowy

- kontrolowanych

- rdzeń

- Kurs

- Okładki

- rzemiosło

- Stwórz

- Tworzenie

- twórca

- istotny

- czynienia

- rozwinięty

- oprogramowania

- urządzenia

- różne

- omówione

- robi

- Drzwi

- każdy

- Ekosystem

- kształcić

- edukowanie

- umożliwiać

- silnik

- błąd

- szczególnie

- ethereum

- Każdy

- wszyscy

- doświadczony

- eksperci

- exploity

- dodatkowy

- niezwykle

- w obliczu

- Czynniki

- Spadać

- firmy

- obserwuj

- następnie

- W razie zamówieenia projektu

- Fundacja

- od

- funkcjonalności

- Funkcje

- fundusz

- Zyski

- gra

- miejsce

- daje

- Dający

- Go

- będzie

- dobry

- hakerzy

- hacki

- uchwyt

- zdarzyć

- szkodliwy

- Harmonia

- Have

- ciężki

- pomoc

- HOT

- W jaki sposób

- How To

- HTTPS

- wdrożenia

- realizacja

- realizowane

- ważny

- in

- Zwiększać

- indywidualny

- osób

- informacyjny

- Infrastruktura

- interakcji

- wzajemne oddziaływanie

- współdziała

- ciekawy

- problem

- IT

- samo

- Trzymać

- znany

- warstwa

- prowadzić

- Pozostawiać

- lubić

- Prawdopodobnie

- relacja na żywo

- długo

- długi czas

- Popatrz

- od

- straty

- zrobiony

- Główny

- poważny

- robić

- wiele

- mistrz

- Maksymalna szerokość

- znaczy

- środków

- mechanizm

- miliony

- błędy

- Aplikacje mobilne

- Aplikacja mobilna

- jeszcze

- większość

- ruch

- wielokrotność

- Multisig

- Nazwa

- wymagania

- sieć

- NOMAD

- normalnie

- of

- on

- ONE

- koncepcja

- Inne

- parametry

- część

- przyjęcie

- Ludzie

- phishing

- Witryny wyłudzające informacje

- Platforma

- plato

- Analiza danych Platona

- PlatoDane

- punkt

- Punkt widzenia

- basen

- popularność

- potencjalnie

- praktyka

- praktyki

- właściwy

- protokół

- bezpieczeństwo protokołu

- protokoły

- zapewniać

- Wydawniczy

- Kubit

- Quillhash

- podnosi

- gotowy

- uznane

- raport

- reprezentuje

- wymagać

- wynikły

- prawa

- Ryzyko

- Czynnik ryzyka

- RONIN

- Pokój

- "bezpiecznym"

- Bezpieczeństwo

- Zapisz

- druga

- bezpieczne

- bezpieczeństwo

- Usługi

- powinien

- znak

- pojedynczy

- Witryny

- mądry

- inteligentna umowa

- Inteligentne kontrakty

- So

- kilka

- Źródło

- Kod źródłowy

- STAGE

- Ewolucja krok po kroku

- Nadal

- sukces

- taki

- Powierzchnia

- system

- Brać

- trwa

- Mówić

- Zadanie

- zespół

- że

- Połączenia

- ich

- Im

- sami

- Te

- rzecz

- rzeczy

- Trzeci

- Przez

- czas

- do

- żeton

- Żetony

- aktualny

- transakcja

- transakcje

- przenieść

- Przezroczystość

- Zaufaj

- zaufany

- zmodernizowane

- posługiwać się

- Użytkownik

- Użytkownicy

- walidatory

- Cenny

- różnorodny

- Ofiara

- Zobacz i wysłuchaj

- widoczny

- Luki w zabezpieczeniach

- wrażliwość

- Wrażliwy

- Portfel

- Portfele

- sieć

- Web3

- Ekosystem Web3

- Strona internetowa

- DOBRZE

- znane

- Co

- Co to jest

- który

- Podczas

- będzie

- w

- wormhole

- lat

- You

- Twój

- zefirnet