Brytyjska Narodowa Agencja ds. Przestępczości (NCA). Niedawno ogłosił, pracę, którą wykonuje jako ciągłą część międzynarodowego projektu dubbingowanego Operacja PowerOFF.

Wydaje się, że pomysł polega na wykorzystaniu fałszywych witryn cyberprzestępczości jako usługi, aby przyciągnąć uwagę wrażliwych młodych ludzi, którzy kręcą się na obrzeżach cyberprzestępczości i szukają podziemnej społeczności, do której mogliby dołączyć i zacząć uczyć się podstaw…

…po czym ci, którzy próbują się zarejestrować, są „skontaktował się z National Crime Agency lub policją i został ostrzeżony o angażowaniu się w cyberprzestępczość”.

Fałszywe oferty oprogramowania typu crimeware jako usługa, które NCA udaje, że działają, to tak zwane bootery, znane również jako stressery, znane również jako DDoSsery, gdzie DDoS jest skrótem od rozproszona odmowa usługi.

DoS kontra DDoS

Zwykła odmowa usługi (DoS) zwykle polega na wysyłaniu specjalnie spreparowanego ruchu sieciowego do jednej konkretnej witryny lub usługi w celu jej awarii.

Zwykle oznacza to znalezienie jakiejś luki w zabezpieczeniach lub problemu z konfiguracją, takiego jak pakiet sieciowy z pułapką, który spowoduje wyłączenie serwera i awarię.

Ataki tego rodzaju można jednak często ominąć, gdy wiesz, jak działają.

Na przykład możesz załatać błąd, w który oszuści wbijają swoje zaostrzone druty; możesz zaostrzyć konfigurację serwera; lub możesz użyć zapory przychodzącej, aby wykryć i zablokować pakiety-pułapki, których używają do wywołania awarii.

Z drugiej strony ataki DDoS są zwykle znacznie mniej wyrafinowane, co ułatwia udział w nich niedoświadczonym technicznie oszustom, ale wyglądają bardziej naturalnie, co utrudnia ich powstrzymanie nawet doświadczonym technicznie obrońcom.

Większość ataków DDoS opiera się na wykorzystaniu pozornie niewiarygodnego ruchu, takiego jak zwykłe żądania GET z prośbą o stronę główną Twojej witryny, z niepozornej różnorodności adresów internetowych, takich jak pozornie niewinne połączenia konsumenckie ISP…

… ale przy wolumenie, który jest setki, tysiące, a może nawet miliony razy większy niż Twój najlepszy dzień prawdziwego ruchu w sieci.

Zalany normalnym

Na przykład usługa rozruchowa prowadzona przez oszustów, którzy już kontrolują złośliwe oprogramowanie, które wszczepili na 100,000 XNUMX laptopów lub routerów użytkowników domowych, może nakazać im wszystkim rozpoczęcie uzyskiwania dostępu do Twojej witryny w tym samym czasie.

Ten rodzaj konfiguracji jest znany w żargonie jako botnet or sieć zombie, ponieważ jest to zbiór komputerów, które mogą być potajemnie i zdalnie uruchamiane przez ich tak zwanych pasterzy botów, aby robić złe rzeczy.

Wyobraź sobie, że jesteś przyzwyczajony do miliona odwiedzin witryny miesięcznie i przygotowałeś rezerwę awaryjną w nadziei na wspaniały okres o dużym natężeniu ruchu, w którym możesz uzyskać milion odwiedzin w ciągu jednego dnia.

Teraz wyobraź sobie, że nagle masz 100,000 10 „użytkowników”, którzy pukają do twoich drzwi w ciągu jednego XNUMX-sekundowego okresu, a potem wracają w kółko, prosząc cię o odesłanie prawdziwych stron internetowych, których w ogóle nie mają zamiaru przeglądać.

Nie możesz załatać tego rodzaju przeciążenia ruchem, ponieważ przyciągnięcie ruchu do Twojej witryny jest prawie na pewno Twoim celem, a nie czymś, czemu chcesz zapobiec.

Nie można łatwo napisać reguły zapory sieciowej, która blokowałaby marnowanie czasu na żądania internetowe pochodzące od ataków DDoS, ponieważ ich pakiety są prawdopodobnie nie do odróżnienia od ruchu sieciowego generowanego przez zwykłą przeglądarkę.

(Atakujący mogą po prostu odwiedzić Twoją witrynę internetową za pomocą popularnej przeglądarki, zarejestrować dane wygenerowane przez żądanie i odtworzyć je dokładnie w celu uzyskania wiarygodności).

Nie można też łatwo utworzyć listy zablokowanych znanych złych nadawców, ponieważ poszczególne urządzenia dokooptowane do botnetu, który został zwrócony przeciwko tobie, często są nie do odróżnienia od urządzeń lub routerów legalnych użytkowników próbujących uzyskać dostęp do Twojej witryny w prawdziwych celach.

Doświadczenie nie jest wymagane

Niestety wejście na scenę ataków DDoS lub booterów nie wymaga umiejętności technicznych, wiedzy potrzebnej do pisania i rozpowszechniania złośliwego oprogramowania ani umiejętności obsługi własnego botnetu.

Możesz zacząć po prostu od spotkania się z bardziej doświadczonymi cyberprzestępcami i błagania, pożyczania lub kupowania (a dokładniej wynajmu) czasu i przepustowości z ich istniejącej usługi startowej.

Może nie wygląda to na przestępstwo?

Jeśli wszystko, co robisz, to prosisz serwery swojej szkoły o przetworzenie tysięcy skądinąd dobrze sformułowanych żądań, aby zakłócić test, którego nie poprawiłeś, lub zemścić się na nauczycielu, którego nie lubisz, lub po prostu się przechwalać prawa ze swoimi kumplami, gdzie w tym przestępczość?

Możesz przekonać siebie, że nie robisz nic złego, o ile nie wysyłasz złośliwego oprogramowania do sieci, nie masz zamiaru się włamać i nie zamierzasz ukraść żadnych danych.

Heck, „cieszenie się” większym ruchem to coś, czym większość witryn chciałaby się chwalić, prawda?

Nie niewinna rozrywka

Ale DDoSsing nie jest nawet w przybliżeniu tak niewinne, jak można by twierdzić na swoją obronę, jeśli kiedykolwiek zostaniesz postawiony przed sądem karnym.

Według NCA:

Ataki typu Distributed Denial of Service (DDoS), których celem jest przytłoczenie witryn internetowych i zmuszenie ich do wyłączenia ich z sieci, są nielegalne w Wielkiej Brytanii na mocy ustawy Computer Misuse Act 1990.

Policja kontynuuje:

Usługi DDoS-for-hire lub booter umożliwiają użytkownikom zakładanie kont i zamawianie ataków DDoS w ciągu kilku minut. Takie ataki mogą potencjalnie wyrządzić znaczne szkody przedsiębiorstwom i krytycznej infrastrukturze krajowej, a często uniemożliwiają ludziom dostęp do podstawowych usług publicznych.

[. . .]

Postrzegana anonimowość i łatwość użytkowania zapewniane przez te usługi oznaczają, że atak DDoS stał się atrakcyjnym przestępstwem na poziomie podstawowym, umożliwiającym osobom o niewielkich zdolnościach technicznych łatwe popełnianie cyberprzestępstw.

Tradycyjne usuwanie witryn i aresztowania to kluczowe elementy reakcji organów ścigania na to zagrożenie. Rozszerzyliśmy jednak o tę działalność nasze zdolności operacyjne, jednocześnie podważając zaufanie do rynku przestępczego.

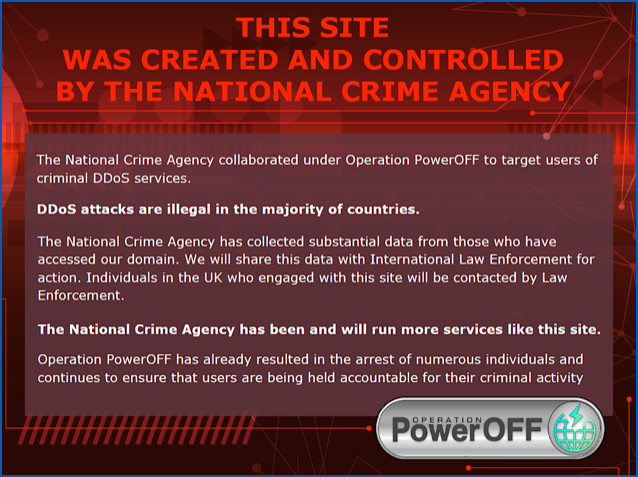

NCA stanowisko jest jasne z tego zawiadomienia, zamieszczonego na dawnym serwerze wabików, teraz przekształconym w stronę ostrzegawczą:

Komunikat wyświetlany po tym, jak witryna wabika NCA spełniła swoje zadanie.

Co robić?

Nie rób tego!

Jeśli chcesz zająć się programowaniem, bezpieczeństwem sieci, projektowaniem stron internetowych, a nawet po prostu spędzać czas z innymi osobami obeznanymi z komputerami w nadziei, że będziesz się od nich uczyć i jednocześnie dobrze bawić…

…zaangażuj się w jeden z wielu tysięcy projektów open source, których celem jest stworzenie czegoś przydatnego dla każdego.

DDoSsing może wydawać się odrobiną kontrkulturowej rozrywki, ale ani właściciel atakowanej strony, ani policja, ani sędziowie nie zobaczą zabawnej strony.

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- Platoblockchain. Web3 Inteligencja Metaverse. Wzmocniona wiedza. Dostęp tutaj.

- Źródło: https://nakedsecurity.sophos.com/2023/03/28/cops-use-fake-ddos-services-to-take-aim-at-wannabe-cybercriminals/

- :Jest

- $W GÓRĘ

- 000

- 1

- 100

- 70

- a

- zdolność

- O nas

- bezwzględny

- dostęp

- Dostęp

- Konta

- działać

- działalność

- Adresy

- przyznane

- Po

- przed

- agencja

- Cel

- Wszystkie kategorie

- Pozwalać

- już

- rozrywka

- i

- Anonimowość

- SĄ

- na około

- Aresztowania

- AS

- At

- atakować

- Ataki

- Uwaga

- przyciąganie

- atrakcyjny

- autor

- samochód

- z powrotem

- background-image

- Łazienka

- przepustowość

- BE

- bo

- stają się

- BEST

- Bit

- Blokować

- granica

- Pożyczanie

- Botnet

- Dolny

- przerwa

- przeglądarka

- Bug

- budować

- biznes

- Zakup

- by

- CAN

- Spowodować

- Centrum

- na pewno

- roszczenie

- kliknij

- kolekcja

- kolor

- przyjście

- popełnić

- społeczność

- składniki

- komputer

- komputery

- systemu

- konsument

- kontynuować

- kontrast

- kontrola

- przeliczone

- przekonać

- mógłby

- Boisko

- pokrywa

- Crash

- Stwórz

- Przestępstwo

- Karny

- krytyczny

- cyberprzestępczość

- cyberprzestępcy

- dane

- dzień

- DDoS

- obrona

- obrońcy

- Denial of Service

- Wnętrze

- zaprojektowany

- urządzenia

- Wyświetlacz

- Zakłócać

- Nie

- robi

- nie

- Drzwi

- DOS

- dubbingowane

- łatwość użycia

- łatwiej

- z łatwością

- nagły wypadek

- ujmujący

- entry-level

- niezbędny

- Parzyste

- EVER

- wszyscy

- dokładnie

- przykład

- Przede wszystkim system został opracowany

- doświadczenie

- doświadczony

- FAIL

- imitacja

- Znajdź

- znalezieniu

- zapora

- W razie zamówieenia projektu

- wytrzymałość

- Dawny

- od

- z przodu

- zabawa

- zabawny

- wygenerowane

- otrzymać

- miejsce

- cel

- Zawiesić

- Have

- mający

- wysokość

- wyższy

- Odsłon

- Strona główna

- nadzieję

- unosić

- W jaki sposób

- Jednak

- HTTPS

- Setki

- pomysł

- Nielegalny

- obraz

- in

- indywidualny

- osób

- Infrastruktura

- Zamiar

- Zamiar

- Internet

- ISP

- IT

- JEGO

- żargon

- przystąpić

- jpg

- Klawisz

- pukanie

- Wiedzieć

- wiedza

- znany

- laptopy

- Prawo

- nauka

- życie

- lubić

- mało

- długo

- poszukuje

- miłość

- zrobiony

- Główny

- Dokonywanie

- malware

- zarządzanie

- wiele

- Margines

- rynek

- Materia

- Maksymalna szerokość

- znaczy

- może

- milion

- miliony

- minut

- Miesiąc

- jeszcze

- większość

- wielonarodowy

- Nagie bezpieczeństwo

- narodowy

- NCA

- Blisko

- Ani

- sieć

- Bezpieczeństwo sieci

- ruch sieciowy

- normalna

- of

- Oferty

- nieaktywny

- Stary

- on

- ONE

- trwający

- koncepcja

- open source

- działać

- operacyjny

- zamówienie

- oryginalny

- Inne

- Inaczej

- własny

- właściciel

- Pakiety

- strona

- część

- szczególny

- Łata

- Ludzie

- spostrzegany

- może

- okres

- Równina

- plato

- Analiza danych Platona

- PlatoDane

- Policja

- Popularny

- position

- napisali

- Wiadomości

- potencjał

- precyzyjnie

- zapobiec

- prawdopodobnie

- Problem

- wygląda tak

- produkować

- Programowanie

- projekt

- projektowanie

- zaopatrzenie

- publiczny

- cel

- cele

- real

- rekord

- zarejestrować

- regularny

- zażądać

- wywołań

- wymagać

- odpowiedź

- prawa

- Zasada

- run

- taki sam

- scena

- bezpieczeństwo

- wydaje

- wysyłanie

- Serwery

- usługa

- Usługi

- zestaw

- ustawienie

- Short

- pokazane

- bok

- znaczący

- po prostu

- pojedynczy

- witryna internetowa

- Witryny

- umiejętności

- solidny

- kilka

- coś

- wyrafinowany

- Źródło

- początek

- Stop

- taki

- na pewno

- SVG

- Brać

- Techniczny

- umiejętności techniczne

- test

- że

- Połączenia

- UK

- ich

- Im

- Te

- rzeczy

- tysiące

- groźba

- czas

- czasy

- do

- Top

- ruch drogowy

- przejście

- przezroczysty

- wyzwalać

- wycieczka

- Zaufaj

- Obrócony

- zazwyczaj

- Uk

- dla

- URL

- posługiwać się

- Użytkownicy

- zazwyczaj

- różnorodność

- Przeciw

- Odwiedzić

- Tom

- wrażliwość

- ostrzeżenie

- sieć

- Ruch internetowy

- Strona internetowa

- strony internetowe

- który

- KIM

- szerokość

- będzie

- w

- Praca

- by

- napisać

- pisarz

- Źle

- You

- Twój

- siebie

- zefirnet

![S3 Ep91: CodeRed, OpenSSL, błędy Java i makra pakietu Office [Podcast + Transcript] S3 Ep91: CodeRed, OpenSSL, błędy Java i makra pakietu Office [Podcast + Transcript] PlatoBlockchain Data Intelligence. Wyszukiwanie pionowe. AI.](https://platoblockchain.com/wp-content/uploads/2022/07/nsp-1200-300x157.png)