Czekaliśmy na iOS 16, biorąc pod uwagę ostatnie wydarzenie Apple, na którym iPhone 14 i inne ulepszone produkty sprzętowe zostały zaprezentowane publicznie.

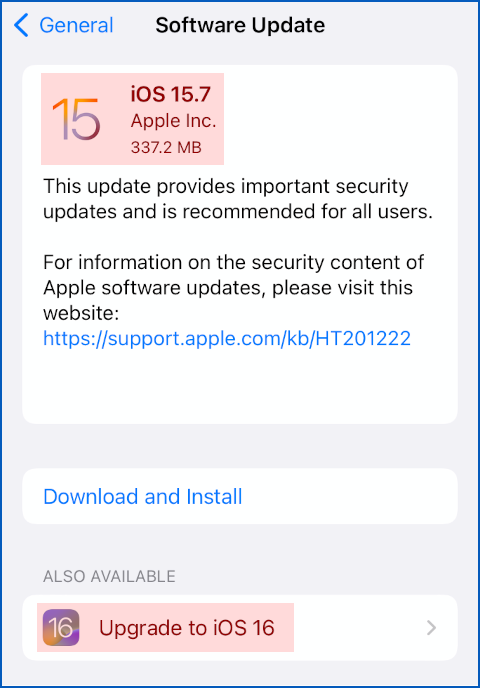

Dziś rano zrobiliśmy Ustawienia > Ogólne > Aktualizacja oprogramowania, w razie czego…

…ale nic się nie pojawiło.

Ale jakiś czas, krótko przed 8:2022 dzisiejszego czasu brytyjskiego [09-12-18T31:XNUMXZ], do naszej skrzynki odbiorczej wpadło mnóstwo powiadomień o aktualizacjach, zapowiadając ciekawą mieszankę nowych i zaktualizowanych produktów Apple.

Jeszcze zanim przeczytaliśmy biuletyny, próbowaliśmy Ustawienia > Ogólne > Aktualizacja oprogramowania ponownie i tym razem zaoferowano nam uaktualnienie do iOS 15.7, z alternatywnym uaktualnieniem, które zabierze nas prosto do iOS 16:

Aktualizacja i uaktualnienie dostępne w tym samym czasie!

(Poszliśmy na uaktualnienie do iOS 16 – pobieranie było nieco poniżej 3 GB, ale po pobraniu proces przebiegał szybciej niż się spodziewaliśmy, a wszystko do tej pory wydaje się działać dobrze).

Pamiętaj, aby zaktualizować, nawet jeśli nie uaktualnisz

Żeby było jasne, jeśli nie chcesz uaktualnienie do iOS 16 jeszcze, nadal musisz aktualizacja, ponieważ iOS 15.7 i iPadOS 15.7 Aktualizacje zawierają liczne łatki bezpieczeństwa, w tym poprawkę błędu dubbingowanego CVE-2022-32917.

Błąd, którego odkrycie przypisuje się po prostu… „anonimowy badacz”, jest opisany w następujący sposób:

[Błąd załatany:] Jądro Dostępne dla: iPhone 6s i nowsze, iPad Pro (wszystkie modele), iPad Air 2 i nowsze, iPad 5. generacji i nowsze, iPad mini 4 i nowsze oraz iPod touch (7. generacji) Wpływ: aplikacja może być w stanie wykonać dowolny kod z uprawnieniami jądra. Apple wie o zgłoszeniu, że ten problem mógł być aktywnie wykorzystywany. Opis: ten błąd naprawiono przez poprawienie sprawdzania granic.

Jak wskazaliśmy, kiedy Apple był ostatni awaryjne łatki zero-day Wyszedł błąd wykonania kodu jądra, co oznacza, że nawet niewinnie wyglądające aplikacje (być może w tym aplikacje, które trafiły do App Store, ponieważ podczas badania nie wyświetlały żadnych wyraźnych czerwonych flag) mogą uwolnić się od blokady zabezpieczeń Apple-po-aplikacji…

…i potencjalnie przejąć całe urządzenie, w tym przejąć prawo do wykonywania operacji systemowych, takich jak korzystanie z aparatu lub kamer, aktywowanie mikrofonu, pozyskiwanie danych o lokalizacji, robienie zrzutów ekranu, podglądanie ruchu sieciowego przed jego zaszyfrowaniem (lub po jego odszyfrowaniu ), dostęp do plików należących do innych aplikacji i nie tylko.

Jeśli rzeczywiście ten „kwestia” (lub dziura w zabezpieczeniach jak wolisz to nazwać) został aktywnie wykorzystany na wolności, rozsądnie jest wnioskować, że istnieją aplikacje, które niczego niepodejrzewający użytkownicy już zainstalowali, z tego, co uważali za zaufane źródło, mimo że te aplikacje zawierały kod do aktywacji i nadużyć tej luki.

Co ciekawe, macOS 11 (Big Sur) otrzymuje własną aktualizację do MacOS 11.7, który załata drugą dziurę dnia zerowego o nazwie CVE-2022-32894, opisany dokładnie tymi samymi słowami, co cytowany powyżej biuletyn iOS zero-day.

Jednak CVE-2022-32894 jest wymieniony tylko jako błąd Big Sur, a nowsze wersje systemu operacyjnego macOS 12 (Monterey), iOS 15, iPadOS 15 i iOS 16 najwyraźniej nie mają wpływu.

Pamiętaj, że luka w zabezpieczeniach, która została naprawiona dopiero po tym, jak Bad Guys już zorientowali się, jak ją wykorzystać, jest znana jako zero-dzień ponieważ było zero dni, podczas których nawet najzagorzalszy użytkownik lub administrator systemu mógł je proaktywnie załatać.

Pełna historia

Aktualizacje ogłoszone w tej rundzie biuletynów obejmują następujące elementy.

Wymieniliśmy je poniżej w kolejności, w jakiej przyszły pocztą e-mail (odwrócona kolejność liczbowa), tak aby iOS 16 pojawił się na dole:

- JABŁKO-SA-2022-09-12-5: Safari 16. Ta aktualizacja dotyczy systemu macOS Big Sur (wersja 11) i Monterey (wersja 12). Brak aktualizacji przeglądarki Safari dla systemu macOS 10 (Catalina). Dwa z naprawionych błędów mogą prowadzić do zdalnego wykonania kodu, co oznacza, że witryna z pułapką typu „booby-pułapka” może wszczepić złośliwe oprogramowanie na twój komputer (co może następnie wykorzystać CVE-2022-32917 do przejęcia kontroli na poziomie jądra), chociaż żaden z tych błędów nie został wymieniony jako zero-dni. (Widzieć HT213442.)

- JABŁKO-SA-2022-09-12-4: macOS Monterey 12.6 Tę aktualizację można uznać za pilną, ponieważ zawiera poprawkę dla CVE-2022-32917. (Widzieć HT213444.)

- JABŁKO-SA-2022-09-12-3: macOS Big Sur 11.7 Podobna transza poprawek do tych wymienionych powyżej dla macOS Monterey, w tym CVE-2022-32917 zero-day. Ta aktualizacja Big Sur łata także CVE-2022-32894, drugi dzień zerowy jądra opisany powyżej. (Widzieć HT213443.)

- JABŁKO-SA-2022-09-12-2: iOS 15.7 i iPadOS 15.7 Jak podano na początku artykułu, te aktualizacje zawierają poprawkę CVE-2022-32917. (Widzieć HT213445.)

- JABŁKO-SA-2022-09-12-1: iOS 16 Duży! Oprócz wielu nowych funkcji, obejmuje to łatki Safari dostarczane osobno dla systemu macOS (patrz początek tej listy) oraz poprawkę dla CVE-2022-32917. Co ciekawe, biuletyn aktualizacji iOS 16 informuje, że „[Dodatkowa] wpisy CVE [zostaną] dodane wkrótce”, ale nie oznacza CVE-2022-23917 jako dnia zerowego. Czy to dlatego, że iOS 16 nie został jeszcze oficjalnie uznany za „na wolności”, czy też dlatego, że znany exploit nie działa jeszcze na niezałatanej wersji beta iOS 16, nie możemy ci powiedzieć. Ale rzeczywiście wydaje się, że błąd został przeniesiony z iOS 15 do bazy kodu iOS 16. (Widzieć HT213446.)

Co robić?

Jak zawsze, Wczesne łatanie, łatanie często.

Pełna aktualizacja z iOS 15 do iOS 16.0, jak się zgłasza po instalacji, załata znane błędy w iOS 15. (Nie widzieliśmy jeszcze ogłoszenia dla iPadOS 16.)

Jeśli nie jesteś jeszcze gotowy na uaktualnienie, pamiętaj o uaktualnieniu do iOS 15.7, z powodu dziury w jądrze zero-day.

Na iPadach, o których iOS 16 nie jest jeszcze wspomniany, chwyć iPadOS 15.7 teraz – nie czekaj, aż iPadOS 16 wyjdzie, biorąc pod uwagę, że niepotrzebnie narazisz się na znaną lukę jądra, którą można wykorzystać.

Na komputerach Mac Monterey i Big Sur otrzymują podwójną aktualizację, jedną, aby załatać Safari, co staje się Safari 16i jeden dla samego systemu operacyjnego, który zabierze Cię do MacOS 11.7 (Big Sur) lub MacOS 12.6 (Monterey).

Tym razem nie ma łatki dla systemu iOS 12 ani wzmianki o systemie macOS 10 (Catalina) — nie możemy powiedzieć, czy Catalina nie jest już obsługiwana, czy po prostu jest zbyt stara, aby uwzględnić którykolwiek z tych błędów.

Obserwuj tę przestrzeń dla wszelkich aktualizacji CVE!

- Apple

- blockchain

- pomysłowość

- portfele kryptowalutowe

- krypto-wymiana

- bezpieczeństwo cybernetyczne

- cyberprzestępcy

- Bezpieczeństwo cybernetyczne

- Departament Bezpieczeństwa Wewnętrznego

- cyfrowe portfele

- zapora

- iOS

- Kaspersky

- malware

- Mcafee

- Nagie bezpieczeństwo

- NexBLOC

- OS X

- plato

- Platon Ai

- Analiza danych Platona

- Gra Platona

- PlatoDane

- platogaming

- VPN

- wrażliwość

- zabezpieczenia stron internetowych

- zefirnet

![S3 Odc99: TikTok „atak” – czy doszło do naruszenia danych, czy nie? [Dźwięk + tekst] S3 Odc99: TikTok „atak” – czy doszło do naruszenia danych, czy nie? [Audio + Tekst] Analiza danych PlatoBlockchain. Wyszukiwanie pionowe. AI.](https://platoblockchain.com/wp-content/uploads/2022/09/moth-1200-300x156.jpg)

![S3 Ep91: CodeRed, OpenSSL, błędy Java i makra pakietu Office [Podcast + Transcript] S3 Ep91: CodeRed, OpenSSL, błędy Java i makra pakietu Office [Podcast + Transcript] PlatoBlockchain Data Intelligence. Wyszukiwanie pionowe. AI.](https://platoblockchain.com/wp-content/uploads/2022/07/nsp-1200-300x157.png)