Czas czytania: 5 minuty

Bez względu na to, jak bardzo starasz się zabezpieczyć swój dom przed naruszeniem bezpieczeństwa, nigdy nie wiesz, co pakuje złodziej. Bez względu na to, jak bezpieczny jest twój system blokowania, nigdy nie znasz umiejętności złodzieja. Mówiąc prościej, nie ma na świecie zamka, którego nie można otworzyć. Co jeśli powiem ci, że nie ma sposobu, abyś był w 100% pewien, że twój protokół nie zostanie naruszony?

Ten świat jest grą możliwości i prawdopodobieństw. Bez względu na to, jak bardzo myślisz, że możesz być bezpieczny, zawsze istnieje jedna możliwość, o której możesz wiedzieć lub nie, co może być bardzo niszczycielskie. Nie oznacza to rezygnacji z bezpieczeństwa. Gra polega na zwiększaniu szans na uratowanie się przed atakami.

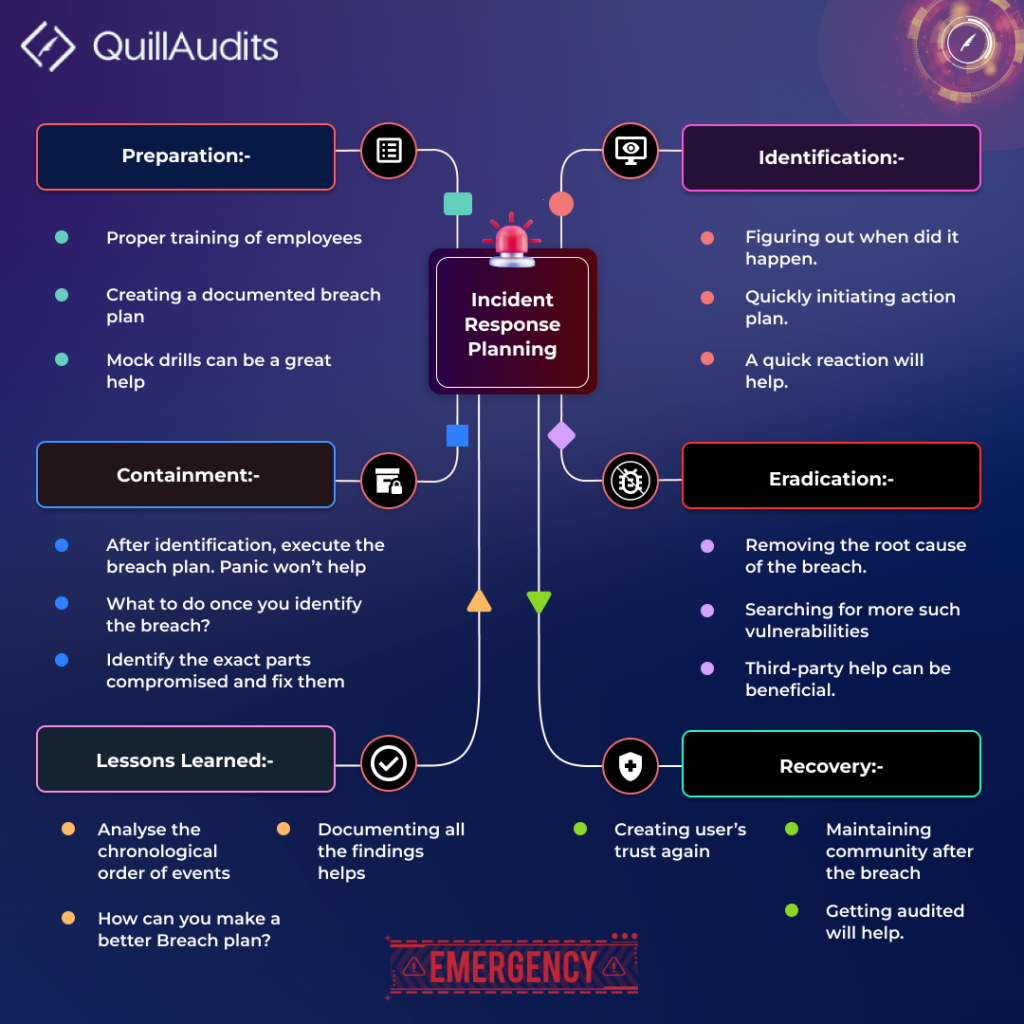

Na tym blogu omówimy plan reagowania na incydenty, który należy opracować i postępować zgodnie z nim w przypadku naruszenia bezpieczeństwa, aby ograniczyć dalsze straty i uratować siebie. Chodźmy.

Przygotowanie

Ten krok jest wykonywany przed naruszeniem bezpieczeństwa. Znasz te ćwiczenia wojskowe, przez które żołnierze przechodzą w terenie, aby być gotowym na wypadek zaistnienia sytuacji? To jest ta część. Tutaj przygotowujemy się na wypadek naruszenia bezpieczeństwa. Widzisz, jak źle byłoby, gdybyś pewnego dnia obudził się i odkrył naruszenie bezpieczeństwa, po prostu wpadłbyś w panikę i byłoby za późno na ułożenie planu, więc robimy plan z wyprzedzeniem.

Przygotowanie to obejmuje odpowiednie przeszkolenie pracowników w oparciu o ich role w przypadku naruszenia bezpieczeństwa. Poinformuj ich z wyprzedzeniem, kto co robi w przypadku naruszenia bezpieczeństwa. Musimy również przeprowadzać regularne ćwiczenia symulacyjne zakładając, że doszło do naruszenia bezpieczeństwa, aby wszyscy byli dobrze wyszkoleni i gotowi, a co najważniejsze, przygotować dobrze udokumentowany plan reagowania i aktualizować go w przypadku zmian.

Identyfikacja

Jedną z najważniejszych faz jest miejsce, w którym musisz być tak szybko, jak to tylko możliwe. Wyobraź sobie igłę wbijającą się w twoją skórę, a im dłużej ignorujesz głębokość, w jaką się w ciebie wbije, tym szybciej zareagujesz na mniejszy wpływ, jaki będzie miała.

Identyfikacja ma miejsce wtedy, gdy odkrywasz, że coś poszło nie tak. Na tym etapie ustalasz, czy doszło do naruszenia, które może pochodzić z dowolnego obszaru Twojego protokołu. Na tym etapie zadajesz pytania typu: kiedy to się stało? Jakie obszary są dotknięte, zakres kompromisu itp.

Ograniczenie

Ta część może być trudna, tutaj musisz być bardzo sprytny i bardzo ostrożny, i może szybko się skomplikować. W Czarnobylu miał miejsce wypadek jądrowy. Powstał na jej podstawie cały serial. Najtrudniejszą częścią tego incydentu było powstrzymanie. Jak ograniczyłbyś wpływ, abyśmy mogli ograniczyć ryzyko? (Jeśli nie widziałeś serialu, Igorąco polecamy 🙂 ).

Kiedy odkryjemy naruszenie, pierwszą naturalną reakcją jest wyłączenie wszystkiego, ale w niektórych przypadkach może to spowodować większe szkody niż samo naruszenie, więc zamiast szaleć i zatrzymywać wszystko w protokole, zaleca się powstrzymanie naruszenie, aby nie powodowało dalszych szkód. Najlepszą strategią jest szybka identyfikacja części, których to dotyczy, i jak najszybsza praca nad nimi, jednak czasami nie jest to możliwe, więc może być konieczne zatrzymanie całej operacji.

Zwalczanie

Po etapie powstrzymywania zastanawiamy się, jak to się zaczęło, jaka jest tego przyczyna i jak to się w ogóle stało? To są pytania, które będą nas prześladować następnym razem, jeśli nie odpowiemy na nie, a aby to wiedzieć, będziemy musieli przeprowadzić dobre badania dotyczące ataku, skąd się wziął i jaka była chronologia wydarzeń. itp.

Ta część jest czasami łatwiej powiedzieć niż zrobić. Dotarcie do źródła włamań może być gorączkowe, złożone i kłopotliwe, i właśnie w tym mogą pomóc firmy takie jak QuillAudits. W razie potrzeby możesz skorzystać z pomocy firm zewnętrznych, aby dowiedzieć się, jak to wszystko się stało i co należy zrobić dalej.

regeneracja

Jest to część, w której czujesz, że powinieneś wcześniej zainwestować i bardziej skoncentrować się na aspekcie bezpieczeństwa swojej firmy z pomocą firm takich jak QuillAudits, ponieważ podczas odzyskiwania będziesz musiał ponownie przejść przez budowanie zaufania z użytkownikami.

Podczas zdrowienia będziesz musiał ponownie przejść przez nowy początek. Sprawianie, by ludzie wierzyli, że jesteś bezpieczny. Nie jest to łatwe zadanie, gdy zostałeś zhakowany w świecie Web3. Wiadomo jednak, że kluczem do takich problemów są sprawozdania z kontroli. Raport z audytu sporządzony przez dobrze znaną organizację może zbudować zaufanie do Twojej przestrzeni użytkownika.

Lessons Learned

Jedna z najważniejszych części, wszystkie te kroki będą bezużyteczne, jeśli nie wyciągniesz z nich wniosków. Raz zhakowany oznacza potrzebę bardziej niezawodnego i bezpieczniejszego systemu i protokołu. Ten krok obejmuje analizę i udokumentowanie zdarzenia oraz każdy szczegół tego, jak to się stało i co robimy, aby zapobiec ponownemu włamaniu, ten krok obejmuje cały zespół i tylko przy koordynacji możemy zobaczyć pewne postępy w bezpieczniejszej podróży .

Wnioski

Zagrożenia bezpieczeństwa od kilku lat nieprzerwanie wzrasta ich liczba. Wymaga to szczególnej uwagi programistów i konstruktorów w Web3. Nie możesz ignorować swoich problemów z bezpieczeństwem, ponieważ ta jedna luka może być kwestią sukcesu lub porażki twojego protokołu. Dołącz do QuillAUdits, aby uczynić Web3 bezpieczniejszym miejscem. Zleć audyt swojego projektu już dziś!

26 odwiedzajacy

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- Platoblockchain. Web3 Inteligencja Metaverse. Wzmocniona wiedza. Dostęp tutaj.

- Wybijanie przyszłości w Adryenn Ashley. Dostęp tutaj.

- Źródło: https://blog.quillhash.com/2023/04/18/how-to-prepare-for-a-web3-security-breach-incident-response-planning/

- :ma

- :Jest

- :nie

- $W GÓRĘ

- 7

- a

- O nas

- przed

- Wszystkie kategorie

- również

- zawsze

- an

- Analizując

- i

- odpowiedź

- każdy

- SĄ

- POWIERZCHNIA

- obszary

- AS

- aspekt

- At

- atakować

- Ataki

- Uwaga

- Audyt

- zbadane

- Łazienka

- na podstawie

- BE

- bo

- być

- zanim

- jest

- uwierzyć

- BEST

- Blog

- naruszenie

- budować

- budować zaufanie

- Budowanie

- Połączenia

- CAN

- Może uzyskać

- walizka

- Etui

- Spowodować

- ostrożny

- Zmiany

- przyjście

- Firmy

- kompleks

- kompromis

- Zagrożone

- Prowadzenie

- zawierać

- Ograniczenie

- bez przerwy

- koordynacja

- istotny

- dzień

- głęboko

- detal

- Ustalać

- niszczycielski

- deweloperzy

- ZROBIŁ

- odkryj

- dyskutować

- robi

- nie

- na dół

- łatwiej

- pracowników

- itp

- Parzyste

- wydarzenie

- wydarzenia

- Każdy

- wszyscy

- wszystko

- Twarz

- Brak

- kilka

- pole

- Postać

- Firma

- i terminów, a

- koncentruje

- następnie

- W razie zamówieenia projektu

- Nasz formularz

- znaleziono

- od

- dalej

- gra

- otrzymać

- miejsce

- Dać

- Go

- będzie

- dobry

- hacked

- hacki

- zdarzyć

- się

- Ciężko

- Have

- pomoc

- tutaj

- wysoko

- dom

- W jaki sposób

- How To

- Jednak

- HTTPS

- i

- zidentyfikować

- obraz

- Rezultat

- wpływ

- ważny

- in

- incydent

- reakcja na incydent

- obejmuje

- wzrastający

- najnowszych

- zainwestowany

- problemy

- IT

- samo

- przystąpić

- podróż

- Trzymać

- Klawisz

- Wiedzieć

- znany

- Nazwisko

- Późno

- UCZYĆ SIĘ

- lubić

- Prawdopodobnie

- dłużej

- straty

- robić

- Dokonywanie

- Materia

- Maksymalna szerokość

- Może..

- znaczy

- może

- Wojsko

- Złagodzić

- jeszcze

- większość

- Naturalny

- Potrzebować

- potrzebne

- wymagania

- Nowości

- Następny

- jądrowy

- z naszej

- Szansa

- of

- on

- ONE

- tylko

- działanie

- or

- organizacja

- pochodzi

- koniec

- Panika

- część

- strony

- Ludzie

- doborowy

- Miejsce

- krok po kroku

- planowanie

- plato

- Analiza danych Platona

- PlatoDane

- możliwości

- możliwość

- możliwy

- Przygotować

- przygotowanie

- zapobiec

- problemy

- Postęp

- projekt

- właściwy

- protokół

- pytanie

- pytania

- szybciej

- szybko

- Quillhash

- raczej

- React

- gotowy

- naprawdę

- polecić

- regeneracja

- regularny

- raport

- Raporty

- Badania naukowe

- odpowiedź

- Ryzyko

- krzepki

- role

- korzeń

- "bezpiecznym"

- bezpieczniej

- Powiedział

- Zapisz

- oszczędność

- zakres

- bezpieczne

- bezpieczeństwo

- Serie

- zestaw

- powinien

- Prosty

- sytuacja

- zestaw umiejętności

- skóra

- So

- kilka

- coś

- Typ przestrzeni

- specjalny

- STAGE

- początek

- rozpoczęty

- Ewolucja krok po kroku

- Cel

- Stop

- zatrzymanie

- Strategia

- sukces

- taki

- system

- Brać

- Zadanie

- zespół

- niż

- że

- Połączenia

- świat

- ich

- Im

- Te

- innych firm

- to

- zagrożenia

- Przez

- czas

- do

- także

- przeszkolony

- Trening

- Zaufaj

- aktualizowanie

- us

- Użytkownik

- Użytkownicy

- wrażliwość

- była

- Droga..

- we

- Web3

- Świat Web3

- DOBRZE

- znane

- były

- Co

- czy

- który

- KIM

- cały

- Dziki

- będzie

- w

- pełen zdumienia

- słowa

- Praca

- świat

- by

- Źle

- lat

- You

- Twój

- siebie

- zefirnet