Wersje chmurowe menedżera platformy programistycznej JetBrains TeamCity zostały już zaktualizowane pod kątem nowej pary krytycznych luk w zabezpieczeniach, ale wdrożenia lokalne wymagają natychmiastowych poprawek, ostrzegł w tym tygodniu producent w poradniku bezpieczeństwa.

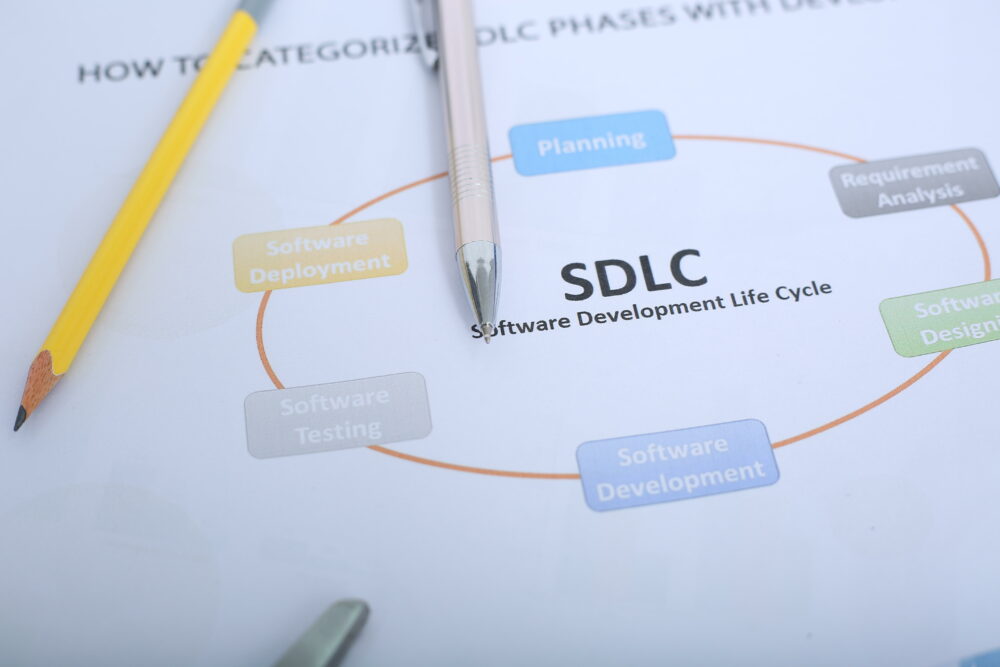

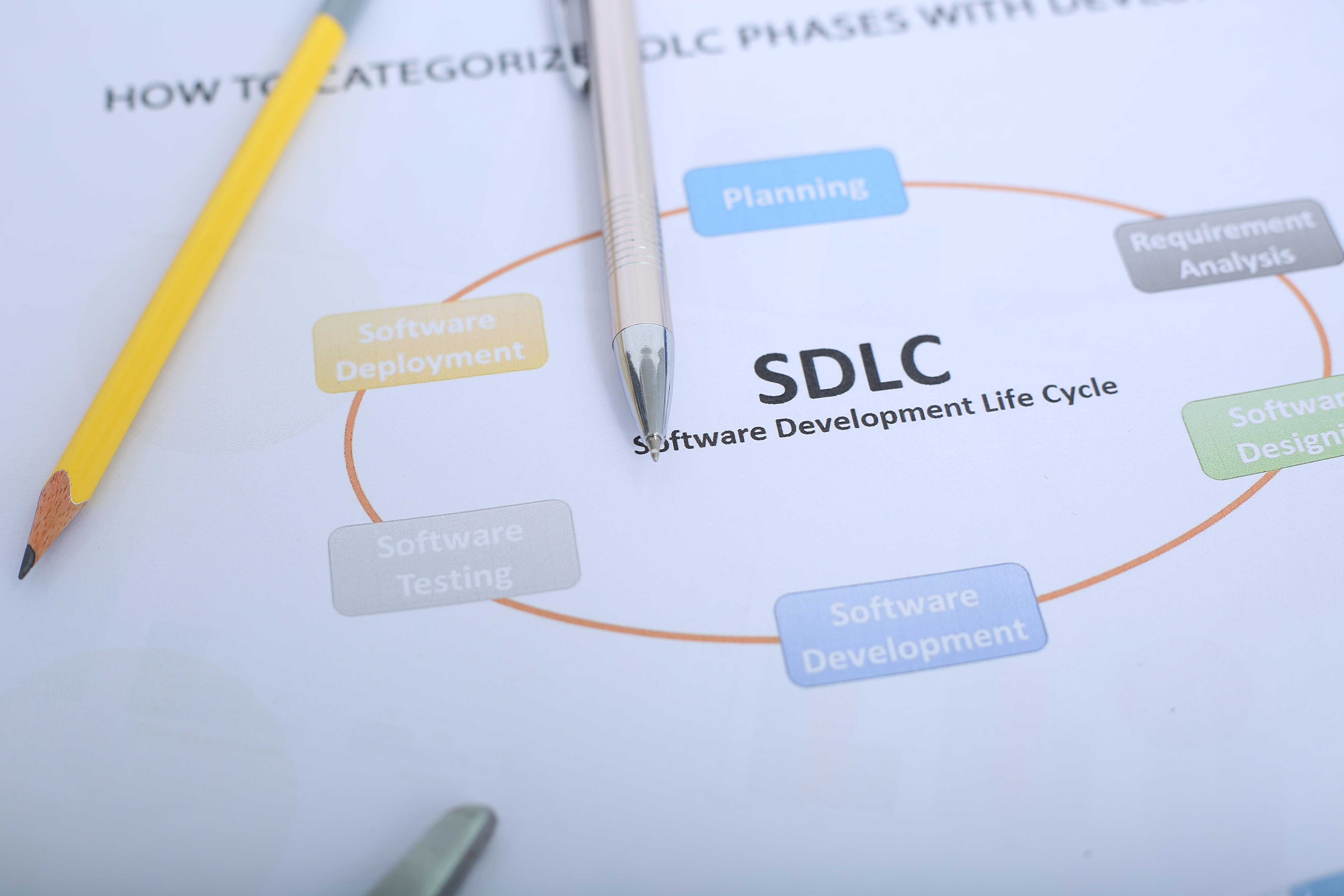

To druga runda krytyczne luki w TeamCity w ciągu ostatnich dwóch miesięcy. Konsekwencje mogą być szerokie: z platformy cyklu życia oprogramowania (SDLC) firmy korzysta 30,000 XNUMX organizacji, w tym Citibank, Nike i Ferrari.

Narzędzie TeamCity zarządza potokiem CI/CD tworzenia oprogramowania, czyli procesem, w ramach którego kod jest budowany, testowany i wdrażany. Według analityka nowe luki, oznaczone CVE-2024-27198 i CVE-2024-27199, mogą pozwolić cyberprzestępcom na ominięcie uwierzytelniania i przejęcie kontroli administracyjnej nad serwerem TeamCity ofiary. wpis na blogu z TeamCity.

Firma dodała, że wady zostały wykryte i zgłoszone przez Rapid7 w lutym. Zespół Rapid7 jest gotowy wkrótce opublikować pełne szczegóły techniczne, co sprawia, że zespoły korzystające z wersji lokalnych TeamCity do 2023.11.3 muszą koniecznie załatać swoje systemy, zanim cyberprzestępcy wykorzystają okazję – radzi firma.

Oprócz wydania zaktualizowanej wersji TeamCity 2023-11.4, sprzedawca zaoferował wtyczkę poprawki bezpieczeństwa dla zespołów, które nie mogą szybko dokonać aktualizacji.

Środowisko CI/CD ma fundamentalne znaczenie dla łańcucha dostaw oprogramowania, co czyni go atrakcyjnym wektorem ataku dla wyrafinowanych grup zaawansowanych trwałych zagrożeń (APT).

Błąd JetBrains TeamCity zagraża łańcuchowi dostaw oprogramowania

Pod koniec 2023 r. rządy na całym świecie podniosły alarm, że wspierana przez państwo rosyjska grupa APT29 (znana również jako Nobelium, Midnight Blizzard i Cozy Bear – ugrupowanie zagrażające stojące za atakiem na rok 2020 Atak SolarWinds) aktywnie wykorzystywał podobny luka w JetBrains TeamCity co mogłoby również umożliwić cyberataki w łańcuchu dostaw oprogramowania.

„Zdolność nieuwierzytelnionego atakującego do ominięcia kontroli uwierzytelnienia i przejęcia kontroli administracyjnej stwarza poważne ryzyko nie tylko dla bezpośredniego otoczenia, ale także dla integralności i bezpieczeństwa oprogramowania opracowywanego i wdrażanego za pośrednictwem takich skompromitowanych potoków CI/CD” – Ryan Smith , szef produktu w Deepfence, stwierdził w oświadczeniu.

Smith dodał, że dane wskazują na „znaczący wzrost” zarówno pod względem liczby, jak i ogólnie złożoności cyberataków w łańcuchu dostaw oprogramowania.

„Niedawny incydent z JetBrains wyraźnie przypomina, jak ważne jest szybkie zarządzanie lukami w zabezpieczeniach i strategie proaktywnego wykrywania zagrożeń” – powiedział Smith. „Wspierając kulturę elastyczności i odporności, organizacje mogą zwiększyć swoją zdolność do udaremniania pojawiających się zagrożeń i skutecznego zabezpieczania swoich zasobów cyfrowych”.

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- PlatoData.Network Pionowe generatywne AI. Wzmocnij się. Dostęp tutaj.

- PlatoAiStream. Inteligencja Web3. Wiedza wzmocniona. Dostęp tutaj.

- PlatonESG. Węgiel Czysta technologia, Energia, Środowisko, Słoneczny, Gospodarowanie odpadami. Dostęp tutaj.

- Platon Zdrowie. Inteligencja w zakresie biotechnologii i badań klinicznych. Dostęp tutaj.

- Źródło: https://www.darkreading.com/application-security/critical-teamcity-bugs-endanger-software-supply-chain

- :Jest

- :nie

- 000

- 11

- 2020

- 2023

- 30

- 7

- a

- zdolność

- Stosownie

- w poprzek

- aktywnie

- aktorzy

- w dodatku

- dodatek

- Admin

- administracyjny

- zaawansowany

- rozmyślny

- doradczy

- przed

- aka

- alarm

- dopuszczać

- już

- również

- an

- i

- APT

- AS

- Aktywa

- atakować

- napastnik

- atrakcyjny

- Uwierzytelnianie

- BE

- Niedźwiedź

- być

- zanim

- za

- jest

- obie

- Bug

- błędy

- wybudowany

- ale

- by

- bypass

- CAN

- zapasy

- łańcuch

- Wykrywanie urządzeń szpiegujących

- Citibank

- kod

- sukcesy firma

- kompleksowość

- Zagrożone

- kontrola

- mógłby

- krytyczny

- krytyczność

- kultura

- cyberataki

- dane

- wdrażane

- wdrożenia

- detale

- Wykrywanie

- rozwinięty

- oprogramowania

- cyfrowy

- Zasoby cyfrowe

- faktycznie

- wschodzących

- wzmacniać

- Środowisko

- wykorzystywanie

- luty

- Ferrari

- Skazy

- W razie zamówieenia projektu

- wychowanie

- znaleziono

- od

- pełny

- fundamentalny

- Wzrost

- Ogólne

- otrzymać

- Rządy

- Zarządzanie

- Grupy

- Have

- głowa

- HTTPS

- Natychmiastowy

- tryb rozkazujący

- in

- incydent

- Włącznie z

- integralność

- IT

- jpg

- Późno

- wifecycwe

- Dokonywanie

- i konserwacjami

- kierownik

- zarządza

- północ

- miesięcy

- Potrzebować

- Nowości

- NIKE

- dostojnik

- of

- oferowany

- tylko

- na

- Okazja

- organizacji

- đôi

- Przeszłość

- Łata

- łatanie

- rurociąg

- Platforma

- plato

- Analiza danych Platona

- PlatoDane

- wtyczka

- Gotowy

- stwarza

- Post

- Proaktywne

- wygląda tak

- Produkt

- szybko

- konsekwencje

- niedawny

- zwolnić

- uwalniając

- przypomnienie

- Zgłoszone

- sprężystość

- Ryzyko

- okrągły

- bieganie

- Rosyjski

- Ryan

- s

- ochrona

- Powiedział

- druga

- bezpieczeństwo

- poprawka bezpieczeństwa

- serwer

- służy

- Targi

- znaczący

- podobny

- kowal

- Tworzenie

- rozwoju oprogramowania

- łańcuch dostaw oprogramowania

- wyrafinowany

- sztywny

- Zestawienie sprzedaży

- strategie

- taki

- Dostawa

- łańcuch dostaw

- systemy

- zespół

- Zespoły

- Techniczny

- przetestowany

- że

- Połączenia

- ich

- to

- w tym tygodniu

- groźba

- podmioty grożące

- zagrożenia

- Przez

- udaremniać

- do

- narzędzie

- drugiej

- niezdolny

- dla

- zaktualizowane

- uaktualnienie

- używany

- sprzedawca

- wersja

- Wersje

- Ofiara

- Tom

- Luki w zabezpieczeniach

- wrażliwość

- ostrzeżony

- była

- tydzień

- były

- który

- szeroki

- na calym swiecie

- zefirnet