Czy kiedykolwiek moglibyśmy przesyłać dane online z pełnym bezpieczeństwem i poufnością? Jona Cartwrighta wykorzystuje najnowsze osiągnięcia w kierunku „internetu kwantowego”.

Dziesięć lat. Tak mało czasu mamy, a przynajmniej tak się powszechnie uważa, zanim komputery kwantowe będą mogły potencjalnie włamać się do wszystkich naszych rzekomo prywatnych danych internetowych – czy to e-maili, dokumentacji medycznej, transakcji bankowych czy tajemnic rządowych. Informacje przesyłane światłowodami do każdego zakątka świata, które są obecnie zabezpieczone przed najpotężniejszymi dekoderami superkomputerów, nagle staną się widoczne dla każdego, kto dysponuje odpowiednią technologią kwantową.

Jednak pod koniec ubiegłego roku zespół naukowców z Chin – kierowany przez Bao Yana z State Key Laboratory of Mathematical Engineering and Advanced Computing w Zhengzhou – trafić na czołówki gazet kiedy opublikowali szczegóły nowego algorytmu, który, jak twierdzą, czyni klasyczne szyfrowanie wrażliwym nawet dla dzisiejszych komputerów kwantowych (arxiv.org:2212.12372). Ich badania, które nie zostały jeszcze zrecenzowane, zostały zakwestionowane przez niektórych w tej dziedzinie. Ale podstawowe przesłanie jest jasne: „bomba” kwantowa może wybuchnąć szybciej, niż nam się wydaje.

Mówiąc uczciwie, eksperci technologii kwantowej od lat alarmują o zagrożeniach, jakie komputery kwantowe stwarzają dla bezpieczeństwa informacji. W 2020 roku na przykład w Wielkiej Brytanii Krajowe Centrum Bezpieczeństwa Cybernetycznego opublikowane biały papier, który powiedział, że duże firmy i organizacje „powinny uwzględnić zagrożenie atakami komputerów kwantowych w swoich długoterminowych planach działania” i rozpocząć priorytetowe traktowanie systemów w celu przejścia na platformy bezpieczne kwantowo.

Następnie w styczniu 2023 roku amerykański gigant komputerowy IBM, który jest właścicielem największego obecnie na świecie komputera kwantowego, 433-kubitowego Rybołów, opublikował własny raport Bezpieczeństwo w erze komputerów kwantowych. W dokumencie firma stwierdziła, że obliczenia kwantowe są „egzystencjalnym zagrożeniem” dla klasycznego bezpieczeństwa danych. „Nie popełnij błędu” — ostrzegł IBM. „Wpływ nadchodzi – i nie chodzi o to, czy, ale jak szybko i jak destrukcyjnie”.

Przygotowanie sceny dla rynku kwantowego: gdzie jest biznes kwantowy i jak może się rozwinąć

Aby zapewnić sprawdzoną ochronę przed atakami kwantowymi, wystarczy obrona kwantowa. Na szczęście fizycy od dawna rozwijają kryptografię kwantową – aw szczególności dystrybucja klucza kwantowego (QKD) – w gotowości na świat „postkwantowy”, w którym komputery kwantowe są wszędzie. Piękno QKD, które szyfruje dane przy użyciu kwantowych właściwości fotonów, polega na tym, że gwarantuje bezpieczeństwo kluczy używanych do szyfrowania danych podczas przesyłania tych kluczy.

W 2004 Identyfikator ilościowy stała się pierwszą firmą, która zabezpieczyła przelew bankowy za pośrednictwem QKD, a teraz istnieją dziesiątki firm oferujących produkty QKD, a sieci oparte na QKD szybko stają się większe i coraz bardziej złożone. Japoński gigant elektroniczny Toshiba i brytyjska firma telekomunikacyjna BT rozwinęła już sieć QKD na dystansie 30 km, od centrum Londynu do Slough. Giganci rachunkowości Ernst i Młody (EY) został pierwszym klientem w zeszłym roku, kiedy firma korzystała z sieci przesyłać dane między dwoma swoimi biurami – jeden na Canary Wharf, a drugi na London Bridge.

Obejmuje obszar około 600 km2, sieć BT/Toshiba to duży krok naprzód dla komercyjnego QKD, ale to tylko jedna część rozprzestrzeniającej się globalnej sieci ruchu kwantowego. Krajowe komercyjne sieci QKD prawdopodobnie powstaną w ciągu kilku lat, aw pewnym momencie w przyszłości zobaczymy „internet kwantowy”. Będzie to globalna superautostrada informacyjna zabezpieczona kwantowo, łącząca komputery kwantowe i klasyczne; dzięki któremu każdy może udostępniać poufne dane bez obawy, że pewnego dnia mogą zostać zhakowane.

Ale jak blisko jesteśmy tej kuszącej perspektywy? I czy w ogóle jest to wykonalne?

Klucz do tajemnicy

Szyfrowanie danych nie jest trudne. W dzisiejszym Internecie zwykle odbywa się to za pomocą Advanced Encryption Standard (AES), który został opracowany w amerykańskim Narodowym Instytucie Standardów i Technologii w 2001 r. Po zaszyfrowaniu informacji za pomocą klucza powiązanego z algorytmem po prostu wysyłasz dane przez Internet do kogoś innego, kto je odszyfrowuje przy użyciu tego samego klucza.

Przewaga kwantowa: Jay Gambetta z IBM o bezproblemowej integracji obliczeń kwantowych i klasycznych

Odszyfrowanie danych bez tajnego klucza jest prawie niemożliwe. To wszystko brzmi świetnie – ale jak udostępnić klucz, aby nikt nie dostał go w swoje ręce? Zasadniczo możesz wziąć klucz, powiedzmy, do teczki lub wysłać go gołębiem pocztowym. Ale w przypadku praktycznej komunikacji globalnej klucz jest przesyłany przez istniejącą publiczną sieć światłowodową.

Jest to oczywiście trochę ryzykowne, więc sam klucz jest szyfrowany przy użyciu „kryptografii klucza publicznego”. Najpopularniejszym sposobem bezpiecznej wymiany klucza jest użycie algorytm RSA, nazwany na cześć informatyków Rona Rivesta, Adi Szamira i Leonarda Adlemana, który wynalazł go w 1977 roku. W rzeczywistości RSA jest obecnie odpowiedzialny za prawie cały bezpieczny ruch internetowy, co można stwierdzić po „https” na początku adresu URL.

RSA szyfruje klucz AES, generując dwa kolejne klucze – jeden publiczny, jeden prywatny – co daje w sumie trzy. Klucz publiczny jest dostępny dla każdego, ale tylko osoba posiadająca klucz prywatny może rozszyfrować informacje. Ktoś, kto chce uzyskać klucz AES, musi po prostu rozgłaszać klucz publiczny, czekać na odesłanie klucza AES z tym publicznym szyfrowaniem, a następnie dekodować go za pomocą swojego klucza prywatnego.

Klucze RSA są generowane przez pomnożenie dużych liczb pierwszych, zanim zostaną użyte do zaszyfrowania danych zgodnie z prostym wzorem matematycznym. Korzystając z konwencjonalnych klasycznych urządzeń komputerowych, bardzo trudno jest znaleźć czynniki kluczy w celu odszyfrowania danych, dlatego dane można teraz bezpiecznie przesyłać. W rzeczywistości oszacowano, że nawet najlepszym superkomputerom zajęłoby miliardy lat złamanie obecnego standardu RSA, którego klucze mają rozmiar 2048 bitów (liczby dłuższe niż 600 cyfr).

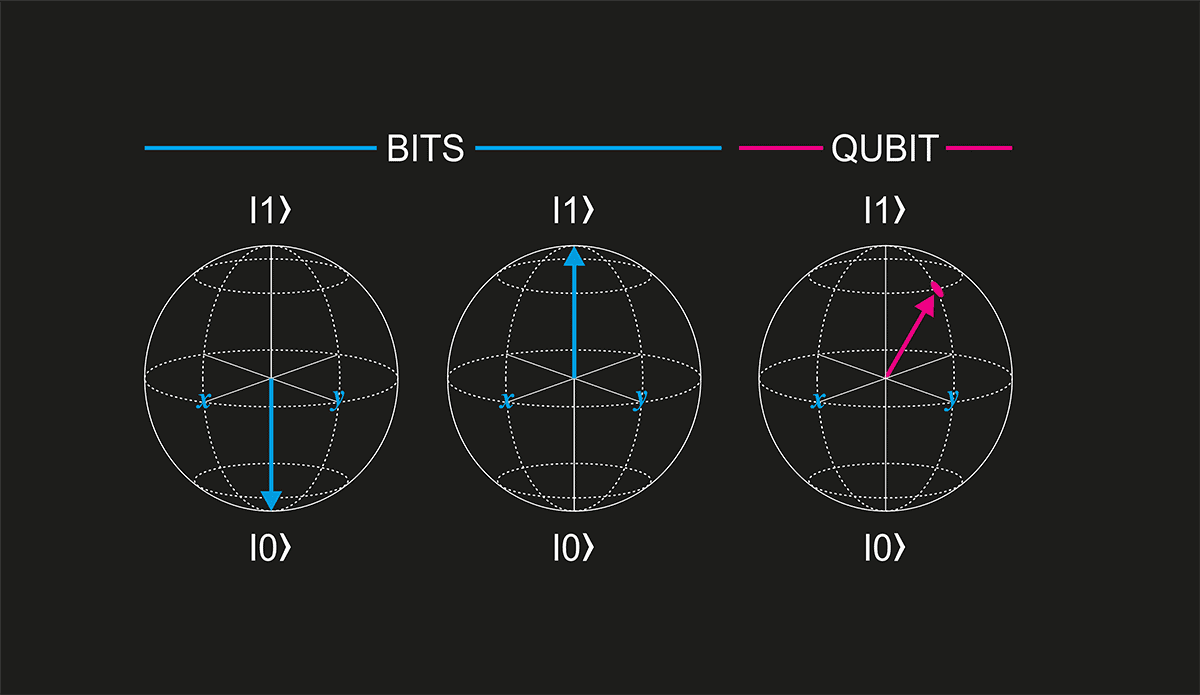

Z kolei komputery kwantowe mogą szybko i łatwo rozkładać na czynniki duże liczby – podważając znaczną część klasycznej kryptografii i potencjalnie zagrażając bezpieczeństwu Internetu. To, ile bitów kwantowych lub „kubitów” komputer kwantowy potrzebowałby do złamania RSA-2048, jest jednak przedmiotem dyskusji. Do niedawna sądzono, że potrzebnych będzie kilka tysięcy. Według Nowa gazeta Yana, jednak potrzebujesz tylko 372 kubitów, co stawia kamień milowy w zasięgu Osprey firmy IBM, który ma 433 kubity.

Demokratyzacja ekosystemu kwantowego: Krysta Svore z Microsoftu na drodze do skalowalnego komputera kwantowego

IBM nie skomentował jeszcze tego niebezpieczeństwa, ale większym zmartwieniem nie jest to, czy ktoś ma teraz wystarczająco masywny komputer kwantowy. Hakerzy, którzy chcą siać spustoszenie, muszą teraz po prostu przechowywać zaszyfrowane dane – a potem siedzieć spokojnie i czekać, aż pojawi się wystarczająco wydajne urządzenie kwantowe, aby dokonać złamania. Jest to tak zwane podejście „zbierz teraz, odszyfruj później”.

Jednym z rozwiązań tego problemu jest zaprojektowanie nowych protokołów, które będą bardziej odporne na ataki komputerów kwantowych. W oparciu o różne schematy, które nie wymagają faktoryzacji, ta forma „kryptografii postkwantowej” jest aktywnie rozwijana, a nowe standardy mają pojawić się mniej więcej w przyszłym roku. Jednak integralność tych protokołów zależy od różnych założeń dotyczących praktycznych ograniczeń komputerów kwantowych – założeń, które mogą być akceptowalne dla większości użytkowników, ale nie dla wszystkich.

Najważniejsze jest to, że QKD jest jedyną metodą dystrybucji kluczy, która jest co do zasady bezpieczna. Zasadniczo więc chcemy przejść od „AES + RSA” do „AES + QKD” lub AES i jakiejś innej formy kryptografii postkwantowej.

Wpływ przemysłowy

Biorąc pod uwagę swoje korzenie w fizyce kwantowej, nie jest zaskakujące, że fizycy przodują w pracach nad kwantowym Internetem. Wybitny wśród nich jest Andrzej Szczyt, kto dołączył Laboratorium badawcze Cambridge firmy Toshiba Europe w 1993. Dziś kieruje pracownią dział technologii kwantowej i w 2022 zdobył medal i nagrodę Katharine Burr Blodgett z Instytutu Fizyki, nagroda uznająca wybitny wkład w fizykę stosowaną w przemyśle.

Shields mówi, że ludzie spoza fizyki kwantowej, którzy zarządzają dużymi ilościami danych, w końcu zaczynają rozumieć zagrożenie, jakie niosą ze sobą obliczenia kwantowe dla bezpieczeństwa danych. „Świadomość zdecydowanie wzrasta” – mówi. „To jest teraz na ich radarze”. Gdy Shields zaczynało swoją działalność, większość uwagi skupiała się na pierwszym na świecie protokole QKD. Znany jako BB84, została zaproponowana w 1984 roku przez fizyków teoretyków Karol Bennett w IBM i Gillesa Brassarda na Uniwersytecie w Montrealu.

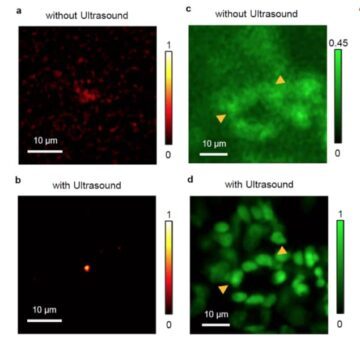

W protokole BB84 kubity występują w postaci stanów polaryzacji poszczególnych fotonów – na przykład „0” to foton spolaryzowany poziomo, a „1” to foton spolaryzowany pionowo. Gdy nadawca wyśle do odbiorcy tajny klucz składający się z ciągu tych stanów polaryzacji, odbiorca może ustalić, czy ktoś podsłuchiwał wiadomość. To dlatego, że mechanika kwantowa mówi, że taka obserwacja nieusuwalnie zmieniłaby stan tego, co jest obserwowane.

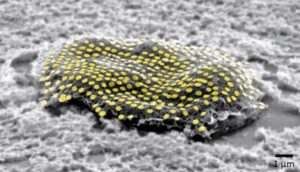

Protokół BB84 jest niezawodny, ale w praktyce bardzo trudno jest wygenerować lub przesłać ciągi pojedynczych fotonów na duże odległości. Właśnie dlatego sieć kwantowa opracowana niedawno przez Shieldsa i jego kolegów z Toshiby we współpracy z BT wykorzystuje inny protokół dla QKD. Opiera się na słabych impulsach laserowych, które zawierają nie jeden, ale kilka fotonów w tym samym stanie polaryzacji (patrz rysunek).

Dystrybucja klucza kwantowego z pojedynczym strumieniem fotonów

Problem polega na tym, że jeśli klucz jest zakodowany za pomocą impulsu z dwoma lub więcej fotonami, istnieje ryzyko, że jeden z fotonów może zostać przechwycony bez wpływu na integralność pozostałych, co powoduje, że te bity są niepewne. Rozwiązanie tej zagadki zaproponował w 2003 r Hoi-Kwong Lo na Uniwersytecie w Toronto i Xiang Bin Wang, który był wtedy w Quantum Computation and Information Project w Tokio. Na podstawie wcześniejszych prac ks Won-Young Hwang na Northwestern University w USA polega na przeplataniu prawdziwych kluczowych impulsów fotonowych z jeszcze słabszymi impulsami laserowymi „wabikami”.

Poczyniono wiele postępów w zakresie źródeł pojedynczych i splątanych fotonów, ale nadal najskuteczniejsze jest stosowanie słabych laserów

Andrew Shields z Toshiby

Teraz, jeśli podsłuchujący spróbuje odessać część całkowitego sygnału, usunie mniej fotonów z wabika niż impuls sygnału, zmieniając ich stosunek w całym miksie – charakterystyczną sygnaturę, którą odbiornik może wykryć. W rzeczywistości ten protokół wabika-impulsu jest nowym standardem dla QKD na duże odległości. Toshiba używa go obecnie we wszystkich swoich produktach QKD, w tym w sieci metra Toshiba-BT.

„Poczyniono wiele postępów w zakresie źródeł pojedynczych i splątanych fotonów, ale nadal najskuteczniejsze jest stosowanie słabych laserów” — mówi Shields. „Korzystając z protokołu wabika, możemy bardzo zbliżyć się do idealnej szybkości klucza przewidzianej dla użycia prawdziwego źródła pojedynczego fotonu”.

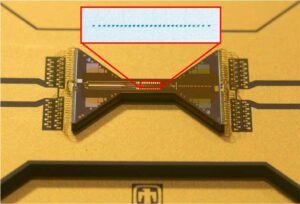

Rzeczywiście, w dostępnych na rynku systemach QKD firmy Toshiba klucze mogą być generowane, wysyłane, odbierane i przetwarzane tysiące razy na sekundę. Opracował nawet technologię „multipleksowania” QKD, w której fotony kubitowe mogą być wysyłane i odbierane wraz z klasycznymi fotonami komunikacyjnymi na różnych długościach fal. Zasadniczo istnieje jedno pasmo długości fal dla kluczy QKD i inne pasmo dla sygnału klasycznego.

„Kanały kwantowe będą musiały wykorzystywać istniejącą infrastrukturę komunikacyjną, ponieważ jej zastąpienie nie będzie realistyczne z punktu widzenia kosztów”, mówi Shields. „Cała nasza praca, zarówno w przypadku sieci zabezpieczonej kwantowo, jak i internetu kwantowego, jest ukierunkowana na wykorzystanie istniejącej infrastruktury”. W rzeczywistości nie jest absolutnie konieczne współdzielenie tych samych fizycznych kanałów światłowodowych nawet z istniejącą infrastrukturą. To dlatego, że Internet i inne dane są w większości przesyłane za pomocą wiązek kabli światłowodowych, z których nie wszystkie są obecnie używane lub „oświetlone”.

Mimo to istnieją silne argumenty przemawiające za współdzieleniem infrastruktury, aby zmaksymalizować jej przyszły potencjał i umożliwić QKD dotarcie do brzegów sieci, gdzie kanały zlewają się w pojedyncze włókna. W Wielkiej Brytanii, podobnie jak w większości krajów, światłowód nie przejął jeszcze całkowicie starszego okablowania miedzianego – i oczekuje się, że stanie się to dopiero w 2025 roku.

Tworzenie sieci kwantowych

Opierając się na wcześniejszej próbie punkt-punkt w Bristolu w Wielkiej Brytanii, sieć metra kwantowego Toshiba-BT łączy trzy istniejące węzły rdzeniowe: jeden w londyńskiej dzielnicy West End, jeden w londyńskim City i jeden 30 km na zachód w Slough. Zdaniem fizyka Andrzeja Lorda, który jest starszym kierownikiem ds. badań optycznych w firmie BT, każdy w promieniu 10–15 km od jednego z trzech węzłów może teraz zarejestrować się w celu przesyłania danych za pośrednictwem QKD. Jednak ta zdolność nie pojawiła się łatwo.

Naszym chlebem powszednim jest przesyłanie klasycznych danych, zaszyfrowanych lub nie, od klienta do klienta. Pytanie brzmi: jak dodać do tego kwant?

Andrzej Lord, BT

„Naszym chlebem powszednim jest przesyłanie klasycznych danych, zaszyfrowanych lub nie, od klienta do klienta” — mówi. „Pytanie brzmi: jak dodać do tego kwant? Istnieją problemy z zarządzaniem sygnałem kwantowym, upewniając się, że właściwy klawisz trafia we właściwy punkt końcowy. Następnie standardowy kanał danych WDM [zwielokrotnianie z podziałem długości fali] również musi zostać zmodyfikowany”.

Głównym problemem jest to, że świecące lasery o dużej mocy w dół światłowodu mogą łatwo zakłócać delikatne stany kwantowe. „Klasyczne dane zalewają kanał kwantowy, jeśli nie jesteśmy ostrożni” — mówi Lord. „Musieliśmy współpracować z producentami WDM, aby zoptymalizować tę stronę sieci. To bardzo staranny projekt, który był potrzebny, aby to wszystko się wydarzyło”.

Według Lorda sieć działa bezawaryjnie od czerwca 2022 roku. Oprócz zaangażowania księgowych EY, partnerstwo wzbudziło również zainteresowanie innych podmiotów z sektora finansowego oraz firm opieki zdrowotnej, a także rządu. Wszystko to pomaga Lordowi, Shields i ich współpracownikom z firm BT i Toshiba określić, czego rynek oczekuje od sieci kwantowej – i jak stworzyć ogólnokrajową usługę obejmującą cały obszar kwantowy.

Firma BT kończy obecnie wspierane przez rząd Wielkiej Brytanii studium wykonalności, które określi cenę tego rodzaju ogólnokrajowej sieci przy użyciu istniejącej technologii. Ale aby rozwinąć międzynarodową sieć, która może potrzebować połączeń transatlantyckich, ta technologia wkrótce się skończy. Sygnały kwantowe są na początku słabe, a częstotliwość odświeżania klawiszy zmniejsza się 10-krotnie na każde 50 km.

Zabezpieczenie klucza do naszej kwantowej przyszłości

Istnieją dwie drogi naprzód, z których jedną jest QKD przez satelitę. W 2020 roku naukowcy z Chin pod kierunkiem Pan Jian-Wei z Chińskiego Uniwersytetu Nauki i Technologii wykorzystał tzw Satelita Micius utworzenie QKD między Delingha w prowincji Qinghai a oddalonym o ponad 1100 km Nanshan w prowincji Xinjiang (Natura 582 501). Ale satelita QKD nie jest prosty. Micius okrąża Ziemię na wysokości zaledwie 500 km i przechodzi nad jej stacjami naziemnymi tylko przez pięć minut każdej nocy, zapobiegając ciągłemu odświeżaniu kluczy. Wyższe orbity mogą zapewnić większy zasięg, ale satelita i stacja naziemna byłyby dalej od siebie, a sygnał byłby jeszcze słabszy. Niemniej jednak BT ma umowę z Londyński startup kwantowy ArQit zbadanie potencjału satelity QKD, z możliwymi startami w ciągu najbliższych dwóch lat.

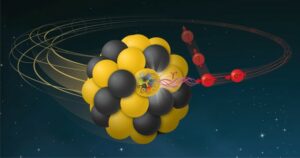

Drugim sposobem jest użycie „wzmacniaczy kwantowych”. Urządzenia te znajdują się w środku kanałów dalekosiężnych i rozprowadzają pary fotonów, które mają splątane właściwości, na przeciwległe końce kanału. Foton wejściowy może oddziaływać z jednym z tych splątanych fotonów, teleportując swój stan na odległego bliźniaka splątanej pary fotonów na drugim końcu kanału. W ten sposób repeater działa jak most, który może wydłużyć maksymalną odległość, na jaką można przesłać sygnał kwantowy.

Ale chociaż zademonstrowano częściowe aspekty wzmacniaczy kwantowych, w pełni działający nie został jeszcze zrealizowany. Po pomyślnym wdrożeniu w ubiegłym roku podstawowego QKD w zintegrowanej krzemowej technologii fotonicznej, Toshiba pracuje teraz nad zintegrowanym krzemowym repeaterem kwantowym, mówi Shields.

Niewidzialny sukces?

Obecnie nie ma więc bezproblemowej drogi do kwantowego internetu. Ale technologia szybko się rozwija, aw ostatnich latach zaczęły napływać duże pieniądze. W 2018 roku Unia Europejska ogłosiła, że w ciągu najbliższych 1 lat wyda co najmniej 10 mld euro na swoje Okręt flagowy Quantum dążyć do rozwoju technologii kwantowej. Tylko w tym roku Stany Zjednoczone odłożyć prawie 850 milionów dolarów na kwantowe badania i rozwój, przy czym znacznie więcej jest zasilanych prywatnie przez gigantów komputerowych, takich jak Google, IBM i Microsoft. Wielka Brytania również intensywnie inwestuje z rządem obiecującym 2.5 miliarda funtów na technologię kwantową swoją drugą 10-letnią strategię kwantową, co ma nadzieję wygenerować dodatkowy 1 miliard funtów prywatnych inwestycji. Jednak wszystkie te inwestycje publiczne przyćmiewają Chiny, które są podobno przeznaczył ponad 105 miliardów jenów (około 12.5 miliarda funtów) na kwantowe badania i rozwój w swoim najnowszym planie pięcioletnim.

Możliwe, że jakaś wersja internetu kwantowego będzie z nami przed upływem dekady. Ale ironia losu tych, którzy nad tym pracują, polega na tym, że tylko porażka, a nie sukces, zostanie zauważona. Jeśli im się powiedzie, nasze wrażliwe dane nie zostaną zhakowane, a większość ludzi nie będzie świadoma, że komputery kwantowe kiedykolwiek stanowiły takie zagrożenie.

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- PlatoAiStream. Analiza danych Web3. Wiedza wzmocniona. Dostęp tutaj.

- Wybijanie przyszłości w Adryenn Ashley. Dostęp tutaj.

- Źródło: https://physicsworld.com/a/the-dream-of-a-quantum-internet-is-closer-than-you-might-think/

- :ma

- :Jest

- :nie

- :Gdzie

- ][P

- $W GÓRĘ

- 1

- 10

- 1984

- 2001

- 2018

- 2020

- 2022

- 2023

- 30

- a

- O nas

- absolutnie

- AC

- do przyjęcia

- Stosownie

- Księgowość

- w poprzek

- aktywnie

- Dzieje Apostolskie

- Dodaj

- Dodatkowy

- zaawansowany

- zaliczki

- Korzyść

- AES

- wpływający

- Po

- AG

- przed

- Umowa

- AI

- alarm

- algorytm

- Wszystkie kategorie

- pozwala

- sam

- wzdłuż

- wzdłuż

- już

- również

- wśród

- an

- i

- Andrew

- ogłosił

- Inne

- ktoś

- osobno

- stosowany

- podejście

- SĄ

- POWIERZCHNIA

- argument

- AS

- aspekty

- At

- Ataki

- Uwaga

- przyciąga

- dostępny

- nagroda

- z dala

- z powrotem

- ZESPÓŁ MUZYCZNY

- Bank

- TRANSAKCJE BANKOWE

- przelew bankowy

- na podstawie

- podstawowy

- BE

- Uroda

- stał

- bo

- stają się

- być

- zanim

- rozpocząć

- Początek

- jest

- Uważa

- BEST

- pomiędzy

- Duży

- większe

- miliardy

- Bit

- Blokować

- podnieść

- obie

- Dolny

- Chleb

- przerwa

- BRIDGE

- bristol

- nadawanie

- BT

- Budowanie

- wiązki

- biznes

- biznes

- ale

- by

- kabel

- cambridge

- CAN

- Może uzyskać

- ostrożny

- centralny

- zakwestionowany

- zmiana

- Kanał

- kanały

- Chiny

- Chris

- Miasto

- roszczenie

- jasny

- kliknij

- Zamknij

- bliższy

- CNBC

- współpraca

- koledzy

- jak

- byliśmy spójni, od początku

- przyjście

- comm

- skomentował

- handlowy

- komercyjnie

- wspólny

- powszechnie

- Komunikacja

- Firmy

- sukcesy firma

- kompletny

- całkowicie

- kompleks

- obliczenia

- komputer

- komputery

- computing

- Podłączanie

- Składający się

- zawierać

- nieustannie

- kontrast

- składki

- Konwencjonalny

- Miedź

- rdzeń

- Corner

- Koszty:

- mógłby

- kraje

- pokrycie

- pęknięcie

- Stwórz

- kryptografia

- Aktualny

- Obecnie

- klient

- cyber

- bezpieczeństwo cybernetyczne

- ZAGROŻENIE

- Niebezpieczeństwa

- dane

- bezpieczeństwo danych

- dzień

- Dni

- debata

- dekada

- Odszyfruj

- Zdecydowanie

- wykazać

- zależy

- Wnętrze

- detale

- Ustalać

- rozwijać

- rozwinięty

- rozwijanie

- wydarzenia

- urządzenie

- urządzenia

- dyktuje

- różne

- trudny

- cyfry

- uciążliwy

- dystans

- rozprowadzać

- 分配

- podział

- do

- dokument

- zrobić

- nie

- na dół

- dziesiątki

- marzenie

- napęd

- e

- Wcześniej

- Ziemia

- z łatwością

- Ekosystem

- wydajny

- Elektronika

- gdzie indziej

- wyłaniać się

- zatrudniony

- szyfrowane

- szyfrowanie

- zakończenia

- kończy się

- Inżynieria

- dość

- istota

- istotnie

- zapewniają

- szacunkowa

- europejski

- Unia Europejska

- Europ

- Parzyste

- EVER

- Każdy

- przykład

- wymiana

- istnieć

- Przede wszystkim system został opracowany

- spodziewany

- eksperci

- odkryj

- rozciągać się

- Czynniki

- FAIL

- Brak

- uczciwość

- FAST

- strach

- karmienie

- kilka

- mniej

- pole

- Postać

- W końcu

- budżetowy

- Sektor finansowy

- Znajdź

- Firma

- firmy

- i terminów, a

- powódź

- koncentruje

- W razie zamówieenia projektu

- Forbes

- czoło

- Nasz formularz

- formuła

- na szczęście

- Naprzód

- od

- w pełni

- fundamentalny

- dalej

- przyszłość

- Generować

- wygenerowane

- generujący

- otrzymać

- miejsce

- gigant

- Globalne

- Go

- dobry

- Rząd

- chwycić

- wspaniały

- gwarancji

- siekać

- hacked

- hakerzy

- miał

- siła robocza

- zdarzyć

- Have

- mający

- he

- głowice

- opieki zdrowotnej

- ciężko

- pomaga

- jej

- wyższy

- jego

- Odsłon

- ma nadzieję,

- poziomo

- W jaki sposób

- How To

- Jednak

- HTML

- HTTPS

- i

- IBM

- idealny

- if

- obraz

- Rezultat

- realizowane

- niemożliwy

- in

- Włącznie z

- wzrastający

- indywidualny

- przemysł

- Informacja

- bezpieczeństwo informacji

- Infrastruktura

- wkład

- niepewny

- Instytut

- Integracja

- integralność

- interakcji

- odsetki

- ingerować

- na świecie

- Internet

- najnowszych

- Zmyślony

- inwestowanie

- inwestycja

- Inwestycje

- problem

- problemy

- IT

- JEGO

- samo

- styczeń

- Japonki

- Dołączył

- jpg

- czerwiec

- właśnie

- tylko jeden

- Klawisz

- Klawisze

- Uprzejmy

- znany

- laboratorium

- duży

- największym

- laser

- Lasery

- Nazwisko

- Ostatni rok

- firmy

- najnowsze osiągnięcia

- uruchamia

- najmniej

- Doprowadziło

- Prawdopodobnie

- lubi

- Limity

- Linia

- powiązany

- linki

- mało

- Londyn

- długo

- długoterminowy

- dłużej

- Partia

- zrobiony

- Główny

- robić

- WYKONUJE

- Dokonywanie

- zarządzanie

- i konserwacjami

- kierownik

- Producenci

- wiele

- rynek

- rynek

- rynki

- masywny

- matematyczny

- Materia

- Maksymalna szerokość

- Maksymalizuj

- maksymalny

- Może..

- mechanika

- medyczny

- wiadomość

- metoda

- Microsoft

- Środkowy

- może

- kamień milowy

- minut

- błąd

- MIT

- modelowanie

- zmodyfikowano

- Cząsteczkowa

- pieniądze

- jeszcze

- bardziej wydajny

- większość

- ruch

- dużo

- mnożenie

- O imieniu

- narodowy

- Nationwide

- Natura

- NCSC

- niezbędny

- Potrzebować

- potrzebne

- wymagania

- sieć

- sieci

- Niemniej jednak

- Nowości

- Następny

- noc

- Nie

- węzły

- już dziś

- z naszej

- uzyskać

- of

- poza

- oferuje

- biura

- on

- pewnego razu

- ONE

- Online

- tylko

- koncepcja

- naprzeciwko

- optymalizacja

- Optymalizacja

- or

- zamówienie

- organizacji

- Inne

- Pozostałe

- ludzkiej,

- na zewnątrz

- zewnętrzne

- wybitny

- koniec

- ogólny

- własny

- posiada

- par

- Papier

- część

- szczególny

- Współpraca

- przebiegi

- ścieżka

- recenzowany

- Ludzie

- osoba

- perspektywa

- Piotr

- Fotony

- fizyczny

- Fizyka

- wprowadzanie

- krok po kroku

- Platformy

- plato

- Analiza danych Platona

- PlatoDane

- punkt

- możliwy

- potencjał

- potencjalnie

- mocny

- Praktyczny

- praktyka

- Przewiduje

- przewidywanie

- teraźniejszość

- premia

- zasada

- ustalanie priorytetów

- prywatny

- Klucz prywatny

- Problem

- Obrobiony

- Produkty

- postępuje

- projekt

- wybitny

- obiecujący

- niska zabudowa

- zaproponowane

- Perspektywa

- protokół

- protokoły

- Sprawdzony

- zapewniać

- publiczny

- Klucz publiczny

- opublikowany

- puls

- położyć

- Putting

- Kwant

- przewaga kwantowa

- Komputer kwantowy

- komputery kwantowe

- informatyka kwantowa

- kryptografia kwantowa

- Internet kwantowy

- Mechanika kwantowa

- fizyka kwantowa

- technika kwantowa

- technologia kwantowa

- Kubit

- kubity

- pytanie

- szybko

- R & D

- radar

- wychowywanie

- Kurs

- stosunek

- dosięgnąć

- Gotowość

- realistyczny

- realizowany

- powód

- Odebrane

- niedawny

- niedawno

- rozpoznaje

- dokumentacja

- usunąć

- wykonanie

- raport

- wymagany

- Badania naukowe

- Badacze

- odporny

- odpowiedzialny

- Ryzyko

- ryzykowny

- w przybliżeniu

- RSA

- run

- bieganie

- s

- Powiedział

- taki sam

- satelita

- powiedzieć

- mówią

- skalowalny

- scena

- systemy

- nauka

- Nauka i technika

- Naukowcy

- płynnie

- druga

- Tajemnica

- sektor

- bezpieczne

- bezpiecznie

- bezpieczeństwo

- widzieć

- wysłać

- nadawca

- senior

- wrażliwy

- usługa

- kilka

- Share

- dzielenie

- bok

- znak

- Signal

- Sygnały

- Prosty

- po prostu

- ponieważ

- pojedynczy

- rozmiary

- zwalnia

- So

- rozwiązanie

- Rozwiązania

- kilka

- Ktoś

- Źródło

- Źródła

- wydać

- Rozpościerający się

- standard

- standardy

- początek

- rozpoczęty

- startup

- Stan

- Zjednoczone

- Steam

- Ewolucja krok po kroku

- Nadal

- zatrzymanie

- sklep

- bezpośredni

- strumień

- Streaming

- sznur

- silny

- Badanie

- osiągnąć sukces

- sukces

- Z powodzeniem

- taki

- Superkomputer

- nałożenie

- zaskakujący

- systemy

- Brać

- Opukanie

- zadania

- zespół

- tech

- Technologia

- telekomunikacyjny

- powiedzieć

- niż

- że

- Połączenia

- Informacje

- Państwo

- UK

- świat

- ich

- Im

- następnie

- teoretyczny

- Tam.

- a tym samym

- w związku z tym

- Te

- one

- myśleć

- to

- w tym roku

- tych

- myśl

- tysiące

- groźba

- grozić

- trzy

- Przez

- miniatur

- czas

- czasy

- do

- już dziś

- dzisiaj

- Tokio

- także

- Toronto

- Toshiba

- Kwota produktów:

- w kierunku

- ruch drogowy

- transakcje

- przenieść

- tranzyt

- przejście

- przekazać

- próba

- Próby

- prawdziwy

- naprawdę

- Tsinghua

- drugiej

- Uk

- zasadniczy

- unia

- uniwersytet

- Uniwersytet Nauki i Technologii Chin

- URL

- us

- posługiwać się

- używany

- Użytkownicy

- za pomocą

- USTC

- zazwyczaj

- Wartości

- różnorodny

- wersja

- pionowo

- początku.

- przez

- widoczny

- kłęby

- Wrażliwy

- W

- czekać

- chcieć

- brakujący

- chce

- była

- Droga..

- sposoby

- we

- Pogoda

- sieć

- DOBRZE

- Zachód

- Co

- Co to jest

- jeśli chodzi o komunikację i motywację

- czy

- który

- Podczas

- KIM

- dlaczego

- Wikipedia

- będzie

- mądrość

- w

- w ciągu

- bez

- Praca

- odrobić

- pracował

- pracujący

- świat

- świat

- by

- X

- rok

- lat

- jeszcze

- You

- młody

- Twój

- zefirnet

- Zhengzhou