Ze względu na rosnącą liczbę ataków na wyroby medyczne, organy regulacyjne Unii Europejskiej przedstawiły nowy zestaw wymagań dotyczących wejścia na rynek wyrobów medycznych i wyrobów medycznych do diagnostyki in vitro w celu zmniejszenia ryzyka obrażeń pacjenta w wyniku incydentu cybernetycznego, a także ochrony krajowych systemów opieki zdrowotnej.

Organy regulacyjne UE podnoszą poprzeczkę w zakresie wymogów w zakresie cyberbezpieczeństwa za pomocą Rozporządzenie Unii Europejskiej dotyczące wyrobów medycznych Medical (MDR) i Rozporządzenie Unii Europejskiej w zakresie diagnostyki in vitro (IVDR), który wszedł w życie 26 maja 2021 r. Przepisy mają na celu „ustanowienie solidnych, przejrzystych, przewidywalnych i zrównoważonych ram regulacyjnych … które zapewniają wysoki poziom bezpieczeństwa i zdrowia, jednocześnie wspierając innowacje”.

Organizacje mają czas do 26 maja 2024 r. lub do wygaśnięcia certyfikatów cyfrowych używanych przez urządzenia, na wprowadzenie niezbędnych zmian w swoich systemach zarządzania jakością i dokumentacji technicznej w celu spełnienia nowych wymagań. Pomimo wielu udostępnionych procesów oceny, standardów i wytycznych producenci, dostawcy i usługi certyfikacyjne wyrobów medycznych mogą nie być gotowe na czas.

Ponad 90% obecnie ważnych certyfikatów AIMDD/MDD wygaśnie do 2024 r., więc znaczna liczba istniejących urządzeń musi zostać ponownie zatwierdzona, a także nowe urządzenia wchodzące na rynek. Szacuje się, że 85% produktów dostępnych obecnie na rynku nadal wymagają nowej certyfikacji zgodnie z MDR.IVDR. Biorąc pod uwagę, że proces trwa od 13 do 18 miesięcy, firmy muszą rozpocząć proces już teraz, aby dotrzymać terminu do 2024 roku.

Ustawianie instrukcji użytkowania

Ogólnie procesy cyberbezpieczeństwa nie różnią się tak bardzo od ogólnych procesów wydajności i bezpieczeństwa urządzeń. Celem jest zapewnienie (poprzez weryfikację i walidację) i zademonstrowanie (poprzez dokumentację) działania wyrobu, zmniejszenie i kontrolę ryzyka oraz minimalizację przewidywalnego ryzyka i niepożądanych skutków ubocznych poprzez zarządzanie ryzykiem. Produkty łączone lub połączone urządzenia/systemy wymagają również zarządzania ryzykiem, które wynika z interakcji między oprogramowaniem a środowiskiem IT.

Grupa Koordynacyjna ds. Wyrobów Medycznych MDCG-16 Wytyczne dotyczące cyberbezpieczeństwa urządzeń medycznych wyjaśnia, jak interpretować i spełniać wymagania dotyczące cyberbezpieczeństwa w ramach MDR i IVDR. Od producentów oczekuje się uwzględnienia zasad cyklu życia bezpiecznego rozwoju, zarządzania ryzykiem związanym z bezpieczeństwem oraz weryfikacji i walidacji. Co więcej, w instrukcjach użytkowania swojego urządzenia powinni oni podać minimalne wymagania i oczekiwania informatyczne dotyczące procesów cyberbezpieczeństwa, takich jak instalacja i konserwacja. „Instrukcje użytkowania” to wysoce ustrukturyzowana wymagana sekcja wniosku o certyfikację, którą muszą złożyć producenci.

Środki cyberbezpieczeństwa muszą ograniczać wszelkie zagrożenia związane z działaniem wyrobów medycznych, w tym zagrożenia bezpieczeństwa wynikające z cyberbezpieczeństwa, aby zapewnić wysoki poziom ochrony zdrowia i bezpieczeństwa. Międzynarodowa Komisja Elektrotechniczna (IEC) określa funkcje bezpieczeństwa wysokiego poziomu, najlepsze praktyki i poziomy bezpieczeństwa w IEC/TIR 60601-4-5. Kolejny raport techniczny IEC, IEC 80001-2-2, wylicza określone funkcje zabezpieczeń projektu i architektury, takie jak automatyczne wylogowanie, kontrole audytu, tworzenie kopii zapasowych danych i odzyskiwanie po awarii, wykrywanie/ochrona przed złośliwym oprogramowaniem oraz wzmacnianie systemu i systemu operacyjnego.

Aby spełnić wytyczne ISO (ISO 14971), Stowarzyszenie na rzecz Rozwoju Instrumentacji Medycznych zaleca zachowanie równowagi między bezpieczeństwem a ochroną. Wymagana jest dokładna analiza, aby środki bezpieczeństwa nie zagrażały środkom bezpieczeństwa i nie stały się zagrożeniem dla bezpieczeństwa. Bezpieczeństwo musi być odpowiedniej wielkości i nie powinno być ani zbyt słabe, ani zbyt restrykcyjne.

Dzielenie się odpowiedzialnością za cyberbezpieczeństwo

Cyberbezpieczeństwo to odpowiedzialność dzielona przez producenta urządzenia i organizację wdrażającą (zazwyczaj klienta/operatora). W związku z tym określone role, które pełnią ważne funkcje w zakresie cyberbezpieczeństwa — takie jak integrator, operator, pracownicy służby zdrowia i pracownicy medyczni oraz pacjenci i konsumenci — wymagają starannego szkolenia i dokumentacji.

Sekcja „instrukcje użytkowania” we wniosku certyfikacyjnym producenta powinna zawierać procesy cyberbezpieczeństwa, w tym opcje konfiguracji zabezpieczeń, instalację produktu, wytyczne dotyczące wstępnej konfiguracji (np. zmiana domyślnego hasła), instrukcje wdrażania aktualizacji zabezpieczeń, procedury korzystania z urządzenia medycznego w trybie awaryjnym tryb awaryjny (np. wejście/wyjście z trybu awaryjnego, ograniczenia wydajności w trybie awaryjnym i funkcja odzyskiwania danych przy wznawianiu normalnego działania) oraz plany działania dla użytkownika na wypadek komunikatu alarmowego.

W tej sekcji należy również podać wymagania użytkownika dotyczące szkolenia i wymienić wymagane umiejętności, w tym umiejętności informatyczne wymagane do instalacji, konfiguracji i obsługi urządzenia medycznego. Ponadto powinien określać wymagania dotyczące środowiska operacyjnego (sprzęt, charakterystyka sieci, zabezpieczenia itp.), które obejmują założenia dotyczące środowiska użytkowania, zagrożenia dla działania urządzenia poza zamierzonym środowiskiem operacyjnym, minimalne wymagania platformy dla podłączonego urządzenia medycznego , zalecane mechanizmy kontroli bezpieczeństwa IT oraz funkcje tworzenia kopii zapasowych i przywracania danych i ustawień konfiguracyjnych.

Określone informacje dotyczące bezpieczeństwa mogą być udostępniane za pośrednictwem dokumentacji innej niż instrukcje użytkowania, takiej jak instrukcje dla administratorów lub instrukcje obsługi zabezpieczeń. Informacje takie mogą obejmować wykaz zabezpieczeń IT zawartych w wyrobie medycznym, postanowienia zapewniające integralność/walidację aktualizacji oprogramowania i poprawek bezpieczeństwa, właściwości techniczne komponentów sprzętowych, zestawienie komponentów oprogramowania, role użytkowników i powiązane przywileje/uprawnienia dostępu do urządzenia, funkcja rejestrowania, wytyczne dotyczące zaleceń dotyczących bezpieczeństwa, wymagania dotyczące integracji urządzenia medycznego z systemem informacji o stanie zdrowia oraz lista strumieni danych sieciowych (typy protokołów, pochodzenie/miejsce przeznaczenia danych strumienie, schemat adresowania itp.).

Jeśli środowisko operacyjne nie jest wyłącznie lokalne, ale obejmuje zewnętrznych dostawców hostingu, dokumentacja musi jasno określać, co, gdzie (z uwzględnieniem przepisów dotyczących rezydencji danych) i jak dane są przechowywane, a także wszelkie środki kontroli bezpieczeństwa w celu ochrony danych w środowisko chmurowe (np. szyfrowanie). Sekcja dotycząca instrukcji użytkowania w dokumentacji musi zawierać określone wymagania konfiguracyjne dla środowiska operacyjnego, takie jak reguły zapory (porty, interfejsy, protokoły, schematy adresowania itp.).

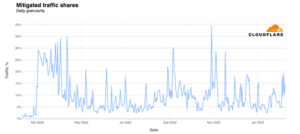

Kontrole bezpieczeństwa wdrożone podczas działań przedrynkowych mogą być niewystarczające do utrzymania akceptowalnego poziomu korzyści do ryzyka przez cały okres eksploatacji urządzenia. W związku z tym przepisy wymagają od producenta ustanowienia programu nadzoru cyberbezpieczeństwa po wprowadzeniu do obrotu w celu monitorowania pracy urządzenia w zamierzonym środowisku; dzielenie się i rozpowszechnianie informacji o cyberbezpieczeństwie oraz wiedzy na temat słabych punktów i zagrożeń cybernetycznych w wielu sektorach; do wykonywania naprawy luk w zabezpieczeniach; oraz zaplanowanie reakcji na incydenty.

Producent jest ponadto odpowiedzialny za badanie i zgłaszanie poważnych incydentów oraz podejmowanie działań naprawczych w zakresie bezpieczeństwa. W szczególności incydenty, których przyczyny źródłowe są związane z cyberbezpieczeństwem, podlegają raportowaniu trendów, w tym statystycznie istotnego wzrostu częstotliwości lub wagi incydentów.

Planowanie dla wszystkich scenariuszy

Dzisiejsze urządzenia medyczne są wysoce zintegrowane i działają w złożonej sieci urządzeń i systemów, z których wiele może nie znajdować się pod kontrolą operatora urządzenia. Dlatego producenci powinni dokładnie dokumentować zamierzone zastosowanie urządzenia i zamierzone środowisko operacyjne, a także zaplanować możliwe do przewidzenia niewłaściwe użycie, takie jak cyberatak.

Wymogi w zakresie zarządzania ryzykiem przed wprowadzeniem i po wprowadzeniu na rynek cyberbezpieczeństwa oraz działania wspierające niekoniecznie różnią się od tradycyjnych programów bezpieczeństwa. Dodają jednak dodatkowy poziom złożoności, ponieważ:

- Zakres ryzyk do rozważenia jest bardziej złożony (bezpieczeństwo, prywatność, operacje, biznes).

- Wymagają one określonego zestawu działań, które należy przeprowadzić w całym cyklu życia opracowywania urządzenia za pośrednictwem Secure Product Development Framework (SPDF).

Globalne organy regulacyjne, w tym MDR/IVDR, zaczynają wymuszać wyższy poziom bezpieczeństwa urządzeń medycznych i w szczególności wymagają udowodnienia bezpieczeństwa w ramach większego cyklu życia urządzenia. Urządzenia powinny spełniać, w zależności od typu urządzenia i przypadku użycia, podstawowy poziom bezpieczeństwa, a producenci muszą go utrzymywać przez cały okres użytkowania urządzenia.

- blockchain

- portfele kryptowalutowe

- krypto-wymiana

- bezpieczeństwo cybernetyczne

- cyberprzestępcy

- Bezpieczeństwo cybernetyczne

- Mroczne czytanie

- Departament Bezpieczeństwa Wewnętrznego

- cyfrowe portfele

- zapora

- Kaspersky

- malware

- Mcafee

- NexBLOC

- plato

- Platon Ai

- Analiza danych Platona

- Gra Platona

- PlatoDane

- platogaming

- VPN

- zabezpieczenia stron internetowych