Odkryto wyrafinowane i wszechstronne złośliwe oprogramowanie o nazwie NKAbuse, działające zarówno jako atakujący, jak i backdoor, atakujące komputery stacjonarne z systemem Linux w Kolumbii, Meksyku i Wietnamie.

Według raportu firmy Kaspersky z tego tygodnia, to wieloplatformowe zagrożenie, napisane w języku Go, wykorzystuje protokół sieciowy peer-to-peer zorientowany na blockchain NKN. NKAbuse może infekować systemy Linux, a także architektury wywodzące się z Linuksa, takie jak MISP i ARM, co naraża również urządzenia Internetu rzeczy (IoT).

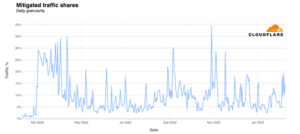

Zdecentralizowany sieć NKN obsługuje ponad 60,000 XNUMX oficjalnych węzłów i wykorzystuje różne algorytmy routingu w celu usprawnienia transmisji danych poprzez identyfikację najbardziej wydajnej ścieżki węzła prowadzącej do miejsca docelowego danego ładunku.

Unikalne podejście do złośliwego oprogramowania przy użyciu wielu narzędzi

Lisandro Ubiedo, badacz bezpieczeństwa w Kaspersky, wyjaśnia, że tym, co czyni to szkodliwe oprogramowanie wyjątkowym, jest wykorzystanie technologii NKN do odbierania i wysyłania danych od i do swoich konkurentów, a także wykorzystanie Go do generowania różnych architektur, które mogą infekować różne typy systemów .

Działa jak backdoor zapewniający nieautoryzowany dostęp, a większość jego poleceń koncentruje się na trwałości, wykonywaniu poleceń i gromadzeniu informacji. Szkodnik może na przykład przechwytywać zrzuty ekranu, identyfikując granice wyświetlania, konwertować je do formatu PNG i przesyłać do mistrza bota, zgodnie z Analiza szkodliwego oprogramowania NKAbuse przeprowadzona przez firmę Kaspersky.

Jednocześnie działa jak zalew, uruchamiając destrukcyjne ataki typu rozproszona odmowa usługi (DDoS), które mogą zakłócać docelowe serwery i sieci, niosąc ryzyko znaczącego wpływu na operacje organizacyjne.

„To potężny implant dla systemu Linux z funkcjami typu Flooder i Backdoor, który może atakować cel jednocześnie przy użyciu wielu protokołów, na przykład HTTP, DNS lub TCP, a także umożliwia osobie atakującej kontrolowanie systemu i wydobywanie z niego informacji” – mówi Ubiedo . „Wszystko w tym samym implancie.”

Implant zawiera również strukturę „Heartbeat” do regularnej komunikacji z głównym botem, przechowującą dane na zainfekowanym hoście, takie jak PID, adres IP, pamięć i konfiguracja.

Dodaje, że zanim to szkodliwe oprogramowanie pojawiło się na wolności, istniało narzędzie weryfikacyjne (PoC) o nazwie NGLite, które badało możliwość wykorzystania NKN jako narzędzia do zdalnej administracji, ale nie było ono tak szeroko rozwinięte ani tak w pełni uzbrojone jako NKAbuse.

Blockchain używany do maskowania złośliwego kodu

Sieci peer-to-peer były już do tego przyzwyczajone rozpowszechniać złośliwe oprogramowanie, w tym „robak chmurowy” odkryty przez jednostkę 42 sieci Palo Alto w lipcu 2023 r., uważany za pierwszy etap szerszego operacja wydobywania kryptowalut.

W październiku odkryto, że wykorzystywana jest kampania ClearFake zastrzeżona technologia blockchain aby ukryć szkodliwy kod, dystrybuując złośliwe oprogramowanie, takie jak RedLine, Amadey i Lumma, poprzez zwodnicze kampanie aktualizacji przeglądarek.

Kampania ta, wykorzystująca technikę zwaną „EtherHiding”, pokazała, w jaki sposób napastnicy wykorzystują blockchain poza kradzieżą kryptowalut, podkreślając jego zastosowanie do ukrywania różnorodnych złośliwych działań.

„[Wykorzystanie] technologii blockchain zapewnia zarówno niezawodność, jak i anonimowość, co wskazuje na potencjał tego botnetu do stałego rozwoju w miarę upływu czasu, pozornie pozbawionego możliwego do zidentyfikowania centralnego kontrolera” – zauważono w raporcie firmy Kaspersky.

Aktualizacja programu antywirusowego i instalacja EDR

Warto zauważyć, że złośliwe oprogramowanie nie ma mechanizmu samorozprzestrzeniania się — zamiast tego polega na tym, że ktoś wykorzystuje lukę w zabezpieczeniach w celu wdrożenia początkowej infekcji. Na przykład w atakach zaobserwowanych przez Kaspersky łańcuch ataków rozpoczynał się od wykorzystania starej luki w zabezpieczeniach Apache Struts 2 (CVE-2017-5638, która, nawiasem mówiąc, jest tym samym błędem, który został użyty do uruchomienia masowe naruszenie danych Equifax w 2017 r).

Dlatego też, aby zapobiec atakom ukierunkowanym ze strony znanych lub nieznanych ugrupowań zagrażających wykorzystujących NKAbuse, Kaspersky zaleca organizacjom aktualizowanie systemów operacyjnych, aplikacji i oprogramowania antywirusowego w celu usunięcia znanych luk w zabezpieczeniach.

Po udanym exploitu złośliwe oprogramowanie infiltruje urządzenia ofiary, uruchamiając zdalny skrypt powłoki (setup.sh) hostowany przez atakujących, który pobiera i uruchamia implant złośliwego oprogramowania drugiego etapu dostosowany do docelowej architektury systemu operacyjnego, przechowywany w katalogu /tmp dla wykonanie.

W rezultacie firma zajmująca się bezpieczeństwem zaleca również wdrożenie rozwiązań do wykrywania i reagowania na punkty końcowe (EDR) w celu wykrywania cyberaktywności po naruszeniu, badania i szybkiego naprawiania incydentów.

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- PlatoData.Network Pionowe generatywne AI. Wzmocnij się. Dostęp tutaj.

- PlatoAiStream. Inteligencja Web3. Wiedza wzmocniona. Dostęp tutaj.

- PlatonESG. Węgiel Czysta technologia, Energia, Środowisko, Słoneczny, Gospodarowanie odpadami. Dostęp tutaj.

- Platon Zdrowie. Inteligencja w zakresie biotechnologii i badań klinicznych. Dostęp tutaj.

- Źródło: https://www.darkreading.com/cloud-security/nkabuse-malware-blockchain-hide-linux-iot

- :ma

- :Jest

- 000

- 2023

- 60

- 7

- a

- dostęp

- Stosownie

- zajęcia

- aktorzy

- Dzieje Apostolskie

- adres

- Dodaje

- administracja

- Algorytmy

- Wszystkie kategorie

- dopuszczać

- również

- an

- analiza

- i

- Anonimowość

- antywirusowe

- Apache

- aplikacje

- architektura

- SĄ

- ARM

- uzbrojony

- AS

- At

- atakować

- Ataki

- tylne drzwi

- BE

- być

- zanim

- rozpoczął

- Poza

- blockchain

- blockchain technologia

- Bot

- obie

- Botnet

- miedza

- naruszenie

- przeglądarka

- Bug

- ale

- by

- nazywa

- Kampania

- Kampanie

- CAN

- możliwości

- zdobyć

- noszenie

- centrowania

- centralny

- łańcuch

- Chmura

- kod

- Kolumbia

- Komunikacja

- kompleks

- ukryć

- systemu

- kontrola

- kontroler

- konwertować

- mógłby

- kryptowaluta

- dane

- naruszenie danych

- DDoS

- Zdecentralizowane

- Denial of Service

- rozwijać

- wdrażanie

- Wdrożenie

- miejsce przeznaczenia

- Wykrywanie

- rozwinięty

- urządzenia

- różne

- odkryty

- Wyświetlacz

- Zakłócać

- dystrybuowane

- rozdzielczy

- inny

- dns

- pliki do pobrania

- wydajny

- zatrudnia

- Punkt końcowy

- zapewnia

- Equifax

- przykład

- Wykonuje

- egzekucja

- Rozszerzać

- Objaśnia

- Wykorzystać

- eksploatacja

- wykorzystywanie

- exploity

- zbadane

- obszernie

- wyciąg

- Firma

- i terminów, a

- W razie zamówieenia projektu

- od

- w pełni

- Funkcje

- zebranie

- Generować

- dany

- Go

- przyznać

- szkodliwy

- Have

- Ukryj

- podświetlanie

- gospodarz

- hostowane

- gospodarze

- W jaki sposób

- http

- HTTPS

- identyfikacja

- wpływ

- in

- incydent

- obejmuje

- Włącznie z

- wskazuje

- Informacja

- początkowy

- przykład

- zamiast

- Internet

- Internet przedmiotów

- śledztwo

- Internet przedmiotów

- IP

- Adres IP

- IT

- JEGO

- jpg

- lipiec

- Kaspersky

- Trzymać

- kopać

- znany

- wodowanie

- lubić

- linux

- relacja na żywo

- maszyny

- WYKONUJE

- malware

- maska

- mistrz

- mechanizm

- Pamięć

- Meksyk

- jeszcze

- większość

- wielokrotność

- sieć

- sieci

- sieci

- Nie

- węzeł

- węzły

- zauważyć

- październik

- of

- poza

- urzędnik

- Stary

- on

- operacyjny

- system operacyjny

- operacje

- or

- organizacyjny

- organizacji

- OS

- koniec

- Palo Alto

- ścieżka

- peer to peer

- Tracker

- uporczywość

- Miejsca

- plato

- Analiza danych Platona

- PlatoDane

- PoC

- możliwość

- potencjał

- mocny

- zapobiec

- poprzednio

- protokół

- protokoły

- otrzymać

- zaleca

- regularny

- niezawodność

- zdalny

- raport

- badacz

- odpowiedź

- dalsze

- Ryzyko

- Routing

- bieganie

- s

- taki sam

- mówią

- screeny

- scenariusz

- bezpieczeństwo

- pozornie

- wysłać

- Serwery

- usługa

- ustawienie

- Powłoka

- prezentowany

- znacznie

- jednocześnie

- Tworzenie

- Rozwiązania

- Ktoś

- wyrafinowany

- STAGE

- stale

- przechowywany

- przechowywania

- opływowy

- Struktura

- udany

- system

- systemy

- dostosowane

- cel

- ukierunkowane

- kierowania

- technika

- Technologia

- niż

- że

- Połączenia

- kradzież

- Im

- następnie

- Tam.

- rzeczy

- to

- w tym tygodniu

- myśl

- groźba

- podmioty grożące

- Przez

- czas

- do

- narzędzie

- w kierunku

- przekazać

- typy

- Nieupoważniony

- wyjątkowy

- jednostka

- nieznany

- Aktualizacja

- zaktualizowane

- posługiwać się

- używany

- zastosowania

- za pomocą

- Wykorzystując

- różnorodny

- wszechstronny

- Ofiara

- Wietnam

- Luki w zabezpieczeniach

- wrażliwość

- była

- nie był

- tydzień

- DOBRZE

- poszedł

- Co

- który

- szerszy

- Dziki

- w

- robak

- napisany

- zefirnet