Czas czytania: 5 minuty

Czas czytania: 5 minuty

Od 2013 roku złośliwe oprogramowanie CryptoLocker przebija się przez Internet w różnych formach, w różnych iteracjach. CryptoLocker to trojan ransomware, który atakuje komputery z systemem Microsoft Windows i jest szczególnie popularny wśród cyberprzestępców ze względu na możliwość czytania pliku, szyfrowania go, nadpisywania oryginalnego pliku zaszyfrowanym plikiem oraz żądania okupu za jego zwrot.

[Należy zauważyć, że technologia zabezpieczania Comodo chroni klientów przed CryptoLocker, co zostało podkreślone w poście na blogu w 2013 roku: https://blog.comodo.com/it-security/cryptolocker-virus-best-practices-to-ensure-100-immunity/]

Ponieważ CryptoLocker pozostaje popularny wraz z ewolucją złośliwego oprogramowania, ewoluowały również metody obchodzenia oprogramowania zabezpieczającego, a cyberzłodzieje codziennie wprowadzają nowe techniki.

Wprowadź faks.

Inżynierowie z Comodo Threat Research Labs odkryli niedawny atak phishingowy polegający na wysyłaniu losowych wiadomości e-mail do firm i konsumentów na całym świecie z załącznikami oznaczonymi jako faks.

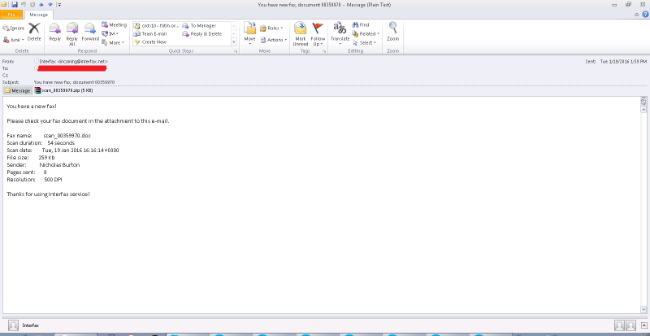

Temat e-maila to „Masz nowy faks, dokument 00359970”, a treść e-maila to zwykła wiadomość faksowa (a przynajmniej tak się wydaje)

Zrzut ekranu z wiadomościami phishingowymi „faksami” znajduje się poniżej.

To, co sprawia, że ten nowy szczep złośliwego oprogramowania jest wyjątkowy, to fakt, że w rzeczywistości jest to dwuczęściowy system złośliwego oprogramowania, który uruchamia jednocześnie plik wykonywalny i plik wsadowy. Według inżynierów z Comodo, skrypty są podzielone na oddzielne pliki wykonywalne, dzięki czemu rozmiar pliku wykonywalnego do szyfrowania jest mniejszy niż 3 KB – co pozwala na przejście rozmiaru pliku przez wiele warstw bezpieczeństwa.

Oryginalny skrypt nie kończy działania po pobraniu programu szyfrującego, kontynuuje wykonywanie, a także tworzy plik wsadowy i uruchamia CryptoLocker.

Złośliwe zachowanie pojawia się w następnym kroku i ujawnia się tylko w połączeniu zarówno pliku wykonywalnego, jak i pliku wsadowego, który jest tworzony w czasie wykonywania.

Korzystanie z hasła faksu lub e-faksu powoduje, że ludzie otwierają wiadomość e-mail, a następnie klikają załącznik, aby wyświetlić faks.

Comodo Laboratorium Badań nad Zagrożeniami Zespół zidentyfikował tę kampanię phishingową na podstawie analizy adresów IP, domeny i adresu URL.

„Ten rodzaj nowego szczepu złośliwego oprogramowania jest innowacyjny – bierze kilka prostych pomysłów na programowanie i łączy je z negatywnymi intencjami. Ci cyberprzestępcy wyraźnie poświęcają wiele testów, badań, analiz i programów, aby tak się stało” – powiedział Fatih Orhan, dyrektor ds. technologii w Comodo i kierownik Laboratorium Badań Zagrożeń Comodo. „Wzięcie starszego pomysłu technologicznego, takiego jak e-faks, i użycie go ze zaktualizowanym kodem i szczepem złośliwego oprogramowania, takim jak CryptoLocker, łączy dwie szkoły myślenia. Cyberprzestępcy nadal próbują wykorzystać firmy i konsumentów, więc ostrzeżeniem dla opinii publicznej jest wystrzeganie się tego, co klikasz w takiej wiadomości e-mail – może to mieć poważne konsekwencje”.

Zespół Comodo Threat Research Labs składa się z ponad 40 specjalistów ds. bezpieczeństwa IT, etycznych hakerów, informatyków i inżynierów, zatrudnionych na pełny etat w Comodo, analizujących i filtrujących spam, phishing i złośliwe oprogramowanie z całego świata. Zespół, który ma biura w Stanach Zjednoczonych, Turcji, Ukrainie, Filipinach i Indiach, codziennie analizuje ponad milion potencjalnych elementów phishingu, spamu lub innych złośliwych/niechcianych wiadomości e-mail, wykorzystując spostrzeżenia i ustalenia do zabezpieczenia i ochrony obecnej bazy klientów oraz szeroko pojętą społeczność publiczną, korporacyjną i internetową.

Jeśli uważasz, że środowisko IT Twojej firmy jest atakowane przez phishing, złośliwe oprogramowanie, oprogramowanie szpiegujące lub cyberataki, skontaktuj się z konsultantami ds. bezpieczeństwa w Comodo: https://enterprise.comodo.com/contact-us.php

Zrzut ekranu złośliwej wiadomości e-mail został przechwycony poniżej:

Dla administratora systemu i dyrektorów IT szczegółowe informacje na temat działania złośliwego oprogramowania znajdują się poniżej:

Trudna część historii tego e-maila phishingowego kryje się w odszyfrowanej wiadomości. Ten skrypt próbuje pobrać plik z jednego z „www.foulmouthedcatlady.com, kashfianlaw.com, totalpraisetrax.com” i zapisać go w %temp% jako 770646_crypt.exe (więc dla każdego użytkownika jest to coś w rodzaju C:/ Users /twoja_nazwa_użytkownika/AppData/Local/Temp/ i 770646 to po prostu liczba losowa).

Interesujące jest to, że pobrany plik wykonywalny nie jest wykonywany bezpośrednio, ponieważ sam w sobie nie jest plikiem złośliwego oprogramowania. Jest to tylko plik wykonywalny, który służy do wykonywania szyfrowania i nie ma niczego innego w środku. I to również czyni go wyjątkowym, ponieważ rozmiar pliku to zaledwie 2560 bajtów (mniej niż 3KB!!!). Zdekompilowany kod zawiera zaledwie 40-50 linii kodu. Ten plik może ominąć wiele filtrów bezpieczeństwa na różnych poziomach sieci.

Tak więc, jeśli ten plik nie jest złośliwym oprogramowaniem, a tylko programem szyfrującym, jakie jest złośliwe zachowanie? Oryginalny skrypt (nie dokładnie pierwszy, ale odszyfrowany) nie kończy się po pobraniu programu szyfrującego. Kontynuuje wykonywanie, a także tworzy kolejny plik wsadowy. Nazywa ten nowy plik wsadowy jako 770646_tree.cmd i zapisuje go w tym samym katalogu (%temp%). W rzeczywistości ten plik wsadowy jest faktycznym źródłem złośliwego zachowania. Najpierw przeszukuje wszystkie dyski (sprawdza cały alfabet od A do Z) i wyszukuje każdy katalog na każdym dysku, przeszukuje wszystkie katalogi podrzędne i znajduje pliki dokumentów, pdfy, pliki archiwalne, kody źródłowe, dane multimedialne, pliki konfiguracyjne, pliki rysunków i wiele innych typów plików.

Lista typów plików, które przeszukuje, to ponad 70, w tym (ale nie tylko):

*.zip *.rar *.xls *.xlsx *.doc *.docx *.pdf *.rtf *.ppt *.pptx *.jpg *.tif *.avi *.mpg itp…

Gdy zostanie znaleziony plik pasujący do jednego z tych rozszerzeń, program szyfrujący (pobrany plik wykonywalny) jest wykonywany dla tego pliku. Program szyfrujący nie zmienia rozszerzenia pliku ani niczego innego, po prostu szyfruje zawartość i pozostawia plik. Po zakończeniu szyfrowania wszystkich plików we wszystkich folderach i na wszystkich dyskach plik szyfrujący jest usuwany przez plik wsadowy.

Następnie plik wsadowy tworzy również plik Readme (o nazwie 770646_readme.txt) i zapisuje w nim następujący tekst:

UWAGA:

Wszystkie Twoje dokumenty, zdjęcia, bazy danych i inne ważne pliki osobiste zostały zaszyfrowane przy użyciu silnego algorytmu RSA-1024 z unikalnym kluczem.

Aby przywrócić swoje pliki, musisz zapłacić 0.5 BTC (bitcoiny). Aby to zrobić:

1. Utwórz portfel Bitcoin tutaj:

https://blockchain.info/wallet/new

2. Kup 0.5 BTC za gotówkę, korzystając z wyszukiwarki tutaj:

https://localbitcoins.com/buy_bitcoins

3. Wyślij 0.5 BTC na ten adres Bitcoin:

1CWG5JHDZqHPF1W8sAnUw9vD8xsBcNZavJ

4. Wyślij dowolny e-mail na adres:

kluczbtc@inbox.com

Następnie otrzymasz e-mail ze szczegółowymi instrukcjami przywracania plików.

Pamiętaj: nikt nie może Ci pomóc oprócz nas. Ponowna instalacja systemu Windows, zmiana nazw plików itp. nie ma sensu.

Twoje pliki zostaną odszyfrowane tak szybko, jak dokonasz płatności.

Najpierw otwiera ten plik w edytorze notatnika, a następnie kopiuje ten plik na pulpit użytkownika jako nowy plik o nazwie DECRYPT_YOUR_FILES.txt . Plik wsadowy dodaje również wpis do rejestru dla automatycznego uruchamiania podczas uruchamiania systemu Windows, który wyświetla ten sam komunikat readme przy pierwszym uruchomieniu komputera. Wreszcie, plik wsadowy również sam się usuwa.

Podsumowanie inżynierów Comodo:

Jak widać z analizy, cel szyfrowania plików jest regularny i znany wszystkim ekspertom ds. bezpieczeństwa. Ale wybrana metoda infiltracji i prezentowania zachowania szyfrowania tutaj jest inna, ponieważ pobrany plik wykonywalny sam w sobie nie jest złośliwy i spełnia tylko część całkowitego celu. Druga część jest wykonywana przez skrypt wsadowy, który jest tworzony w czasie wykonywania (więc nie istnieje na początku). Kombinacja wykonania obu plików tworzy ostateczną złośliwą intencję, która polega na zaszyfrowaniu wszystkich plików. Ta metoda może z pewnością ominąć niektóre filtry i produkty zabezpieczające, ze względu na dwa czynniki:

-

- zawartość i rozmiar pliku wykonywalnego są zbyt niskie (mniej niż 3 KB) i ostatecznie nie zawierają złośliwego zachowania.

- Złośliwe zachowanie jest pokazywane tylko przy połączeniu zarówno pliku wykonywalnego, jak i pliku wsadowego, który jest tworzony w czasie wykonywania.

ROZPOCZNIJ DARMOWY OKRES PRÓBNY ODBIERZ SWOJĄ NATYCHMIASTOWĄ KARTĘ BEZPIECZEŃSTWA ZA DARMO

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- PlatoAiStream. Analiza danych Web3. Wiedza wzmocniona. Dostęp tutaj.

- Wybijanie przyszłości w Adryenn Ashley. Dostęp tutaj.

- Źródło: https://blog.comodo.com/comodo-news/e-fax-contain-cryptolocker/

- :ma

- :Jest

- :nie

- $W GÓRĘ

- 1

- 70

- a

- zdolność

- Stosownie

- w poprzek

- faktycznie

- adres

- Dodaje

- Korzyść

- Po

- ponownie

- algorytm

- Wszystkie kategorie

- pozwala

- Alfabet

- również

- wśród

- ilość

- an

- analiza

- ćwiczenie

- Analizując

- i

- Inne

- każdy

- Archiwum

- SĄ

- AS

- At

- atakować

- z powrotem

- baza

- BE

- bo

- być

- Początek

- jest

- poniżej

- Strzec się

- Bitcoin

- adres bitcoin

- Bitcoin Wallet

- Bitcoins

- Blog

- obie

- Bringing

- Złamany

- BTC

- biznes

- ale

- kupować

- by

- Kampania

- CAN

- Gotówka

- ostrożność

- zmiana

- Wykrywanie urządzeń szpiegujących

- Dzieci

- wyraźnie

- kliknij

- kod

- COM

- połączenie

- łączenie

- jak

- byliśmy spójni, od początku

- społeczność

- Firma

- komputer

- komputery

- systemu

- Konsekwencje

- Konsultanci

- Konsumenci

- skontaktuj się

- zawierać

- Ograniczenie

- zawiera

- zawartość

- ciągły

- kontynuując

- mógłby

- Stwórz

- stworzony

- tworzy

- Aktualny

- klient

- Klientów

- cyberataki

- cyberprzestępcy

- Bezpieczeństwo cybernetyczne

- codziennie

- dane

- Bazy danych

- dzień

- Kreowanie

- stacjonarny

- szczegółowe

- detale

- różne

- bezpośrednio

- Dyrektor

- katalogi

- Dyrektorzy

- odkryty

- do

- dokument

- dokumenty

- robi

- Nie

- domena

- na dół

- pobieranie

- rysunek

- napęd

- z powodu

- każdy

- redaktor

- e-maile

- pracowników

- szyfrowane

- szyfrowanie

- Inżynierowie

- Enterprise

- wejście

- Środowisko

- szczególnie

- itp

- etyczny

- wydarzenie

- ostatecznie

- ewoluowały

- dokładnie

- Z wyjątkiem

- wyjątkowy

- egzekucja

- pokazać

- istnieć

- eksperci

- rozbudowa

- rozszerzenia

- Czynniki

- faksem

- czuć

- filet

- Akta

- filtracja

- filtry

- finał

- znajduje

- i terminów, a

- następujący

- W razie zamówieenia projektu

- formularze

- znaleziono

- Darmowy

- od

- pełny

- otrzymać

- globus

- cel

- chwycić

- hakerzy

- zdarzyć

- Have

- pomoc

- tutaj

- Podświetlony

- W jaki sposób

- How To

- HTTPS

- pomysł

- pomysły

- zidentyfikowane

- if

- ważny

- in

- Włącznie z

- Indie

- Innowacyjny

- spostrzeżenia

- natychmiastowy

- instrukcje

- zamiar

- intencje

- ciekawy

- Internet

- najnowszych

- wprowadzono

- IP

- IT

- to bezpieczeństwo

- iteracje

- JEGO

- samo

- jpg

- właśnie

- Klawisz

- znany

- laboratorium

- Labs

- duży

- uruchamia

- nioski

- prowadzić

- poziomy

- leży

- lubić

- Ograniczony

- linie

- Lista

- WYGLĄD

- niski

- zrobiony

- robić

- WYKONUJE

- Dokonywanie

- malware

- wiele

- wyraźny

- dopasowywanie

- Maksymalna szerokość

- Może..

- jedynie

- wiadomość

- metoda

- metody

- Microsoft

- Microsoft Windows

- milion

- jeszcze

- multimedialny

- O imieniu

- Nazwy

- ujemny

- sieć

- Nowości

- Następny

- numer

- of

- biura

- Stary

- on

- ONE

- tylko

- koncepcja

- otwiera

- or

- oryginalny

- Inne

- na zewnątrz

- część

- przechodzić

- Zapłacić

- płatność

- Ludzie

- wykonać

- wykonuje

- osobisty

- Filipiny

- phishing

- atak phishingowy

- ZDJĘCIA

- PHP

- sztuk

- plato

- Analiza danych Platona

- PlatoDane

- Popularny

- Post

- potencjał

- Produkty

- specjalistów

- chronić

- publiczny

- Szybki

- przypadkowy

- Okup

- ransomware

- Czytaj

- otrzymać

- niedawny

- rejestr

- regularny

- szczątki

- Badania naukowe

- przywracać

- powrót

- run

- bieganie

- s

- Powiedział

- taki sam

- Zapisz

- Szkoły

- Naukowcy

- karta z punktami

- Ekran

- skrypty

- Szukaj

- poszukiwania

- bezpieczne

- bezpieczeństwo

- wydaje

- widziany

- wybrany

- wysłać

- wysyłanie

- oddzielny

- poważny

- powinien

- pokazane

- Targi

- Prosty

- Rozmiar

- So

- Tworzenie

- kilka

- coś

- Źródło

- spam

- spyware

- startup

- Ewolucja krok po kroku

- Historia

- silny

- przedmiot

- system

- Brać

- biorąc

- cele

- zespół

- Techniki

- Technologia

- Testowanie

- niż

- że

- Połączenia

- Filipiny

- Im

- następnie

- Te

- to

- myśl

- groźba

- Przez

- czas

- do

- razem

- Kwota produktów:

- trojański

- Turcja

- drugiej

- rodzaj

- typy

- nas

- Ukraina

- dla

- wyjątkowy

- zaktualizowane

- Nowości

- URL

- us

- używany

- Użytkownik

- za pomocą

- różnorodny

- Zobacz i wysłuchaj

- Portfel

- Droga..

- DOBRZE

- były

- Co

- jeśli chodzi o komunikację i motywację

- który

- cały

- będzie

- okna

- w

- słowo

- działa

- You

- Twój

- zefirnet

- Zamek błyskawiczny