Czas czytania: 5 minuty

Czas czytania: 5 minuty

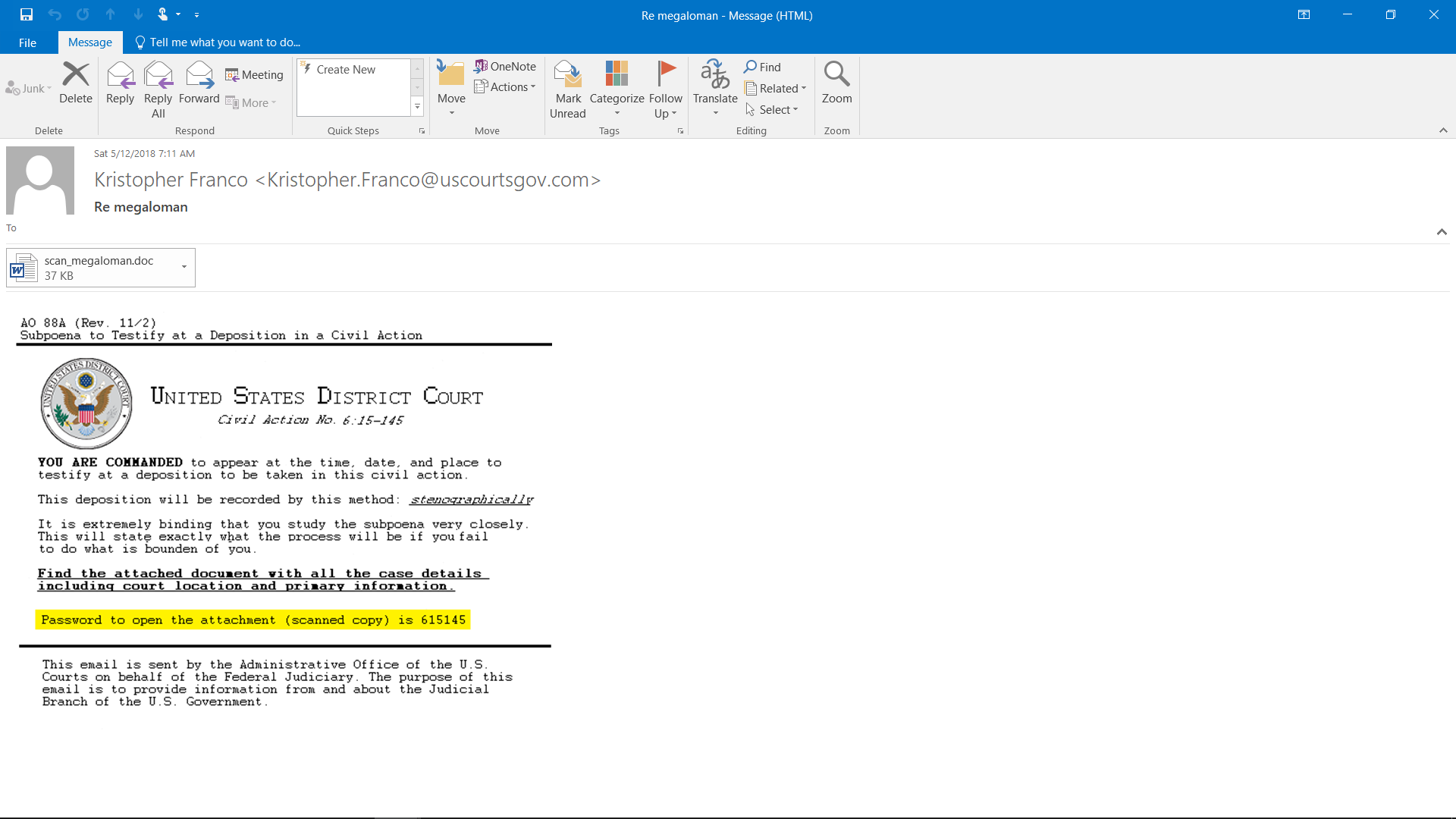

Czy byłbyś przerażony lub przynajmniej zaniepokojony, gdybyś znalazł w swojej skrzynce e-mail wezwanie do sądu okręgowego w USA? Większość ludzi zdecydowanie by to zrobiła. Właśnie na to liczyli złośliwi atakujący, przeprowadzając ten masowy atak z rosyjskich adresów IP przy użyciu wyrafinowanego i przebiegłego ładunku ransomware.

Inżynieria społeczna: fałszywa władza wywołuje prawdziwy strach

3582 użytkowników stało się celem tego szkodliwego e-maila pod postacią wezwania do sądu okręgowego Stanów Zjednoczonych.

Jak widać, wiadomość e-mail zawiera całą gamę socjotechnicznych sztuczek, które mają przekonać użytkowników do otwarcia złośliwego załącznika. Przeważnie sprawcy próbują grać na emocjonalnych łańcuchach strachu, autorytetu i ciekawości, aby manipulować ofiarami. Zainstalowanie tego stanu pobudzenia emocjonalnego w umysłach odbiorców ma na celu stłumienie ich zdolności do krytycznego myślenia i skłonienie ich do pochopnego działania.

Również adres e-mail nadawcy to „Uscourtgove.com”, co oczywiście jest fałszywe, ale zwiększa wiarygodność wiadomości e-mail. Posiadanie hasła do załącznika wzmacnia poczucie solidności poczty. Temat wiadomości e-mail to „megaloman”, a załączony dokument nazywa się „scan.megaloman.doc”. To dopasowanie dodaje również niewielkich akcentów wiarygodności. A wisienką na torcie jest grożenie ofierze odpowiedzialnością, jeśli „nie zrobi tego” (a jedynym sposobem, aby to sprawdzić, jest otwarcie pliku w załączniku).

Ten manipulacyjny koktajl wysadzający jest potężnym narzędziem, które pomaga sprawcom uzyskać to, czego chcą. Dlatego ryzyko, że wiele osób padnie ofiarą tego oszustwa, jest bardzo wysokie.

Zobaczmy teraz, co się stanie, jeśli użytkownik otworzy plik w załączniku.

Złośliwe oprogramowanie: najpierw ukrywa się, a następnie trafia

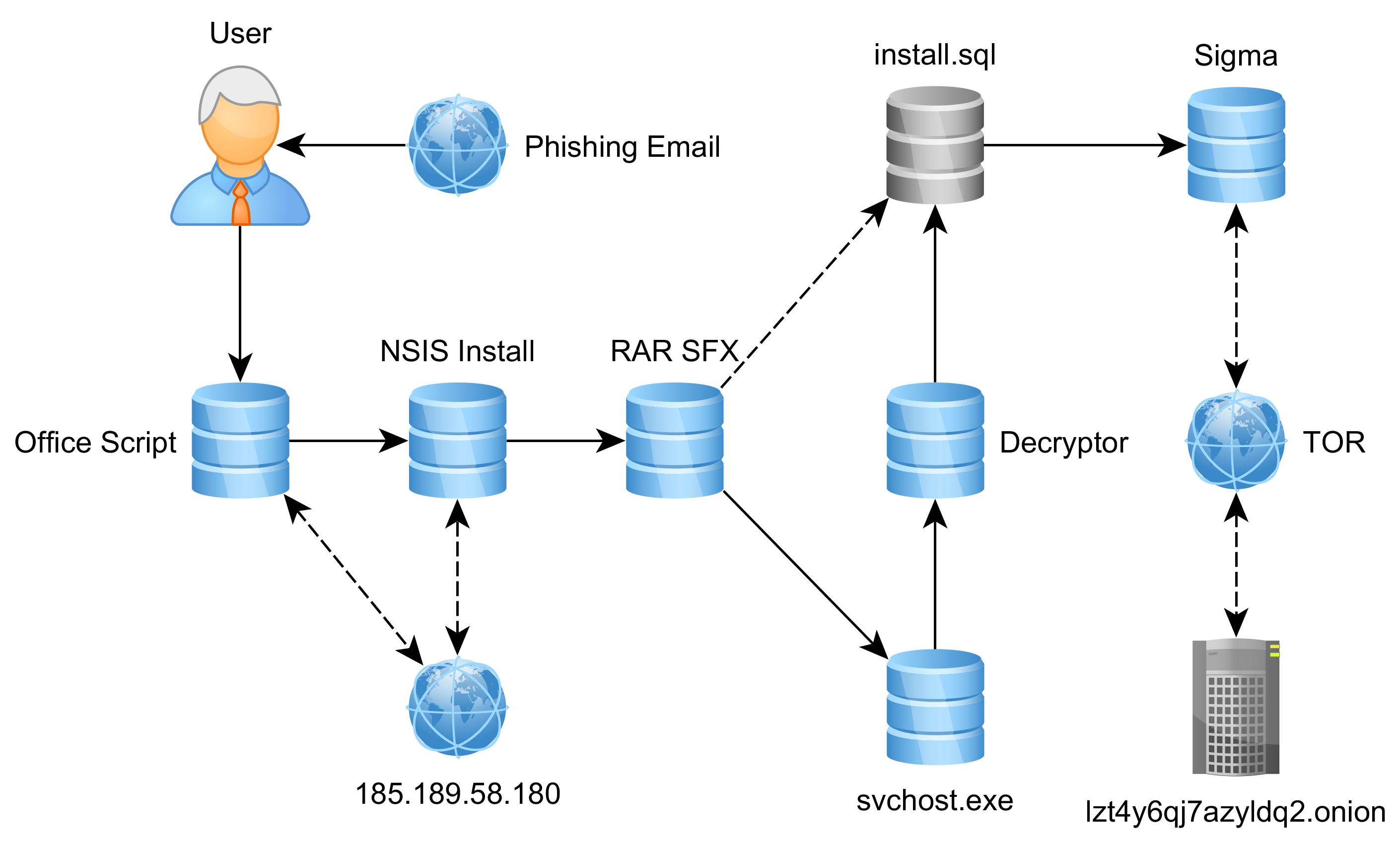

Oczywiście nie ma to nic wspólnego z wezwaniem do sądu. W rzeczywistości, jak Laboratoria badań zagrożeń Comodo analitycy odkryli, że jest to nowy wariant przebiegłego i wyrafinowanego oprogramowania ransomware Sigma, które szyfruje pliki na zainfekowanej maszynie i wymusza okup w celu ich odszyfrowania.

Jak działa ransomware Sigma:

Cechą szczególną tego nowego wariantu Sigmy jest to, że prosi użytkownika o wprowadzenie hasła. Hm… hasło do złośliwego oprogramowania? Może to brzmieć dziwnie, w rzeczywistości ma jasny cel: większe zaciemnianie złośliwego oprogramowania przed wykryciem.

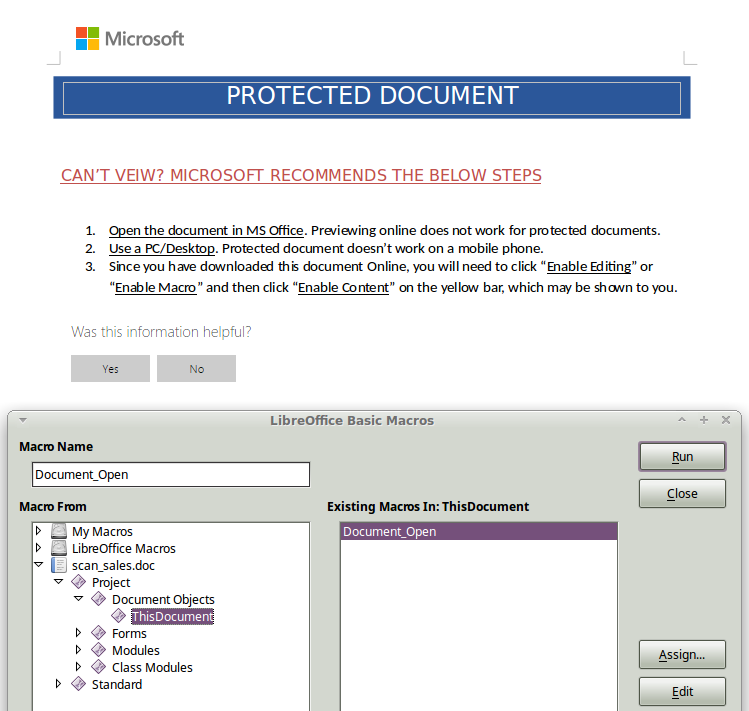

Ale nawet jeśli użytkownik wprowadzi hasło, plik nie zostanie uruchomiony natychmiast. Jeśli makra są wyłączone na maszynie ofiary, przekonująco prosi o ich wyłączenie. Zwróć uwagę, jak ten wymóg pasuje do całej strategii napastników: jeśli jest to wiadomość z sądu, z pewnością może to być dokument chroniony, prawda?

Ale w rzeczywistości plik zawiera złośliwy VBScript, który należy uruchomić, aby rozpocząć instalację złośliwego oprogramowania na komputerze ofiary. Pobiera kolejną część złośliwego oprogramowania z serwera atakujących, zapisuje go w folderze% TEMP%, maskuje go jako svchost.exe proces i wykonuje go. To svchost.exe działa jako dropper, aby pobrać jeszcze jedną część złośliwego oprogramowania. Następnie za pomocą dość długiego łańcucha działań - ponownie dla silniejszego zaciemnienia - uzupełnia złośliwy ładunek i uruchamia go.

Złośliwe oprogramowanie wygląda naprawdę imponująco dzięki różnorodnym sztuczkom służącym do ukrycia i uniknięcia wykrycia. Przed uruchomieniem sprawdza środowisko pod kątem maszyny wirtualnej lub piaskownic. Jeśli wykryje, złośliwe oprogramowanie sam siebie zabije. Ukrywa swój złośliwy proces i wpisy rejestru jako legalne, takie jak „svchost.exe” i „chrome”. I to nie wszystko.

W przeciwieństwie do niektórych jego zamknięć ransomware krewnych, Sigma nie działa od razu, ale czai się i najpierw przeprowadza tajny rekonesans. Tworzy listę wartościowych plików, zlicza je i wysyła tę wartość do swojego serwera C&C wraz z innymi informacjami o maszynie ofiary. Jeśli nie znaleziono żadnych plików, Sigma po prostu usuwa się. Nie infekuje również komputera, jeśli dowie się, że jego kraj to Federacja Rosyjska lub Ukraina.

Połączenie złośliwego oprogramowania z serwerem Command-and-Control jest również skomplikowane. Ponieważ serwer jest oparty na TOR, Sigma wykonuje sekwencję kroków:

1. Pobiera oprogramowanie TOR, korzystając z tego łącza: https://archive.torproject.org/tor-package-archive/torbrowser/7.0/tor-win32-0.3.0.7.zip

2. Zapisuje go w% APPDATA% jako System.zip

3. Rozpakowuje go do% APPDATA% MicrosoftYOUR_SYSTEM_ID

4. Usuwa plik System.zip

5. Zmienia nazwę Tortor.exe na svchost.exe

6. Wykonuje go

7. Odczekuje chwilę i wysyła swoje żądanie

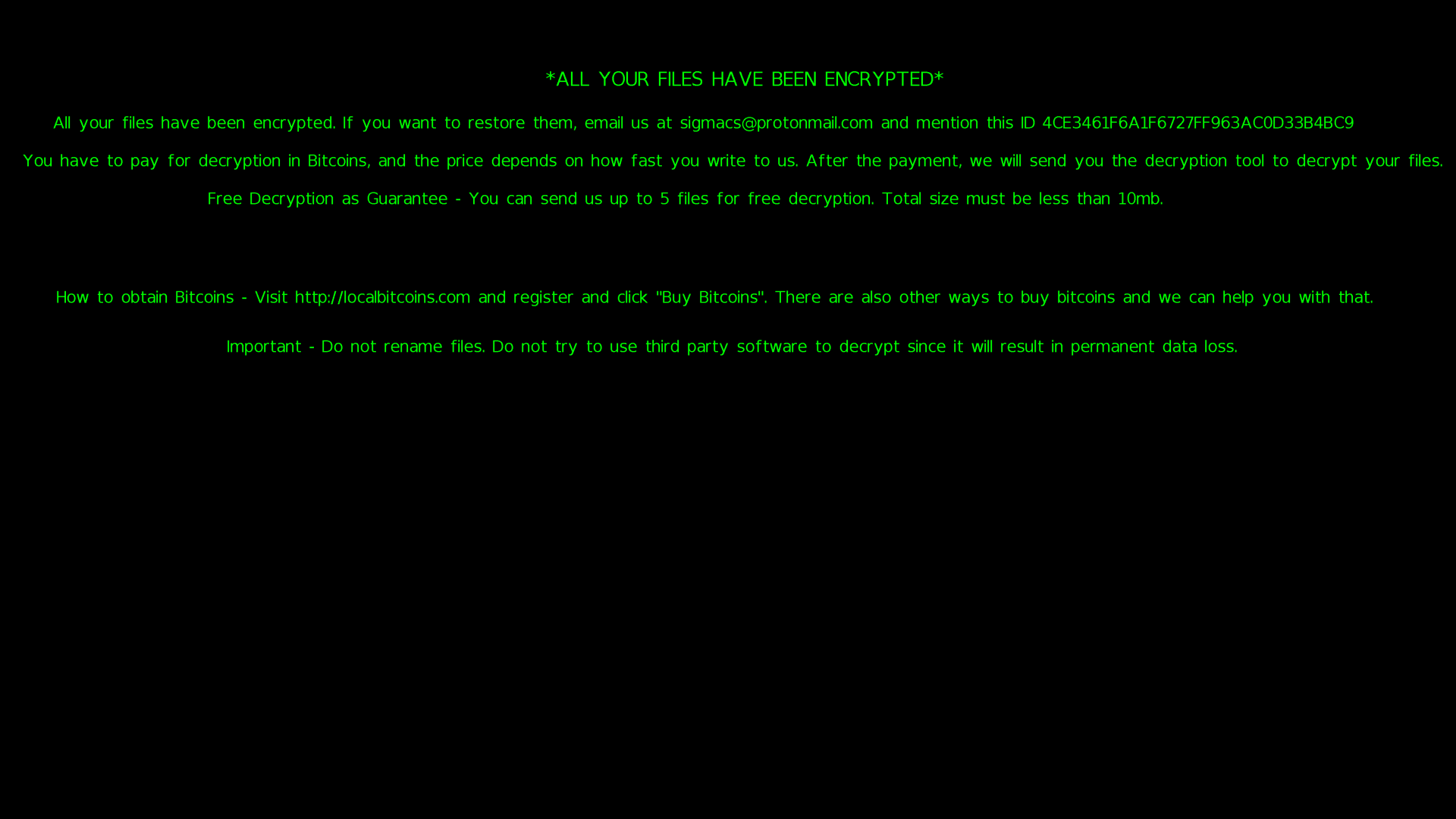

Dopiero potem Sigma zaczyna szyfrować pliki na komputerze ofiary. Następnie żądanie okupu przechwyci ekran zatrutej maszyny.

I… finita la commedia. Jeśli ofiara nie przygotowała wcześniej kopii zapasowych, jej dane zostaną utracone. Nie ma sposobu, aby je przywrócić.

Ochrona: jak walczyć

„Stawienie czoła złośliwemu oprogramowaniu tak wyrafinowanemu z obu stron, sztuczkom socjotechnicznym i projektowi technicznemu jest trudnym wyzwaniem nawet dla użytkowników świadomych bezpieczeństwa” - mówi Fatih Orhan, szef Comodo Laboratoria badające zagrożenia. „Aby chronić się przed takimi przebiegłymi atakami, trzeba mieć coś bardziej niezawodnego niż tylko świadomość ludzi. W takim przypadku prawdziwe rozwiązanie musi dawać 100% gwarancję, że Twoje zasoby nie ucierpią, nawet jeśli ktoś złapie przynętę oszustów i uruchomi złośliwe oprogramowanie.

To jest dokładnie to, co ekskluzywne Technologia automatycznego zamykania Comodo daje naszym klientom: każdy przybyły nieznany plik jest automatycznie umieszczany w bezpiecznym środowisku, w którym można go uruchomić bez żadnej możliwości uszkodzenia hosta, systemu lub sieci. I pozostanie w tym środowisku, dopóki analitycy Comodo go nie zbadają. Dlatego żaden z klientów Comodo nie ucierpiał w wyniku tego podstępnego ataku ”.

Żyj bezpiecznie z Comodo!

Poniżej znajduje się mapa cieplna i adresy IP użyte w ataku

Atak został przeprowadzony z 32 adresów IP z Rosji (Sankt Petersburg) z wiadomości e-mail Kristoph.Franko@uscourtsgov.com która domena najprawdopodobniej została stworzona specjalnie na potrzeby ataku. Zaczęło się 10 maja 2018 r. O godzinie 02:20 UTC i zakończyło o 14:35 UTC.

| Państwo | IP nadawcy |

| Rosja | 46.161.42.44 |

| Rosja | 46.161.42.45 |

| Rosja | 46.161.42.46 |

| Rosja | 46.161.42.47 |

| Rosja | 46.161.42.48 |

| Rosja | 46.161.42.49 |

| Rosja | 46.161.42.50 |

| Rosja | 46.161.42.51 |

| Rosja | 46.161.42.52 |

| Rosja | 46.161.42.53 |

| Rosja | 46.161.42.54 |

| Rosja | 46.161.42.55 |

| Rosja | 46.161.42.56 |

| Rosja | 46.161.42.57 |

| Rosja | 46.161.42.58 |

| Rosja | 46.161.42.59 |

| Rosja | 46.161.42.60 |

| Rosja | 46.161.42.61 |

| Rosja | 46.161.42.62 |

| Rosja | 46.161.42.63 |

| Rosja | 46.161.42.64 |

| Rosja | 46.161.42.65 |

| Rosja | 46.161.42.66 |

| Rosja | 46.161.42.67 |

| Rosja | 46.161.42.68 |

| Rosja | 46.161.42.69 |

| Rosja | 46.161.42.70 |

| Rosja | 46.161.42.71 |

| Rosja | 46.161.42.72 |

| Rosja | 46.161.42.73 |

| Rosja | 46.161.42.74 |

| Rosja | 46.161.42.75 |

| Łączny wynik | 32 |

Oprogramowanie do ochrony przed ransomware

ROZPOCZNIJ DARMOWY OKRES PRÓBNY ODBIERZ SWOJĄ NATYCHMIASTOWĄ KARTĘ BEZPIECZEŃSTWA ZA DARMO

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- Platoblockchain. Web3 Inteligencja Metaverse. Wzmocniona wiedza. Dostęp tutaj.

- Źródło: https://blog.comodo.com/pc-security/subpoena-new-variant-of-sigma-ransomware/

- 10

- 2018

- 7

- a

- zdolność

- O nas

- działać

- działania

- Dzieje Apostolskie

- adres

- Dodaje

- Po

- przed

- Wszystkie kategorie

- analitycy

- i

- przyjazd

- Aktywa

- atakować

- Ataki

- władza

- automatycznie

- świadomość

- Kopie zapasowe

- przynęta

- zanim

- Blog

- Obie strony

- Pudełko

- Pęczek

- CAKE

- zdobyć

- walizka

- Spowodować

- Centrum

- łańcuch

- wyzwanie

- Wykrywanie urządzeń szpiegujących

- jasny

- Zamknij

- koktajl

- wspólny

- Ukończył

- skomplikowane

- komputer

- połączenie

- przekonać

- kraj

- Kurs

- Boisko

- stworzony

- tworzy

- Wiarygodność

- krytyczny

- ciekawość

- Klientów

- dane

- Odszyfruj

- Zdecydowanie

- Wnętrze

- Wykrywanie

- odkryty

- Odkrywa

- dzielnica

- Sąd rejonowy

- dokument

- Nie

- domena

- pobieranie

- pliki do pobrania

- Inżynieria

- Wchodzę

- Środowisko

- Parzyste

- wydarzenie

- dokładnie

- Ekskluzywny

- Wykonuje

- Spadać

- strach

- Federacja

- walka

- filet

- Akta

- Znajdź

- znajduje

- i terminów, a

- znaleziono

- Darmowy

- od

- Funkcje

- otrzymać

- Dać

- daje

- gwarancja

- dzieje

- Ciężko

- mający

- głowa

- pomoc

- Ukryj

- Wysoki

- gospodarz

- W jaki sposób

- How To

- HTTPS

- natychmiast

- imponujący

- in

- obejmuje

- Informacja

- Instalacja

- natychmiastowy

- IT

- samo

- Prawdopodobnie

- LINK

- Lista

- lokalizacja

- długo

- WYGLĄD

- maszyna

- makra

- robić

- WYKONUJE

- malware

- wiele

- wielu ludzi

- masywny

- Mecz

- Maksymalna szerokość

- wiadomość

- Microsoft

- umysły

- jeszcze

- większość

- O imieniu

- Potrzebować

- sieć

- Nowości

- Następny

- ONE

- koncepcja

- otwiera

- Inne

- część

- Hasło

- Ludzie

- PETERSBURG

- PHP

- plato

- Analiza danych Platona

- PlatoDane

- Grać

- możliwość

- poprzednio

- wygląda tak

- chronić

- chroniony

- ochrona

- cel

- położyć

- Okup

- ransomware

- real

- Rzeczywistość

- rejestr

- krewni

- rzetelny

- wywołań

- wymagać

- Badania naukowe

- odpowiedzialność

- Ryzyko

- run

- bieganie

- Rosja

- Rosyjski

- Federacja Rosyjska

- SAINT

- piaskownice

- mówią

- oszustwo

- bać

- karta z punktami

- Ekran

- bezpieczne

- bezpieczeństwo

- Sekwencja

- Strony

- Sigma

- pojedynczy

- mały

- Podstępny

- So

- Obserwuj Nas

- Inżynieria społeczna

- Tworzenie

- solidność

- rozwiązanie

- kilka

- Ktoś

- coś

- wyrafinowany

- Dźwięk

- specjalny

- specjalnie

- rozpoczęty

- Stan

- Zjednoczone

- pobyt

- Cel

- Strategia

- Wzmacnia

- silniejszy

- przedmiot

- Wezwanie sądowe

- taki

- system

- trwa

- cele

- Techniczny

- Połączenia

- ich

- Myślący

- groźba

- poprzez

- czas

- do

- narzędzie

- Tor

- SKRĘCAĆ

- Obrócony

- Ukraina

- us

- Użytkownik

- Użytkownicy

- UTC

- Cenny

- wartość

- Wariant

- różnorodność

- przez

- Ofiara

- Ofiary

- Wirtualny

- Maszyna wirtualna

- Western

- Co

- Co to jest

- który

- Podczas

- cały

- będzie

- by

- You

- Twój

- zefirnet