Czas czytania: 6 minuty

Przestrzeń Web3 polega na tworzeniu zdecentralizowanych usług i przejrzystego przepływu informacji. Pożyczanie i pożyczanie, kluczowa część modeli finansowych na całym świecie, jest już od jakiegoś czasu częścią ekosystemu web3.

Protokoły takie jak AAVE, Compound i dYdX wprowadził pożyczanie i pożyczanie do naszej przestrzeni web3, pokonując tradycyjne bankowe procedury i ograniczenia związane z przyjmowaniem pożyczek. Protokoły te są pionierami zdecentralizowanego udzielania i zaciągania pożyczek.

Wraz z rozwojem społeczności Web3 pożyczanie i pożyczanie stało się bardzo przydatne, dzięki czemu TVL (całkowita wartość zablokowana) tych protokołów szybko przekroczyła miliardy.

Wyobraź sobie, że ktoś dał ci 4 miliardy dolarów, aby później je od ciebie odebrać. Czego na świecie nie zrobiłbyś, aby było bezpieczne? Podobnie wyobraź sobie, jak kluczowa jest kwestia bezpieczeństwa dla tych protokołów. To takie proste. Nie ma protokołu udzielania i zaciągania pożyczek bez zabezpieczenia, a żaden model finansowy nie może funkcjonować bez takich usług w zakresie udzielania i zaciągania pożyczek.

Próbując służyć społeczności web3 i informując Cię o tym, jakie ważne kontrole muszą przejść takie protokoły, aby zapewnić użytkownikom pełne zaufanie i sprawiedliwość, QuillAudits, jak zawsze, jest tutaj, aby pomóc Ci zrozumieć kilka kontroli bezpieczeństwa, które należy wziąć pod uwagę przed upublicznieniem. Zaczynajmy.

Wskazówki dotyczące zabezpieczania kredytów i pożyczek

W tej sekcji omówimy niektóre ważne aspekty i usługi związane z pożyczaniem i pożyczaniem, budujemy zrozumienie, a następnie dzielimy się wskazówkami, w jaki sposób można je zabezpieczyć. W końcu zobaczymy kilka wspólnych kontroli, które należy zapewnić. Chodźmy.

1. Błyskawiczne pożyczki

To jest coś naprawdę interesującego. Ten mechanizm ma moc uczynienia cię milionerem (choć tylko na kilka sekund), ale jeśli jest używany prawidłowo, jest bardzo pomocny w wielu scenariuszach. Ale co to jest?

Wyobraź sobie to jako nastolatek. Jedziesz na rowerze, aby kupić coś w sklepie, który odwiedzasz od dłuższego czasu, a sprzedawca cię zna. Docierasz tam, mówisz sklepikarzowi: „Słuchaj, mam plan. Potrzebuję trochę pieniędzy. Obiecuję, że zwrócę ci go przed powrotem do domu. Muszę tylko dokonać kilku transakcji”, ale sklepikarz nadal chce mieć pewność, czy go odzyska, więc słucha twojego planu, mówisz mu: „Daj mi 10 dolarów, kupię jabłka z targu, na którym cena kosztuje 5 USD za jabłko i sprzedaje je na rynku B, gdzie cena jabłka wynosi 7 USD” sklepikarz jest teraz pewien, że kwota zostanie mu zwrócona, daje mu pieniądze i to wszystko, robisz to i otrzymujesz niezły zwrot w wysokości 4 USD i zwracasz 10 dolarów sklepikarzowi, a potem szczęśliwy powrót do domu!

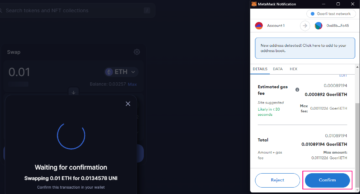

To właśnie jest Flash Loan, tylko z dodatkowymi zabezpieczeniami. Pożyczka błyskawiczna pozwala pożyczyć ogromną sumę pieniędzy, w milionach, bez żadnych zabezpieczeń, ale pod jednym warunkiem: zwróciłbyś wszystkie pieniądze przed dodaniem nowego bloku w łańcuchu (kwestia sekund). Ale nawet w ciągu kilku sekund istnieją ogromne wnioski o pożyczki błyskawiczne. Pożyczki flash były również wykorzystywane do niektórych z najbardziej szkodliwych włamań wykonywanych na niektórych protokołach w web3. Te hacki obejmowały również działanie wyroczni. Poznajmy wyrocznie z punktu widzenia bezpieczeństwa.

2. Wyrocznia

Blockchain to zupełnie nowy świat sam w sobie, który jest wycięty z danych świata fizycznego, ale z pomocą wyroczni możemy wypełnić lukę między danymi blockchain a danymi świata fizycznego. Dlaczego jest to konieczne?

Jeśli się nad tym zastanowić, odgrywa to kluczową rolę w łańcuchu bloków. Załóżmy, że tworzysz protokół, który zapewnia rolnikom ubezpieczenie. Sporządzasz umowę mówiącą, że każdy rolnik na koniec miesiąca zapewni premię w wysokości 100 USD, a jeśli temperatura przekroczy 100 Fahrenheita przez pięć dni z rzędu, przysługuje mu roszczenie w wysokości 1000 USD za utratę plonów. Prosta umowa, która zapewnia rolnikom. Ale skąd blockchain miałby wiedzieć, że temperatura przekraczała 100 Fahrenheita przez pięć dni? Oto, kiedy do gry wchodzą wyrocznie.

Zabezpieczenia 2.1

Wyrocznie dostarczają rzeczywistych danych świata fizycznego do obliczeń i warunków w łańcuchu. Tak więc nasz protokół jest zależny od poprawności wyroczni. Widzisz, obliczenia są często oparte na pewnych warunkach, których dane są dostarczane przez wyrocznie. Mimo to, jeśli te dane zostaną uszkodzone lub w jakiś sposób wyrocznia zostanie naruszona, będzie to oznaczać, że protokół został naruszony. I mają OGROMNE straty właśnie z tego powodu.

W przypadku protokołów pożyczkowych w celu określenia ceny aktywów wyrocznia cenowa służy do pobierania cen w łańcuchu lub poza łańcuchem. Wyrocznie na łańcuchu miały wiele problemów, które umożliwiają manipulację cenami. Dlatego te protokoły opierają się na wyroczniach poza łańcuchem, takich jak Chainlink, do raportowania cen. Jest to bezpieczniejsze, ponieważ ceny są pobierane z różnych źródeł (np. giełd) od zaufanych stron. Zawsze warto sięgnąć po wyrocznię dobrze znaną w przestrzeni web3 i odpowiednio zadbać o jej integrację z protokołem.

3. Pożyczki oparte na NFT

Możemy pożyczać tokeny, przechowując posiadane NFT jako zabezpieczenie w zdecentralizowanym pożyczaniu i pożyczaniu. Zasada działania polega na tym, że jedna ze stron blokuje posiadane NFT na określony czas, aw zamian otrzymuje pożyczkę w uzgodnionej kwocie z uzgodnioną stopą procentową. Teraz, jeśli strona nie spłaci kwoty głównej + odsetek, pożyczkodawca otrzymuje własność NFT. Ten system jest równoznaczny z utrzymywaniem swojej ziemi jako zabezpieczenia do pożyczenia, co istnieje w społeczeństwie od tak dawna.

Zabezpieczenia 3.1

Jak omówiono powyżej, potrzebne wyrocznie cenowe powinny być niezawodne i bezkompromisowe. W przypadku NFT dobrze znane modele to opeansea/looksrare, więc pracując nad tym należy zadbać o to, aby wyrocznie cenowe pochodziły z opensea/looksrare.

Niektóre protokoły pozwalają na zmianę warunków pożyczki/oprocentowania między zaciągniętą pożyczką przez NFT. Jeśli chcesz pracować nad taką funkcją, powinieneś sprawdzić i popracować nad sformalizowaniem, w jaki sposób zmiany wpływają na wartości pożyczki / odsetek, a następnie bezpiecznie ją włączyć.

4. Wspólne strategie

W powyższych sekcjach dowiedzieliśmy się o kilku aspektach niezwiązanych bezpośrednio z protokołem. Są to aspekty bezpieczeństwa oparte na projekcie i funkcjach, które odgrywają główną rolę w kwestiach związanych z bezpieczeństwem w protokole. Teraz skupimy się na różnych kontrolach protokołów.

- KontrTokeny:- Za każdym razem, gdy użytkownik zdeponuje tokeny, otrzymuje w zamian tokeny, które można wymienić na token lub wykorzystać jako zabezpieczenie. Te kontrakty aToken powinny spełniać wszystkie audyty związane z bezpieczeństwem, przez które przechodzą tokeny ERC20.

- Miętowy/Burn:- Zawsze, gdy jest depozyt lub pożyczka, następuje proces wybijania i palenia żetonów. Upewnij się, że poprawnie włączyłeś logikę.

- <span class="glossaryLink" aria-descriptiondby="tt" data-cmtooltip="

poślizg<!– wp:paragraph –>Rynek kryptowalut jest niezwykle niestabilny, co przewiduje zwiększoną szansę na różnicę cen między momentem złożenia zamówienia przez kupującego a realizacją transakcji. I dlatego giełdy pozwalają traderom wprowadzić akceptowaną wartość tolerancji poślizgu. W każdym przypadku, jeśli wartość transakcji przekracza tolerancję poślizgu, transakcje nie są realizowane. <br/><!– /wp:paragraph –>

” data-gt-translate-attributes=”[{"attribute":"data-cmtooltip", "format":"html"}]”>Opłata za poślizg:- <span class="glossaryLink" aria-descriptiondby="tt" data-cmtooltip="

poślizg<!– wp:paragraph –>Rynek kryptowalut jest niezwykle niestabilny, co przewiduje zwiększoną szansę na różnicę cen między momentem złożenia zamówienia przez kupującego a realizacją transakcji. I dlatego giełdy pozwalają traderom wprowadzić akceptowaną wartość tolerancji poślizgu. W każdym przypadku, jeśli wartość transakcji przekracza tolerancję poślizgu, transakcje nie są realizowane. <br/><!– /wp:paragraph –>” data-gt-translate-attributes=”[{"attribute":"data-cmtooltip", "format":"html"}]”>Poślizg to różnica w cenie między momentem przesłania transakcji a jej potwierdzeniem na blockchainie. Musimy upewnić się, że użytkownik nie może manipulować plikiem

poślizg<!– wp:paragraph –>Rynek kryptowalut jest niezwykle niestabilny, co przewiduje zwiększoną szansę na różnicę cen między momentem złożenia zamówienia przez kupującego a realizacją transakcji. I dlatego giełdy pozwalają traderom wprowadzić akceptowaną wartość tolerancji poślizgu. W każdym przypadku, jeśli wartość transakcji przekracza tolerancję poślizgu, transakcje nie są realizowane. <br/><!– /wp:paragraph –>” data-gt-translate-attributes=”[{"attribute":"data-cmtooltip", "format":"html"}]”>opłata za poślizg.

- Obudowy krawędziowe:- Zawsze testuj przypadki skrajne w fazie testowania opracowywania protokołu, takie jak wyjęcie dużej części zasobu z

Pula płynności<!– wp:paragraph –>Pule płynności odnoszą się do tokenów kryptograficznych zamkniętych w inteligentnym kontrakcie w celu zapewnienia płynności zdecentralizowanym giełdom. Pula płynności polega na automatycznym animatorze rynku (AMM), który określa cenę tokenów za pomocą wzoru matematycznego i pomaga w efektywnym przeprowadzaniu transakcji.<br/><!– /wp:paragraph –>

” data-gt-translate-attributes=”[{"attribute":"data-cmtooltip", "format":"html"}]”>płynność i zobacz jak się zachowuje itp. Aby dowiedzieć się więcej o testowaniu i weryfikacji formalnej , odnosić się do https://blog.quillhash.com/2023/02/16/testing-and-formal-verification/

Wnioski

Protokół pożyczania i pożyczania jest częścią ekosystemu web3 od jakiegoś czasu, ten obszar został zbadany jako pierwszy w przestrzeni web3, więc był świadkiem wielu ataków i włamań. Udało się, że istnieją ciągłe nowe ataki, którymi te protokoły muszą się zająć, a ciągła aktualizacja takich protokołów również stwarza miejsce na ataki.

Duże protokoły, takie jak AAVE, również rozumieją potrzebę bezpieczeństwa i zleciły odpowiedzialność za bezpieczeństwo audytorom. QuillAudits wyrobił sobie markę w obszarze bezpieczeństwa web3 i dzięki znaczącym audytom posiada doświadczenie w zabezpieczaniu niektórych z najbardziej złożonych i interesujących protokołów. Jeśli chcesz przeprowadzić audyt, odwiedź naszą stronę internetową i zleć audyt swojego protokołu już dziś.

17 odwiedzajacy

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- Platoblockchain. Web3 Inteligencja Metaverse. Wzmocniona wiedza. Dostęp tutaj.

- Źródło: https://blog.quillhash.com/2023/03/01/securing-the-lending-and-borrowing-in-web3-space/

- $1000

- 1

- 100

- 7

- a

- grad

- O nas

- o tym

- powyżej

- w dodatku

- oddziaływać

- Wszystkie kategorie

- pozwala

- zawsze

- AMM

- ilość

- amp

- i

- Apple

- aplikacje

- POWIERZCHNIA

- aspekty

- kapitał

- zapewnienie

- zapewniony

- aToken

- Ataki

- Audyt

- zbadane

- audytorzy

- kontrole

- zautomatyzowane

- z powrotem

- na podstawie

- bo

- zanim

- pomiędzy

- Miliard

- miliardy

- Blokować

- blockchain

- dane blockchain

- pożyczać

- Pożyczanie

- BRIDGE

- budować

- kupować

- Obliczenia

- nie może

- który

- walizka

- Etui

- pewien

- Ogniwo łańcucha

- szansa

- Zmiany

- wymiana pieniędzy

- ZOBACZ

- Wykrywanie urządzeń szpiegujących

- roszczenie

- Collateral

- jak

- wspólny

- społeczność

- kompletny

- kompleks

- Mieszanka

- Zagrożone

- obliczenia

- warunek

- Warunki

- ZATWARDZIAŁY

- stały

- ciągły

- umowa

- umowy

- uszkodzony

- Stwórz

- stworzony

- tworzy

- Tworzenie

- Rośliny

- Krzyż

- istotny

- Crypto

- Crypto Market

- ZNACZNIKI KRYPTO

- Ciąć

- szkodliwe

- dane

- Dni

- zdecentralizowany

- Zdecentralizowane

- zdecentralizowane pożyczki

- zdecentralizowane-wymiany

- zależny

- kaucja

- depozyty

- Wnętrze

- Ustalać

- oprogramowania

- różnica

- różne

- bezpośrednio

- omówione

- projekt

- Ekosystem

- krawędź

- kształcić

- skutecznie

- bądź

- kwalifikowalne

- zapewnić

- zapewnia

- Wchodzę

- Równoważny

- ERC20

- Tokeny ERC20

- itp

- Parzyste

- Każdy

- przekracza

- wymiana

- Wymiana

- ekspertyza

- zbadane

- niezwykle

- nie

- rolników

- Cecha

- opłata

- Pobrano

- kilka

- budżetowy

- i terminów, a

- ustalony

- Migać

- pożyczki flash

- pływ

- Skupiać

- formalny

- formuła

- od

- szczelina

- otrzymać

- daje

- Go

- będzie

- hacki

- pomoc

- pomocny

- tutaj

- posiada

- Strona główna

- W jaki sposób

- HTTPS

- olbrzymi

- ważny

- in

- włączać

- wzrosła

- Informacja

- ubezpieczenie

- integracja

- odsetki

- OPROCENTOWANIE

- ciekawy

- zaangażowany

- problemy

- IT

- samo

- PRAWO

- Trzymać

- konserwacja

- Wiedzieć

- znany

- Kraj

- UCZYĆ SIĘ

- dowiedziałem

- pożyczkodawca

- pożyczanie

- Ograniczenia

- Płynność

- pula płynności

- pule płynności

- pożyczka

- Kredyty

- zamknięty

- długo

- długi czas

- od

- straty

- Partia

- zrobiony

- poważny

- robić

- Dokonywanie

- Manipulacja

- wiele

- rynek

- matematyczny

- Materia

- mechanizm

- Poznaj nasz

- miliony

- bicie

- model

- modele

- pieniądze

- jeszcze

- większość

- Nazwa

- niezbędny

- Potrzebować

- Nowości

- NFT

- NFT

- dostojnik

- Na łańcuchu

- ONE

- wyrocznia

- Wyrocznie

- zamówienie

- własność

- własność

- część

- strony

- przyjęcie

- wykonać

- faza

- fizyczny

- pionierzy

- Miejsca

- krok po kroku

- plato

- Analiza danych Platona

- PlatoDane

- Grać

- punkt

- Punkt widzenia

- basen

- Baseny

- power

- Premia

- Cena

- Cennik

- Główny

- problemy

- procedury

- wygląda tak

- projektowanie

- obietnica

- prawidłowo

- protokół

- protokoły

- zapewniać

- publiczny

- szybko

- Quillhash

- Kurs

- dosięgnąć

- otrzymuje

- związane z

- rzetelny

- odwdzięczyć się

- Raportowanie

- odpowiedzialność

- powrót

- Rola

- Pokój

- "bezpiecznym"

- scenariusze

- sekund

- Sekcja

- działy

- bezpieczne

- bezpiecznie

- zabezpieczenia

- bezpieczeństwo

- sprzedać

- służyć

- Usługi

- kilka

- Share

- Sklep

- powinien

- Podobnie

- Prosty

- poślizg

- mądry

- inteligentna umowa

- So

- Społeczeństwo

- kilka

- Ktoś

- coś

- Źródła

- Typ przestrzeni

- początek

- Nadal

- proste

- Zatwierdź

- taki

- w zestawie

- system

- Brać

- biorąc

- nastolatek

- REGULAMIN

- test

- Testowanie

- Połączenia

- świat

- ich

- w związku z tym

- Przez

- czas

- wskazówki

- do

- już dziś

- żeton

- Żetony

- tolerancja

- Kwota produktów:

- całkowita wartość zablokowana

- handel

- Handlowcy

- Transakcje

- tradycyjny

- transakcja

- przezroczysty

- Zaufaj

- zaufany

- zrozumieć

- zrozumienie

- uaktualnienie

- Użytkownik

- Użytkownicy

- wartość

- Wartości

- różnorodny

- Weryfikacja

- Zobacz i wysłuchaj

- lotny

- Web3

- Społeczność Web3

- Ekosystem Web3

- Przestrzeń Web3

- Strona internetowa

- znane

- Co

- Co to jest

- czy

- który

- Podczas

- cały

- będzie

- bez

- Praca

- pracował

- pracujący

- działa

- świat

- na calym swiecie

- by

- You

- Twój

- zefirnet