Czas czytania: 4 minuty

Wyobraź sobie, że umieszczasz swoje środki w protokole, oczekując dobrego zwrotu, ale po 1–2 miesiącach dowiadujesz się, że środki zostały utracone z powodu naruszenia bezpieczeństwa tylko dlatego, że protokół nie nadążał za wektorami ataku lub był nieefektywny w monitorowaniu ataku, gdzie by cię to zaprowadziło?

Aby uchronić się przed takimi niefortunnymi okolicznościami, radzimy zawsze pracować tylko z protokołami, które traktują bezpieczeństwo bardzo poważnie, aw tym przypadku bezpieczeństwo nie jest jednorazową inwestycją. Wiąże się z ciągłym postępem i rozwojem w oparciu o stale ewoluujący krajobraz zagrożeń.

Na tym blogu dowiemy się, dlaczego ciągłe monitorowanie jest jednym z najważniejszych elementów zapewniających bezpieczeństwo protokołów i jak pomaga nam zabezpieczyć Web3. Zacznijmy jeden po drugim.

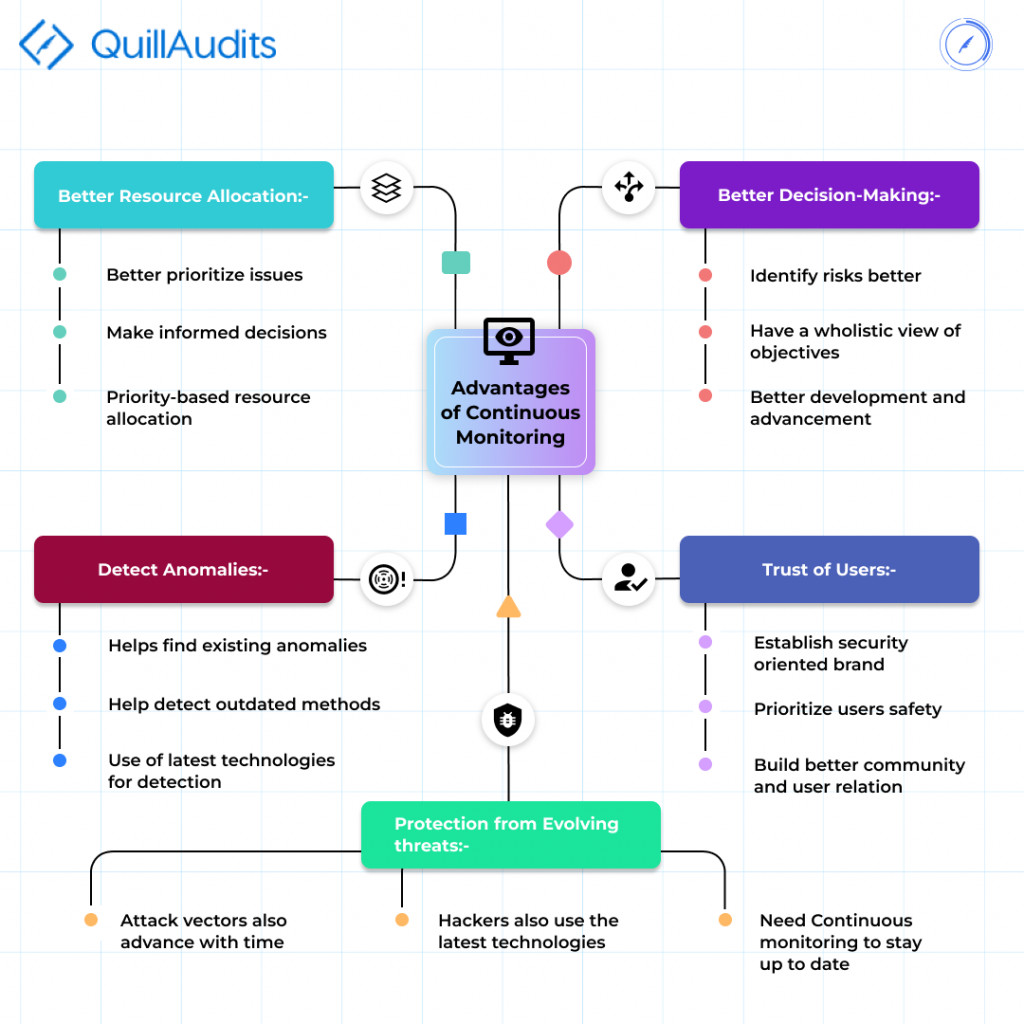

Ochrona przed ewoluującymi zagrożeniami

Wraz z rozwojem technologii zmieniają się strategie ataków i zagrożenia, przed którymi stoi Web3. Cyberprzestępcy używają wyrafinowanych narzędzi i wykorzystują najnowsze technologie, takie jak automatyzacja, sztuczna inteligencja itp. Problem pojawia się, gdy protokół lub projekty nie wkładają wysiłku w utrzymanie się przed atakującymi.

Przedsiębiorstwa powinny zawsze podejmować wszelkie środki w celu stworzenia bezpiecznego środowiska dla użytkowników i zawsze powinny starać się przewidywać i przygotowywać się na potencjalne luki w zabezpieczeniach cybernetycznych. Te rozwiązania w zakresie cyberbezpieczeństwa obejmują regularne systemy monitorowania, identyfikujące luki w zabezpieczeniach i zapobieganie naruszeniom danych i bezpieczeństwa.

Lepsza alokacja zasobów

Kiedy w budowanym moście zostanie wykryta wada lub problem, w zależności od tego, jak poważny i ważny jest problem, przydzielane są do niego zasoby ludzkie. Jeśli problem jest poważny, przydzielone zasoby są zwykle wysokie, a jeśli problem nie jest taki, że można przydzielić znacznie niskie zasoby. Mimo to problem można przezwyciężyć.

To samo zjawisko można zauważyć w Web3 Enterprises. Kiedy stale monitorujemy nasze aplikacje Web3, w oparciu o znalezione problemy, możemy przydzielić odpowiednie zasoby do problemu i stworzyć bardziej efektywny system rozwiązywania problemów na zasadzie priorytetu. W ten sposób ciągłe monitorowanie i śledzenie pomagają zbudować solidny program cyberbezpieczeństwa.

Wykrywa anomalie

Kiedy jesteśmy skłonni do ciągłego monitorowania, nie tylko kierujemy się przed atakami, ale także nieustannie szukamy wszelkich wad i anomalii występujących na naszym końcu. W tym celu wykorzystuje się wiele zaawansowanych technologicznie narzędzi. Podstawą tych narzędzi jest przede wszystkim obserwowalność danych, sztuczna inteligencja lub uczenie maszynowe.

Lepsze możliwości podejmowania decyzji

Większa zdolność podejmowania decyzji wiąże się z wysoce bezpiecznym biznesem. Stały monitoring pomaga nam identyfikować ryzyka, na jakie narażone jest przedsiębiorstwo, a informacja ta staje się bardzo istotna na etapie podejmowania decyzji. Oczywiste jest, że im więcej mamy informacji i wiedzy o słabości naszego systemu, tym lepszą decyzję możemy podjąć.

Ponieważ decyzje są naprawdę ważnym czynnikiem decydującym o powodzeniu naszego protokołu i kierunku, w którym zmierza przedsiębiorstwo, ciągły monitoring jest więc bezpośrednio związany z lepszym rozwojem i zaawansowaniem przedsiębiorstwa.

Zaufanie Użytkowników

Ponieważ użytkownicy rozumieją potrzebę i znaczenie cyberbezpieczeństwa, im bardziej użytkownicy będą tego wymagać, i powoli i systematycznie, ten, który zapewnia lepsze praktyki i bezpieczeństwo cybernetyczne, przyciągnie więcej użytkowników i zbuduje lepsze relacje oparte na zaufaniu.

W miarę rozwoju Web3 będą różne parametry, na podstawie których użytkownicy będą oceniać jego wiarygodność. Użytkownicy zrozumieją potrzebę kilku podstawowych elementów związanych z bezpieczeństwem, takich jak raport z audytu, system ciągłego monitorowania i mechanizm awarii. Bez nich trudno będzie zaufać użytkownikom. Dlatego tak istotne staje się stosowanie systemu ciągłego monitoringu w celu zapewnienia potrzeb i bezpieczeństwa użytkownika.

Wnioski

Ze względu na stale rozwijające się wektory ataków i nowe rodzaje ataków, które pojawiają się w branży, niezwykle ważne jest, aby być na nie przygotowanym i informowanym. Jedynym sposobem na to jest zastosowanie ciągłego monitorowania na naszą korzyść.

Ciągłe monitorowanie zapewnia wiele korzyści, jak omówiono powyżej. Oprócz ciągłego monitorowania musimy być również przygotowani na skutki naruszenia naszego protokołu, o czym dowiemy się w jednym z naszych następnych blogów, więc bądźcie czujni.

Poza ciągłym monitoringiem mamy też niesamowite ułatwienie dla audyt inteligentnych kontraktów. Jest bramą do zaufania użytkowników do protokołu i jednym z najważniejszych parametrów decydujących o tym, jak bezpieczny jest protokół. My w QuillAudits jesteśmy ekspertami w branży audytu, więc odwiedź nas na naszej stronie internetowej i zleć audyt swojego projektu już dziś.

6 odwiedzajacy

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- Platoblockchain. Web3 Inteligencja Metaverse. Wzmocniona wiedza. Dostęp tutaj.

- Źródło: https://blog.quillhash.com/2023/04/14/the-advantages-of-continuous-monitoring-for-web3-security/

- :Jest

- $W GÓRĘ

- 7

- a

- O nas

- powyżej

- dodatek

- zaawansowany

- postęp

- zaliczki

- Korzyść

- Zalety

- przed

- przydzielony

- zawsze

- zdumiewający

- i

- przewidywać

- aplikacje

- SĄ

- sztuczny

- sztuczna inteligencja

- AS

- At

- atakować

- Napadający

- Ataki

- Audyt

- zbadane

- audytu

- Automatyzacja

- Kręgosłup

- na podstawie

- podstawa

- BE

- bo

- staje się

- Ulepsz Swój

- Blog

- blogi

- naruszenie

- BRIDGE

- budować

- biznes

- by

- CAN

- walizka

- okoliczności

- jasny

- Zagrożone

- stały

- stale

- Budowa

- ciągły

- bez przerwy

- umowa

- Stwórz

- istotny

- cyberprzestępcy

- Bezpieczeństwo cybernetyczne

- dane

- Dane i bezpieczeństwo

- Decydowanie

- decyzja

- Podejmowanie decyzji

- Decyzje

- Kreowanie

- oprogramowania

- ZROBIŁ

- różne

- kierunek

- bezpośrednio

- omówione

- na dół

- wydajny

- wysiłek

- Enterprise

- przedsiębiorstwa

- Środowisko

- Essentials

- itp

- Każdy

- ewoluuje

- oczekując

- eksperci

- w obliczu

- Łatwość

- okładzina

- Brak

- Znajdź

- wada

- Skazy

- W razie zamówieenia projektu

- znaleziono

- od

- fundusze

- Bramka

- otrzymać

- Goes

- będzie

- dobry

- Ciężko

- Have

- pomoc

- pomaga

- Wysoki

- wysoko

- W jaki sposób

- HTTPS

- człowiek

- Human Resources

- zidentyfikować

- identyfikacja

- Rezultat

- znaczenie

- ważny

- in

- Skłonny

- zawierać

- przemysł

- niewydajny

- Informacja

- poinformowany

- Inteligencja

- inwestycja

- problem

- problemy

- IT

- JEGO

- sędzia

- Trzymać

- konserwacja

- wiedza

- krajobraz

- firmy

- UCZYĆ SIĘ

- nauka

- Pozostawiać

- lubić

- Linia

- poszukuje

- niski

- maszyna

- uczenie maszynowe

- zrobiony

- robić

- Dokonywanie

- wiele

- Materia

- Maksymalna szerokość

- zmierzyć

- mechanizm

- monitor

- monitorowanie

- miesięcy

- jeszcze

- bardziej wydajny

- większość

- Potrzebować

- wymagania

- Nowości

- Następny

- of

- on

- ONE

- Przezwyciężać

- parametry

- strony

- Zapłacić

- zjawisko

- plato

- Analiza danych Platona

- PlatoDane

- potencjał

- praktyki

- Przygotować

- przygotowany

- teraźniejszość

- zapobieganie

- priorytet

- Problem

- problemy

- Program

- projekt

- projektowanie

- protokół

- protokoły

- zapewniać

- zapewnia

- że

- położyć

- Putting

- Quillhash

- gotowy

- regularny

- związane z

- związek

- raport

- Zasób

- Zasoby

- powrót

- ryzyko

- krzepki

- "bezpiecznym"

- Bezpieczeństwo

- taki sam

- Zapisz

- bezpieczne

- bezpieczeństwo

- kilka

- ciężki

- powinien

- znaczący

- Powoli

- So

- Rozwiązania

- wyrafinowany

- STAGE

- początek

- pobyt

- Nadal

- strategie

- sukces

- taki

- odpowiedni

- system

- systemy

- Brać

- weź bezpieczeństwo

- Technologies

- Technologia

- że

- Połączenia

- Linia

- Projekty

- ich

- Im

- sami

- Te

- groźba

- zagrożenia

- czas

- do

- już dziś

- narzędzia

- w kierunku

- Śledzenie

- Zaufaj

- typy

- dla

- zrozumieć

- nieszczęśliwy

- us

- posługiwać się

- Użytkownicy

- Odwiedzić

- Luki w zabezpieczeniach

- Droga..

- osłabienie

- Web3

- aplikacje web3

- Strona internetowa

- który

- będzie

- w

- bez

- Praca

- by

- You

- Twój

- siebie

- zefirnet