Czas czytania: 3 minuty

Czas czytania: 3 minuty

Przegląd

Jednym z pierwszych przypadków, w których opinia publiczna była naocznym świadkiem i uświadomiła sobie potęgę oprogramowania ransomware, był wybuch WannaCry w 2017 roku. Rząd, edukacja, szpitale, energetyka, komunikacja, produkcja i wiele innych kluczowych sektorów infrastruktury informatycznej poniosło bezprecedensowe straty. Patrząc wstecz, to był dopiero początek , ponieważ od tego czasu istnieje wiele wersji, takich jak na przykład SimpleLocker, SamSam i WannaDecryptor.

Comodo's Threat Research Labs otrzymało wiadomość, że oprogramowanie ransomware „Black Rose Lucy” ma nowe warianty, które atakują system operacyjny Android.

Szkodliwe oprogramowanie Black Rose Lucy nie miało możliwości ransomware w momencie wykrycia przez Check Point we wrześniu 2018 r. W tym czasie Lucy była botnetem Malware jako usługa (Maas) i dropperem dla urządzeń z systemem Android. Teraz powraca z nowymi funkcjami oprogramowania ransomware, które pozwalają mu przejąć kontrolę nad zainfekowanymi urządzeniami w celu modyfikowania i instalowania nowych złośliwych aplikacji.

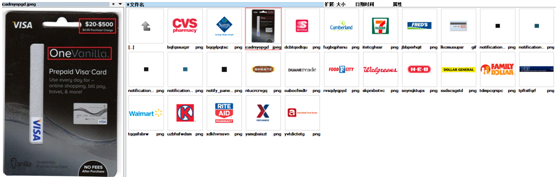

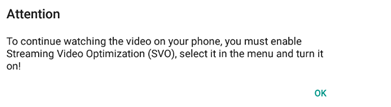

Po pobraniu Lucy szyfruje zainfekowane urządzenie, a w przeglądarce pojawia się wiadomość z żądaniem okupu, twierdząc, że jest to wiadomość od Federalnego Biura Śledczego USA (FBI) z powodu zawartości pornograficznej znalezionej na urządzeniu. Ofiara ma zapłacić grzywnę w wysokości 500 USD wprowadzając dane karty kredytowej, zamiast bardziej popularnej metody Bitcoin.

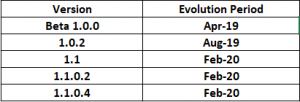

Rysunek 1. Oprogramowanie ransomware Lucy używało obrazów zasobów.

Analiza

Comodo Threat Research Center zebrało próbki i przeprowadziło analizę, kiedy zdaliśmy sobie sprawę, że Black Rose Lucy wróciła.

Transmisja

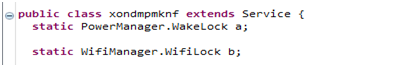

Przebrana za normalną aplikację odtwarzacza wideo, za pośrednictwem łączy do udostępniania multimediów, instaluje się po cichu, gdy użytkownik kliknie. Zabezpieczenia Androida wyświetla komunikat z prośbą o włączenie Optymalizacji strumieniowego wideo (SVO). Klikając „OK”, złośliwe oprogramowanie uzyska pozwolenie na dostęp do usługi. Gdy to się stanie, Lucy może zaszyfrować dane na urządzeniu ofiary.

Rysunek 2. Wyskakująca wiadomość o oszustwie Lucy

Załadować

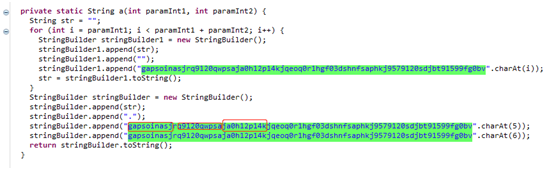

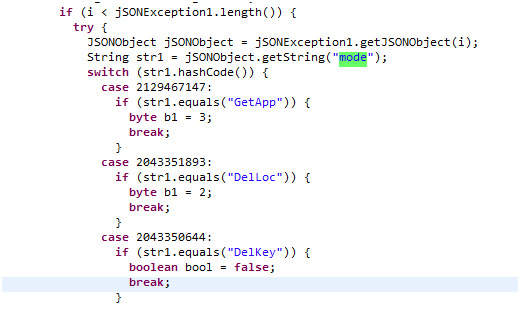

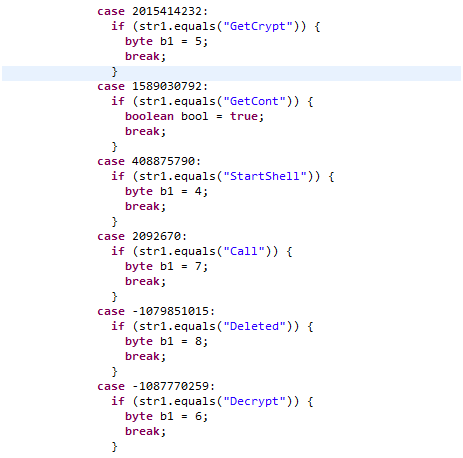

Wewnątrz modułu MainActivity aplikacja uruchamia złośliwą usługę, która następnie rejestruje BroadcastReceiver, który jest wywoływany przez polecenie action.SCREEN_ON, a następnie wywołuje samą siebie.

Służy do nabywania usług „WakeLock” i „WifiLock”:

WakeLock: który utrzymuje włączony ekran urządzenia;

WifiLock: który utrzymuje Wi-Fi.

Rysunek 3.

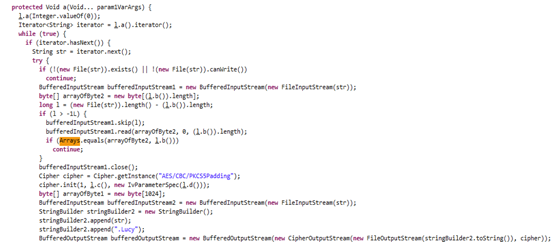

C&C

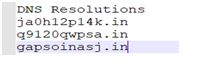

W przeciwieństwie do poprzednich wersji złośliwego oprogramowania, serwery C&C są domeną, a nie adresem IP. Nawet jeśli serwer jest zablokowany, może łatwo rozwiązać nowy adres IP.

Rysunek 4. Serwery C&C

Rysunek 5. Lucy korzysta z serwerów C&C

Rysunek 6: Dowództwo i kontrola Lucy

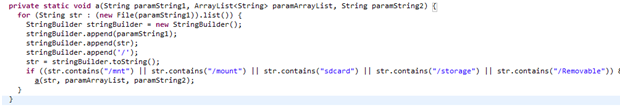

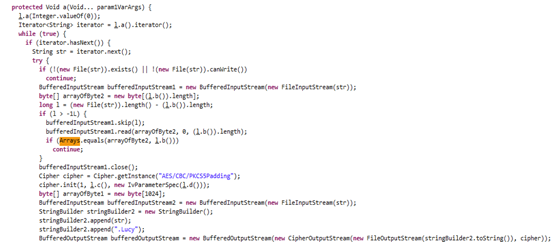

Szyfrowanie/odszyfrowywanie

Rysunek 7: Katalog urządzenia Git

Rysunek 8: Funkcja szyfrowania/odszyfrowywania Lucy

Okup

Gdy Lucy zaszyfruje zainfekowane urządzenie, w przeglądarce pojawia się wiadomość z żądaniem okupu, twierdząc, że wiadomość pochodzi od Federalnego Biura Śledczego USA (FBI) z powodu treści pornograficznych znalezionych na urządzeniu. informacje o karcie kredytowej, zamiast bardziej popularnej metody Bitcoin.

Podsumowanie

Złośliwe wirusy ewoluują. Są bardziej zróżnicowane i wydajne niż kiedykolwiek. Wcześniej czy później telefon komórkowy stanie się potężną platformą do ataków ransomware.

Wskazówki dotyczące zapobiegania

1. Pobieraj i instaluj tylko zaufane aplikacje

2. Nie klikaj na żadną aplikację nieznanego pochodzenia,

3. Twórz regularne, nielokalne kopie zapasowe ważnych plików,

4. Zainstaluj oprogramowanie antywirusowe

Powiązane zasoby

Usuwanie złośliwego oprogramowania ze strony internetowej

Skaner złośliwego oprogramowania w witrynie

ROZPOCZNIJ DARMOWY OKRES PRÓBNY ODBIERZ SWOJĄ NATYCHMIASTOWĄ KARTĘ BEZPIECZEŃSTWA ZA DARMO

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- PlatoData.Network Pionowe generatywne AI. Wzmocnij się. Dostęp tutaj.

- PlatoAiStream. Inteligencja Web3. Wiedza wzmocniona. Dostęp tutaj.

- PlatonESG. Węgiel Czysta technologia, Energia, Środowisko, Słoneczny, Gospodarowanie odpadami. Dostęp tutaj.

- Platon Zdrowie. Inteligencja w zakresie biotechnologii i badań klinicznych. Dostęp tutaj.

- Źródło: https://blog.comodo.com/malware/black-rose-lucy-back/

- :ma

- :Jest

- :nie

- $W GÓRĘ

- 1

- 2017

- 455

- 7

- 700

- 8

- a

- nabyć

- Działania

- adres

- dopuszczać

- an

- analiza

- i

- android

- każdy

- Zastosowanie

- aplikacje

- SĄ

- AS

- At

- atakować

- Napadający

- z powrotem

- Kopie zapasowe

- BE

- być

- Początek

- Bitcoin

- Czarny

- zablokowany

- Blog

- Botnet

- Zepsuł się

- przeglądarka

- Biuro

- by

- nazywa

- Połączenia

- CAN

- możliwości

- karta

- Centrum

- oszukiwanie

- ZOBACZ

- twierdząc,

- kliknij

- wspólny

- Komunikacja

- przeprowadzone

- zawartość

- kontrola

- kredyt

- Karta kredytowa

- dane

- urządzenie

- urządzenia

- ZROBIŁ

- katalog

- odkrycie

- inny

- domena

- nie

- pobieranie

- z powodu

- z łatwością

- Edukacja

- wydajny

- umożliwiać

- szyfrowanie

- energia

- wprowadzenie

- Parzyste

- wydarzenie

- EVER

- ewoluuje

- przykład

- fbi

- Federalny

- Federalne Biuro Śledcze

- Postać

- Akta

- w porządku

- W razie zamówieenia projektu

- znaleziono

- Darmowy

- od

- funkcjonować

- Wzrost

- otrzymać

- git

- Rząd

- dzieje

- Have

- szpitale

- HTTPS

- if

- zdjęcia

- ważny

- in

- zarażony

- Informacja

- Infrastruktura

- zainstalować

- natychmiastowy

- zamiast

- śledztwo

- IP

- Adres IP

- IT

- JEGO

- samo

- jpg

- właśnie

- utrzymuje

- Klawisz

- Labs

- później

- linki

- poszukuje

- straty

- szczęście

- robić

- złośliwy

- malware

- produkcja

- wiele

- masywny

- Maksymalna szerokość

- Media

- wiadomość

- metoda

- modyfikować

- Moduł

- jeszcze

- Nowości

- aktualności

- normalna

- już dziś

- nt

- of

- on

- pewnego razu

- optymalizacja

- or

- pochodzenie

- Inne

- na zewnątrz

- Zapłacić

- pozwolenie

- Platforma

- plato

- Analiza danych Platona

- PlatoDane

- gracz

- punkt

- Pops

- power

- poprzedni

- publiczny

- Okup

- ransomware

- Atak ransomware

- realizowany

- Odebrane

- rejestry

- regularny

- z prośbą

- Badania naukowe

- rozwiązać

- Zasób

- ROSE

- karta z punktami

- Ekran

- Sektory

- bezpieczeństwo

- wysłać

- serwer

- usługa

- Share

- ponieważ

- Streaming

- taki

- cierpiał

- Brać

- niż

- że

- Połączenia

- następnie

- Tam.

- one

- groźba

- czas

- czasy

- do

- zaufany

- bez precedensu

- us

- Federalna USA

- posługiwać się

- używany

- Użytkownik

- Wersje

- przez

- Ofiara

- Wideo

- Wirusy

- była

- we

- jeśli chodzi o komunikację i motywację

- który

- wifi

- będzie

- w

- Twój

- zefirnet