Wiele projektów web3 obejmuje głosowanie bez uprawnień przy użyciu wymiennego i zbywalnego tokena natywnego. Głosowanie bez pozwolenia może przynieść wiele korzyści, od obniżenia barier wejścia po zwiększenie konkurencji. Posiadacze tokenów mogą używać swoich tokenów do głosowania w różnych kwestiach — od prostych korekt parametrów po przebudowę samego procesu zarządzania. (Aby zapoznać się z przeglądem zarządzania DAO, zobacz „Demokracja prędkości światła"). Ale głosowanie bez pozwolenia jest podatne na ataki na zarządzanie, w którym atakujący uzyskuje prawo głosu za pomocą legalnych środków (np. kupując tokeny na otwartym rynku), ale wykorzystuje tę siłę głosu do manipulowania protokołem dla własnej korzyści atakującego. Ataki te są czysto „w protokole”, co oznacza, że nie można ich rozwiązać za pomocą kryptografii. Zamiast, zapobieganie wymagają one przemyślanej konstrukcji mechanizmu. W tym celu opracowaliśmy strukturę, która pomoże DAO ocenić zagrożenie i potencjalnie przeciwdziałać takim atakom.

Ataki rządowe w praktyce

Problem ataków na zarządzanie nie jest tylko teoretyczny. Oni nie tylko mogą zdarzają się w prawdziwym świecie, ale już mają i będą.

In jeden wybitny przykład, Steemit, startup budujący zdecentralizowaną sieć społecznościową na swoim blockchainie, Steem, miał system zarządzania on-chain kontrolowany przez 20 świadków. Do wyboru świadków wyborcy użyli swoich tokenów STEEM (natywna waluta platformy). Podczas gdy Steemit i Steem zyskiwali na popularności, Justin Sun opracował plany połączenia Steema z Tron, protokołem blockchain, który założył w 2018 roku. Aby uzyskać prawo głosu, Sun zwrócił się do jednego z założycieli Steema i kupił tokeny równoważne 30 procent całkowitej podaży. Gdy ówcześni świadkowie Steema odkryli jego zakup, zamrozili żetony Sun. To, co nastąpiło później, to publiczna wymiana między Sun i Steem, aby kontrolować wystarczającą liczbę tokenów, aby zainstalować preferowaną listę 20 najlepszych świadków. Po zaangażowaniu głównych giełd i wydaniu setek tysięcy dolarów na tokeny, Sun w końcu zwyciężył i faktycznie miał wolną rękę w sieci.

In inna instancja, Beanstalk, protokół stablecoin, okazał się podatny na ataki związane z zarządzaniem za pośrednictwem flashloan. Atakujący wziął pożyczkę, aby zdobyć wystarczającą ilość tokena zarządzania Beanstalk, aby natychmiast przekazać złośliwą propozycję, która pozwoliła mu przejąć 182 miliony dolarów rezerw Beanstalk. W przeciwieństwie do ataku Steemów, ten miał miejsce w obrębie jednego bloku, co oznaczało, że skończyło się, zanim ktokolwiek zdążył zareagować.

Chociaż te dwa ataki miały miejsce na otwartej przestrzeni i na oczach opinii publicznej, ataki na zarządzanie mogą być również przeprowadzane potajemnie przez długi czas. Osoba atakująca może utworzyć wiele anonimowych kont i powoli gromadzić tokeny zarządzania, zachowując się jak każdy inny posiadacz, aby uniknąć podejrzeń. W rzeczywistości, biorąc pod uwagę niski poziom udziału wyborców w wielu DAO, konta te mogą pozostawać uśpione przez dłuższy czas bez wzbudzania podejrzeń. Z perspektywy DAO anonimowe konta napastników mogą przyczynić się do pojawienia się zdrowego poziomu zdecentralizowanej siły głosu. Ale w końcu atakujący może osiągnąć próg, w którym te portfele sybil mają moc jednostronnej kontroli zarządzania bez możliwości zareagowania społeczności. Podobnie złośliwi aktorzy mogą uzyskać wystarczającą siłę głosu, aby kontrolować zarządzanie, gdy frekwencja jest wystarczająco niska, a następnie próbować przekazywać złośliwe propozycje, gdy wielu innych posiadaczy tokenów jest nieaktywnych.

I chociaż możemy sądzić, że wszystkie działania związane z zarządzaniem są tylko wynikiem działania sił rynkowych, w praktyce zarządzanie może czasami dawać nieefektywne wyniki w wyniku niepowodzeń motywacyjnych lub innych słabych punktów w projekcie protokołu. Tak jak tworzenie polityki rządu może zostać przechwycone przez grupy interesu lub nawet zwykłą inercję, zarządzanie DAO może prowadzić do gorszych wyników, jeśli nie jest odpowiednio skonstruowane.

Jak więc możemy przeciwdziałać takim atakom poprzez projektowanie mechanizmów?

Podstawowe wyzwanie: nierozróżnialność

Rynkowe mechanizmy alokacji tokenów nie rozróżniają użytkowników, którzy chcą zarobić cenny wkład w projekt i osoby atakujące, które przywiązują dużą wagę do zakłócania lub kontrolowania go w inny sposób. W świecie, w którym tokeny można kupić lub sprzedać na rynku publicznym, obie te grupy są, z perspektywy rynkowej, behawioralnie nie do odróżnienia: obie są skłonne kupować duże ilości tokenów po coraz wyższych cenach.

Ten problem nierozróżnialności oznacza, że zdecentralizowane zarządzanie nie jest darmowe. Zamiast tego projektanci protokołów stają przed fundamentalnymi kompromisami między otwartą decentralizacją zarządzania a zabezpieczaniem swoich systemów przed atakującymi, którzy chcą wykorzystać mechanizmy zarządzania. Im więcej członków społeczności ma swobodę w zakresie zarządzania i wpływania na protokół, tym łatwiej atakującym może użyć tego samego mechanizmu do wprowadzania złośliwych zmian.

Ten problem nierozróżnialności jest znany z projektowania sieci blockchain typu Proof of Stake. Tam też, bardzo płynny rynek w tokenie ułatwia atakującym zdobycie wystarczającego udziału, aby złamać gwarancje bezpieczeństwa sieci. Niemniej jednak połączenie tokenów motywacyjnych i projektowania płynności umożliwia tworzenie sieci Proof of Stake. Podobne strategie mogą pomóc w zabezpieczeniu protokołów DAO.

Ramy oceny i radzenia sobie z podatnością na zagrożenia

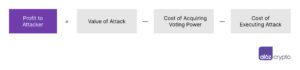

Aby przeanalizować podatność na zagrożenia, z jakimi borykają się różne projekty, używamy frameworka ujętego w następującym równaniu:

Aby protokół był uważany za bezpieczny przed atakami związanymi z zarządzaniem, zysk atakującego powinien być ujemny. Podczas projektowania zasad zarządzania projektem równanie to może służyć jako wskazówka do oceny wpływu różnych wyborów projektowych. Aby zredukować zachęty do korzystania z protokołu, równanie implikuje trzy jasne wybory: zmniejszyć wartość ataków, zwiększyć koszt pozyskania siły głosu, zwiększyć koszt wykonywania ataków.

Zmniejszenie wartości ataków

Ograniczenie wartości ataku może być trudne, ponieważ im bardziej udany jest projekt, tym cenniejszy może stać się udany atak. Oczywiście projekt nie powinien celowo sabotować własnego sukcesu tylko po to, by zmniejszyć wartość ataku.

Niemniej jednak projektanci mogą ograniczyć wartość ataków, ograniczając zakres możliwości zarządzania. Jeśli zarządzanie obejmuje tylko możliwość zmiany pewnych parametrów w projekcie (np. stopy procentowe w protokole pożyczkowym), wówczas zakres potencjalnych ataków jest znacznie węższy niż w przypadku, gdy zarządzanie umożliwia pełną ogólną kontrolę nad zarządzającą inteligentną umową.

Zakres zarządzania może być funkcją etapu projektu. Na początku swojego życia projekt może mieć bardziej ekspansywne zarządzanie, gdy znajdzie swoje podstawy, ale w praktyce zarządzanie może być ściśle kontrolowane przez zespół założycielski i społeczność. W miarę jak projekt dojrzewa i decentralizuje kontrolę, sensowne może być wprowadzenie pewnego stopnia tarcia w zarządzaniu – co najmniej, wymagającego dużego kworum dla najbardziej znaczących decyzji.

Zwiększenie kosztu uzyskania prawa głosu

Projekt może również podjąć kroki, aby utrudnić uzyskanie siły głosu potrzebnej do ataku. Im bardziej płynny token, tym łatwiej jest wymagać tej siły głosu – więc niemal paradoksalnie projekty mogą chcieć zmniejszyć płynność w celu ochrony zarządzania. Można próbować bezpośrednio ograniczyć krótkoterminową zbywalność tokenów, ale może to być technicznie niewykonalne.

Aby pośrednio zmniejszyć płynność, projekty mogą zapewniać zachęty, które sprawią, że poszczególni posiadacze tokenów będą mniej skłonni do sprzedaży. Można to zrobić, zachęcając do obstawiania lub dając tokenom samodzielną wartość wykraczającą poza czyste zarządzanie. Im większa wartość przypada posiadaczom tokenów, tym bardziej dopasowują się do sukcesu projektu.

Korzyści z samodzielnych tokenów mogą obejmować dostęp do wydarzeń osobistych lub doświadczeń towarzyskich. Co najważniejsze, takie korzyści mają dużą wartość dla osób związanych z projektem, ale są bezużyteczne dla atakującego. Zapewnienie tego rodzaju korzyści podnosi efektywną cenę, jaką musi napotkać atakujący podczas nabywania tokenów: obecni posiadacze będą mniej skłonni do sprzedaży ze względu na samodzielne korzyści, które powinny podnieść cenę rynkową; jednak podczas gdy atakujący musi zapłacić wyższą cenę, obecność samodzielnych funkcji nie podnosi wartości atakującego z tytułu zdobycia tokena.

Zwiększenie kosztu wykonywania ataków

Oprócz podniesienia kosztu siły głosu, możliwe jest wprowadzenie tarć, które utrudniają atakującemu korzystanie z prawa głosu nawet po zdobyciu tokenów. Na przykład projektanci mogą wymagać pewnego rodzaju uwierzytelnienia użytkownika w celu uczestniczenia w głosowaniu, takiego jak kontrola KYC (poznaj swojego klienta) lub próg wyniku reputacji. Można nawet ograniczyć zdolność nieuwierzytelnionego aktora do zdobycia żetonów głosowania, być może wymagając pewnego zestawu istniejących walidatorów, aby poświadczyć legitymację nowych partii.

W pewnym sensie jest to dokładnie sposób, w jaki wiele projektów dystrybuuje swoje początkowe tokeny, upewniając się, że zaufane strony kontrolują znaczną część siły głosu. (Wiele rozwiązań Proof of Stake wykorzystuje podobne techniki do obrony swojego bezpieczeństwa – ścisła kontrola nad tym, kto ma dostęp do wczesnych stawek, a następnie stopniowa decentralizacja stamtąd).

Alternatywnie, projekty mogą sprawić, że nawet jeśli atakujący kontroluje znaczną część siły głosu, nadal napotykają trudności w przekazywaniu złośliwych propozycji. Na przykład niektóre projekty mają blokady czasowe, dzięki czemu moneta nie może być użyta do głosowania przez pewien czas po jej wymianie. W ten sposób napastnik, który chce kupić lub pożyczyć dużą liczbę tokenów, poniósłby dodatkowe koszty oczekiwania, zanim będzie mógł zagłosować – a także ryzyko, że głosujący członkowie zauważą i udaremnią swój potencjalny atak w międzyczasie. Delegacja może być również pomocny tutaj. Dając aktywnym, ale niezłośliwym uczestnikom prawo do głosowania w ich imieniu, osoby, które nie chcą odgrywać szczególnie aktywnej roli w zarządzaniu, mogą nadal przyczyniać się do ochrony systemu.

Niektóre projekty wykorzystują prawo weta, które pozwala na opóźnienie głosowania o pewien czas, aby ostrzec nieaktywnych wyborców o potencjalnie niebezpiecznej propozycji. W ramach takiego schematu, nawet jeśli atakujący złoży złośliwą propozycję, wyborcy mają możliwość zareagowania i wyłączenia go. Ideą stojącą za tymi i podobnymi projektami jest powstrzymanie atakującego przed przemyceniem złośliwej propozycji i zapewnienie społeczności projektu czasu na sformułowanie odpowiedzi. Najlepiej byłoby, gdyby propozycje, które wyraźnie zgadzały się z dobrem protokołu, nie musiały stawiać czoła tym przeszkodom.

At Rzeczowniki, na przykład prawo weta jest w posiadaniu Nouns Foundation aż do samego DAO jest gotowy do wdrożenia alternatywnego schematu. Jak napisali na swojej stronie internetowej, „The Nouns Foundation zawetuje propozycje, które wprowadzają nietrywialne prawne lub egzystencjalne ryzyko dla Nouns DAO lub Nouns Foundation”.

* * *

Projekty muszą zachować równowagę, aby umożliwić pewien poziom otwartości na zmiany społeczności (które czasami mogą być niepopularne), jednocześnie nie pozwalając złośliwym propozycjom prześlizgnąć się przez szczeliny. Często wystarczy jedna złośliwa propozycja, aby obalić protokół, więc jasne zrozumienie kompromisu między akceptacją a odrzuceniem propozycji ma kluczowe znaczenie. I oczywiście istnieje kompromis wysokiego poziomu między zapewnieniem bezpieczeństwa zarządzania a umożliwieniem zarządzania – każdy mechanizm, który wprowadza tarcia w celu zablokowania potencjalnego atakującego, również oczywiście sprawia, że proces zarządzania jest trudniejszy w użyciu.

Rozwiązania, które tutaj naszkicowaliśmy, mieszczą się w spektrum pomiędzy w pełni zdecentralizowanym zarządzaniem a częściowym poświęceniem niektórych ideałów decentralizacji dla ogólnego stanu protokołu. Nasze ramy podkreślają różne ścieżki, które projekty mogą wybrać, aby upewnić się, że ataki związane z zarządzaniem nie będą opłacalne. Mamy nadzieję, że społeczność wykorzysta ramy do dalszego rozwijania tych mechanizmów poprzez własne eksperymenty, aby uczynić DAO jeszcze bezpieczniejszymi w przyszłości.

***

Pranav Garimidi jest wschodzącym juniorem na Uniwersytecie Columbia i letnim stażem naukowym w a16z krypto.

Scotta Duke’a Kominersa jest profesorem Business Administration w Harvard Business School, pracownikiem Wydziału Harvard Department of Economics oraz partnerem badawczym w a16z krypto.

Tima Roughgardena jest profesorem informatyki i członkiem Data Science Institute na Columbia University oraz szefem badań w a16z krypto.

***

Podziękowania: Doceniamy pomocne komentarze i sugestie od Andy Hall. Specjalne podziękowania również dla naszego redaktora, Tim Sullivan.

***

Ujawnienia: Kominers posiada szereg tokenów kryptograficznych i jest częścią wielu społeczności NFT; doradza różnym firmom na rynku, startupom i projektom kryptograficznym; pełni również funkcję eksperta do spraw NFT.

Wyrażone tutaj poglądy są poglądami poszczególnych cytowanych pracowników AH Capital Management, LLC („a16z”) i nie są poglądami a16z ani jej podmiotów stowarzyszonych. Niektóre informacje w nim zawarte zostały pozyskane ze źródeł zewnętrznych, w tym od spółek portfelowych funduszy zarządzanych przez a16z. Chociaż pochodzi ze źródeł uważanych za wiarygodne, a16z nie zweryfikowała niezależnie takich informacji i nie składa żadnych oświadczeń dotyczących trwałej dokładności informacji lub ich adekwatności w danej sytuacji. Ponadto treści te mogą zawierać reklamy osób trzecich; a16z nie przeglądał takich reklam i nie popiera żadnych zawartych w nich treści reklamowych.

Te treści są udostępniane wyłącznie w celach informacyjnych i nie należy ich traktować jako porady prawnej, biznesowej, inwestycyjnej lub podatkowej. Powinieneś skonsultować się w tych sprawach z własnymi doradcami. Odniesienia do jakichkolwiek papierów wartościowych lub aktywów cyfrowych służą wyłącznie celom ilustracyjnym i nie stanowią rekomendacji inwestycyjnej ani oferty świadczenia usług doradztwa inwestycyjnego. Ponadto treść ta nie jest skierowana ani przeznaczona do użytku przez jakichkolwiek inwestorów lub potencjalnych inwestorów iw żadnym wypadku nie można na nich polegać przy podejmowaniu decyzji o zainwestowaniu w jakikolwiek fundusz zarządzany przez a16z. (Oferta inwestycji w fundusz a16z zostanie złożona wyłącznie na podstawie memorandum dotyczącego oferty prywatnej, umowy subskrypcyjnej i innej odpowiedniej dokumentacji takiego funduszu i należy ją przeczytać w całości.) Wszelkie inwestycje lub spółki portfelowe wymienione, wymienione lub opisane nie są reprezentatywne dla wszystkich inwestycji w pojazdy zarządzane przez a16z i nie można zapewnić, że inwestycje będą opłacalne lub że inne inwestycje dokonane w przyszłości będą miały podobne cechy lub wyniki. Lista inwestycji dokonanych przez fundusze zarządzane przez Andreessena Horowitza (z wyłączeniem inwestycji, w przypadku których emitent nie wyraził zgody na publiczne ujawnienie przez a16z oraz niezapowiedzianych inwestycji w aktywa cyfrowe będące w obrocie publicznym) jest dostępna pod adresem https://a16z.com/investments /.

Wykresy i wykresy zamieszczone w niniejszym dokumencie służą wyłącznie celom informacyjnym i nie należy na nich polegać przy podejmowaniu jakichkolwiek decyzji inwestycyjnych. Wyniki osiągnięte w przeszłości nie wskazują na przyszłe wyniki. Treść mówi dopiero od wskazanej daty. Wszelkie prognozy, szacunki, prognozy, cele, perspektywy i/lub opinie wyrażone w tych materiałach mogą ulec zmianie bez powiadomienia i mogą się różnić lub być sprzeczne z opiniami wyrażanymi przez innych. Dodatkowe ważne informacje można znaleźć na stronie https://a16z.com/disclosures.

- a16z krypto

- Andreessen Horowitz

- Bitcoin

- blockchain

- zgodność z technologią blockchain

- konferencja blockchain

- coinbase

- pomysłowość

- Zgoda

- Kryptowaluty i Internet3

- konferencja kryptograficzna

- wydobycie kryptograficzne

- kryptowaluta

- Zdecentralizowane

- DeFi

- Zasoby cyfrowe

- ethereum

- uczenie maszynowe

- niezamienny żeton

- społeczności internetowe

- plato

- Platon Ai

- Analiza danych Platona

- Platoblockchain

- PlatoDane

- platogaming

- Wielokąt

- dowód stawki

- W3

- zefirnet