Administratorzy obciążeń związanych z uczeniem maszynowym (ML) koncentrują się na zapewnieniu, że użytkownicy działają w najbezpieczniejszy sposób, dążąc do zasady projektowania z najmniejszymi uprawnieniami. Mają do uwzględnienia wiele różnych osobowości, z których każda ma własne, unikalne zestawy potrzeb, a budowanie odpowiednich zestawów zasad uprawnień w celu zaspokojenia tych potrzeb może czasami hamować zwinność. W tym poście przyjrzymy się, jak używać Menedżer ról Amazon SageMaker aby szybko zbudować zestaw ról opartych na osobach, które można dodatkowo dostosować do konkretnych wymagań w ciągu kilku minut, od razu Amazon Sage Maker Konsola.

Role Manager oferuje predefiniowane osoby i działania ML w połączeniu z kreatorem usprawniającym proces generowania uprawnień, umożliwiając praktykom ML wykonywanie swoich obowiązków przy minimalnych niezbędnych uprawnieniach. Jeśli potrzebujesz dodatkowych dostosowań, SageMaker Role Manager umożliwia określenie uprawnień sieciowych i szyfrowania dla Wirtualna prywatna chmura Amazon (Amazon VPC) zasoby i Usługa zarządzania kluczami AWS (AWS KMS) klucze szyfrujące i dołącz niestandardowe zasady.

W tym poście omówisz, jak używać SageMaker Role Manager do tworzenia roli analityka danych do uzyskiwania dostępu Studio Amazon SageMaker, przy zachowaniu zestawu minimalnych uprawnień do wykonywania niezbędnych czynności.

Omówienie rozwiązania

W tym instruktażu wykonasz wszystkie kroki, aby przyznać uprawnienia administratorowi ML, utworzyć rolę usługi w celu uzyskania dostępu do wymaganych zależności na potrzeby budowania i uczenia modeli oraz utworzyć role wykonawcze, które użytkownicy będą przyjmować w programie Studio w celu wykonywania swoich zadań. Jeśli Twoi praktycy ML uzyskują dostęp do SageMaker przez Konsola zarządzania AWS, możesz utworzyć uprawnienia, aby zezwolić na dostęp lub przyznać dostęp przez Centrum tożsamości IAM (Następca pojedynczego logowania AWS).

Ludzie

Persona to jednostka, która musi wykonać zestaw działań ML i używa roli, aby przyznać im uprawnienia. SageMaker Role Manager zapewnia zestaw predefiniowanych szablonów person do typowych przypadków użycia lub możesz zbudować własną niestandardową personę.

Obecnie obsługiwanych jest kilka osób, w tym:

- Dane naukowiec – Osoba wykonująca działania ML w środowisku SageMaker. Mogą przetwarzać Usługa Amazon Simple Storage (Amazon S3), przeprowadzaj eksperymenty i twórz modele.

- MLOps – Osoba zajmująca się działaniami operacyjnymi w środowisku SageMaker. Mogą zarządzać modelami, punktami końcowymi i potokami oraz przeprowadzać inspekcję zasobów.

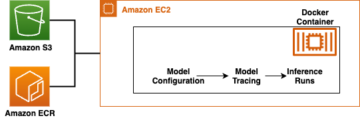

- Rola obliczeniowa SageMaker – Osoba używana przez zasoby obliczeniowe SageMaker, takie jak zadania i punkty końcowe. Mają dostęp do zasobów Amazon S3, Rejestr elastycznego pojemnika Amazon (Amazon ECR) repozytoria, Amazon Cloud Watchi inne usługi do obliczeń ML.

- Niestandardowe ustawienia roli – Ta osoba nie ma wstępnie wybranych ustawień ani opcji domyślnych. Oferuje pełną personalizację, począwszy od pustych ustawień.

Pełną listę person i dodatkowe szczegóły można znaleźć w odnośniku do person w witrynie Podręcznik programisty menedżera ról SageMaker.

działalność ML

Działania ML to predefiniowane zestawy uprawnień dostosowane do typowych zadań ML. Persony składają się z jednego lub więcej działań ML w celu nadania uprawnień.

Na przykład persona Data Scientist wykorzystuje następujące działania ML:

- Uruchom aplikacje Studio – Uprawnienia do działania w środowisku Studio. Wymagane dla ról wykonywania domeny i profilu użytkownika.

- Zarządzaj eksperymentami – Uprawnienia do zarządzania eksperymentami i próbami.

- Zarządzaj zadaniami uczenia maszynowego – Uprawnienia do audytu, sprawdzania pochodzenia i wizualizacji eksperymentów.

- Zarządzaj modelami – Uprawnienia do zarządzania zadaniami SageMaker w całym ich cyklu życia.

- Zarządzaj rurociągami – Uprawnienia do zarządzania potokami SageMaker i wykonaniami potoków.

- Dostęp do łyżki S3 – Uprawnienia do wykonywania operacji na określonych zasobnikach.

Dostępnych jest o wiele więcej działań ML niż te wymienione tutaj. Aby zobaczyć pełną listę wraz ze szczegółami zasad szablonów, zapoznaj się z informacjami o działaniu ML w Podręcznik programisty menedżera ról SageMaker.

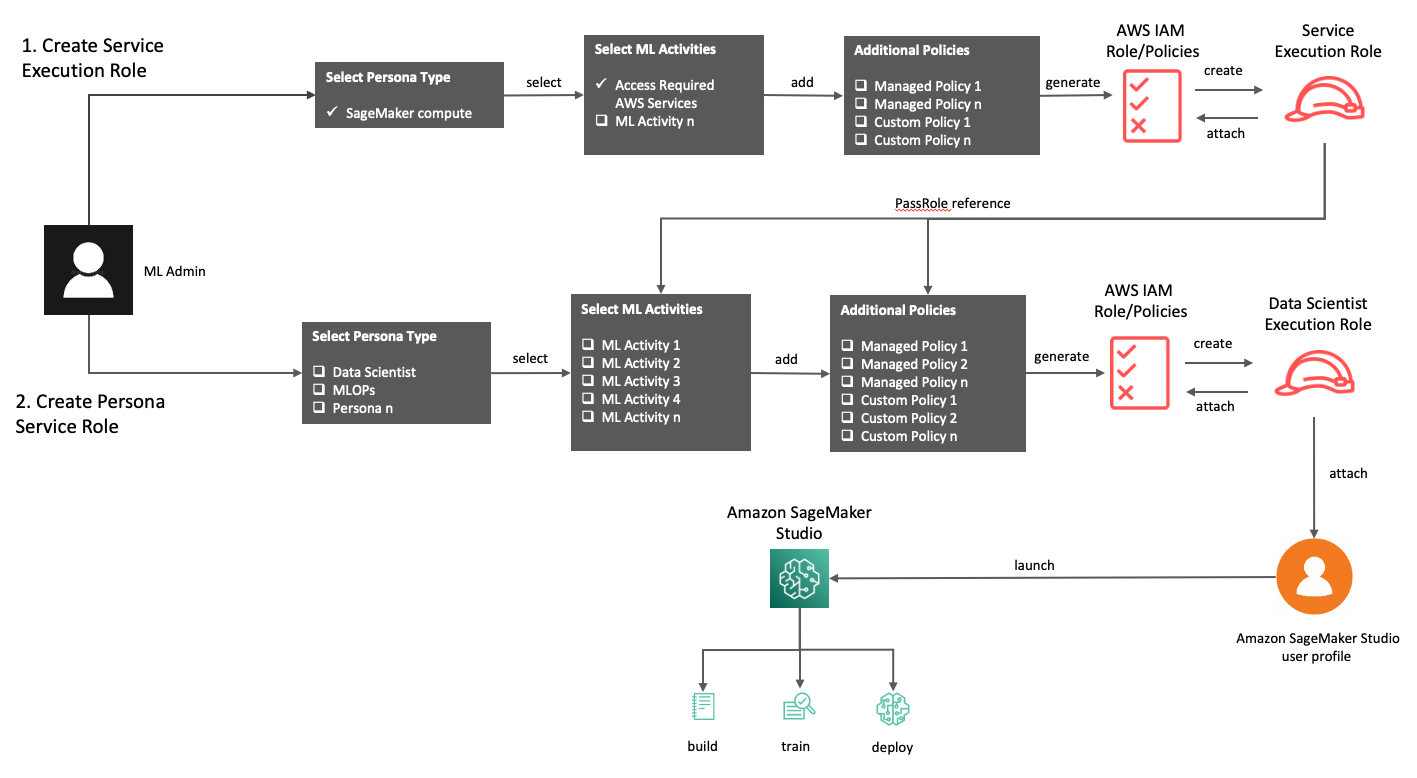

Poniższy rysunek przedstawia cały zakres tego wpisu, w którym najpierw tworzysz rolę wykonania usługi, aby umożliwić użytkownikom PassRole w celu uzyskania dostępu do podstawowych usług, a następnie utwórz rolę wykonawczą użytkownika, aby przyznać uprawnienia praktykom ML do wykonywania wymaganych działań ML.

Wymagania wstępne

Musisz upewnić się, że administrator ML ma przypisaną rolę do tworzenia person i zarządzania nimi, a także AWS Zarządzanie tożsamością i dostępem (IAM) uprawnienia dla tych użytkowników.

Przykładowe zasady IAM dla administratora ML mogą wyglądać jak poniższy kod. Pamiętaj, że poniższa zasada blokuje tworzenie domen Studio tylko dla VPC. Chociaż jest to najlepsza praktyka kontrolowania dostępu do sieci, należy usunąć plik LockDownStudioDomainCreateToVPC oświadczenie, jeśli Twoja implementacja nie korzysta z domeny Studio opartej na VPC.

Utwórz rolę usługi do przekazywania do zadań i punktów końcowych

Tworząc role dla praktyków ML do wykonywania czynności w SageMaker, muszą oni przekazać uprawnienia roli usługowej, która ma dostęp do zarządzania bazową infrastrukturą. Tej roli usługi można użyć ponownie i nie trzeba jej tworzyć dla każdego przypadku użycia. W tej sekcji tworzysz rolę usługi, a następnie odwołujesz się do niej podczas tworzenia innych person za pośrednictwem PassRole. Jeśli masz już odpowiednią rolę serwisową, możesz z niej skorzystać zamiast tworzyć kolejną.

- W konsoli SageMaker wybierz Pierwsze kroki na pasku nawigacyjnym.

- Pod Skonfiguruj rolęwybierz Utwórz rolę.

- W razie zamówieenia projektu Przyrostek nazwy roli, nadaj swojej roli nazwę, która będzie sufiksem utworzonej dla Ciebie nazwy roli IAM. W tym poście wchodzimy

SageMaker-demoComputeRole. - Dodaj Rola obliczeniowa SageMaker jako twoja osoba.

- Opcjonalnie skonfiguruj ustawienia sieci i szyfrowania, aby korzystać z żądanych zasobów.

- Dodaj Następna.

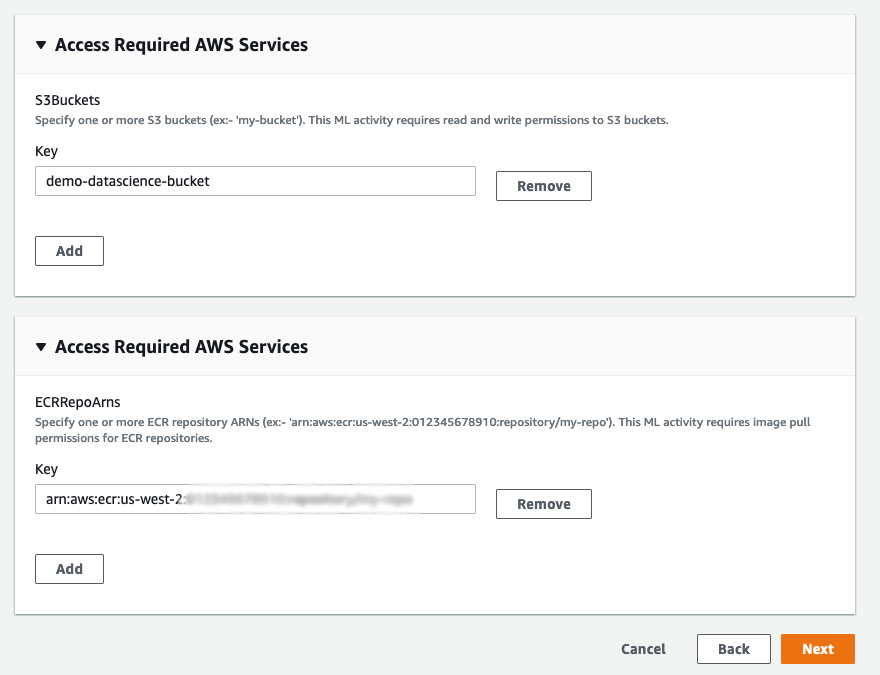

W Skonfiguruj działania uczenia maszynowego sekcji, możesz zobaczyć, że działanie ML dla Uzyskaj dostęp do wymaganych usług AWS jest już wstępnie wybrana dla persony SageMaker Compute Role. Ponieważ Uzyskaj dostęp do wymaganych usług AWS Aktywność ML jest wybrana, pojawiają się dalsze opcje.

Ponieważ Uzyskaj dostęp do wymaganych usług AWS Aktywność ML jest wybrana, pojawiają się dalsze opcje. - Wprowadź odpowiednie ARN zasobnika S3 i ARN Amazon ECR, do których ta rola usługi będzie miała dostęp.

Możesz dodać wiele wartości, wybierając Dodaj w każdej sekcji. - Po wprowadzeniu wymaganych wartości wybierz Następna.

- W Dodaj dodatkowe zasady i tagi wybierz inne zasady, których może potrzebować Twoja rola usługowa.

- Dodaj Następna.

- W Przejrzyj rolę sekcji, sprawdź, czy konfiguracja jest poprawna, a następnie wybierz Prześlij.

Ostatnią rzeczą, którą musisz zrobić dla roli usługi, jest zanotowanie ARN roli, aby można było jej później użyć w procesie tworzenia roli persona analityka danych. - Aby wyświetlić rolę w IAM, wybierz Przejdź do roli w banerze sukcesu lub wyszukaj nazwę, którą nadałeś swojej roli serwisowej w konsoli IAM.

- W konsoli IAM zanotuj ARN roli w sekcji ARN.

Wpiszesz ten ARN później podczas tworzenia innych ról opartych na osobach.

Utwórz rolę wykonawczą dla analityków danych

Teraz, po utworzeniu podstawowych ról usługi dla innych osób, możesz utworzyć swoją rolę dla analityków danych.

- W konsoli SageMaker wybierz Pierwsze kroki na pasku nawigacyjnym.

- Pod Skonfiguruj rolęwybierz Utwórz rolę.

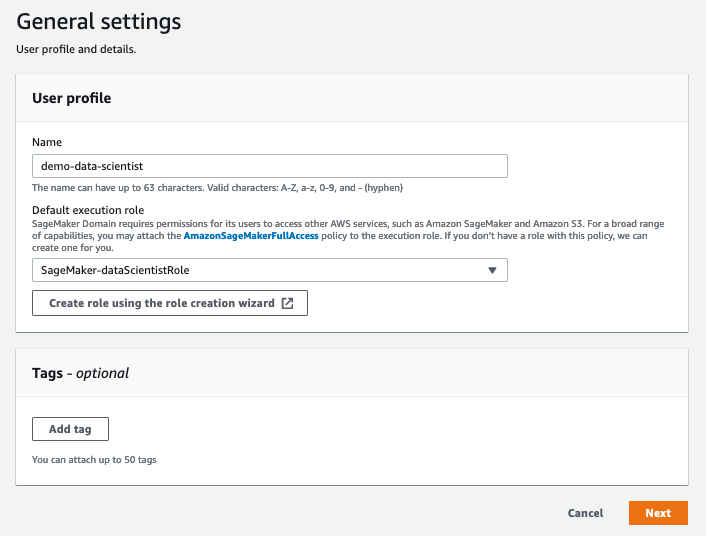

- W razie zamówieenia projektu Przyrostek nazwy roli, nadaj swojej roli nazwę, np.

SageMaker-dataScientistRole.

Pamiętaj, że wynikowa nazwa musi być unikalna w ramach istniejących ról, w przeciwnym razie utworzenie osoby zakończy się niepowodzeniem. - Opcjonalnie dodaj opis.

- Wybierz podstawowy szablon osoby, aby zapewnić jej podstawowy zestaw działań ML. W tym przykładzie wybieramy Dane Scientist.

- Opcjonalnie w Ustawienia sieci w sekcji określ konkretne podsieci VPC i grupy zabezpieczeń, do których dana osoba może uzyskać dostęp w celu uzyskania zasobów, które je obsługują.

- W Konfiguracja szyfrowania, możesz opcjonalnie wybrać jeden lub więcej kluczy szyfrowania danych i woluminów dla usług obsługujących szyfrowanie w stanie spoczynku.

- Po zakończeniu dostosowywania persony wybierz Następna.

W Skonfiguruj działania uczenia maszynowego sekcji, jedno lub więcej działań ML jest wstępnie wybieranych na podstawie podstawowego szablonu osoby. - W tej sekcji możesz dodawać lub usuwać dodatkowe działania ML, aby dostosować tę rolę do konkretnego przypadku użycia.

Niektóre działania ML wymagają dodatkowych informacji, aby ukończyć konfigurację roli. Na przykład wybierając Dostęp do łyżki S3 Działanie ML wymaga określenia listy zasobników S3, do których ma zostać przyznany dostęp. Inne działania ML mogą wymagaćPassRoleswpis, aby umożliwić tej osobie przekazanie jej uprawnień do roli usługi w celu wykonywania działań w imieniu tej osoby. W naszym przykładzie Zarządzaj zadaniami uczenia maszynowego Działanie ML wymagaPassRoleswpis. - Wprowadź ARN roli dla roli usługi utworzonej wcześniej.

Możesz dodać wiele wpisów, wybierając Dodaj, która tworzy tablicę określonych wartości w wynikowej roli.

- Po wybraniu wszystkich odpowiednich działań ML i podaniu niezbędnych wartości wybierz Następna.

- W Dodaj dodatkowe zasady wybierz inne zasady, których może potrzebować Twoja rola wykonawcza. Możesz także dodać tagi do swojej roli wykonawczej.

- Dodaj Następna.

- W Przejrzyj rolę sekcji, sprawdź, czy szczegóły konfiguracji persony są prawidłowe, a następnie wybierz Prześlij.

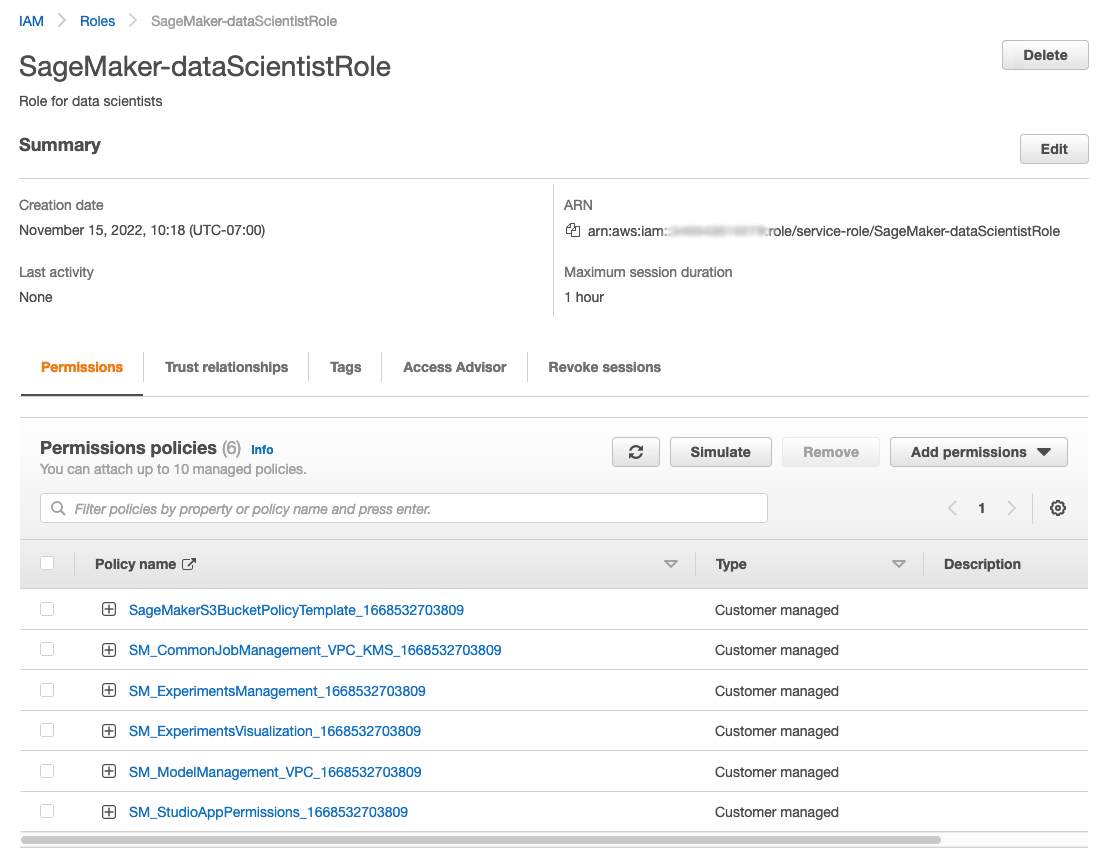

Wyświetl i dodaj ostateczne dostosowania do swojej nowej roli

Po przesłaniu persony możesz przejść do konsoli IAM i zobaczyć wynikową rolę oraz polityki, które zostały dla Ciebie utworzone, a także wprowadzić dalsze modyfikacje. Aby przejść do nowej roli w IAM, wybierz Przejdź do roli w sztandarze sukcesu.

W konsoli IAM możesz wyświetlić swoją nowo utworzoną rolę wraz z dołączonymi zasadami, które odwzorowują działania ML wybrane w Menedżerze ról. Tutaj możesz zmienić istniejące zasady, wybierając zasady i edytując dokument. Tę rolę można również odtworzyć za pomocą infrastruktury jako kodu (IaC), po prostu biorąc zawartość dokumentów zasad i wstawiając je do istniejącego rozwiązania.

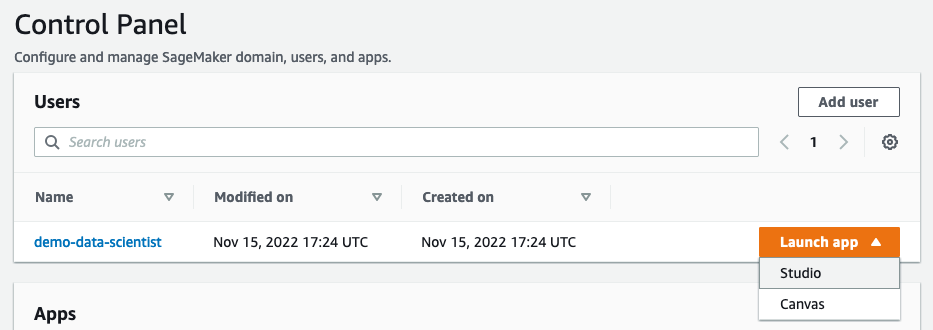

Połącz nową rolę z użytkownikiem

Aby Twoi użytkownicy mieli dostęp do Studio, muszą być powiązani z utworzoną przez Ciebie rolą wykonawczą użytkownika (w tym przykładzie na podstawie osobowości analityka danych). Metoda powiązania użytkownika z rolą różni się w zależności od metody uwierzytelniania skonfigurowanej w domenie Studio (IAM lub IAM Identity Center). Metodę uwierzytelniania można znaleźć w sekcji Domena sekcji w Panelu sterowania programu Studio, jak pokazano na poniższych zrzutach ekranu.

|

|

W zależności od metody uwierzytelniania przejdź do odpowiedniej podsekcji.

Uzyskaj dostęp do Studio przez IAM

Pamiętaj, że jeśli używasz integracji IAM Identity Center z Studio, rola IAM w tej sekcji nie jest konieczna. Przejdź do następnej sekcji.

SageMaker Role Manager tworzy role wykonawcze dla dostępu do usług AWS. Aby Twoi analitycy danych mogli przyjąć swoją osobowość za pośrednictwem konsoli, muszą mieć rolę konsoli, aby dostać się do środowiska Studio.

Poniższa przykładowa rola zapewnia niezbędne uprawnienia umożliwiające naukowcowi danych dostęp do konsoli i przyjęcie roli osoby w programie Studio:

Oświadczenie oznaczone RemoveErrorMessagesFromConsole można usunąć bez wpływu na dostęp do Studio, ale spowoduje to błędy API w interfejsie konsoli.

Czasami administratorzy dają dostęp do konsoli praktykom ML w celu debugowania problemów z ich środowiskiem Studio. W tym scenariuszu chcesz przyznać dodatkowe uprawnienia do przeglądania CloudWatch i Chmura AWS dzienniki.

Poniższy kod jest przykładem zasady dostępu do dzienników CloudWatch tylko do odczytu:

Aby uzyskać dodatkowe informacje na temat zasad dotyczących dzienników CloudWatch, zobacz Przykłady zasad zarządzanych przez klienta.

Poniższy kod to przykładowa zasada dostępu CloudTrail tylko do odczytu:

Aby uzyskać więcej informacji i przykładowe zasady, zobacz Zarządzanie tożsamością i dostępem dla AWS CloudTrail.

- W Panelu sterowania Studio wybierz Dodaj użytkownika aby utworzyć nowego użytkownika Data Scientist.

- W razie zamówieenia projektu Imię, nadaj nazwę użytkownikowi.

- W razie zamówieenia projektu Domyślna rola wykonania, wybierz utworzoną wcześniej rolę persona.

- Dodaj Następna.

- Wybierz odpowiednią wersję Jupyter Lab i włącz ją Amazon SageMaker JumpStart i szablony projektów SageMaker.

- Dodaj Następna.

- Ten post zakłada, że nie używasz RStudio, więc wybierz Następna ponownie, aby pominąć konfigurację RStudio.

- Wybierz, czy włączyć Płótno Amazon SageMaker wsparcie, a dodatkowo czy zezwolić na prognozowanie szeregów czasowych w Canvas.

- Dodaj Prześlij.

Możesz teraz zobaczyć swojego nowego użytkownika nauki o danych w Panelu sterowania Studio. - Aby przetestować tego użytkownika, na Uruchom aplikację menu, wybierz Studio.

Spowoduje to przekierowanie do konsoli Studio jako wybrany użytkownik z uprawnieniami jego osoby.

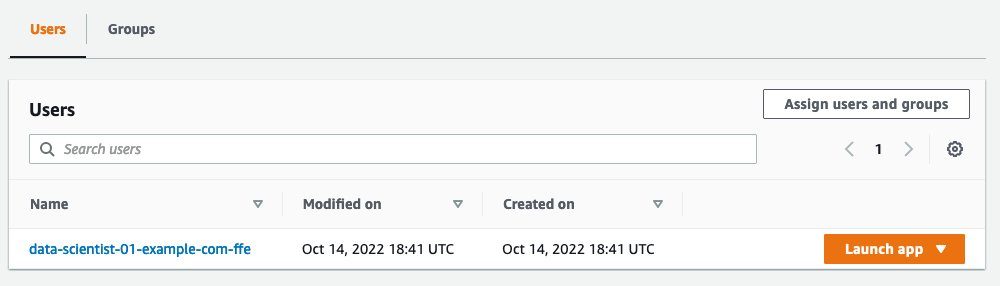

Dostęp do Studio przez IAM Identity Center

Przypisywanie użytkowników IAM Identity Center do ról wykonawczych wymaga, aby najpierw istniały one w katalogu IAM Identity Center. Jeśli nie istnieją, skontaktuj się z administratorem tożsamości lub zobacz Zarządzaj tożsamościami w IAM Identity Center po instrukcje.

Pamiętaj, że aby korzystać z metody uwierzytelniania IAM Identity Center, jego katalog i domena Studio muszą znajdować się w tym samym regionie AWS.

- Aby przypisać użytkowników IAM Identity Center do swojej domeny Studio, wybierz Przypisz użytkowników i grupy w Panelu sterowania Studio.

- Wybierz użytkownika analityka danych, a następnie wybierz Przypisz użytkowników i grupy.

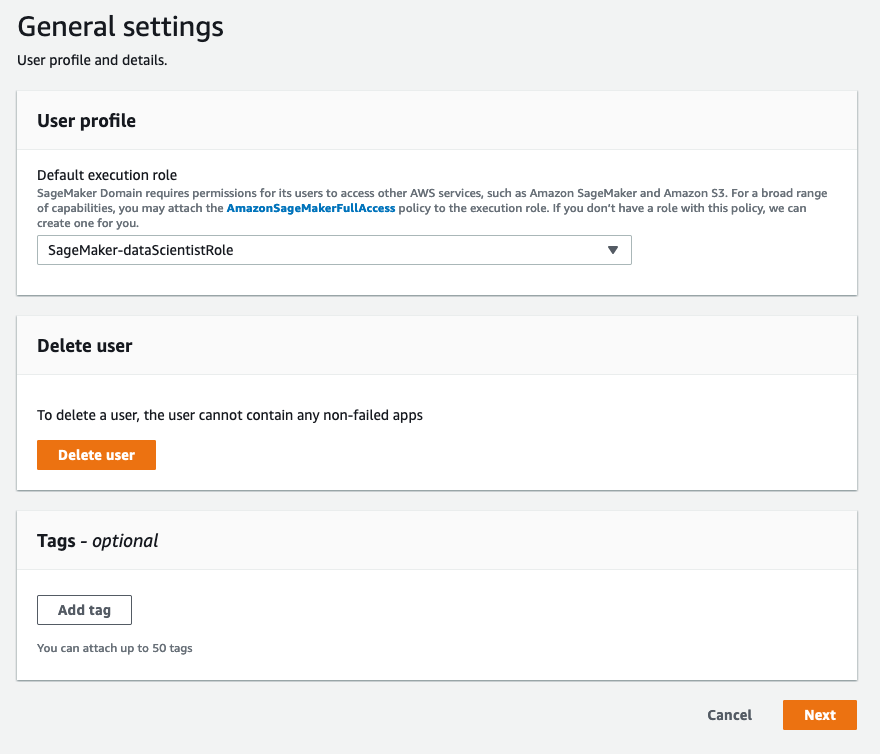

- Po dodaniu użytkownika do panelu sterowania programu Studio wybierz użytkownika, aby otworzyć ekran szczegółów użytkownika.

- Na Dane użytkownika wybierz stronę Edytuj.

- Na Edytuj profil użytkownika strona, pod Ustawienia główne, zmienić Domyślna rola wykonania aby odpowiadała roli wykonawczej użytkownika utworzonej dla naukowców zajmujących się danymi.

- Dodaj Następna.

- Dodaj Następna przez pozostałe strony ustawień, a następnie wybierz Prześlij aby zapisać zmiany.

Teraz, gdy analityk danych zaloguje się do portalu IAM Identity Center, zobaczy kafelek dla tej domeny Studio. Wybranie tego kafelka spowoduje zalogowanie ich do programu Studio z przypisaną im rolą wykonawczą użytkownika.

Przetestuj swoją nową osobowość

Po zalogowaniu się do Studio możesz skorzystać z następujących opcji przykładowy notatnik aby zweryfikować uprawnienia, które nadałeś swojemu użytkownikowi do nauki danych.

Możesz zauważyć, że użytkownik Data Scientist może wykonywać w notatniku tylko te akcje, do których jego rola została dozwolona. Na przykład:

- Użytkownik nie może uruchamiać zadań bez konfiguracji VPC lub AWS KMS, jeśli rola została do tego dostosowana

- Użytkownik ma dostęp do zasobów Amazon S3 tylko wtedy, gdy rola zawierała aktywność ML

- Użytkownik może wdrażać punkty końcowe tylko wtedy, gdy rola obejmuje działanie ML

Sprzątać

Aby wyczyścić zasoby utworzone w tym instruktażu, wykonaj następujące kroki:

- Usuń mapowanie nowej roli na użytkowników:

- Jeśli używasz Studio z uprawnieniami, usuń wszystkich utworzonych przez siebie nowych użytkowników Studio.

- Jeśli używasz Studio z IAM Identity Center, odłącz utworzoną rolę wykonawczą od użytkowników Studio.

- W konsoli IAM znajdź swoją rolę wykonawczą użytkownika i usuń ją.

- W konsoli IAM znajdź swoją rolę usługi i usuń ją.

- Jeśli utworzyłeś nową rolę dla administratora ML:

- Wyloguj się ze swojego konta jako administrator ML i zaloguj się ponownie jako inny administrator z uprawnieniami IAM.

- Usuń utworzoną przez siebie rolę administratora ML.

Wnioski

Do niedawna, aby zbudować role SageMaker z dostosowanymi uprawnieniami, trzeba było zaczynać od zera. Dzięki nowemu menedżerowi ról SageMaker możesz użyć kombinacji person, gotowych działań ML i niestandardowych zasad, aby szybko wygenerować niestandardowe role w ciągu kilku minut. Dzięki temu Twoi praktycy ML mogą szybciej rozpocząć pracę w SageMaker.

Aby dowiedzieć się więcej o korzystaniu z Menedżera ról SageMaker, zapoznaj się z Podręcznik programisty menedżera ról SageMaker.

O autorach

Giuseppe Zappii jest starszym architektem rozwiązań w AWS z ponad 20-letnim doświadczeniem w tworzeniu pełnego oprogramowania, projektowaniu systemów rozproszonych i architekturze chmury. W wolnym czasie lubi grać w gry wideo, programować, oglądać sport i budować różne rzeczy.

Giuseppe Zappii jest starszym architektem rozwiązań w AWS z ponad 20-letnim doświadczeniem w tworzeniu pełnego oprogramowania, projektowaniu systemów rozproszonych i architekturze chmury. W wolnym czasie lubi grać w gry wideo, programować, oglądać sport i budować różne rzeczy.

Rama Vittal jest głównym architektem rozwiązań ML w AWS. Ma ponad 20-letnie doświadczenie w architekturze i budowaniu aplikacji rozproszonych, hybrydowych i chmurowych. Pasjonuje się tworzeniem bezpiecznych i skalowalnych rozwiązań AI/ML i big data, aby pomóc klientom korporacyjnym w ich wdrażaniu i optymalizacji w chmurze w celu poprawy wyników biznesowych. W wolnym czasie jeździ na motocyklu, gra w tenisa i fotografuje.

Rama Vittal jest głównym architektem rozwiązań ML w AWS. Ma ponad 20-letnie doświadczenie w architekturze i budowaniu aplikacji rozproszonych, hybrydowych i chmurowych. Pasjonuje się tworzeniem bezpiecznych i skalowalnych rozwiązań AI/ML i big data, aby pomóc klientom korporacyjnym w ich wdrażaniu i optymalizacji w chmurze w celu poprawy wyników biznesowych. W wolnym czasie jeździ na motocyklu, gra w tenisa i fotografuje.

Arvinda Sowmyana jest starszym inżynierem ds. rozwoju oprogramowania w zespole SageMaker Model Governance, gdzie specjalizuje się w budowaniu skalowalnych usług sieciowych z naciskiem na bezpieczeństwo przedsiębiorstwa. Wcześniej pracował na platformie Training Jobs, gdzie był częścią zespołu uruchomieniowego SageMaker. W wolnym czasie lubi ilustrować komiksy, eksplorować wirtualną rzeczywistość i majstrować przy dużych modelach językowych.

Arvinda Sowmyana jest starszym inżynierem ds. rozwoju oprogramowania w zespole SageMaker Model Governance, gdzie specjalizuje się w budowaniu skalowalnych usług sieciowych z naciskiem na bezpieczeństwo przedsiębiorstwa. Wcześniej pracował na platformie Training Jobs, gdzie był częścią zespołu uruchomieniowego SageMaker. W wolnym czasie lubi ilustrować komiksy, eksplorować wirtualną rzeczywistość i majstrować przy dużych modelach językowych.

Ozan Eken jest Senior Product Managerem w Amazon Web Services. Pasjonuje się budowaniem produktów zarządzania w uczeniu maszynowym dla klientów korporacyjnych. Poza pracą lubi odkrywać różne zajęcia na świeżym powietrzu i oglądać piłkę nożną.

Ozan Eken jest Senior Product Managerem w Amazon Web Services. Pasjonuje się budowaniem produktów zarządzania w uczeniu maszynowym dla klientów korporacyjnych. Poza pracą lubi odkrywać różne zajęcia na świeżym powietrzu i oglądać piłkę nożną.

- Zaawansowane (300)

- AI

- ai sztuka

- generator sztuki ai

- masz robota

- Amazon Sage Maker

- sztuczna inteligencja

- certyfikacja sztucznej inteligencji

- sztuczna inteligencja w bankowości

- robot sztucznej inteligencji

- roboty sztucznej inteligencji

- oprogramowanie sztucznej inteligencji

- Uczenie maszynowe AWS

- blockchain

- konferencja blockchain ai

- pomysłowość

- sztuczna inteligencja konwersacyjna

- konferencja kryptograficzna

- Dall's

- głęboka nauka

- google to

- uczenie maszynowe

- plato

- Platon Ai

- Analiza danych Platona

- Gra Platona

- PlatoDane

- platogaming

- skala ai

- składnia

- zefirnet